简介:

Apply your analytical skills to analyze the malicious network traffic using Wireshark.

房间链接:

https://tryhackme.com/r/room/c2carnage

问题:

挑战开始:

这个房间给了一个虚拟机,开启后是一个linux系统,pcap包在他的桌面上

但是机器确实有点卡,用着不舒服,所以想办法吧pcap包弄出来

这里机器不出网,但是在thm上开了一个kali虚拟机是通的

所以在机器上开了个http服务先下载到kali虚拟机上,其实这儿也可以直接本地kali挂openvpn连进去下载,但是懒hhh

接着kali虚拟机上传到文叔叔上,本地下载就可以了

丢到本地的kali里面看

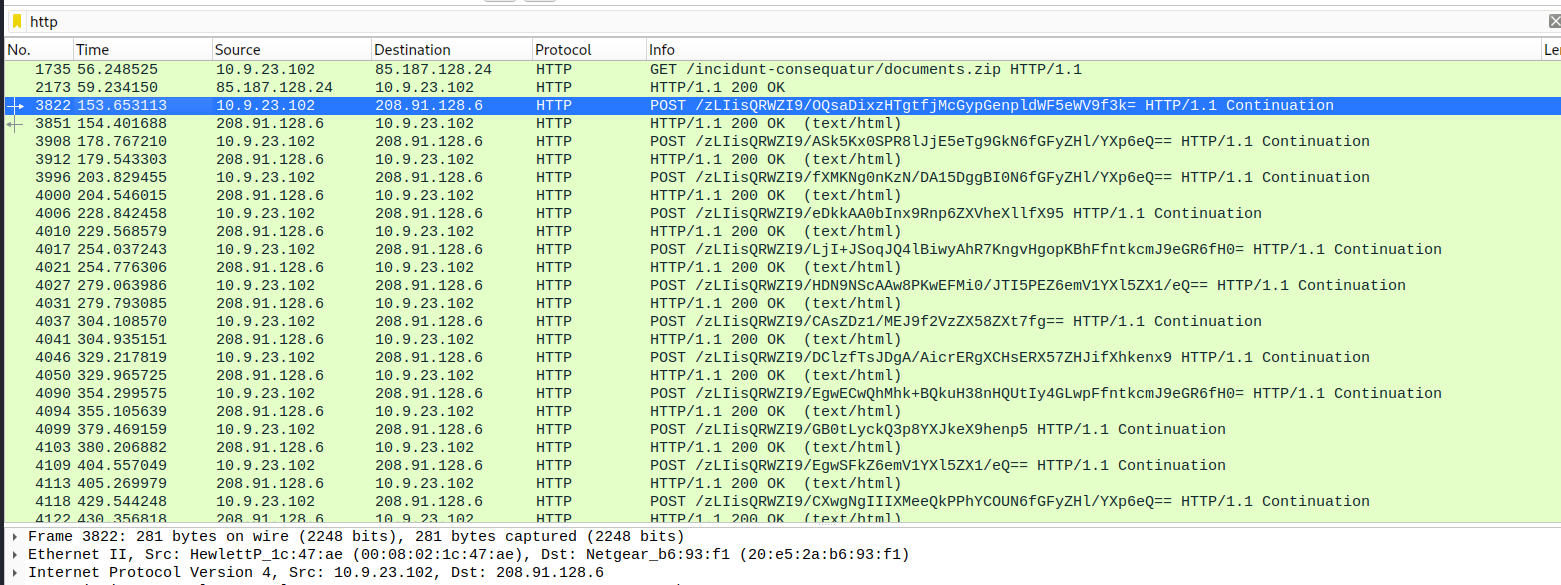

先来看第一个问题

题目中已经提示了http连接

直接过滤http流量进行分析

这里的日期格式不正确,需要在view中更改

这里盲猜第一个下载压缩包的时间

显示正确

第二个问题

问题一可以得知

documents.zip

第三个问题

右键追踪TCP流就可以看到域名

attirenepal.com

第四个问题

在响应包中有显示

chart-1530076591.xls

第五个问题

网络服务器名称在响应头中有

LiteSpeed

第六个问题

版本也在响应头中

PHP/7.2.34

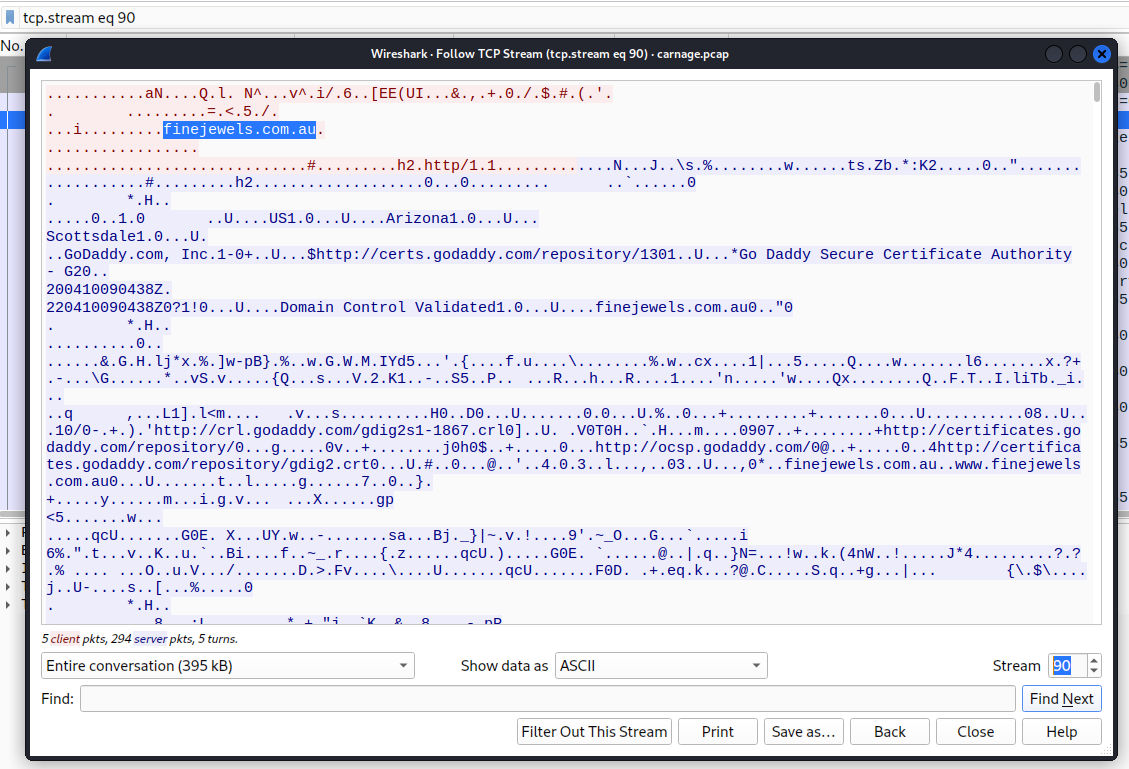

第七个问题

追踪tcp流分析

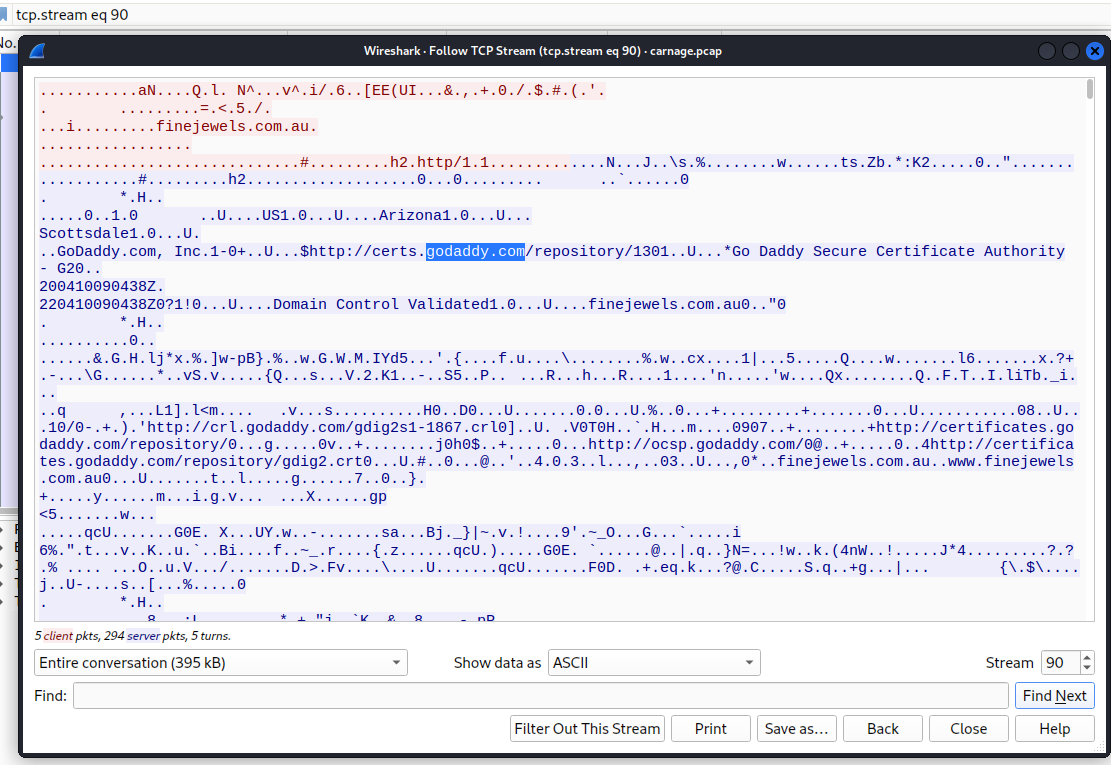

第一个在tcp流90中

finejewels.com.au

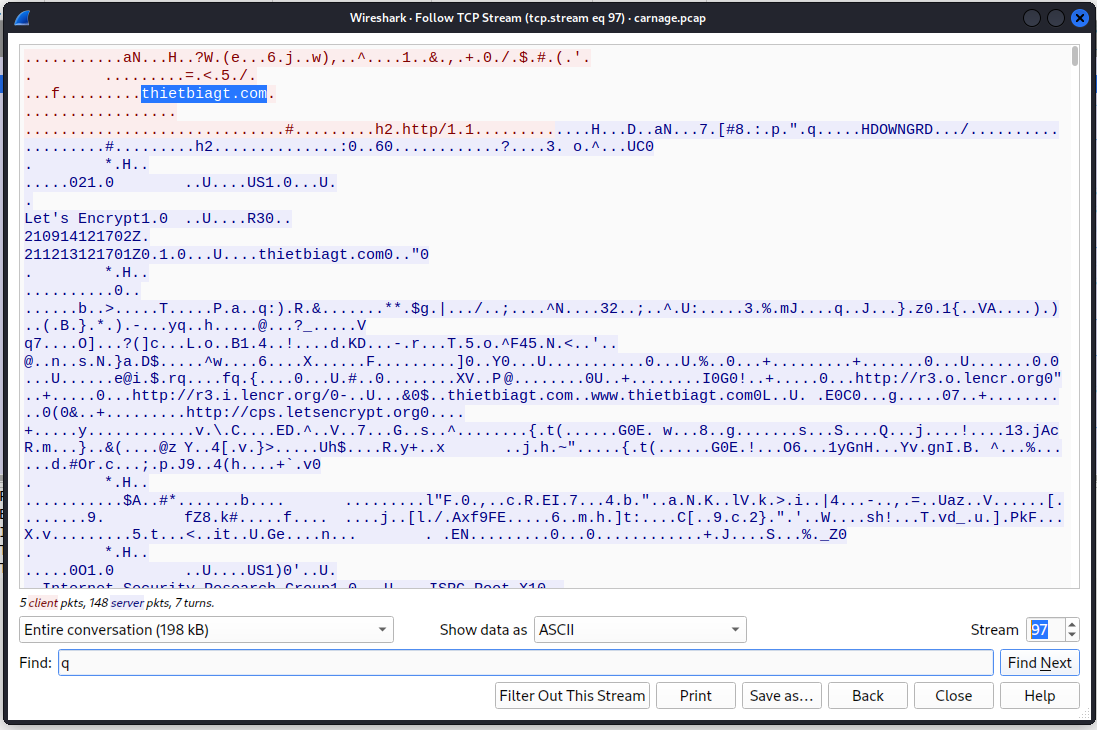

第二个在97中

thietbiagt.com

第三个在98中

new.americold.com

第八个问题

回到TCP 90里,可以看到godaddy

godaddy

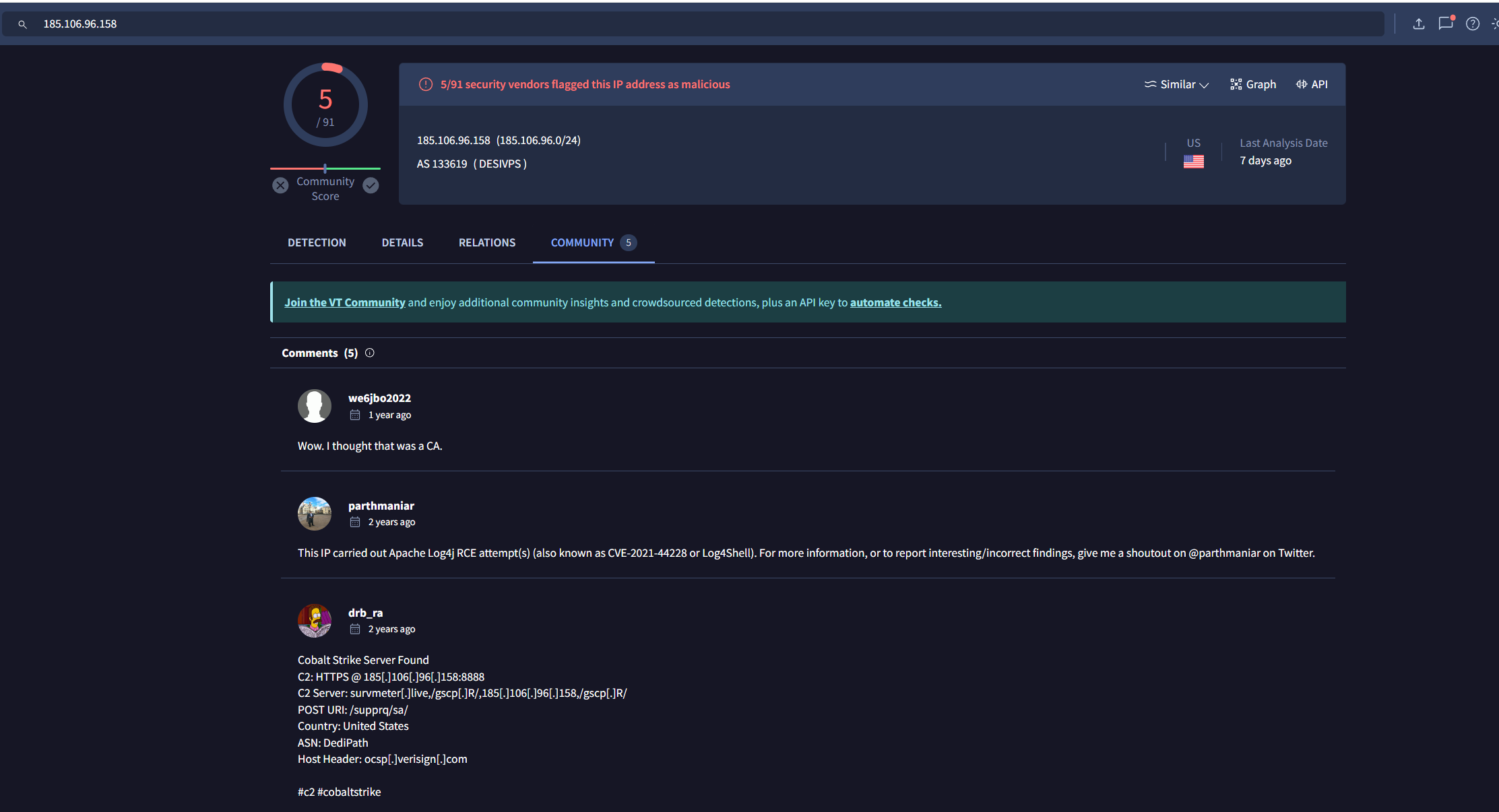

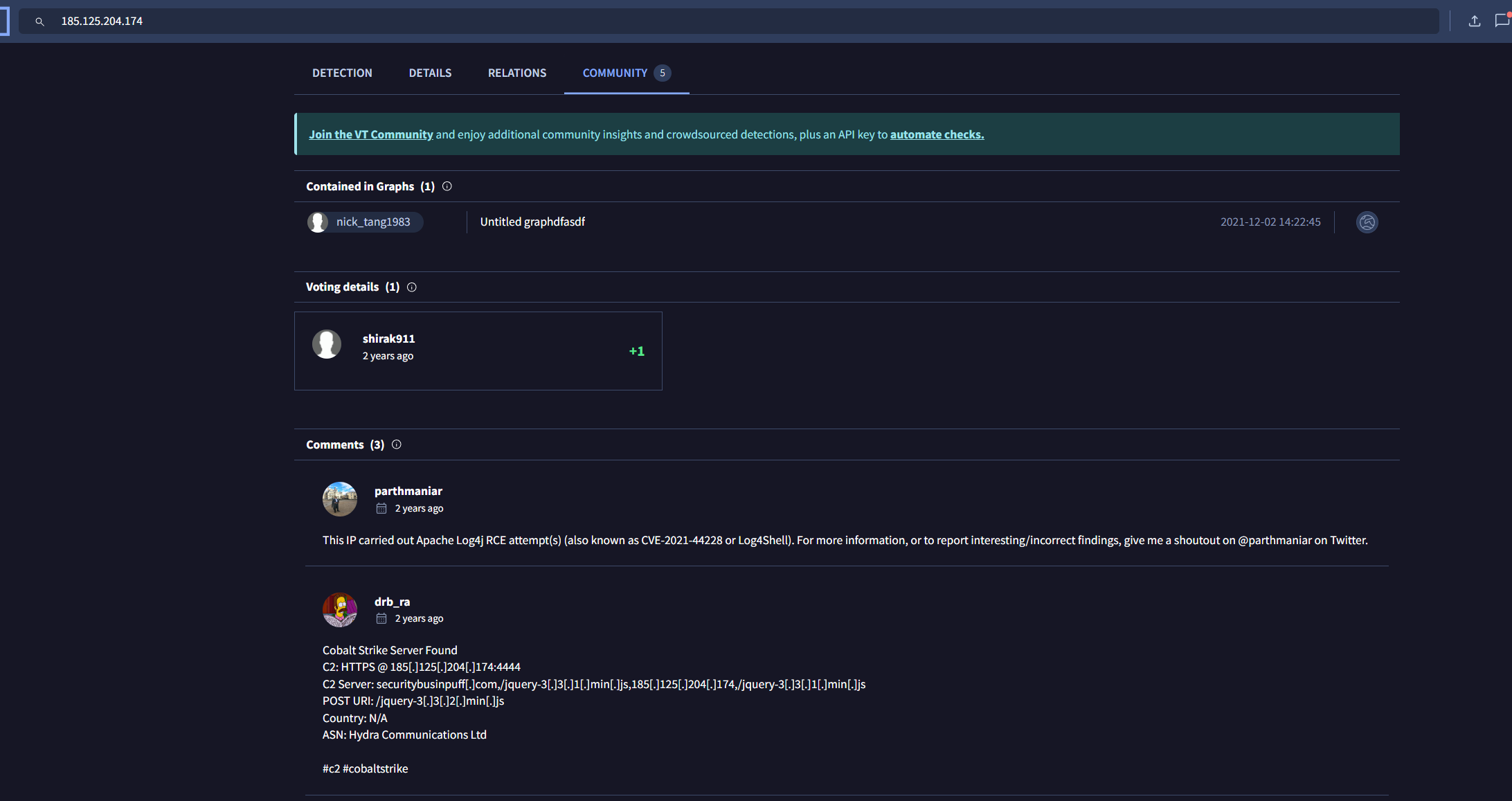

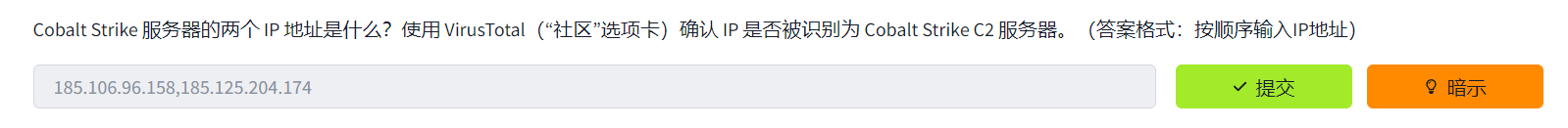

第九个问题

这个有点麻烦,看了下提示,就是统计TCP中IP来VirusTotal中去检索

Statistics > Conversations

185.106.96.158,185.125.204.174

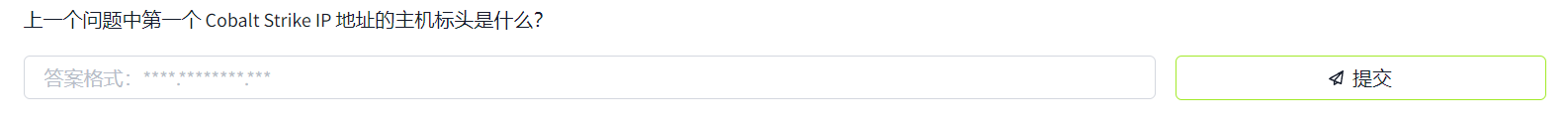

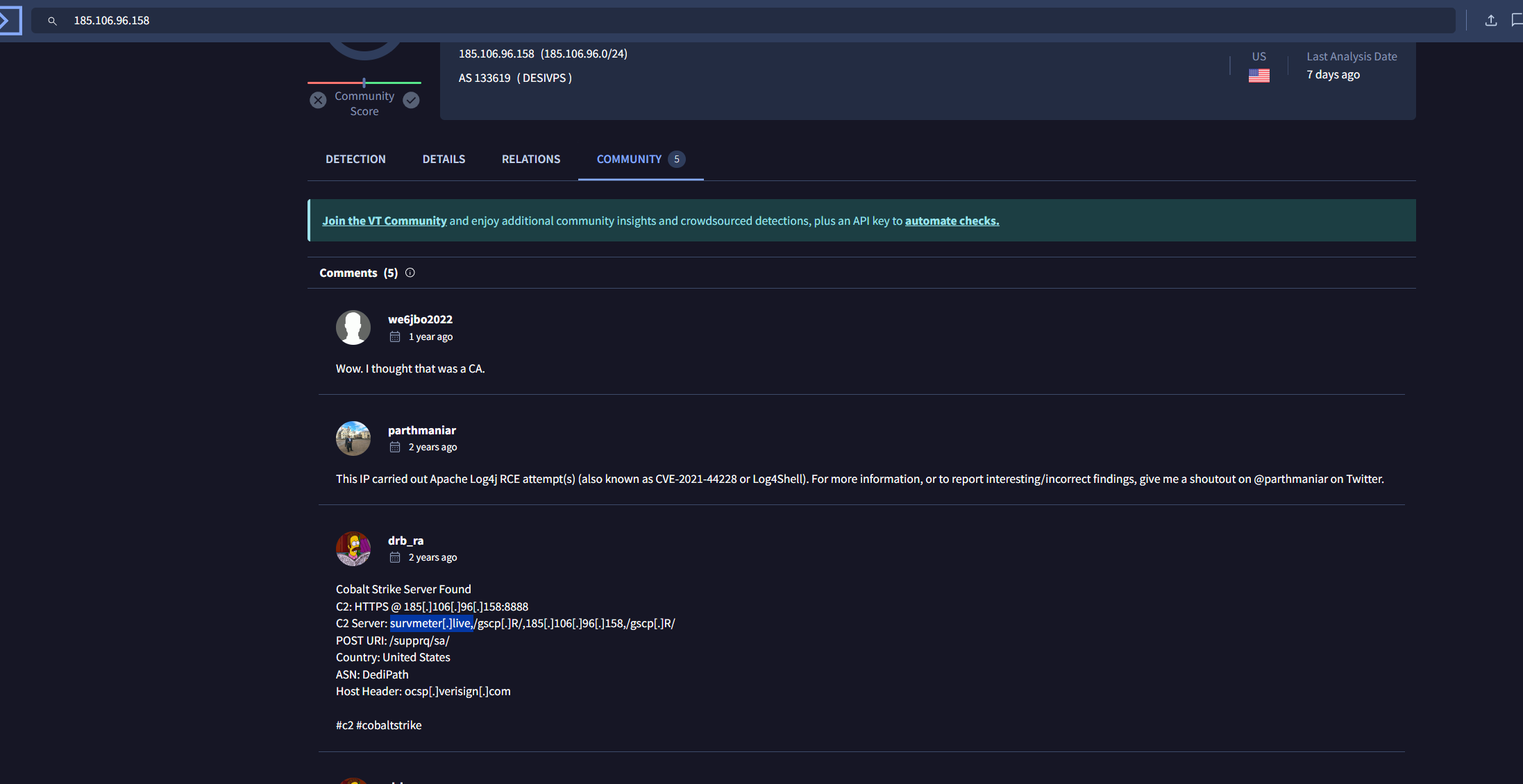

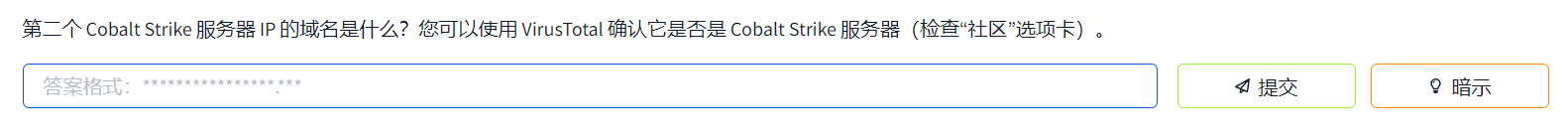

第十个问题

ocsp.verisign.com

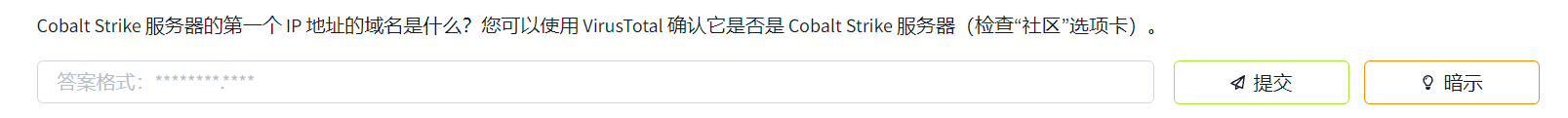

第十一个问题

survmeter.live

第十二个问题

securitybusinpuff.com

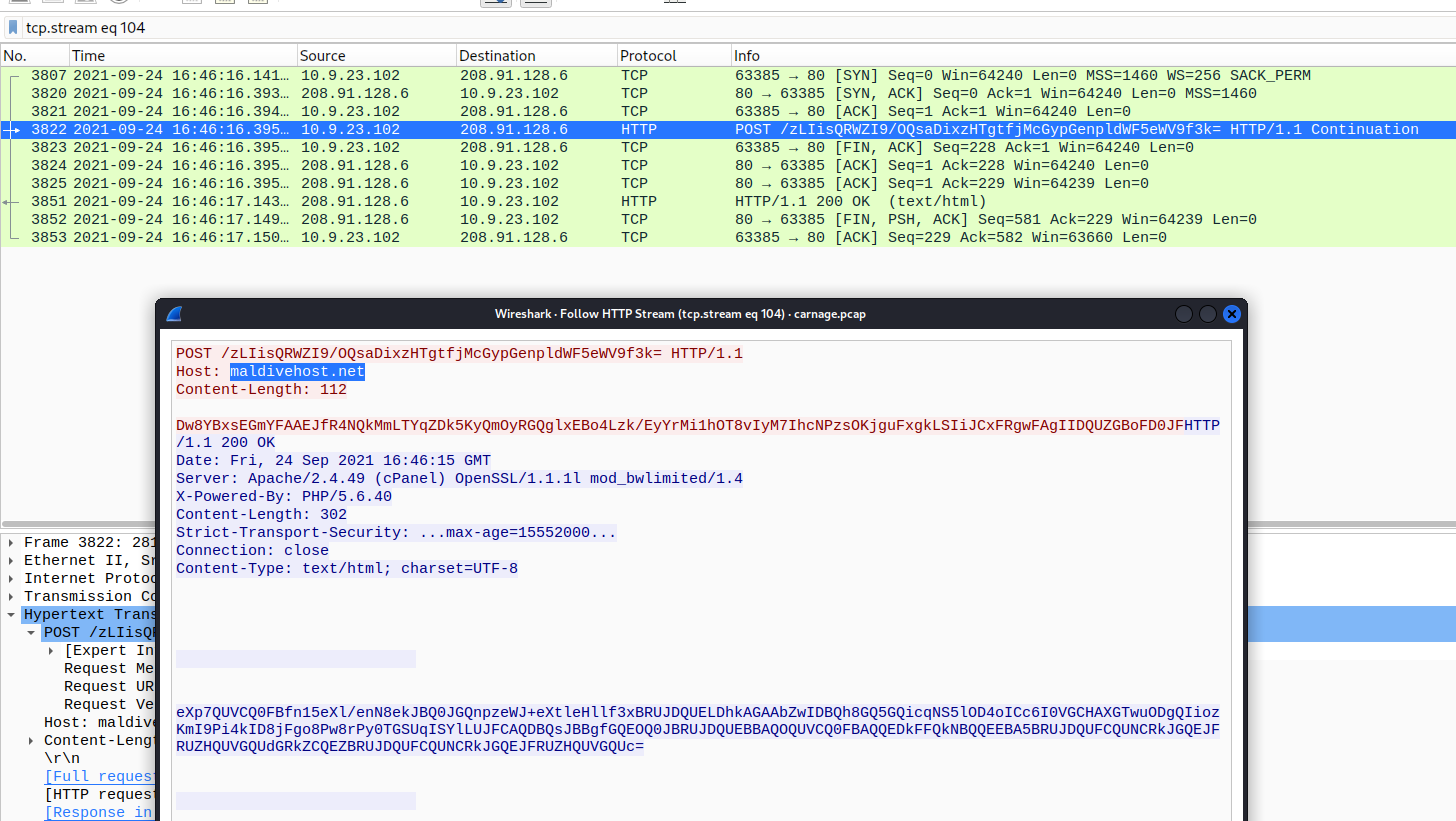

第十三个问题

直接追踪tcp流

maldivehost.net

第十四个问题

直接上一个问题中获取

第十五个问题

仍然是同一个TCP流

281

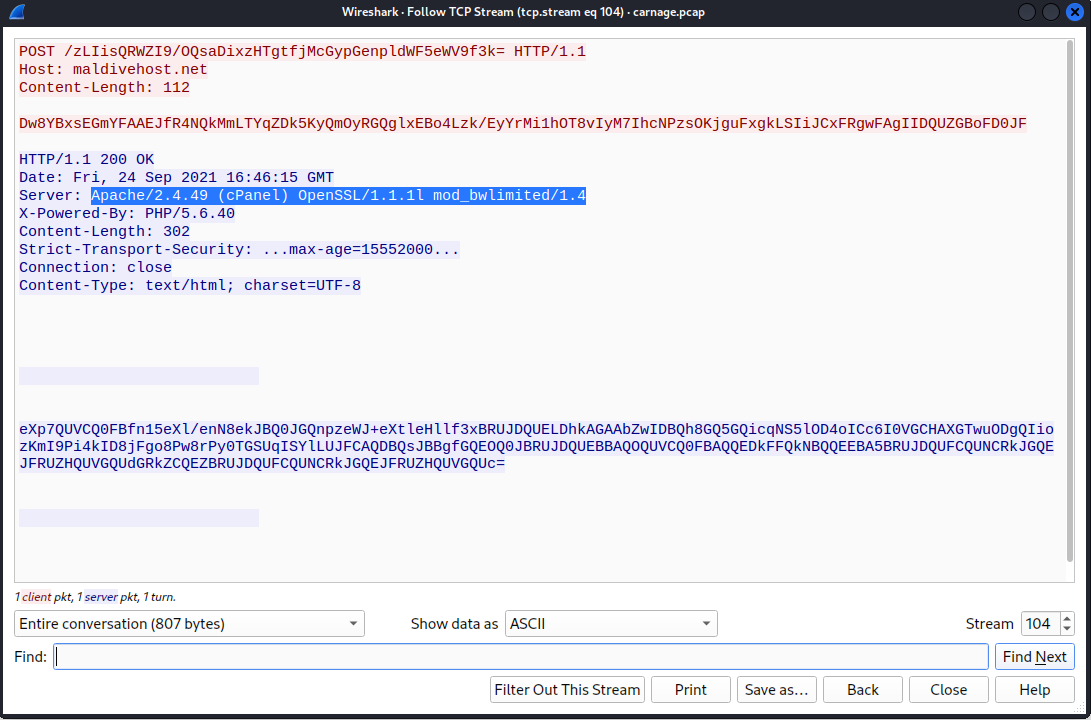

第十六个问题

仍然是同一个流

Apache/2.4.49 (cPanel) OpenSSL/1.1.1l mod_bwlimited/1.4

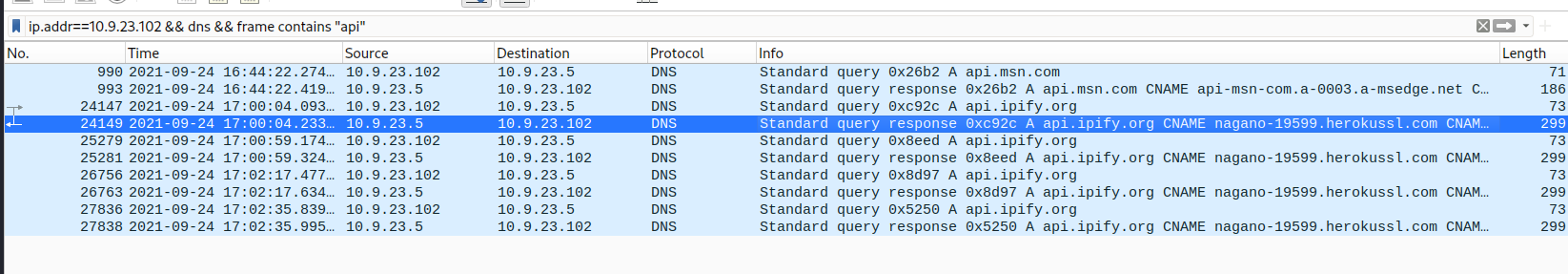

第十七个问题

直接用过滤器

ip.addr==10.9.23.102 && dns && frame contains "api"

2021-09-24 17:00:04

第十八个问题

api.ipify.org

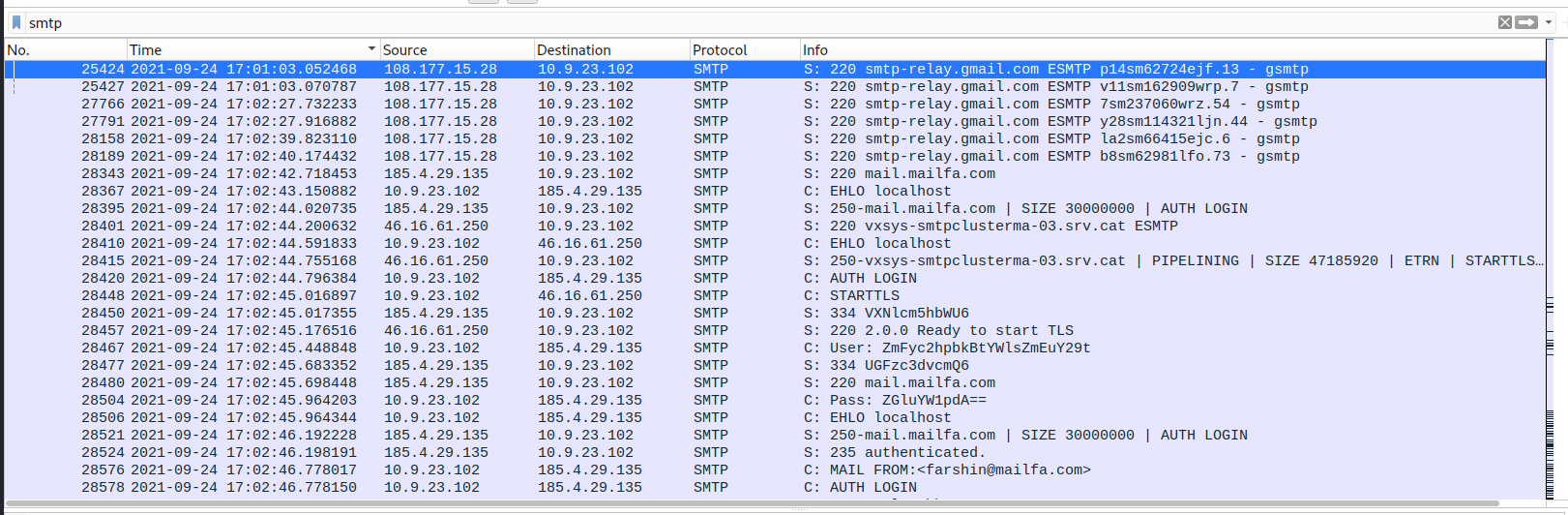

第十九个问题

直接筛选smtp包

farshin@mailfa.com

最后一个问题

1439

Comments NOTHING