赛事简介:

“陇剑杯”已被公安部网安局确定为与“网鼎杯”“天府杯”之后的全国第三大网络安全赛事,是全国同类赛事中首次引入“人工智能人机对抗”,首个“以防为主”的网络安全大赛。“陇剑杯”与“网鼎杯”一样隔年举办,“陇剑杯”在“网鼎杯”的次年举办,参加“陇剑杯”获得前9名的队伍直接进入“网鼎杯”半决赛。2021年已成功举办一届,共吸引了全国31个省、市、自治区和各个行业的3020支战队,11135人报名参赛,同时还邀请4名院士专家及来自国家部委、省委省政府、省直厅局及中央驻甘机构、知名互联网企业的400余名嘉宾出席网络高峰论坛。

第二届“陇剑杯”网络安全大赛将以“共筑网络安全 守护数字经济”为主题,以实景防御、大数据分析、人工智能安全等综合防御能力提升为目标,打造高规格、高标准、高水平的全国性网络安全赛事活动,为助推地区网络安全、数字产业、经济社会高质量发展注入强大动力。

SmallSword

问题1

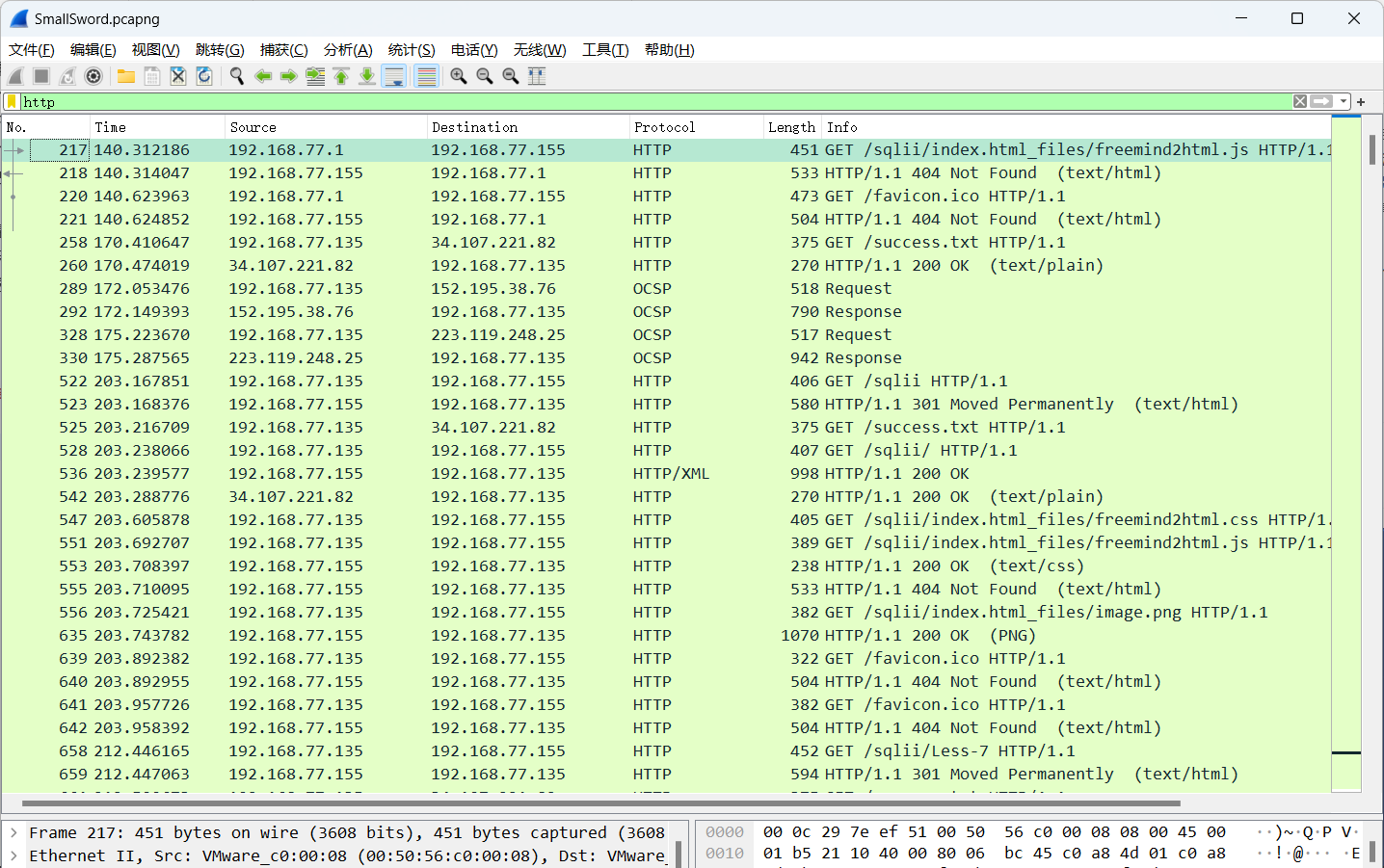

依旧是打开pcap包,筛选http流量看了下

感觉像是Sqli-Lab的靶场

接着简单看了下流量,确定shell是info1.php

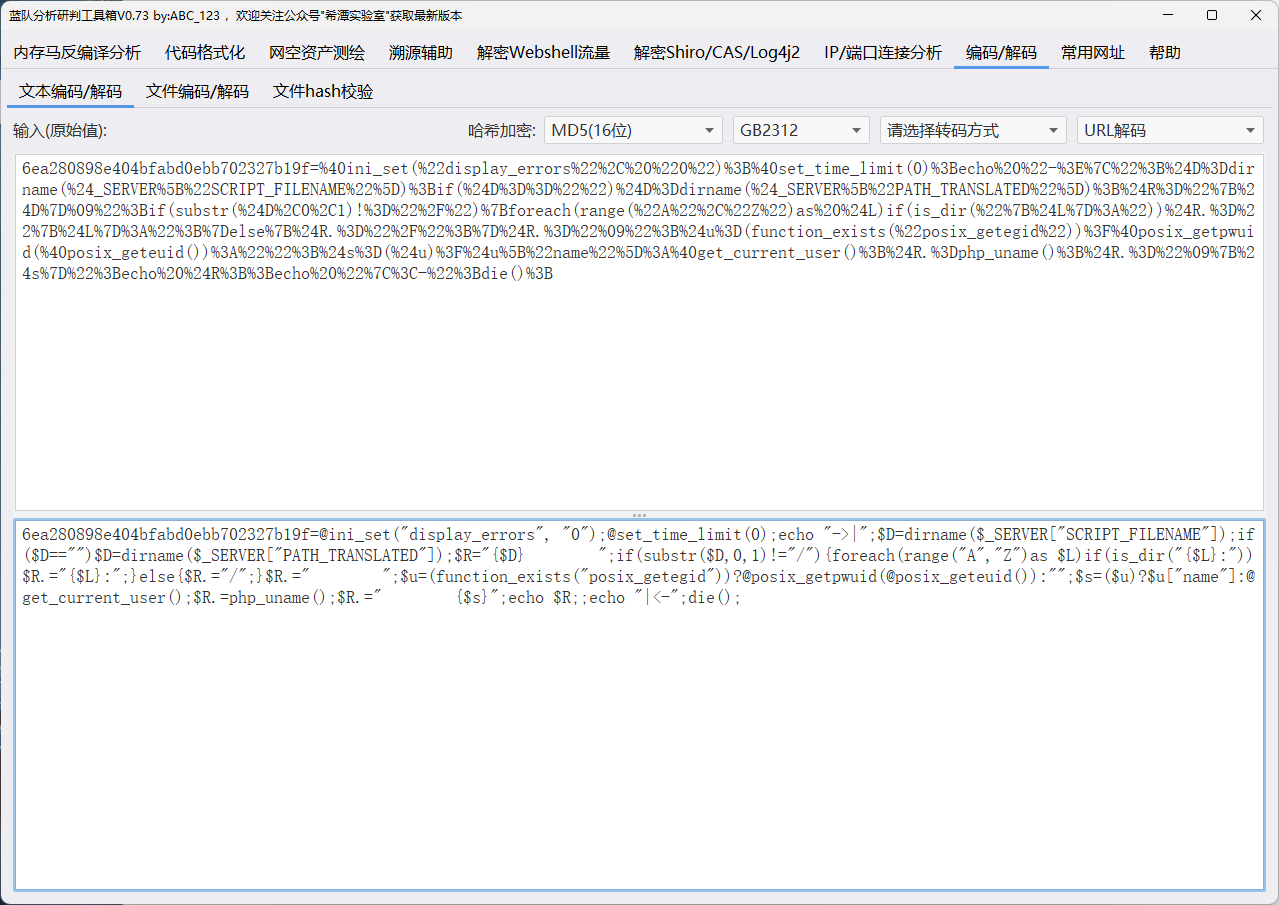

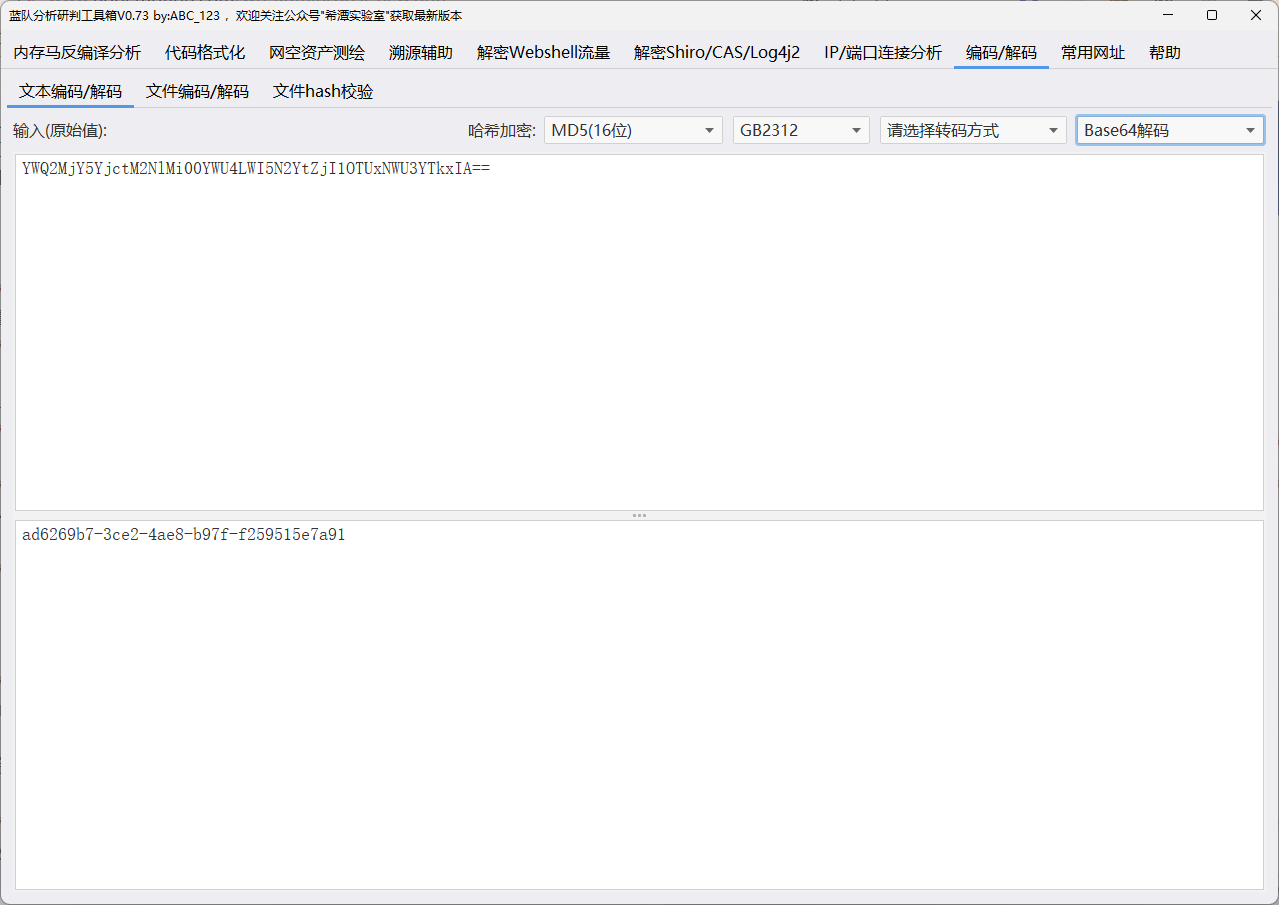

解码看了下

密码就是最前面的6ea280898e404bfabd0ebb702327b19f

问题2

攻击者留存的值

那就往下追踪流

流139解密后发现文件写入操作

解密后发现是往D:/phpStudy/PHPTutorial/WWW/sqlii/Less-7/hacker.txt文件中写入了

Halo ANT!

但是这并不是答案,继续往下追踪

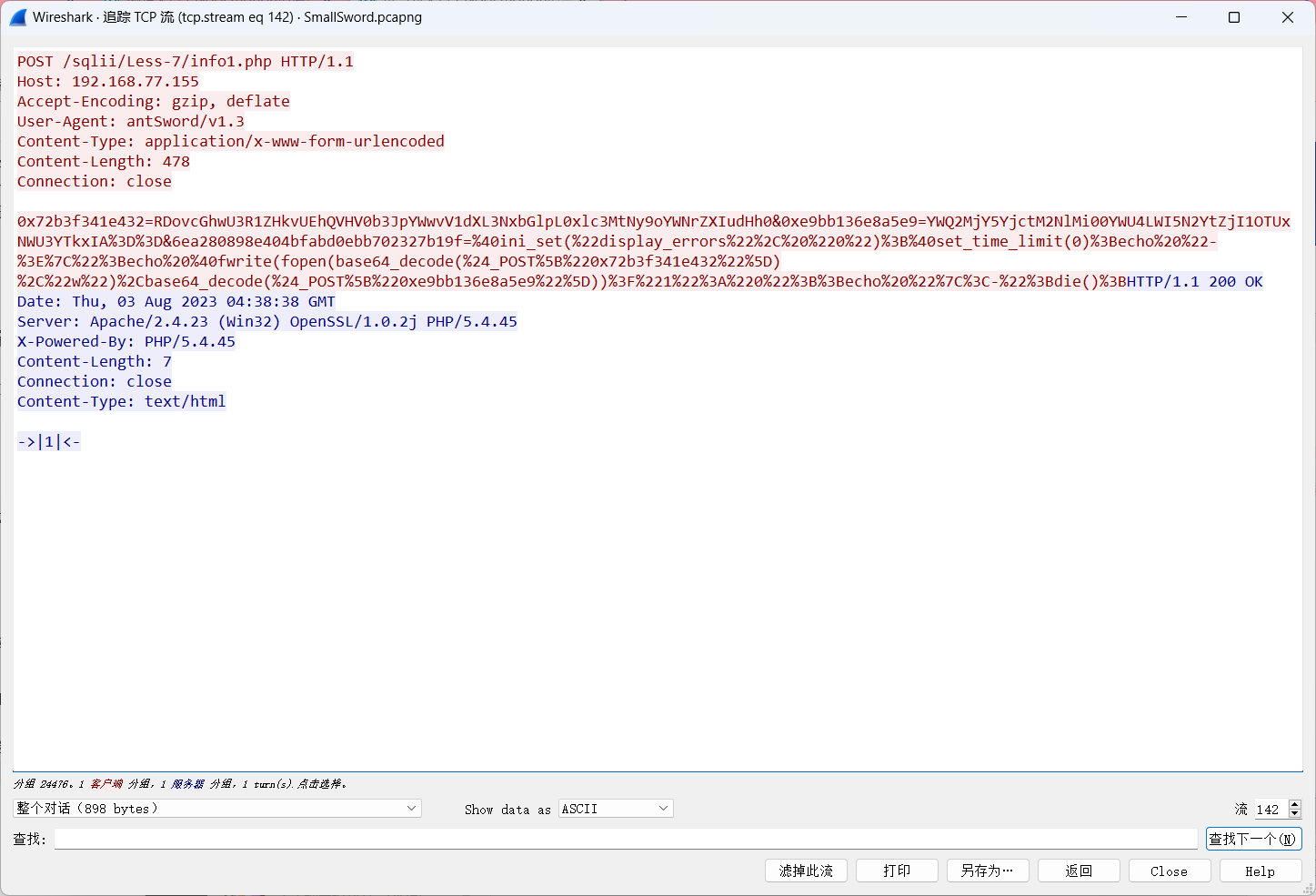

流142又进行了一次写入操作

解密后发现仍然是向D:/phpStudy/PHPTutorial/WWW/sqlii/Less-7/hacker.txt写入了内容

答案就是ad6269b7-3ce2-4ae8-b97f-f259515e7a91

问题3

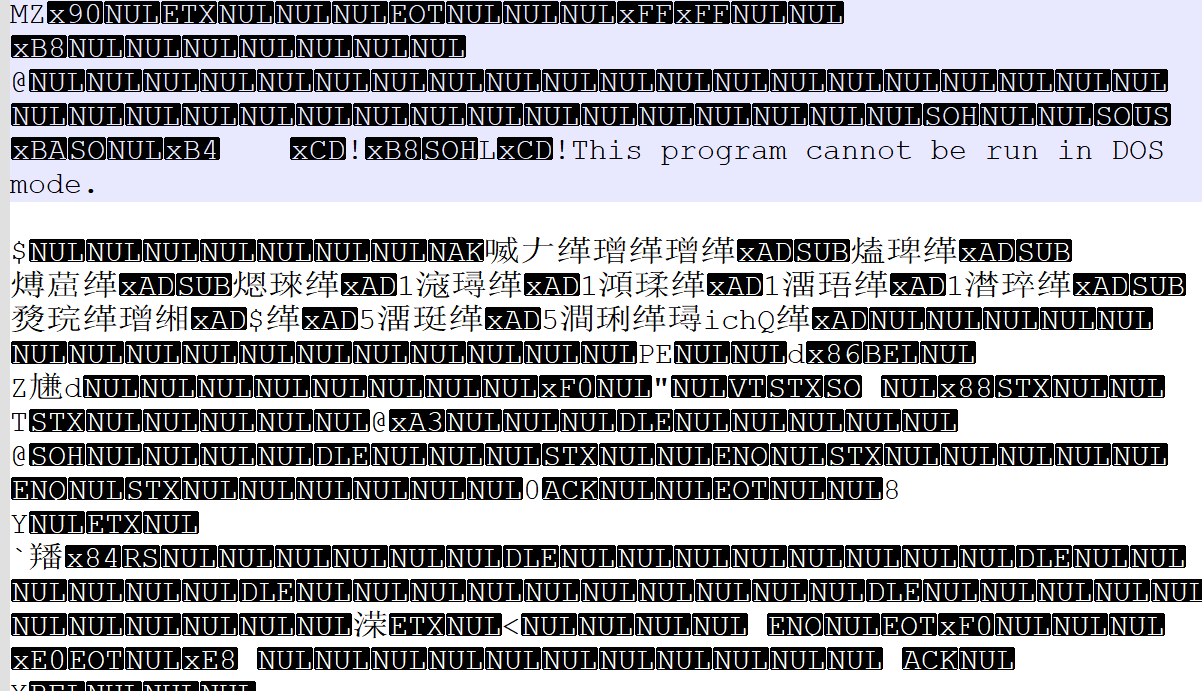

根据查看流量,发现他吧目录下的huorong.exe下载到了本地,我们通过导出对象导出到本地

导出后是info.php,我们先用notepad++打开,去除最前面的->|,然后改为exe后缀

双击运行后提示图片保存成功,然后再上一级目录下找到了图片--

感觉图片的尺寸有点问题,尝试爆破

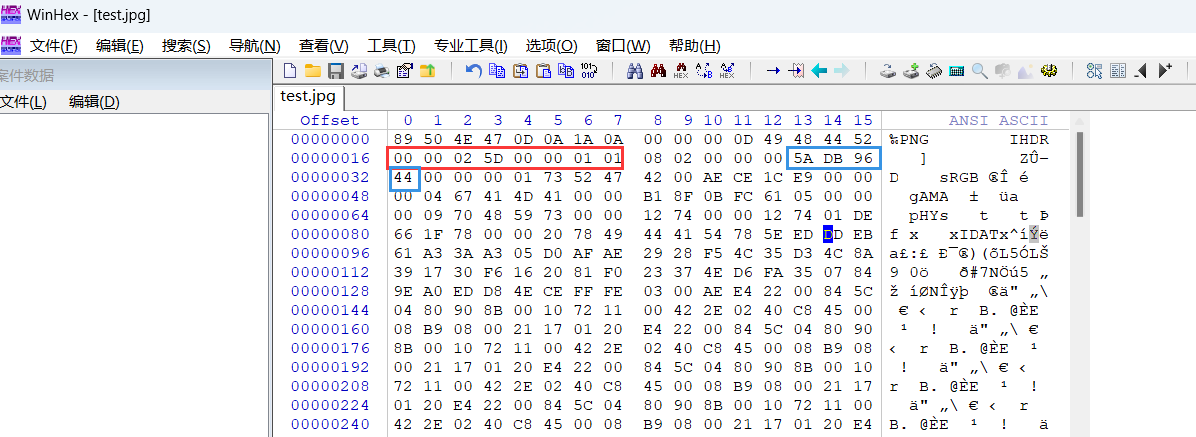

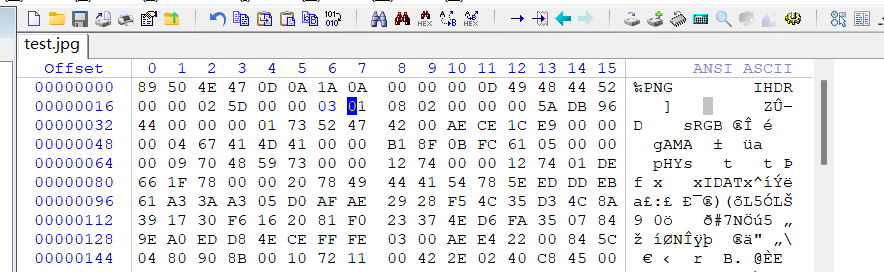

首先把图片拖进winhex

红色部分是图片的长宽数据,蓝色部分是CRC码

我们尝试来爆破图片长宽

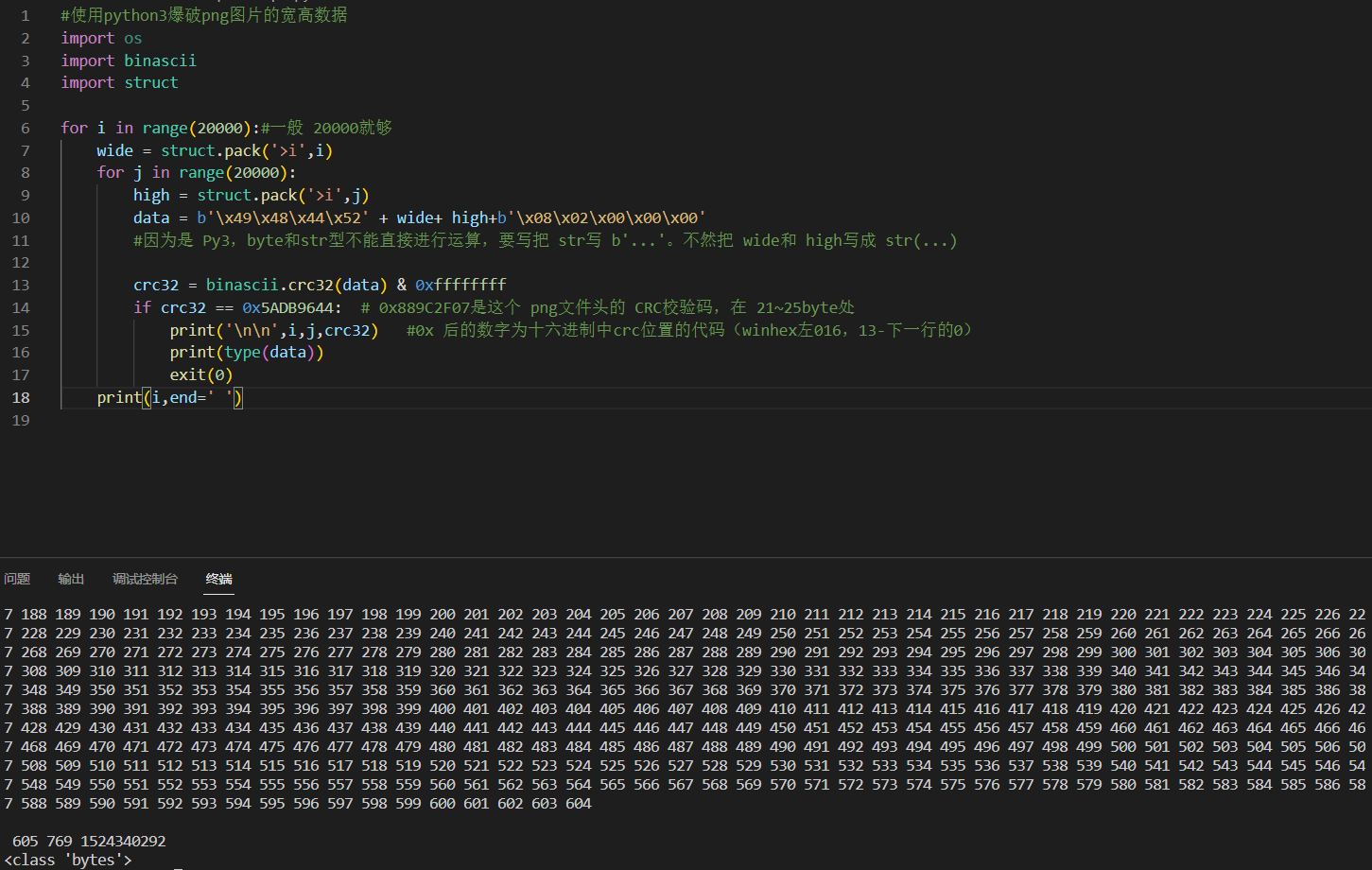

#使用python3爆破png图片的宽高数据

import os

import binascii

import struct

for i in range(20000):#一般 20000就够

wide = struct.pack('>i',i)

for j in range(20000):

high = struct.pack('>i',j)

data = b'\x49\x48\x44\x52' + wide+ high+b'\x08\x02\x00\x00\x00'

#因为是 Py3,byte和str型不能直接进行运算,要写把 str写 b'...'。不然把 wide和 high写成 str(...)

crc32 = binascii.crc32(data) & 0xffffffff

if crc32 == 0x5ADB9644: # 0x5ADB9644是这个 png文件头的 CRC校验码,在 21~25byte处

print('\n\n',i,j,crc32) #0x 后的数字为十六进制中crc位置的代码(winhex左016,13-下一行的0)

print(type(data))

exit(0)

print(i,end=' ')

只需要把0x5ADB9644改成CRC码后执行脚本,就可以爆破出正确的长宽

这里成功爆破出正确长宽

转换成16进制后是

25D,301

直接更改图片对应数据

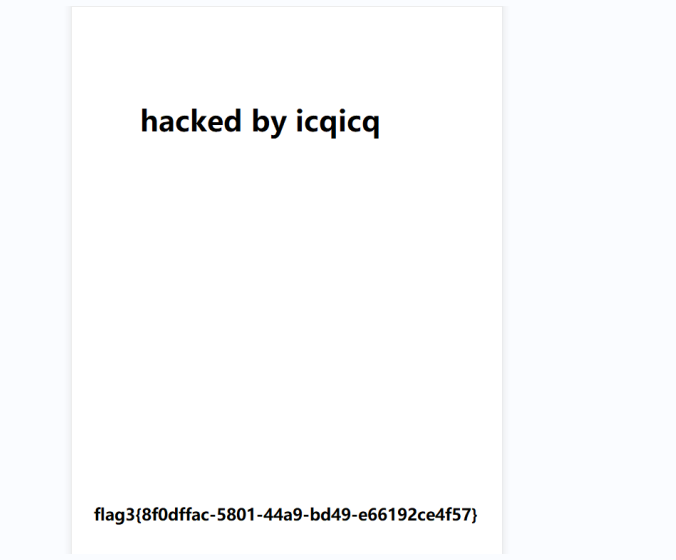

保存后再次打开图片

成功获取flag

Comments NOTHING