赛事简介:

“陇剑杯”已被公安部网安局确定为与“网鼎杯”“天府杯”之后的全国第三大网络安全赛事,是全国同类赛事中首次引入“人工智能人机对抗”,首个“以防为主”的网络安全大赛。“陇剑杯”与“网鼎杯”一样隔年举办,“陇剑杯”在“网鼎杯”的次年举办,参加“陇剑杯”获得前9名的队伍直接进入“网鼎杯”半决赛。2021年已成功举办一届,共吸引了全国31个省、市、自治区和各个行业的3020支战队,11135人报名参赛,同时还邀请4名院士专家及来自国家部委、省委省政府、省直厅局及中央驻甘机构、知名互联网企业的400余名嘉宾出席网络高峰论坛。

第二届“陇剑杯”网络安全大赛将以“共筑网络安全 守护数字经济”为主题,以实景防御、大数据分析、人工智能安全等综合防御能力提升为目标,打造高规格、高标准、高水平的全国性网络安全赛事活动,为助推地区网络安全、数字产业、经济社会高质量发展注入强大动力。

IncidentResponse

问题1

这个题目给的是一个OVA文件,直接双击使用VMware打开导入

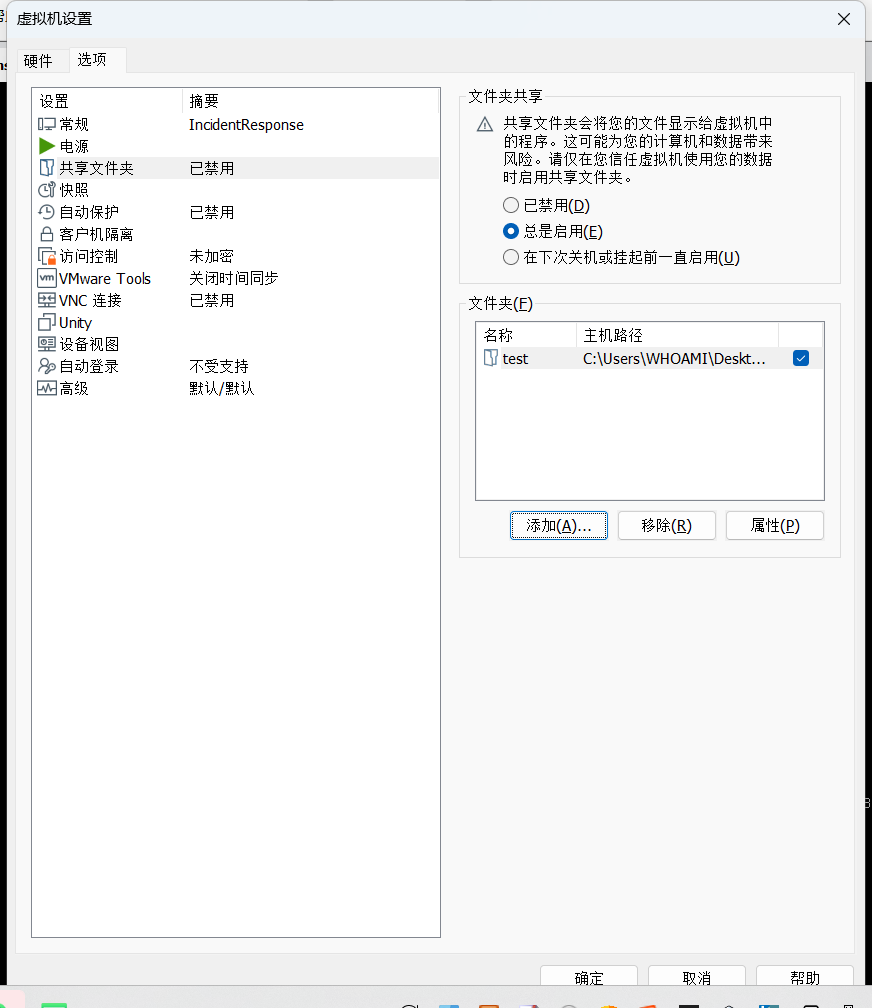

这个linux只有命令行,着实有点不太好用,这里使用Vmware开启了文件共享方便传文件

这里原本准备使用clamav来扫描的,但是离线着实太麻烦,又不想改网络配置,就直接手动看了

这里首先看了下历史命令

history | more

但是没有发现什么可以操作

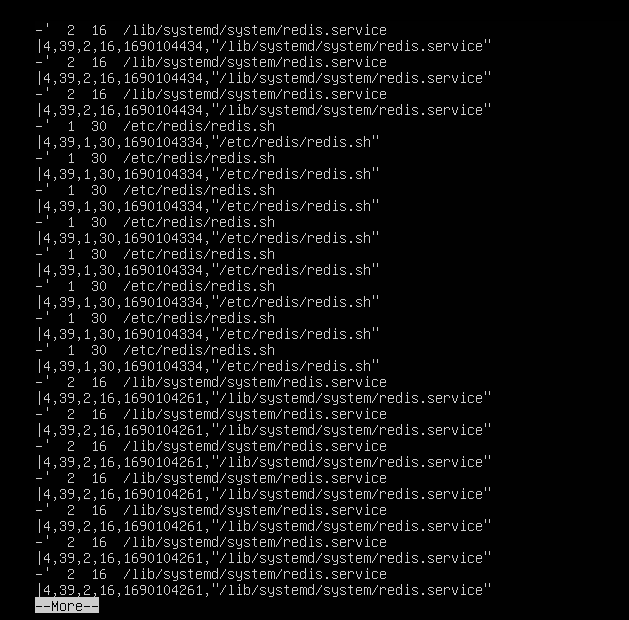

接着看了下/root目录下的viminfo

cat /root/.viminfo | more

发现这里大量修改了redis的配置文件

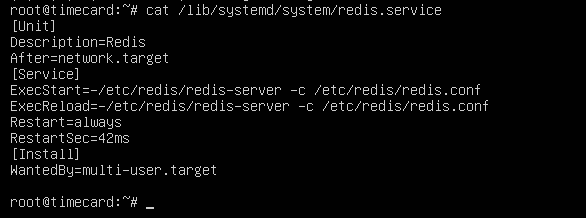

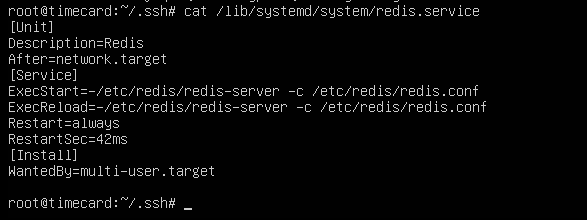

查看下对应的服务

可以看到配置的文件是/etc/redis/redis.conf

继续查看对应文件

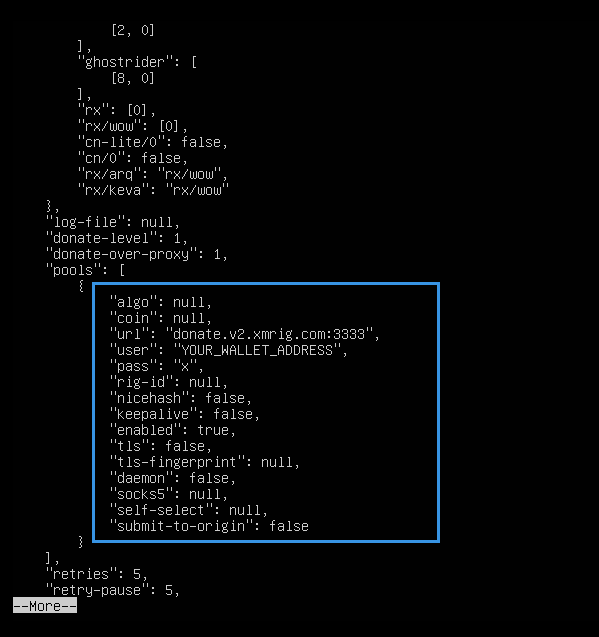

cat /etc/redis/redis.conf | more

翻看配置文件时发现了一些不寻常

查询了下网址,发现是矿池

那么可以判断挖矿程序就是redis-server

问题2

挖矿连接的域名问题1中已截图体现

donate.v2.xmrig.com

问题3

先看看有哪些进程,根据进程列表和历史命令,可以发现这台机器上运行了java和一个nginx

nginx应该没啥大问题,那就是运行的这个工时系统有问题了

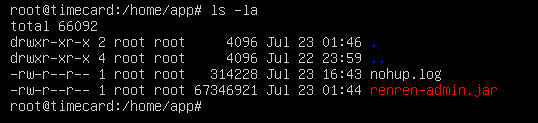

来到目录下

可以发现有一个nohup的日志文件

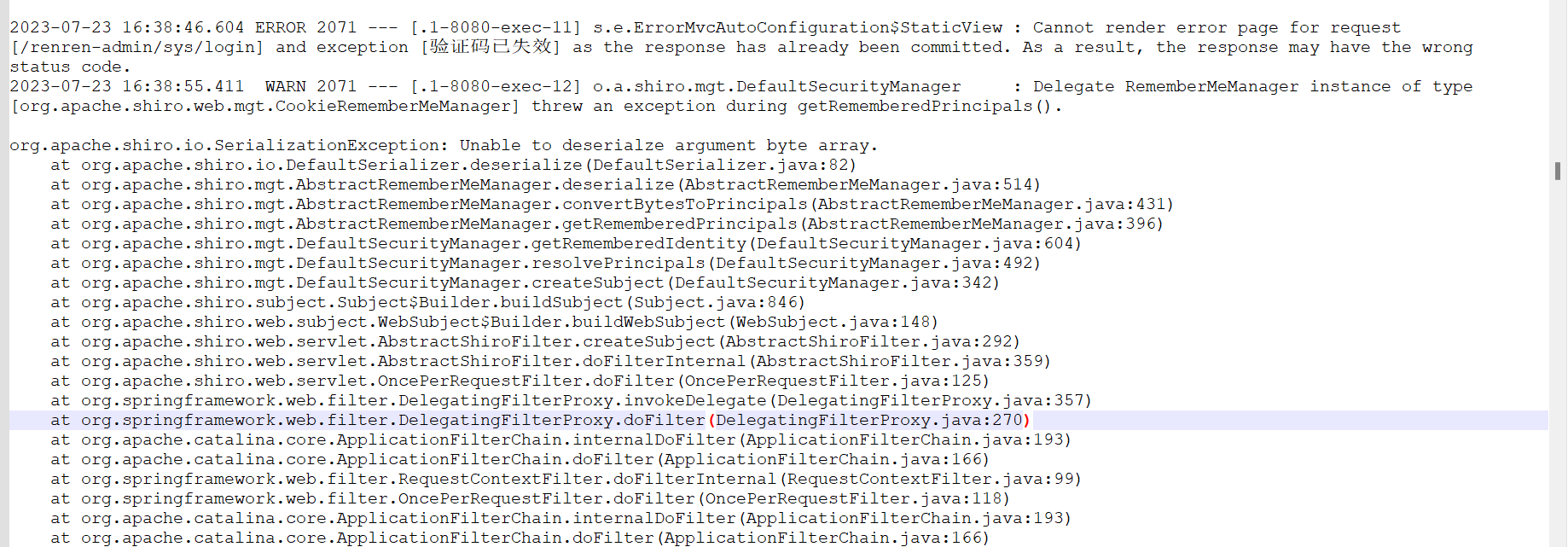

命令行看太难受了,我直接cp到了共享文件夹拉到外面看

简单看了下,存在大量shiro 框架的告警信息

所以大概率是shiro 反序列化,这里的答案是shirodeserialization

问题4

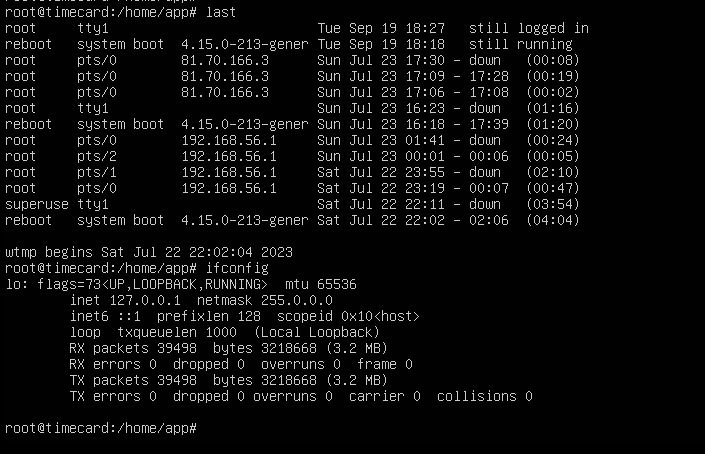

这里直接看了下历史登陆信息

这个机器又没有公网IP,业务也是映射出去的,却有公网IP登陆,那就很不正常,所以尝试了下这个IP,确实是正确答案。

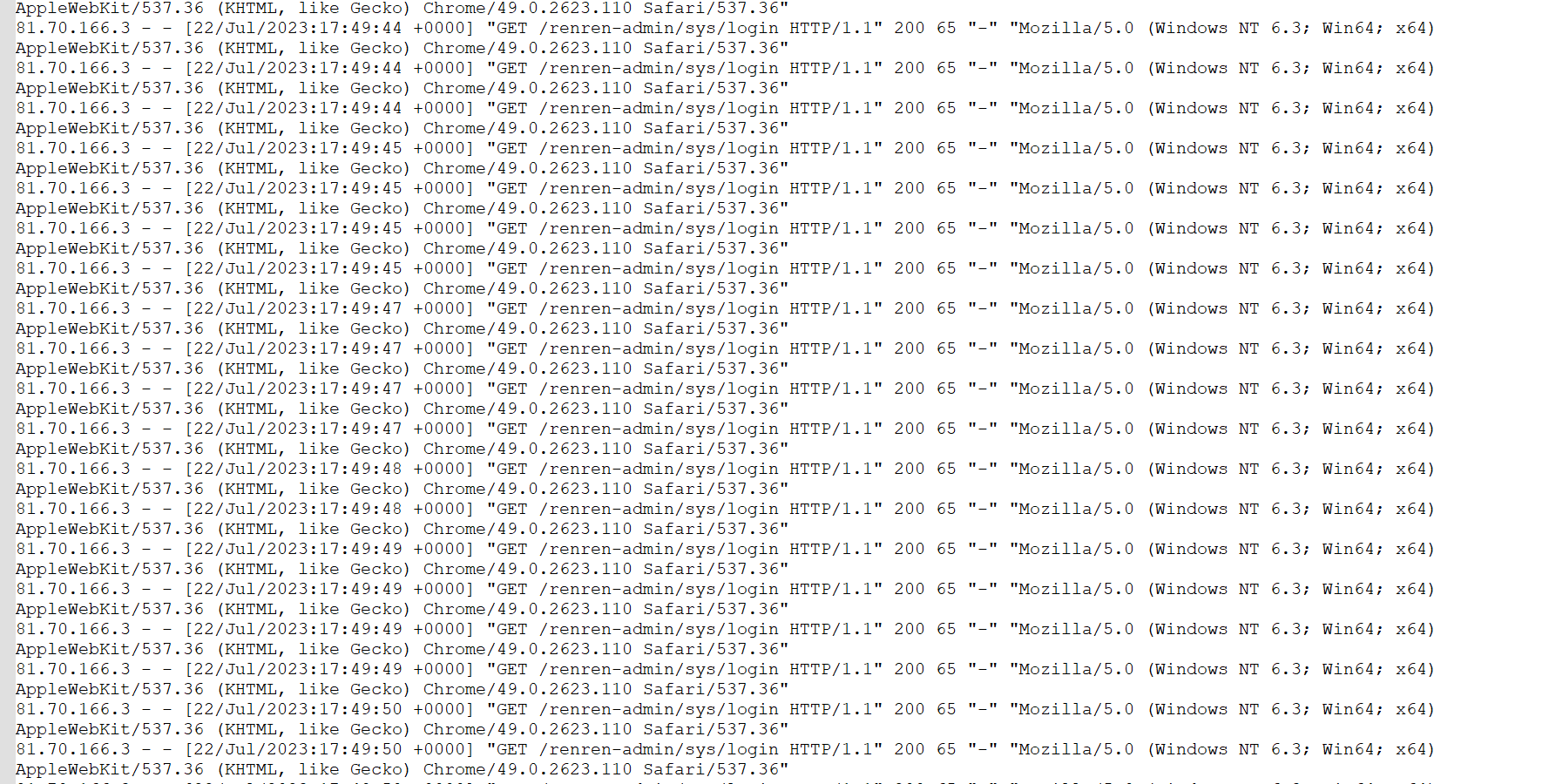

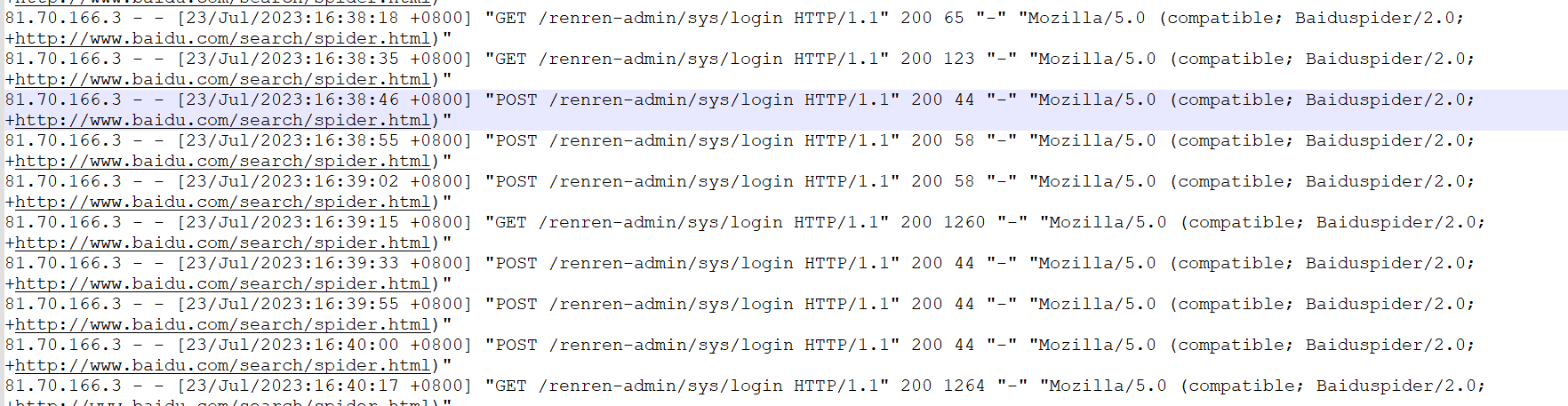

但是如果从应急的角度分析,假设这是个正常的业务系统,使用Nginx映射出去的,那么就看看nginx的日志

从nginx日志中也发现了该IP的攻击行为

问题5

这个题目从日志中发现了攻击IP的多个UA头,直接测试就可以得到正确答案

正确答案是这个百度蜘蛛头

问题6

这里提到了权限维持

常见的权限维持方式就那么几种,通过查看viminfo发现对sshd_config文件和crontab有进行修改,

但是查看了下crontab,没有添加计划任务

既然更改了ssh的配置文件,又重启了服务

那就排查下.ssh

这里发现了一个公钥,明显是攻击机的

那么第一种权限维持就是公私钥免密登陆

问题7

第二种的话,攻击者修改了自定义的 redis 挖矿程序的启动项,以用于挖矿程序的开机自启,并且设置了程序运行失败后总是重启的服务,以便于不断维持服务的运行

所以第二种

/lib/systemd/system/redis.service

Comments NOTHING