赛事简介:

“陇剑杯”已被公安部网安局确定为与“网鼎杯”“天府杯”之后的全国第三大网络安全赛事,是全国同类赛事中首次引入“人工智能人机对抗”,首个“以防为主”的网络安全大赛。“陇剑杯”与“网鼎杯”一样隔年举办,“陇剑杯”在“网鼎杯”的次年举办,参加“陇剑杯”获得前9名的队伍直接进入“网鼎杯”半决赛。2021年已成功举办一届,共吸引了全国31个省、市、自治区和各个行业的3020支战队,11135人报名参赛,同时还邀请4名院士专家及来自国家部委、省委省政府、省直厅局及中央驻甘机构、知名互联网企业的400余名嘉宾出席网络高峰论坛。

第二届“陇剑杯”网络安全大赛将以“共筑网络安全 守护数字经济”为主题,以实景防御、大数据分析、人工智能安全等综合防御能力提升为目标,打造高规格、高标准、高水平的全国性网络安全赛事活动,为助推地区网络安全、数字产业、经济社会高质量发展注入强大动力。

hacked

问题1

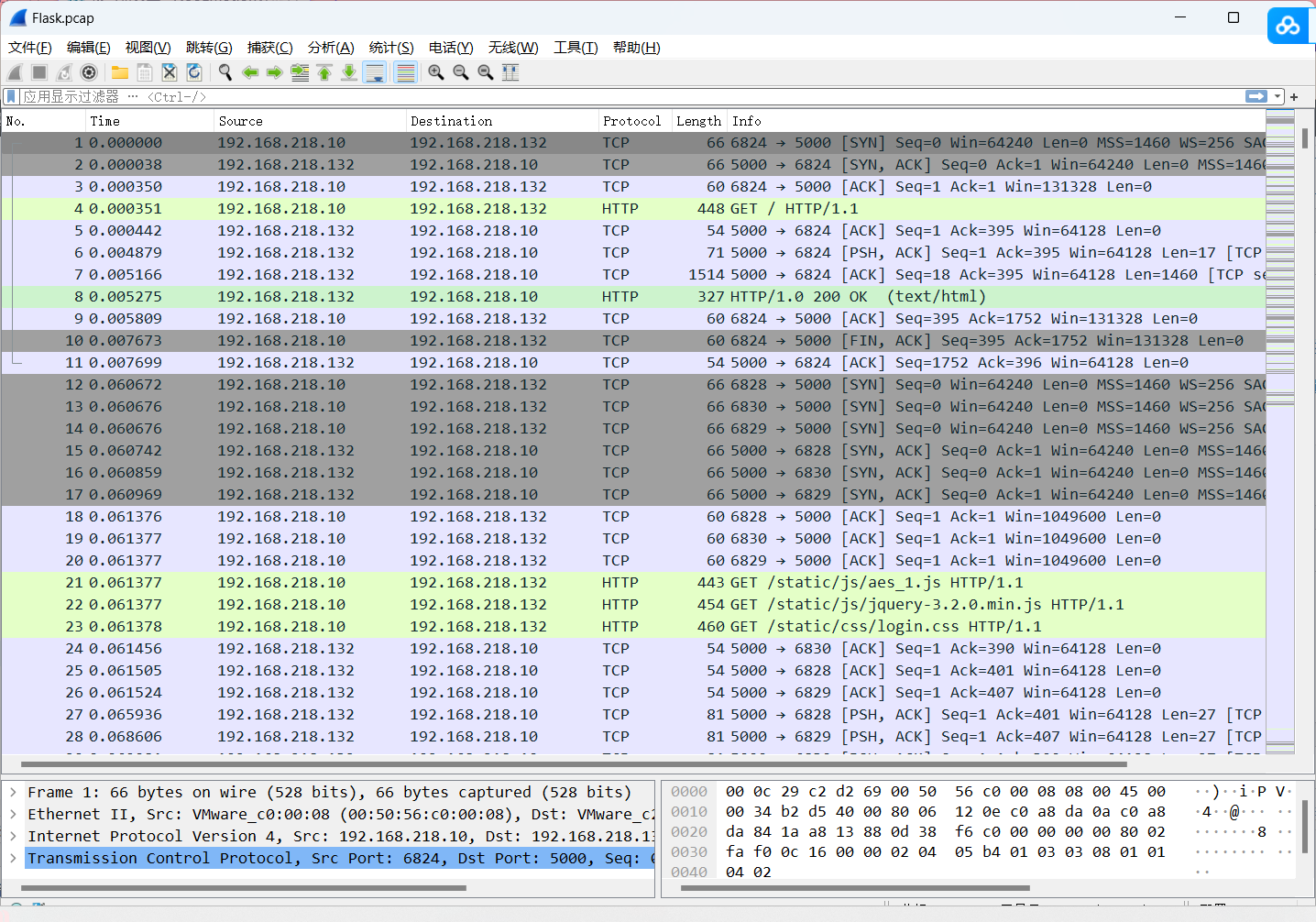

附件是一个pcap流量包,打开进行分析

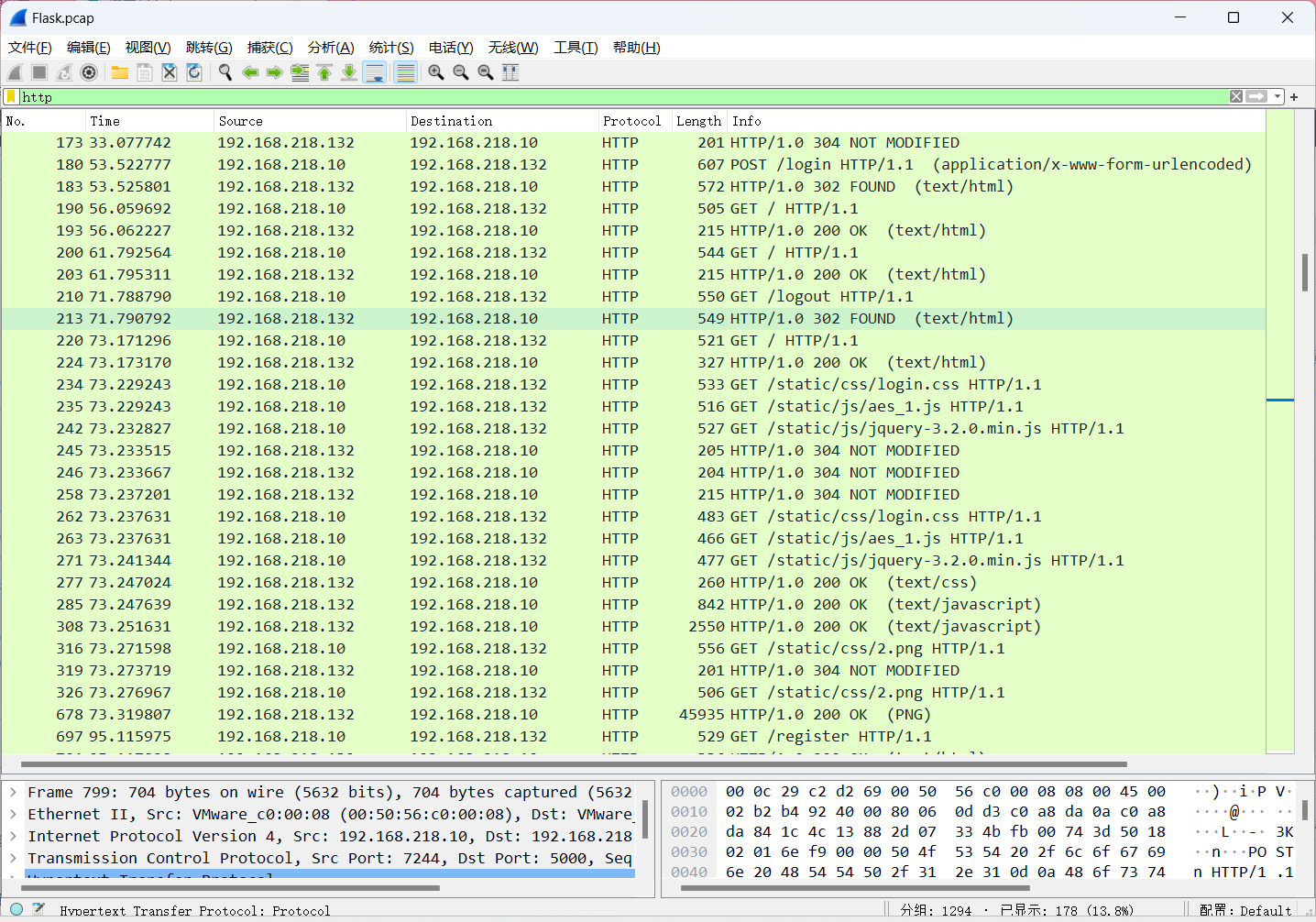

第一个问题是admin的密码,那么我们先筛选http的流量包看看大概情况

先看了下登陆的几个请求包

发现账号密码都有加密

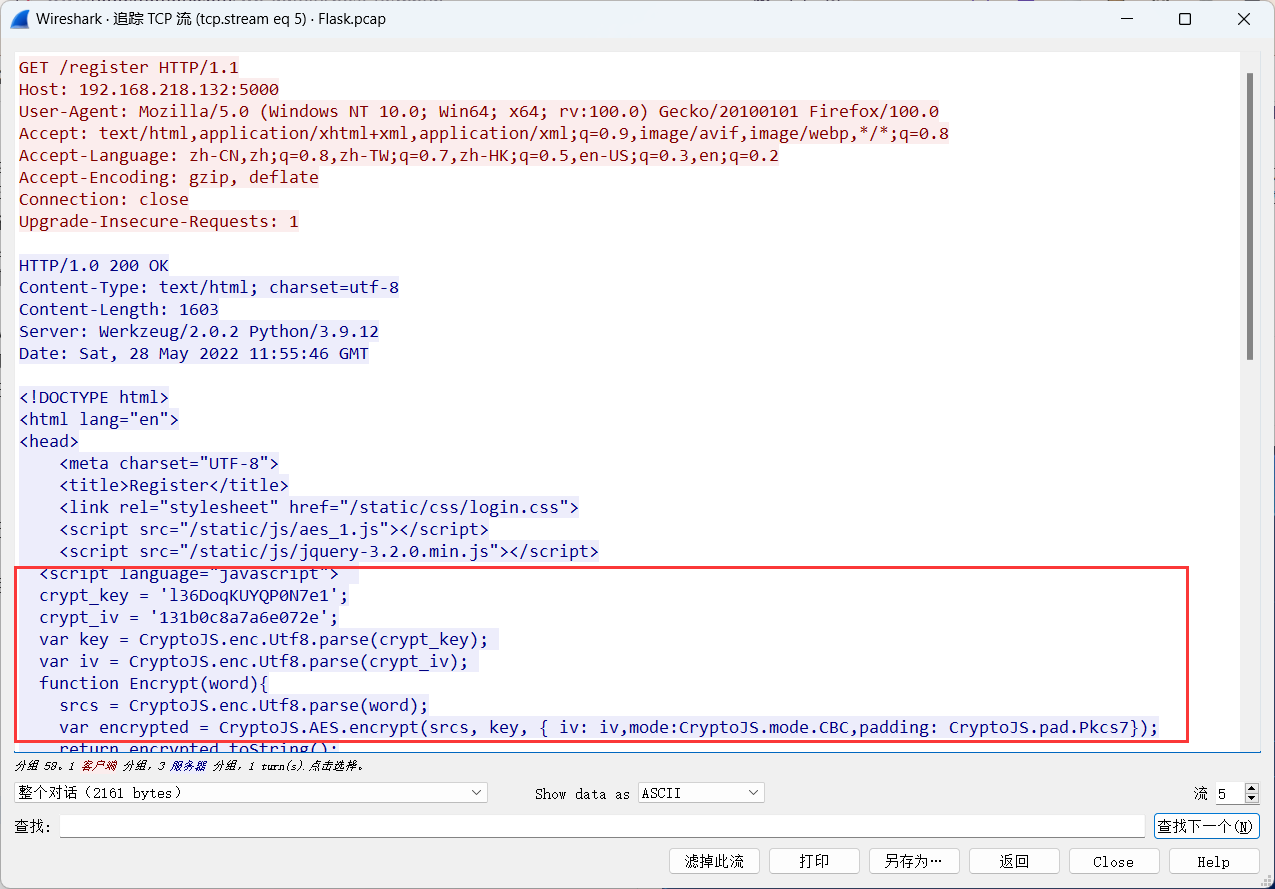

那就往前追踪tcp流

在注册模块发现了对应的加密

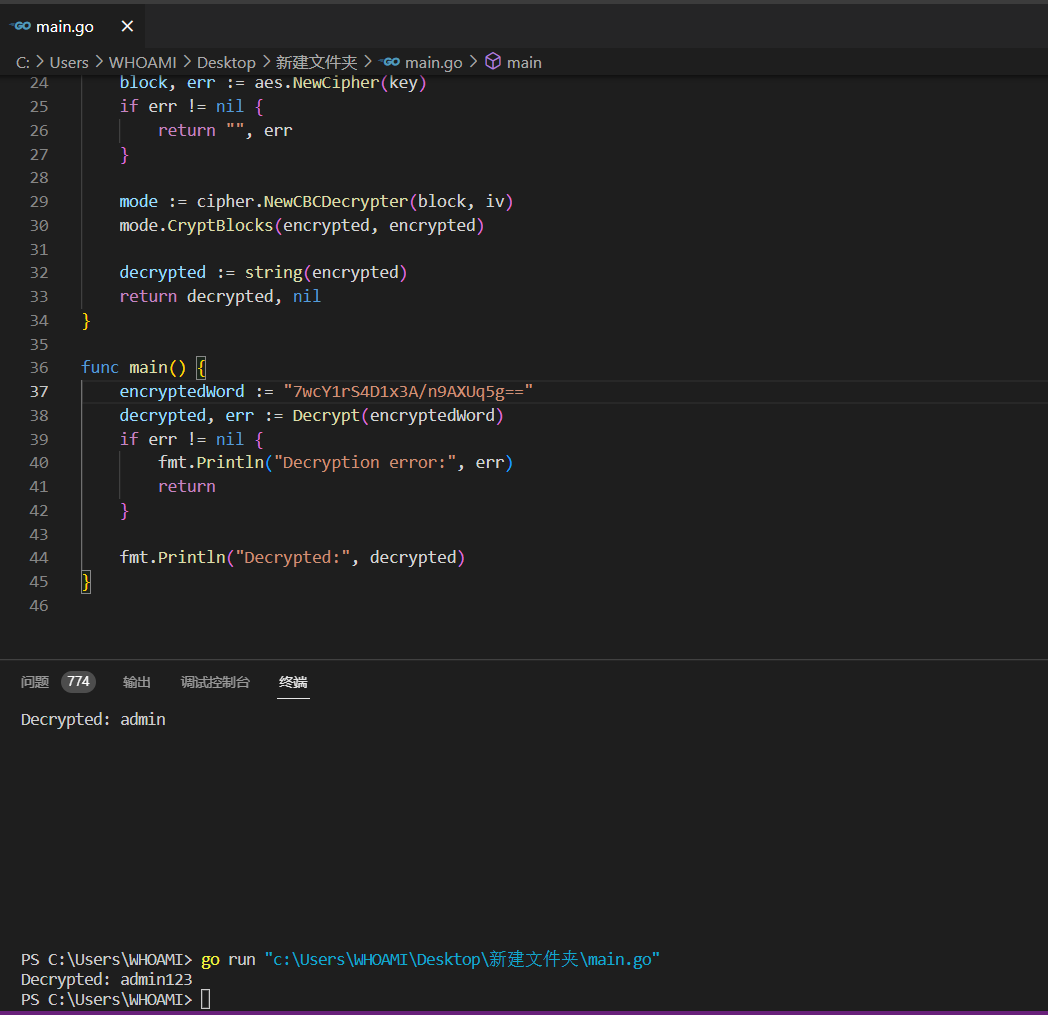

直接用gpt生成一个对应的解密脚本,我这里因为python版本有问题所以用的go

package main

import (

"crypto/aes"

"crypto/cipher"

"encoding/base64"

"fmt"

)

const (

cryptKey = "l36DoqKUYQP0N7e1"

cryptIV = "131b0c8a7a6e072e"

)

func Decrypt(encryptedWord string) (string, error) {

key := []byte(cryptKey)

iv := []byte(cryptIV)

encrypted, err := base64.StdEncoding.DecodeString(encryptedWord)

if err != nil {

return "", err

}

block, err := aes.NewCipher(key)

if err != nil {

return "", err

}

mode := cipher.NewCBCDecrypter(block, iv)

mode.CryptBlocks(encrypted, encrypted)

decrypted := string(encrypted)

return decrypted, nil

}

func main() {

encryptedWord := "UPFtSEoUfu4tgc6rUOc8Iw=="

decrypted, err := Decrypt(encryptedWord)

if err != nil {

fmt.Println("Decryption error:", err)

return

}

fmt.Println("Decrypted:", decrypted)

}

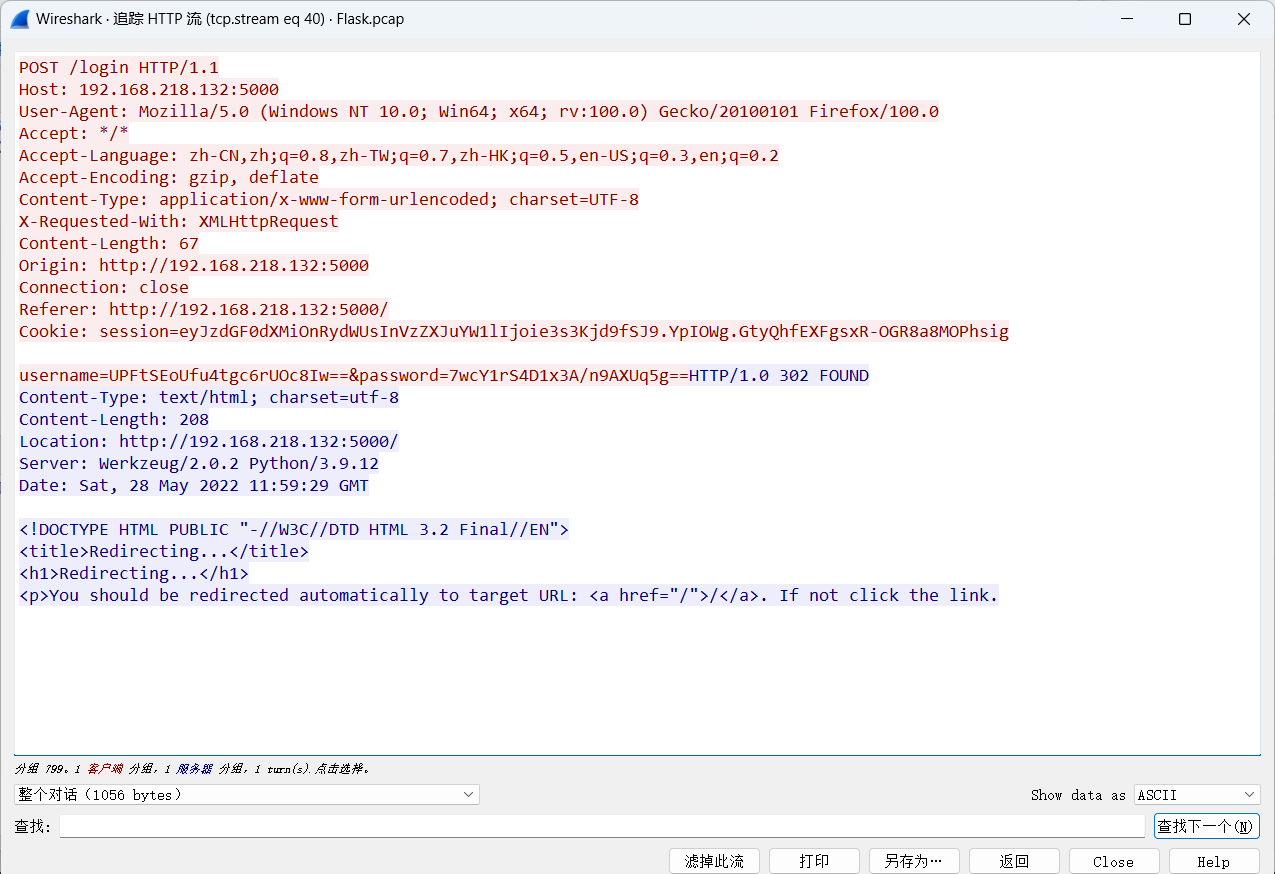

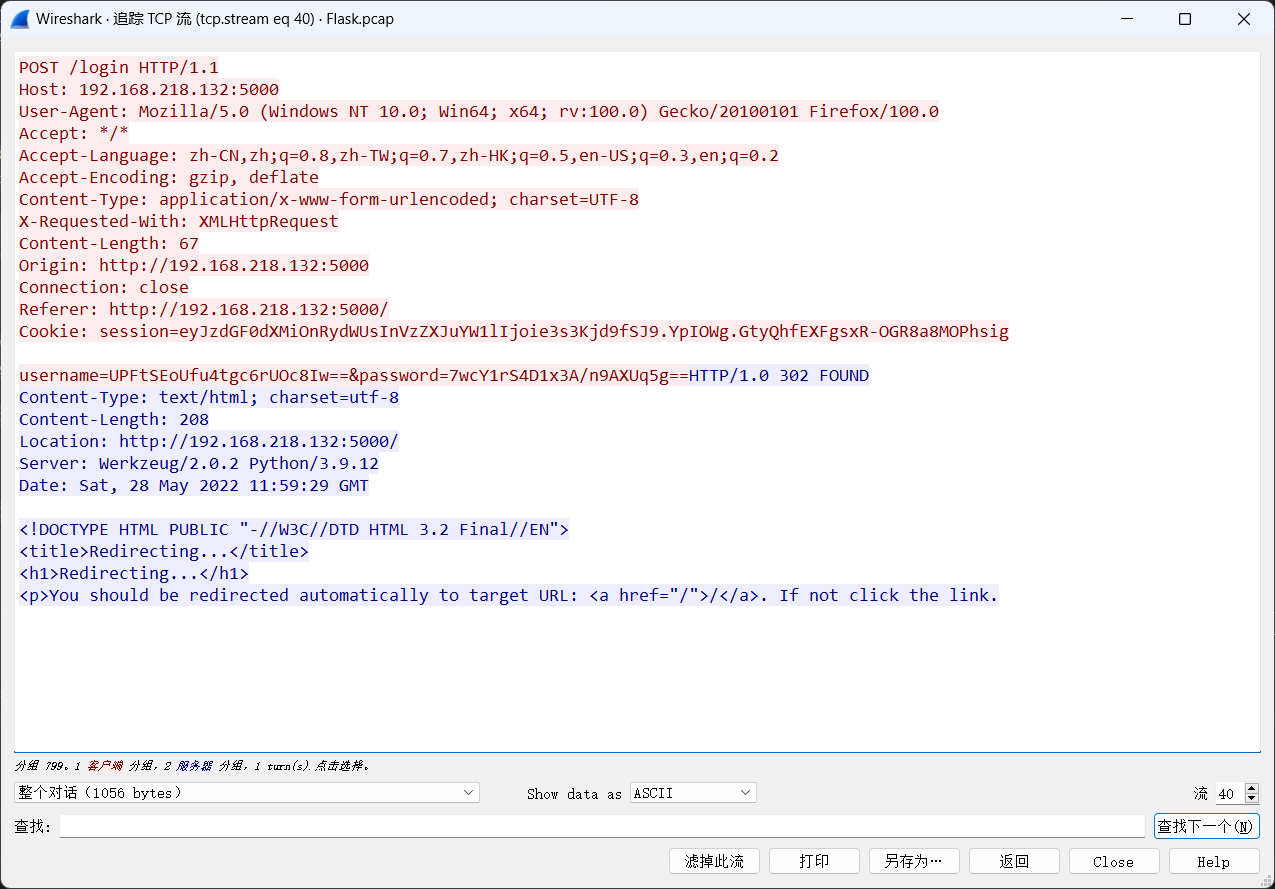

TCP流的40里面找到了admin的登录记录

username=UPFtSEoUfu4tgc6rUOc8Iw==

password=7wcY1rS4D1x3A/n9AXUq5g==

解密结果:

admin admin123

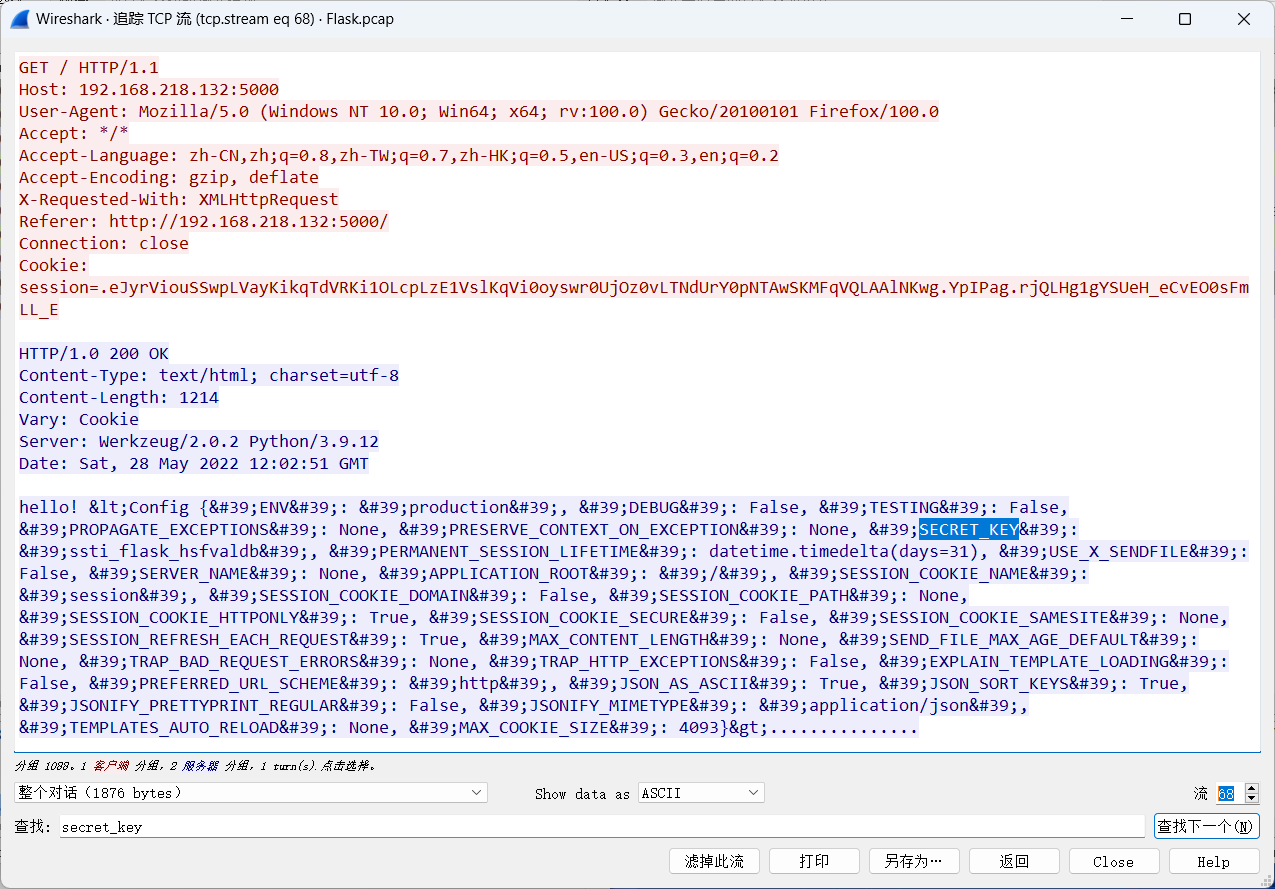

问题2

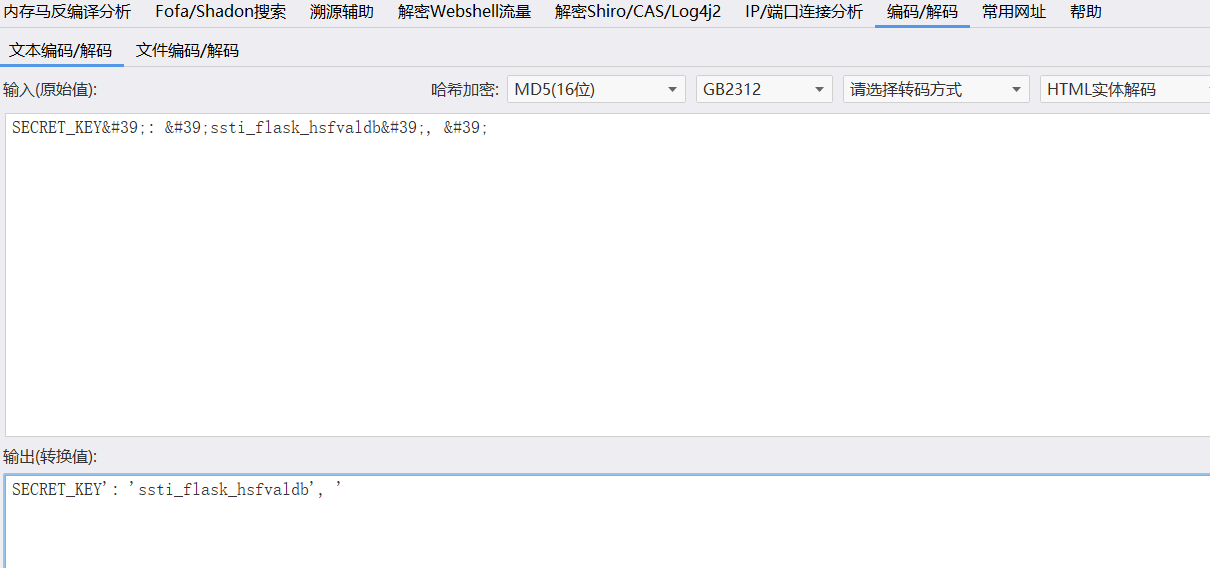

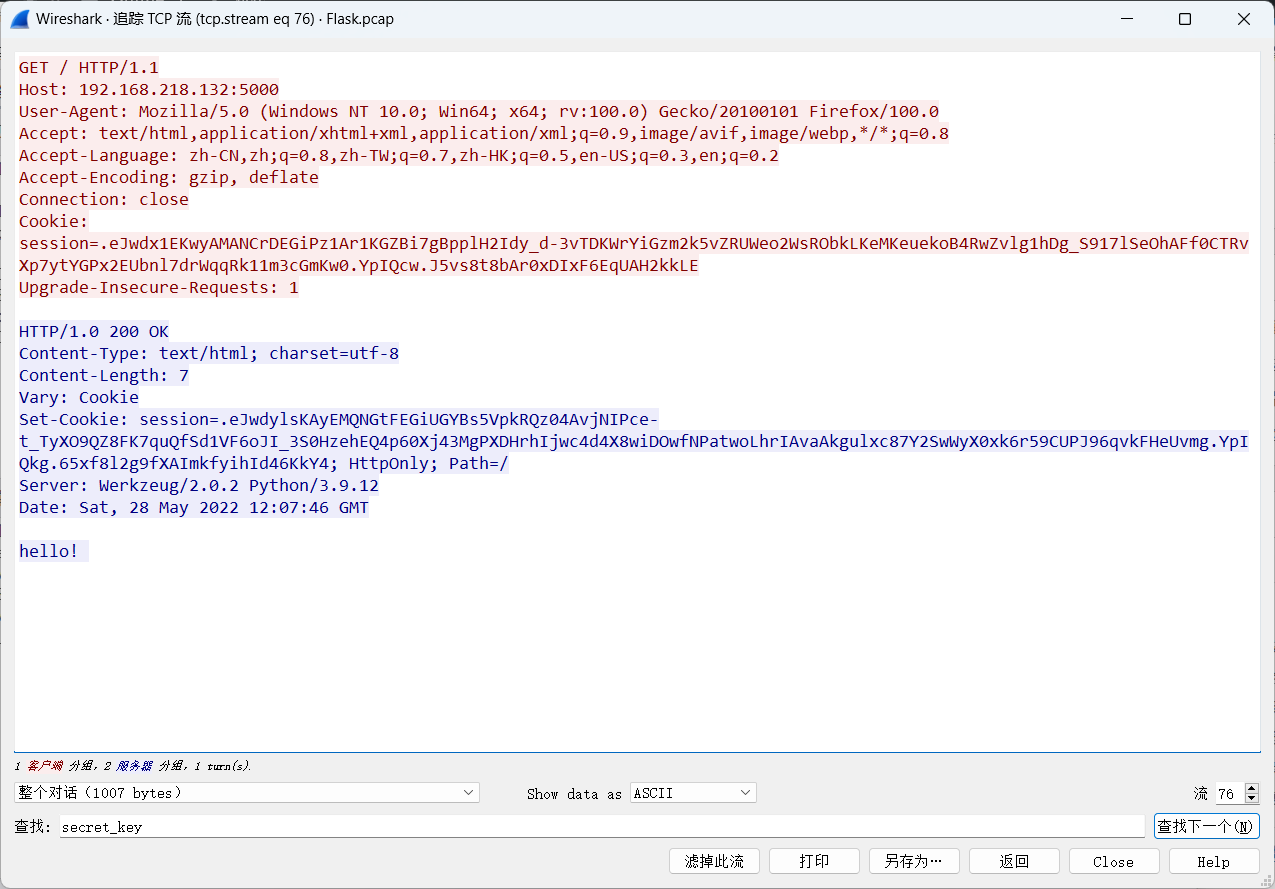

问的secret_key

直接搜索就好了

问题3

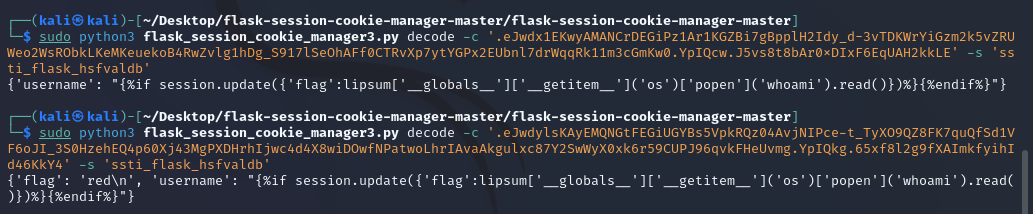

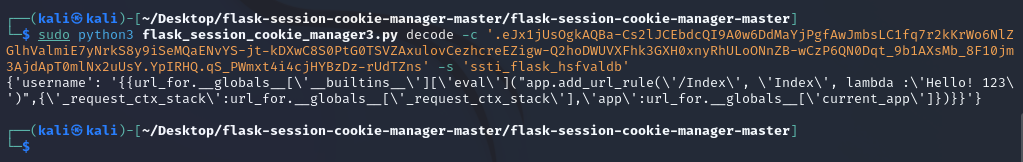

这个问题直接用2中的key来解密

https://github.com/noraj/flask-session-cookie-manager

在流76中获取答案

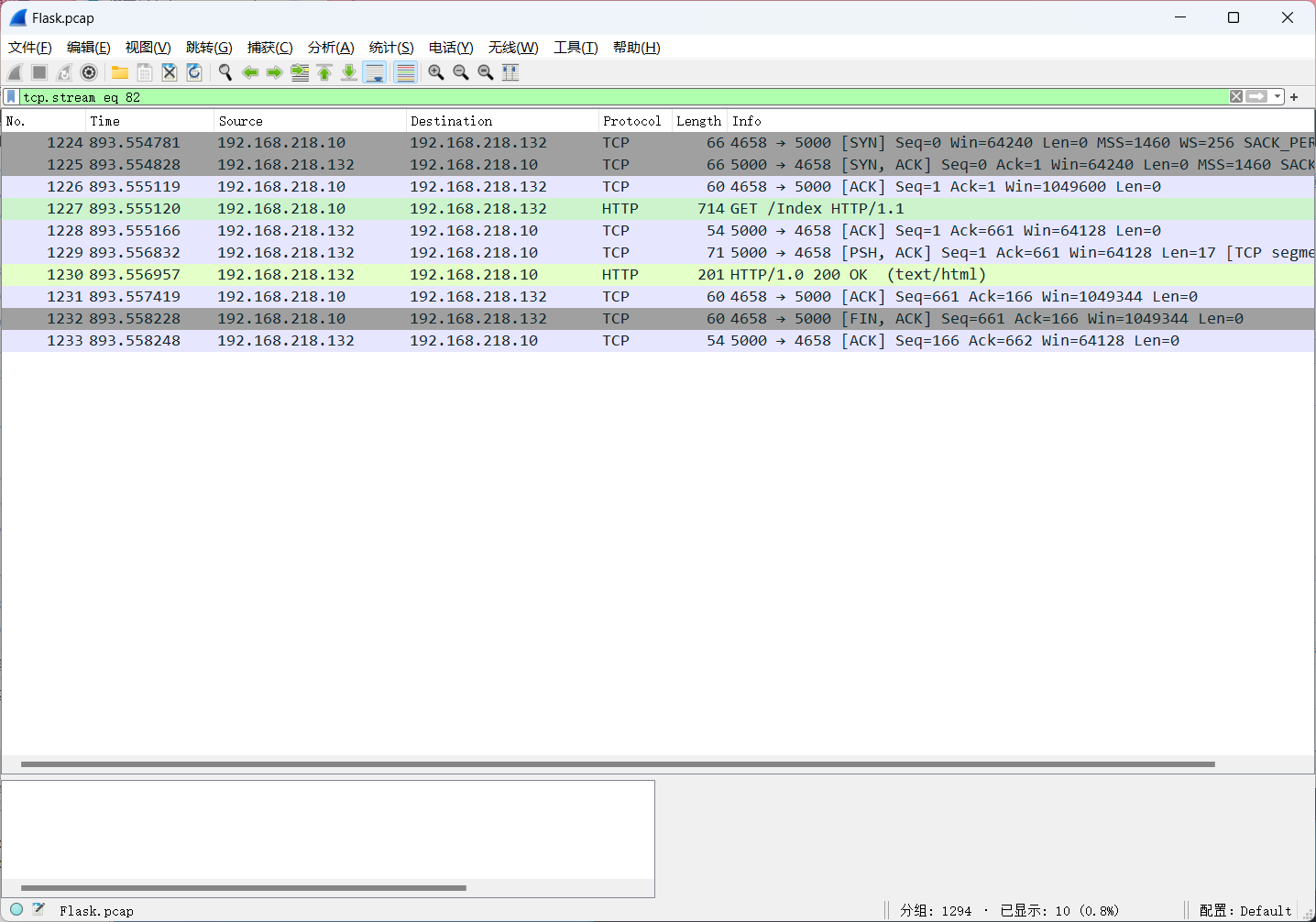

问题4

这里简单看了下

Comments NOTHING