暴力破解的案例很常见,最主要还是人的原因导致,下面记录1个例子。

这是国内某学校的一个校园信息平台

因为不知道这个学校的学号规则,所以首先是从管理员账号登录下手的,先输入admin,然后任意输入密码,选择下面的管理员点击登录。

提示不是系统管理员,这儿有点模糊,因为不知道是因为账号不存在还是密码错误所提示的这个。遇到这种情况正常是抓包,密码不变,来爆破用户名,尝试看看会不会返回不同长度的响应,如果有,再根据响应内容判断。

这时候想了想,还是尝试爆破学生账号。一般学校的学生安全意识不高,总会在贴吧之类地方留下“学生饭卡认领,卡号xxxxx””新生交友,根据学号看是否在一个班”之类的讯息,如果贴吧吧主做的好,他们会删去这些内容,那就想办法通过贴吧里面的新生交流群混进群去尝试信息搜集。这种群号基本都是贴吧置顶,很好找。

这个学校贴吧人太少了--虽然有在讨论,但是都没发出来。

接着就去了官网去逛逛,一般学校官网也经常会发个公告都附带学号。果然在学校的公告里面找到了某个人的学号。

有了学号之后就手动尝试弱口令登录,因为学校一般就两种,一种运维做的好的初始密码就是身份证后6位,改密都是强密码,还有一种就是运维也没有安全意识,初始密码是弱口令。

这个站就属于后者,密码123456就进来了。

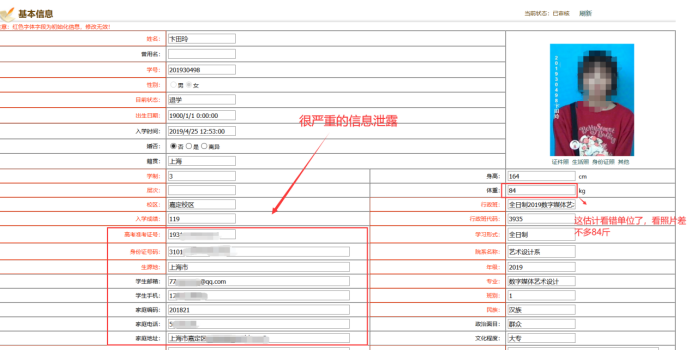

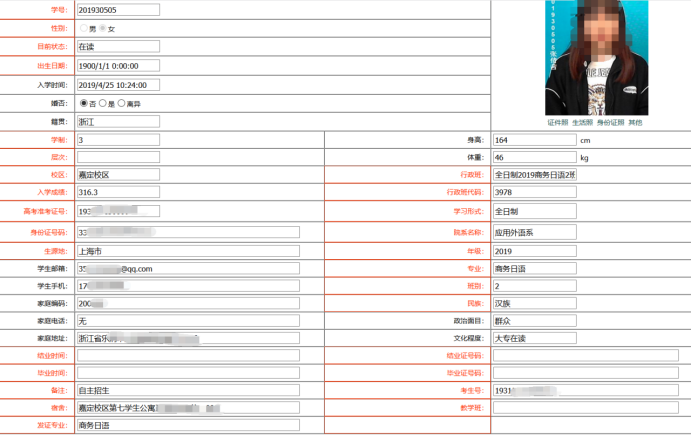

而且有很严重的信息泄露,很多时候电信诈骗之类的就是由于这种信息泄露导致

接着想了想,这个妹子已经被退学了,那么也就是说可能他没登陆过这个系统,那么123456可能就是初始密码,接着爆破一波用户名。

随手爆破了700多个就有100多个成功了。

每一个都存在大量个人信息。如果爆破的话估计能爆出最少几千个--

Comments NOTHING