赛事简介:

“陇剑杯”已被公安部网安局确定为与“网鼎杯”“天府杯”之后的全国第三大网络安全赛事,是全国同类赛事中首次引入“人工智能人机对抗”,首个“以防为主”的网络安全大赛。“陇剑杯”与“网鼎杯”一样隔年举办,“陇剑杯”在“网鼎杯”的次年举办,参加“陇剑杯”获得前9名的队伍直接进入“网鼎杯”半决赛。2021年已成功举办一届,共吸引了全国31个省、市、自治区和各个行业的3020支战队,11135人报名参赛,同时还邀请4名院士专家及来自国家部委、省委省政府、省直厅局及中央驻甘机构、知名互联网企业的400余名嘉宾出席网络高峰论坛。

第二届“陇剑杯”网络安全大赛将以“共筑网络安全 守护数字经济”为主题,以实景防御、大数据分析、人工智能安全等综合防御能力提升为目标,打造高规格、高标准、高水平的全国性网络安全赛事活动,为助推地区网络安全、数字产业、经济社会高质量发展注入强大动力。

baby_forensics

问题1

这道题附件给的是一个vmdk和一个raw文件

这里使用Volatility取证工具来分析

首先kali下载Volatility3

git clone https://github.com/volatilityfoundation/volatility3.git

接着附件两个文件拷贝进kali中

接着

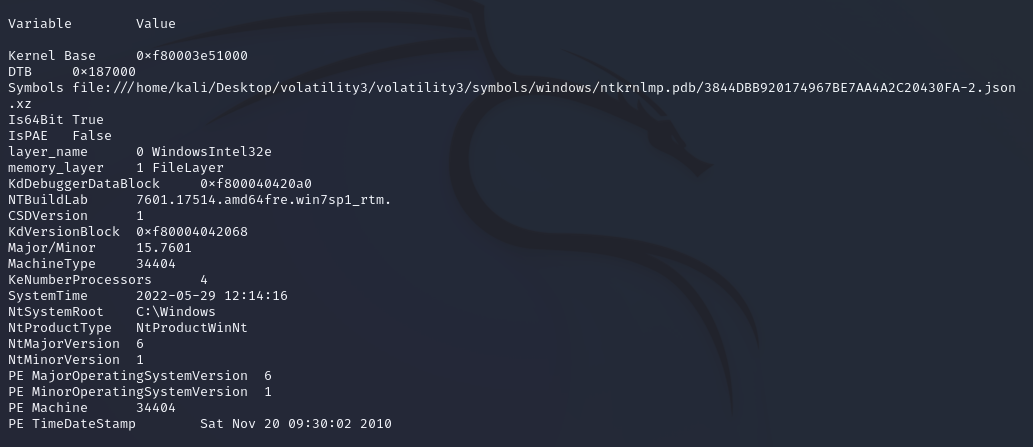

python3 vol.py -f /home/kali/Desktop/baby_forensics.raw windows.info

这里我们可以看到系统是win7sp1

第一题问的是磁盘中的key

执行下面的命令

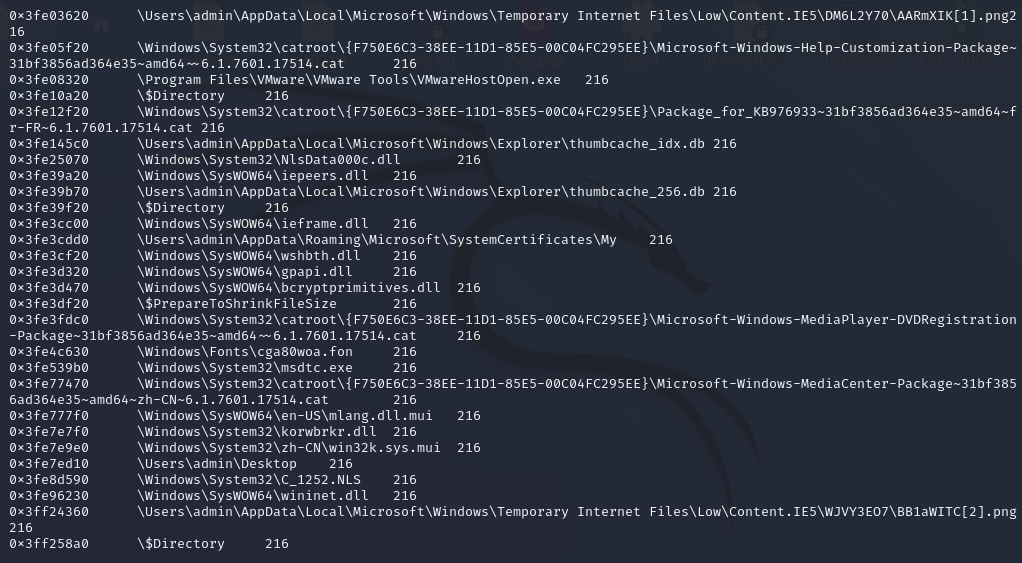

python3 vol.py -f /home/kali/Desktop/baby_forensics.raw windows.filescan.FileScan

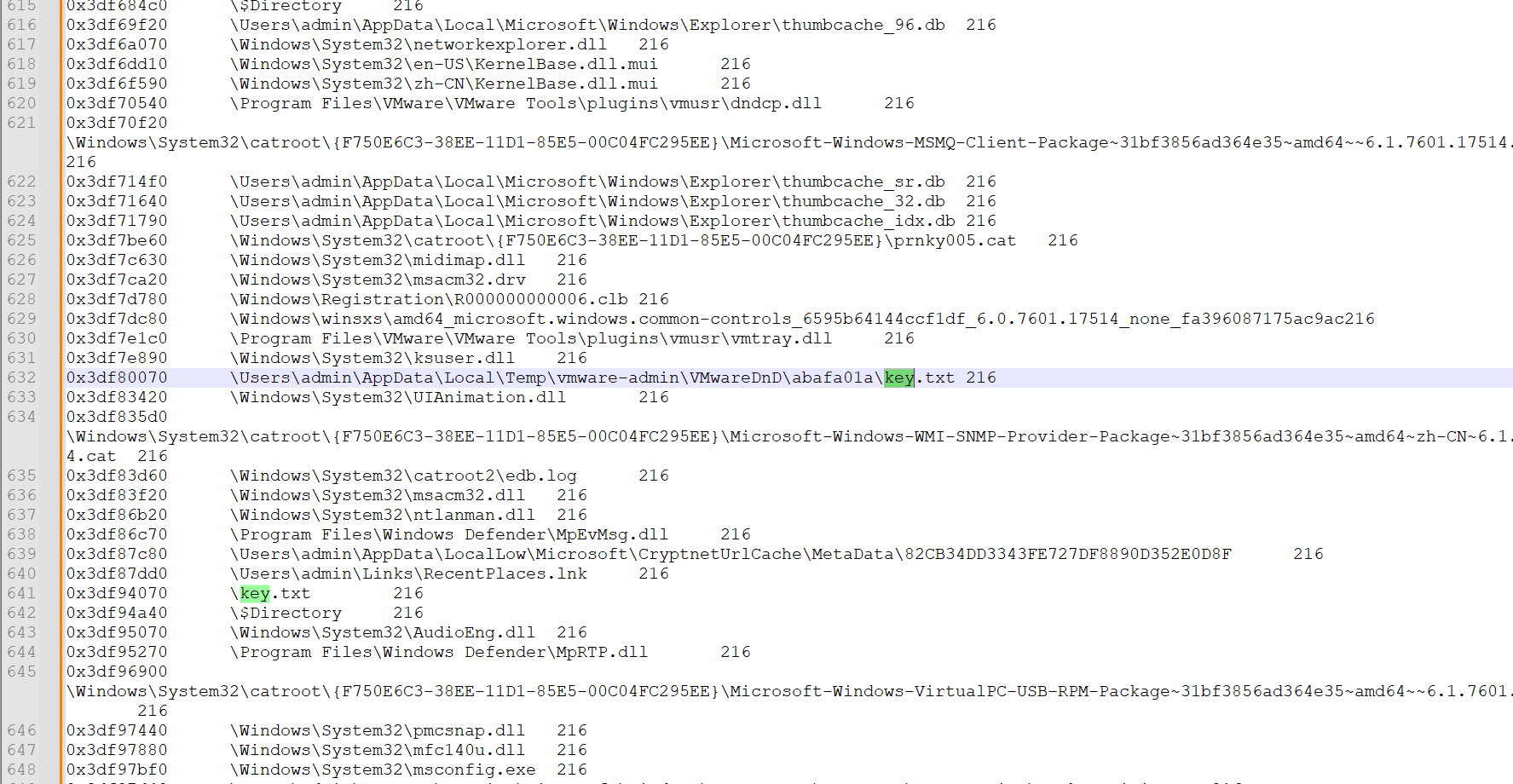

拷贝出来检索关键词key

到这儿做不下去了--因为Volatility3没有直接支持转储指定虚拟地址的文件的功能

只能被迫换Volatility2

git clone https://github.com/volatilityfoundation/volatility.git

sudo python2 setup.py install

直接接着上面做

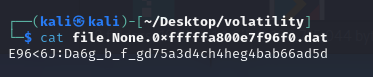

python2 vol.py -f /home/kali/Desktop/baby_forensics.raw --profile=Win7SP1x64 dumpfiles -Q '0x3df80070' -D .

成功导出文件,查看内容

发现有加密,直接解密工具批量看一下

成功找到key

问题2

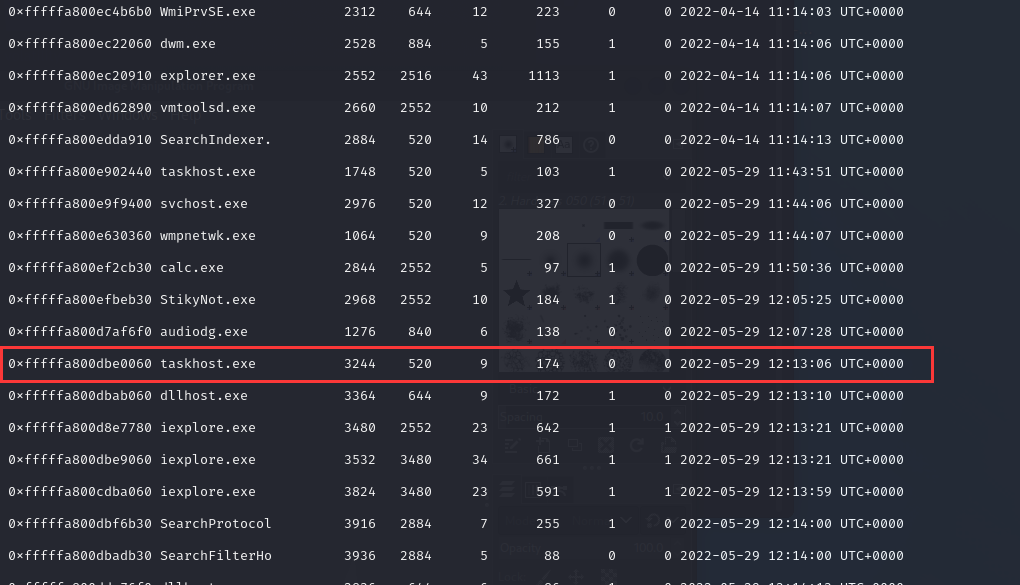

后面也都用Volatility2来做了

python2 vol.py -f /home/kali/Desktop/baby_forensics.raw --profile=Win7SP1x64 windows > dump

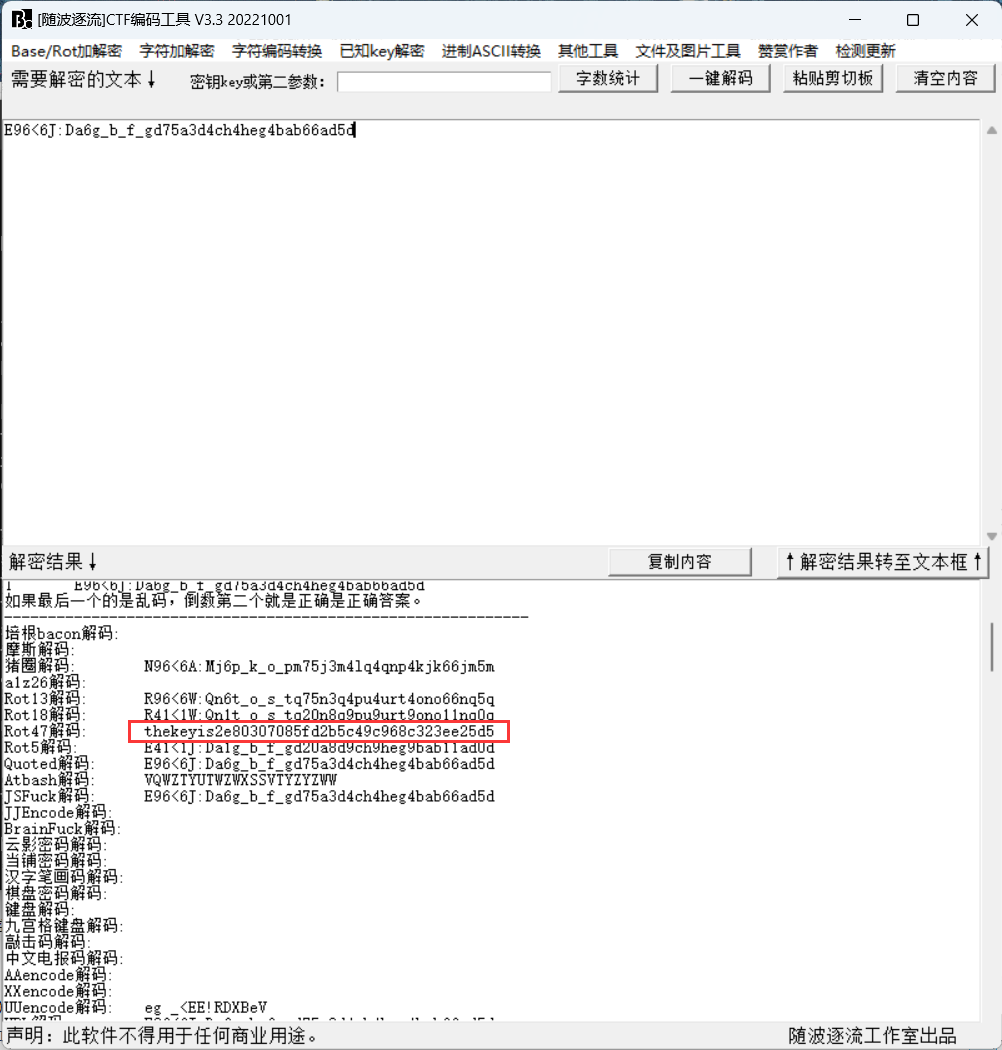

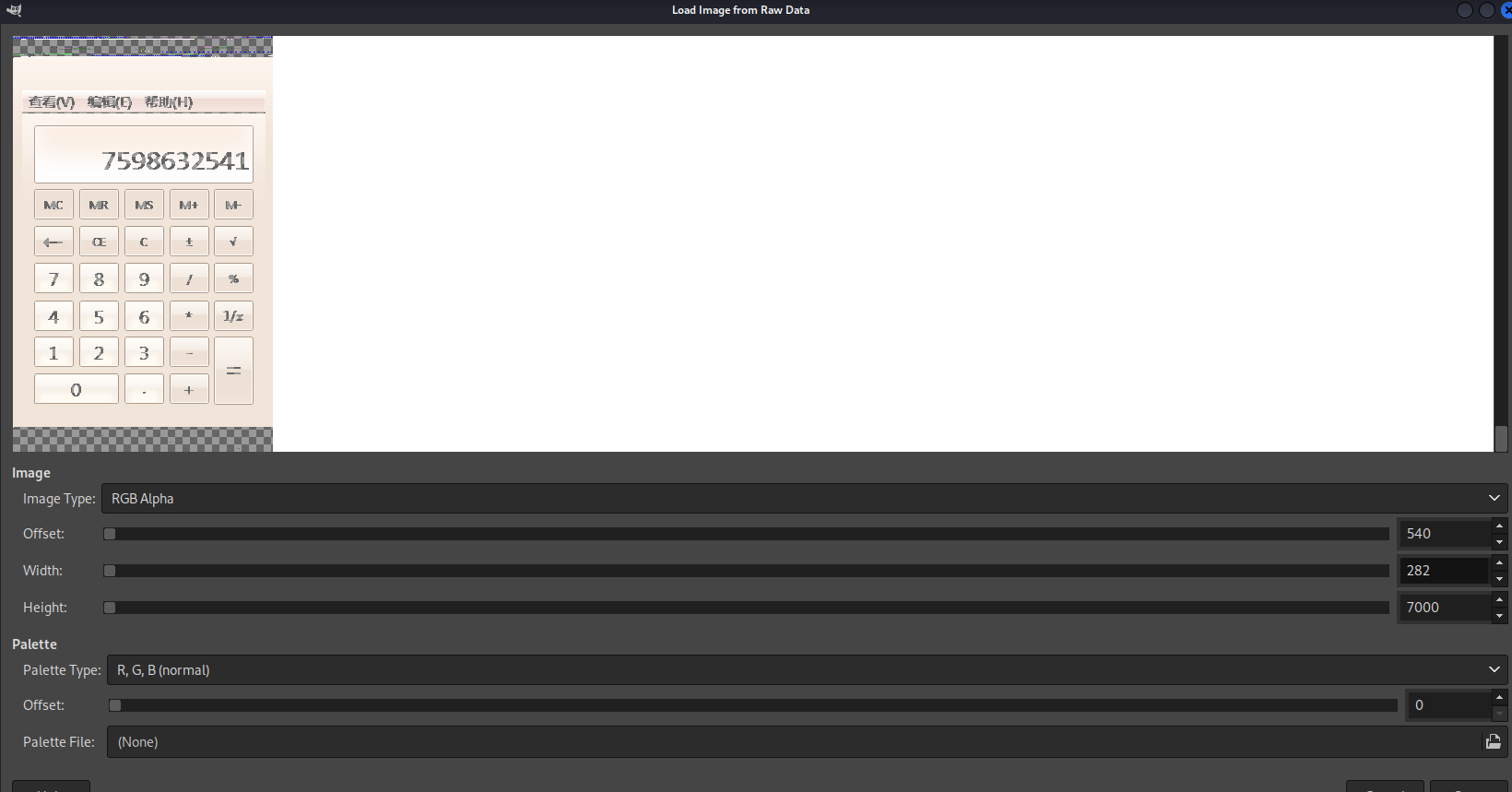

导出后直接notepad++搜索calc.exe

成功找到结果7598632541

也可以

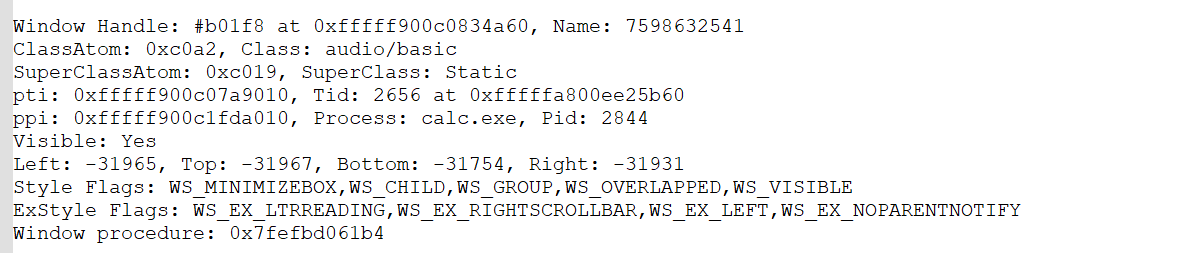

python2 vol.py -f /home/kali/Desktop/baby_forensics.raw --profile=Win7SP1x64 pslist

python2 vol.py -f /home/kali/Desktop/baby_forensics.raw --profile=Win7SP1x64 memdump -p 2844 -D .

然后改后缀为data

使用gimp打开

调整宽高和偏移

问题3

进程看到一个程序

继续dump出来

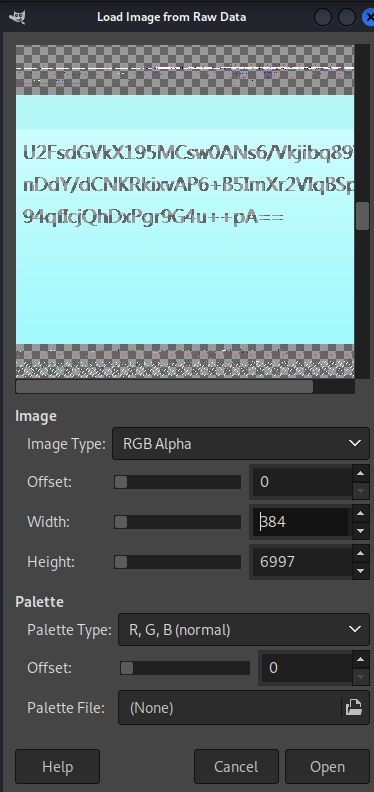

python2 vol.py -f /home/kali/Desktop/baby_forensics.raw --profile=Win7SP1x64 memdump -p 2968 -D .

还是改后缀,拉到gimp中分析

找到一串字符串

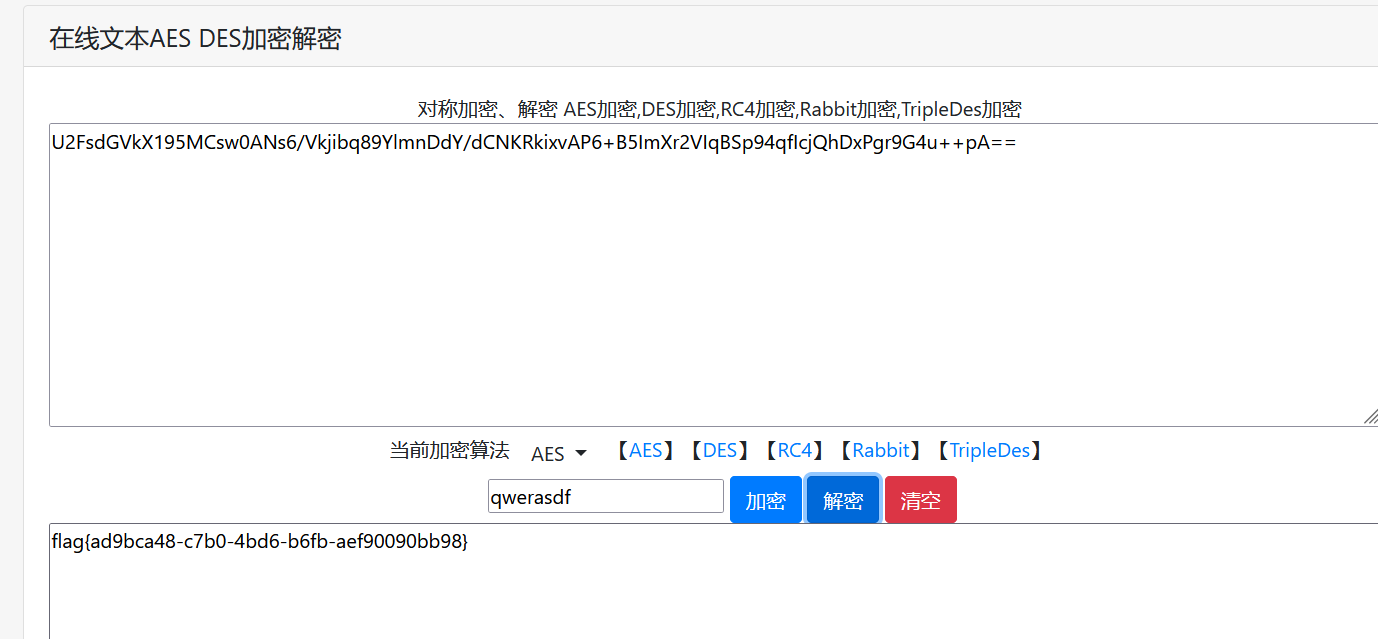

U2FsdGVkX195MCsw0ANs6/Vkjibq89YlmnDdY/dCNKRkixvAP6+B5ImXr2VIqBSp94qfIcjQhDxPgr9G4u++pA==

直接解密解不开,应该有密钥

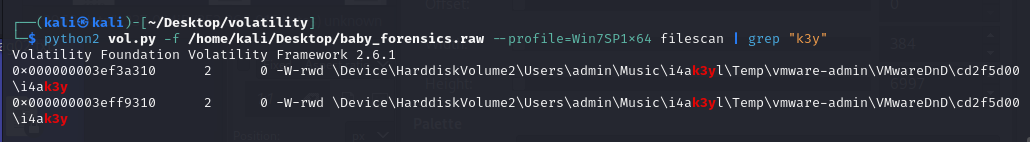

搜索关键词key,k3y,K3y

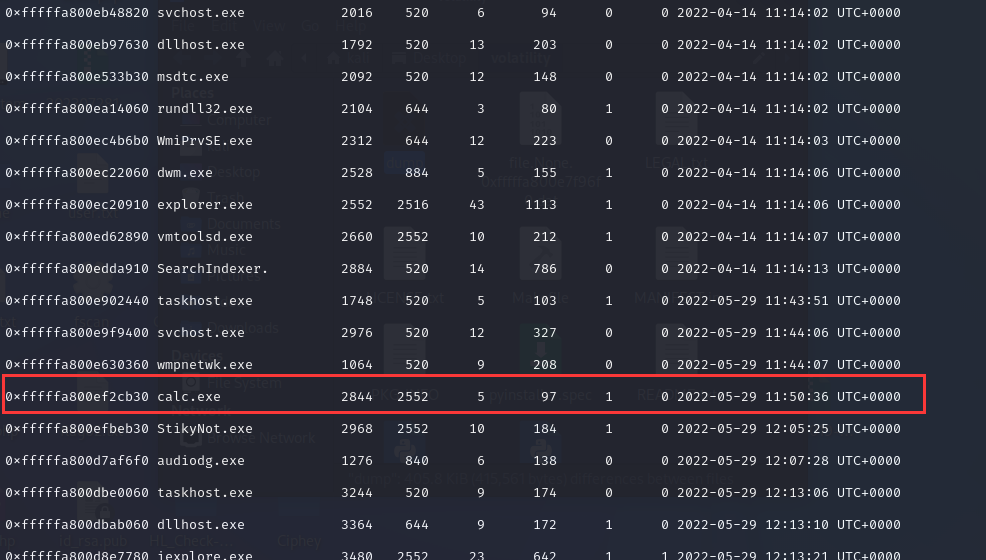

python2 vol.py -f /home/kali/Desktop/baby_forensics.raw --profile=Win7SP1x64 filescan | grep "k3y"

dump出来看看

python2 vol.py -f /home/kali/Desktop/baby_forensics.raw --profile=Win7SP1x64 dumpfiles -Q '0x000000003ef3a310' -D .

直接在线解密

成功获取flag

Comments NOTHING