赛事简介:

“陇剑杯”已被公安部网安局确定为与“网鼎杯”“天府杯”之后的全国第三大网络安全赛事,是全国同类赛事中首次引入“人工智能人机对抗”,首个“以防为主”的网络安全大赛。“陇剑杯”与“网鼎杯”一样隔年举办,“陇剑杯”在“网鼎杯”的次年举办,参加“陇剑杯”获得前9名的队伍直接进入“网鼎杯”半决赛。2021年已成功举办一届,共吸引了全国31个省、市、自治区和各个行业的3020支战队,11135人报名参赛,同时还邀请4名院士专家及来自国家部委、省委省政府、省直厅局及中央驻甘机构、知名互联网企业的400余名嘉宾出席网络高峰论坛。

第二届“陇剑杯”网络安全大赛将以“共筑网络安全 守护数字经济”为主题,以实景防御、大数据分析、人工智能安全等综合防御能力提升为目标,打造高规格、高标准、高水平的全国性网络安全赛事活动,为助推地区网络安全、数字产业、经济社会高质量发展注入强大动力。

ez_web

问题1

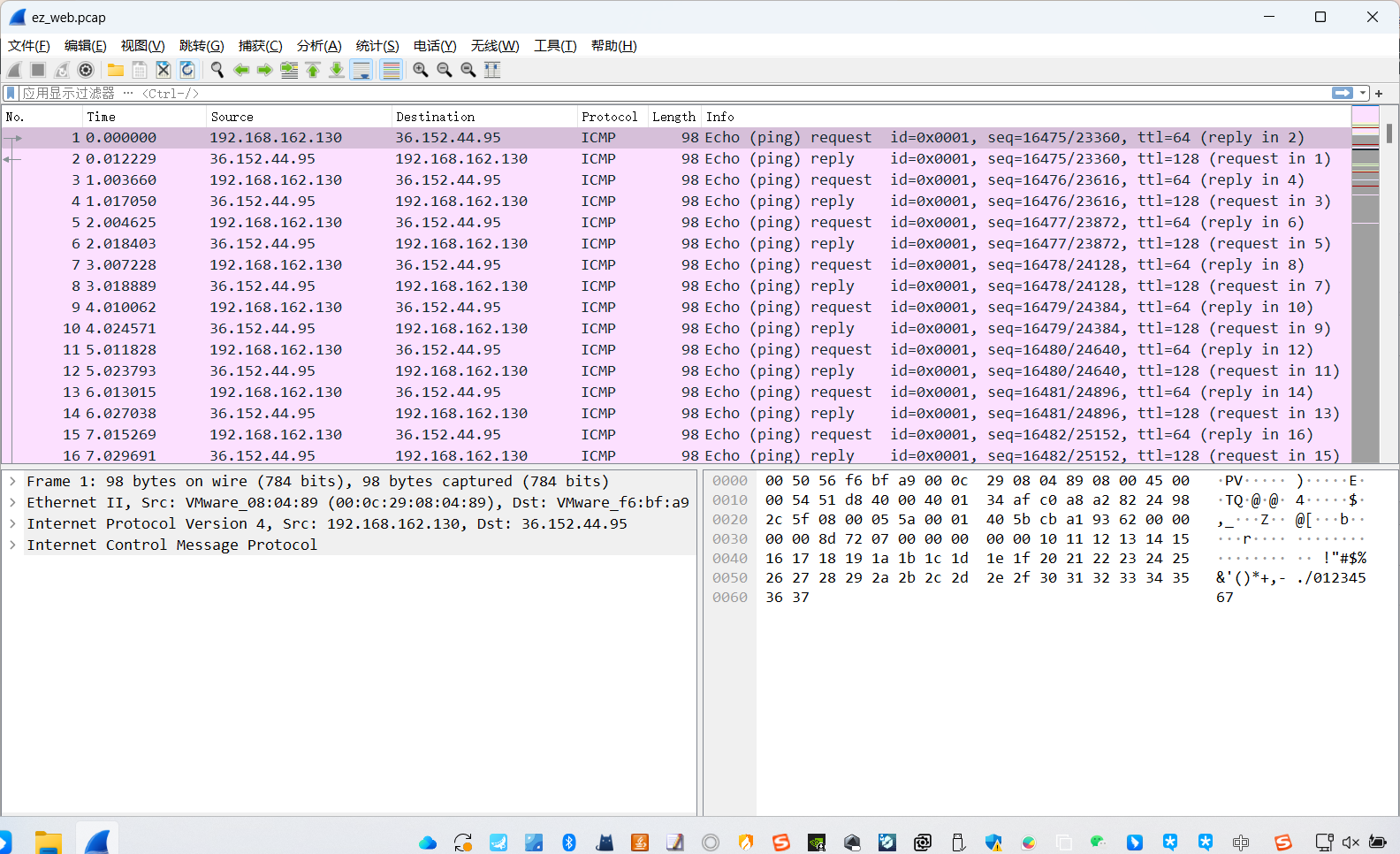

附件是一个pcap流量包,打开进行分析

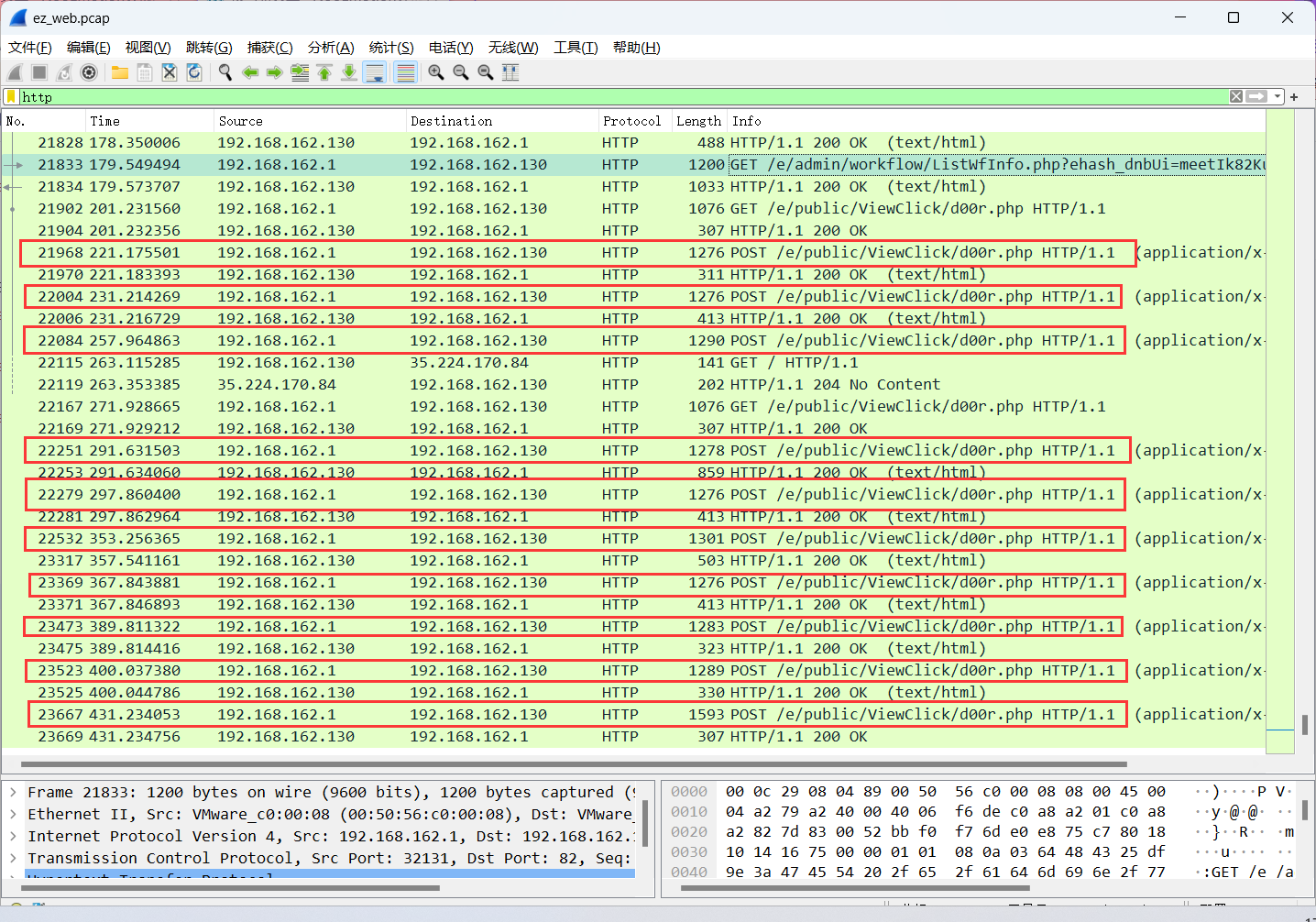

这里要的是后门的文件名,那么直接筛选框输入http筛选http流量

大概看了下前面的流量,扫描的痕迹,返回包都是404,直接快速跳过

21531行开始返回200,那么从这儿开始看

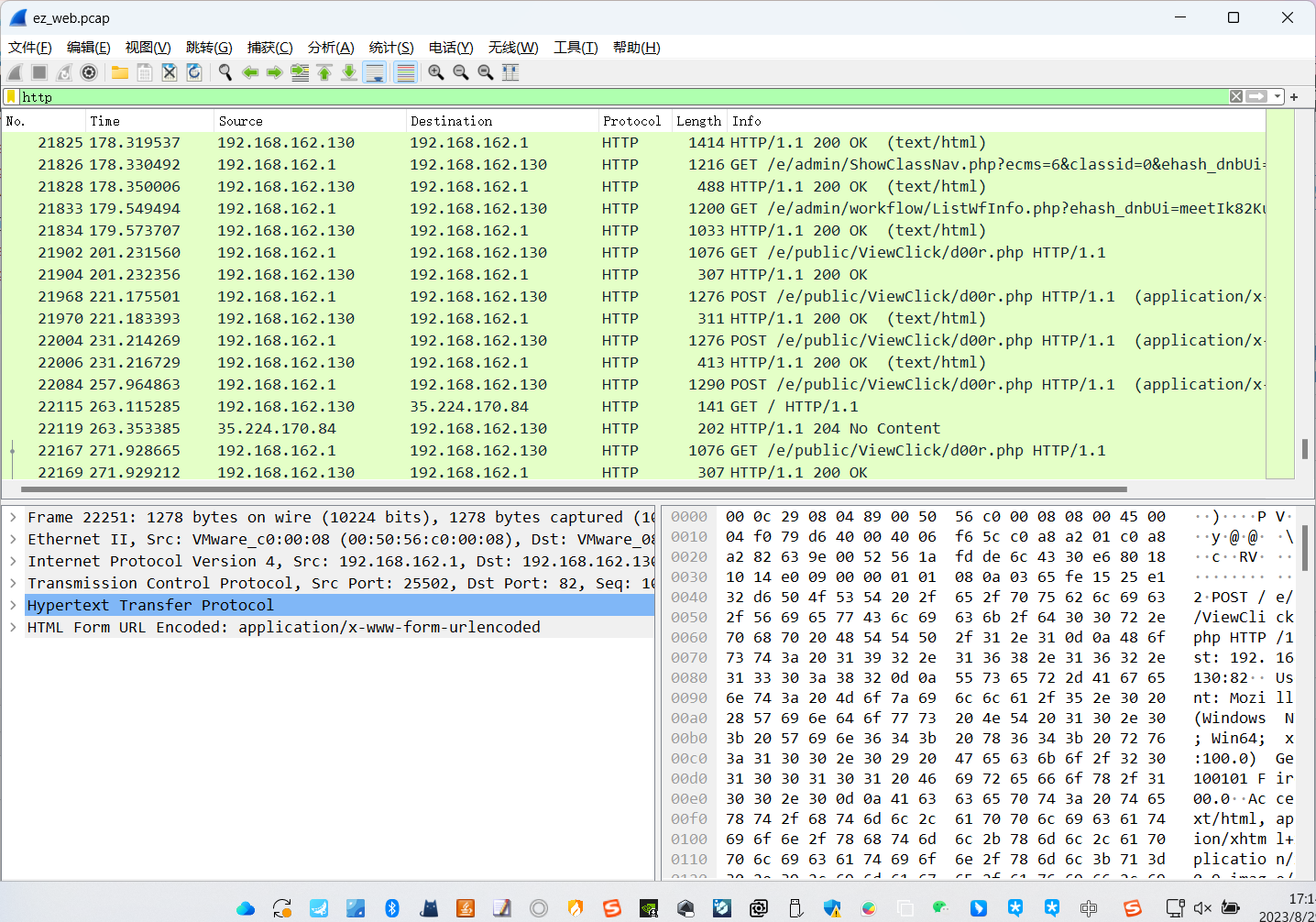

往下翻,21902行发现了后门文件

但是这个文件出现的太突兀了,像是后来写入的shell,应该是前面访问了某个PHP解析后写入了这个文件,所以这里导出所有的对象

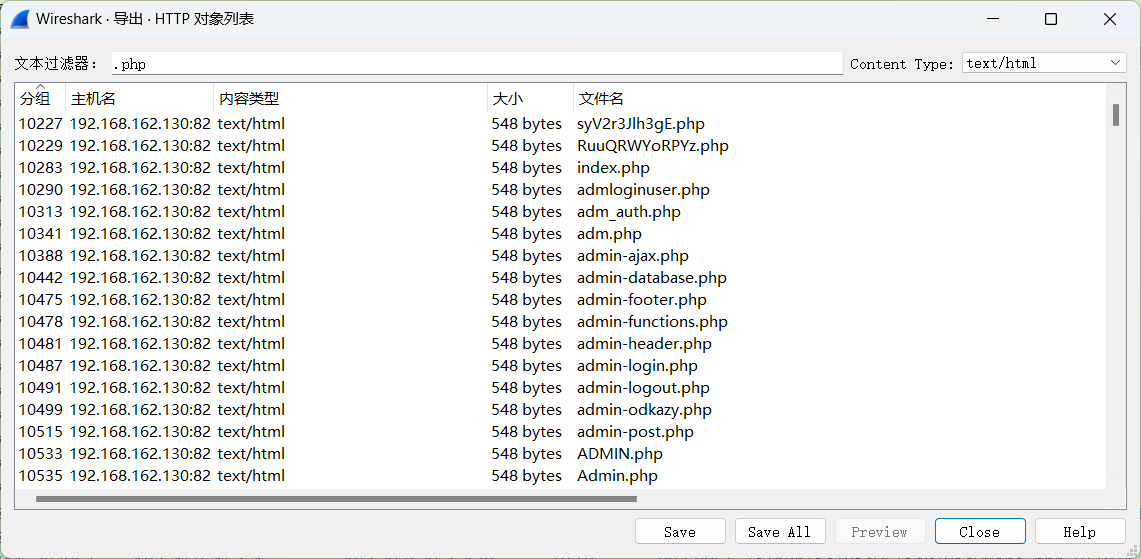

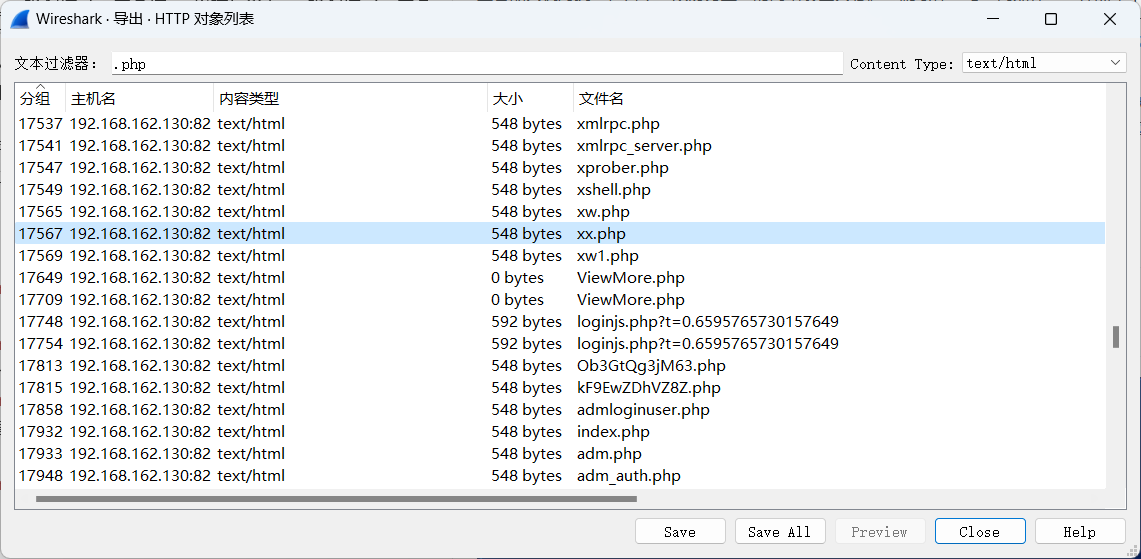

这里简单筛选PHP文件看了下,大部分都是548bytes,因为返回都是404

但是这里有个php文件他没有返回,像是执行了

导出所有的对象,在本地看了下

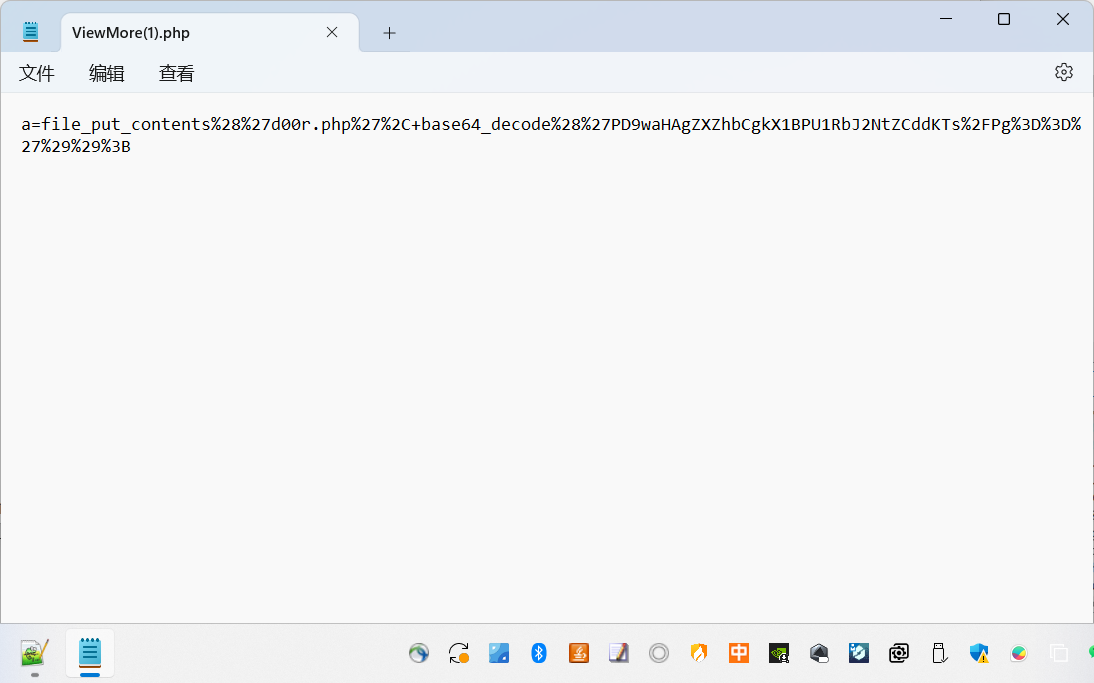

在ViewMore(1).php里面发现了问题,执行写入了d00r.php

那么这题的答案是ViewMore(1).php

问题2

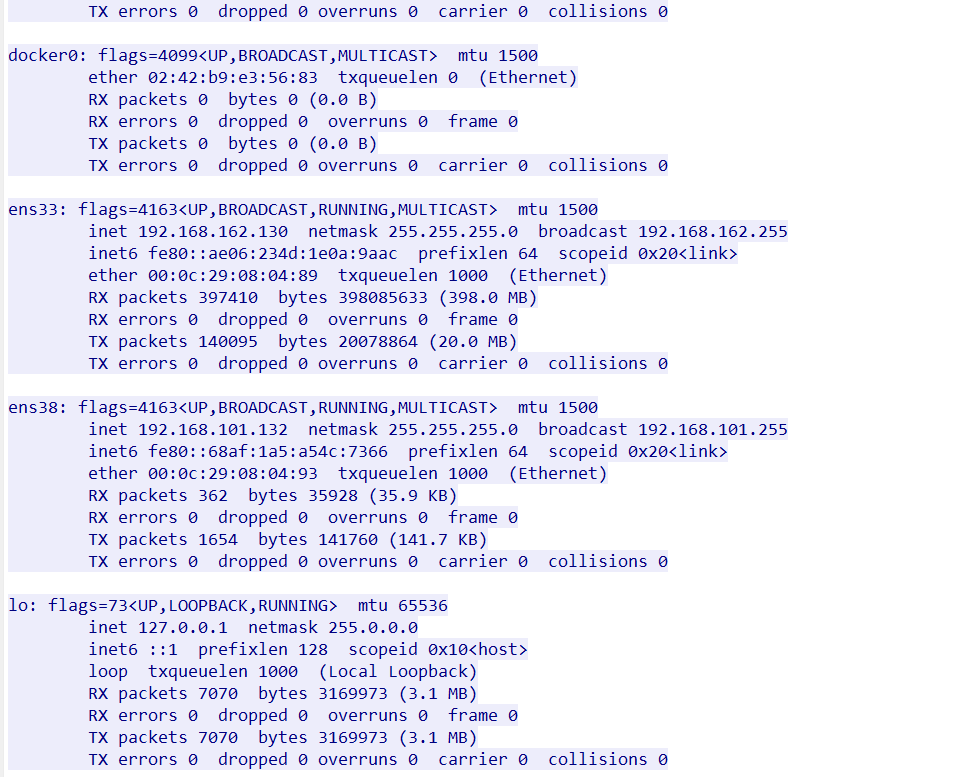

这道题问的是服务器的内网IP

那么先看看后门文件执行了哪些命令

一共POST请求了10次

追踪HTTP流看看

从22251行追踪HTTP流发现了线索

这里执行了ifconfig

这里有两个内网IP,答案就是这俩

问题3

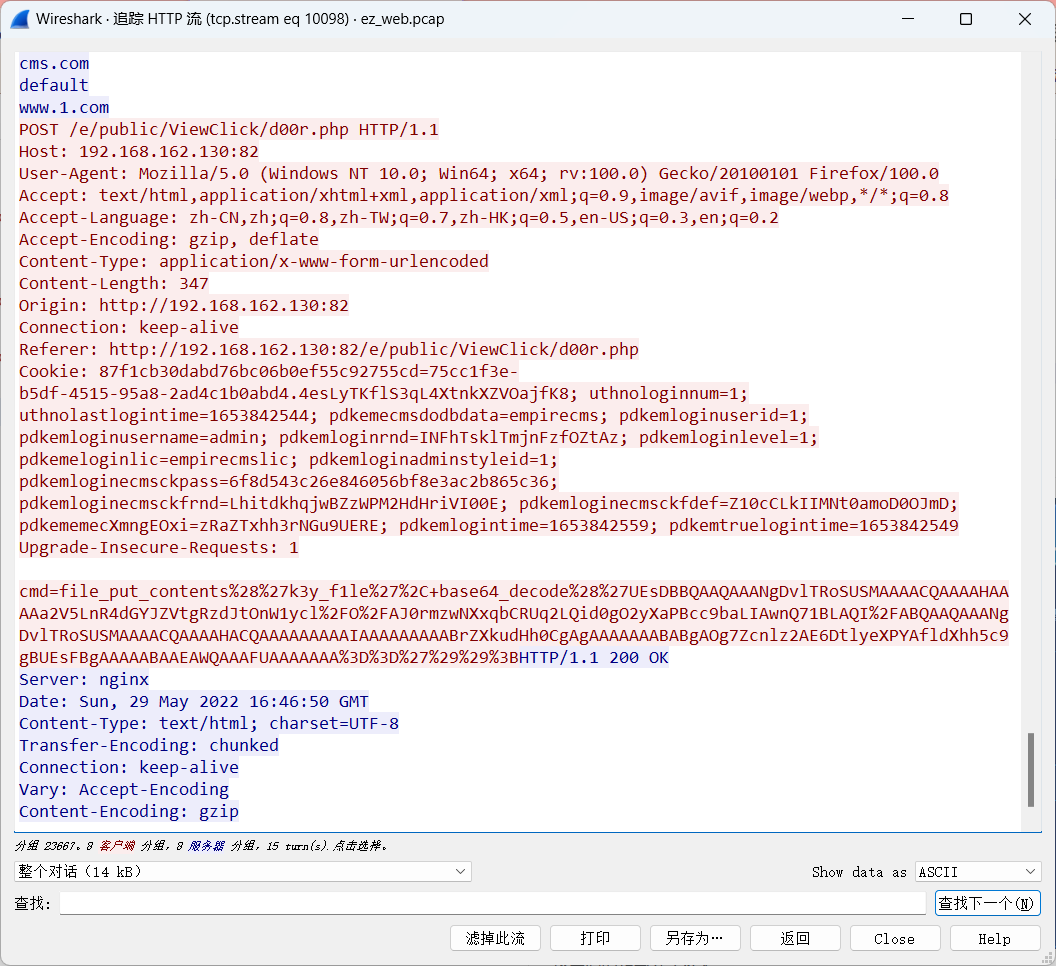

这里问的是写入了key

问题2中的那个http流往下追踪

发现执行了一个命令

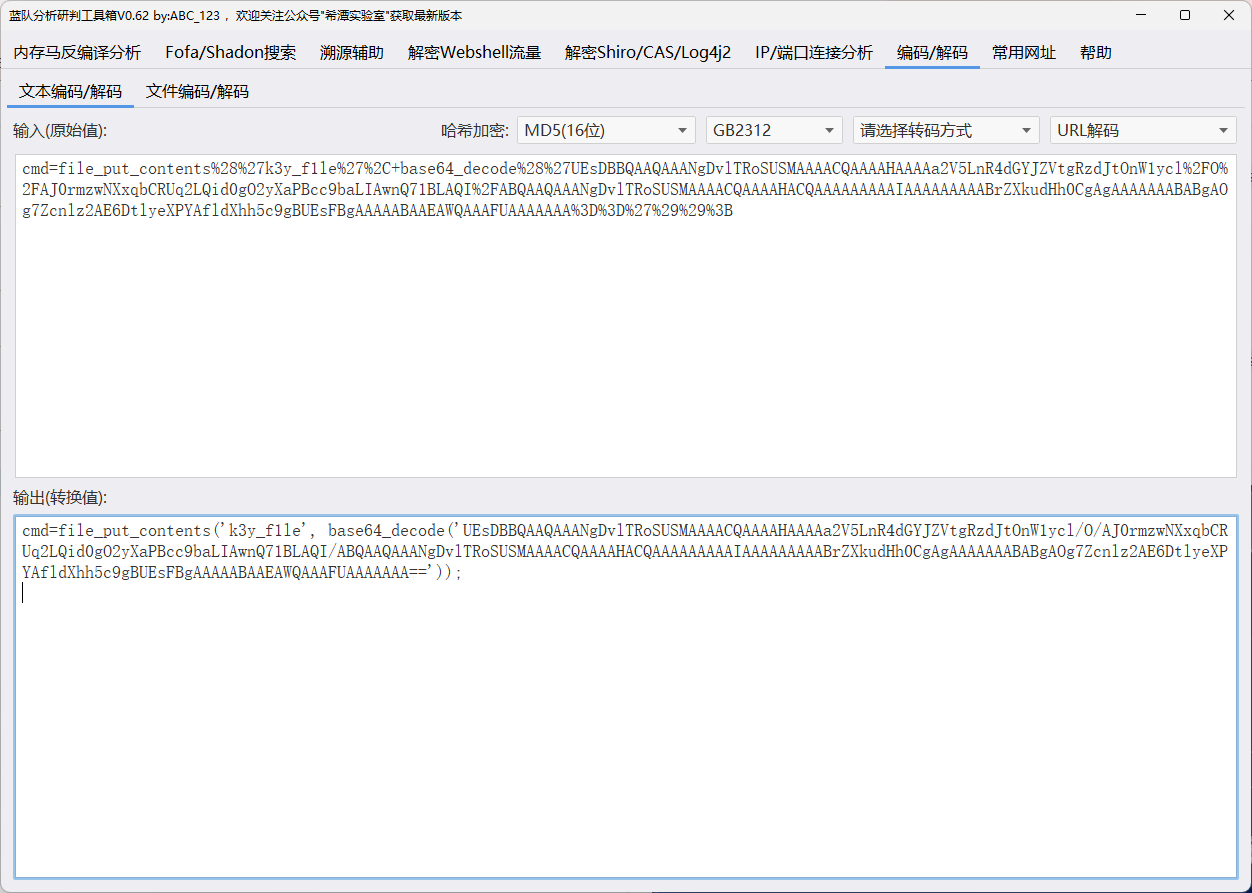

URL解码后发现往文件k3y_f1le中写入了一串内容

base64解密

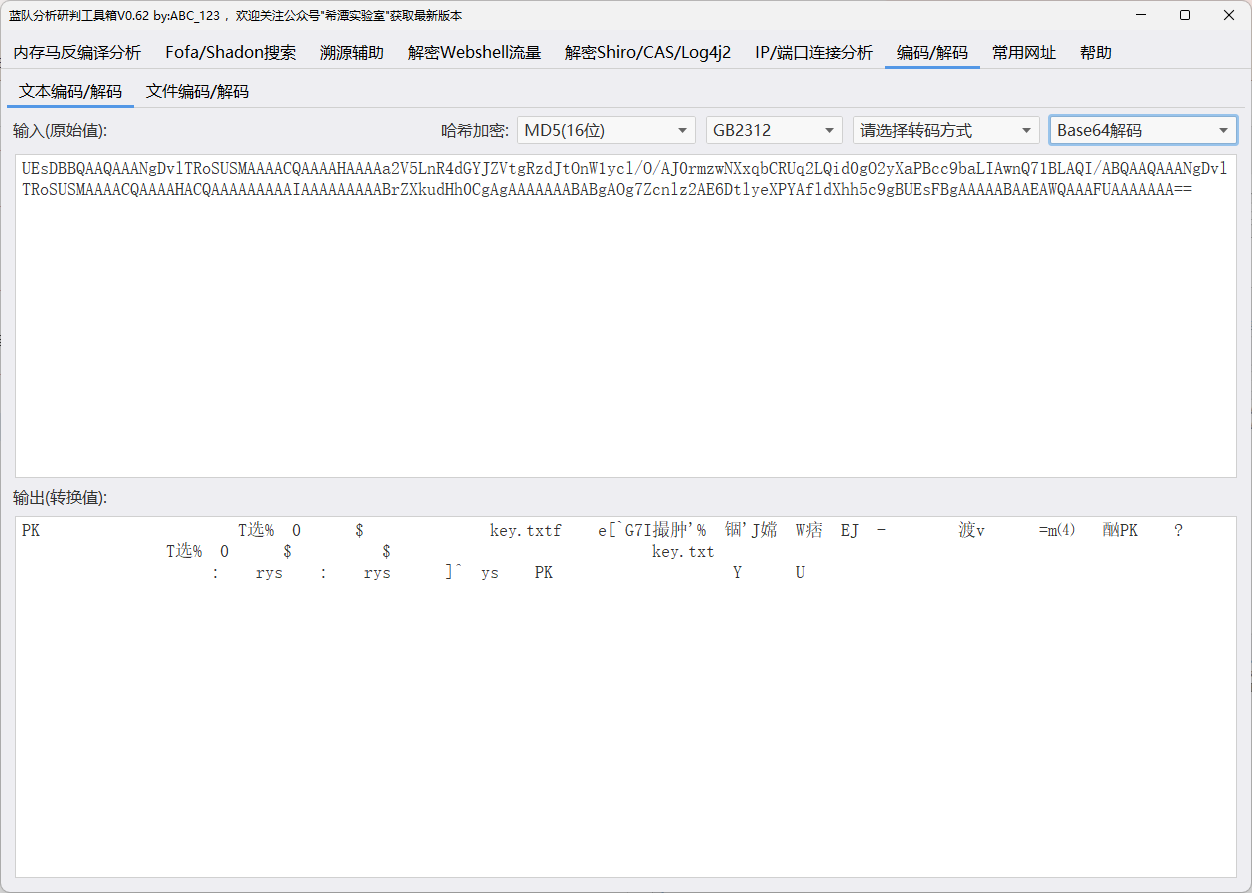

发现乱码,但是文件头是PK,这是ZIP的文件头,说明是个zip压缩文件

在线转文件

https://tool.hiofd.com/base64-to-file-online/

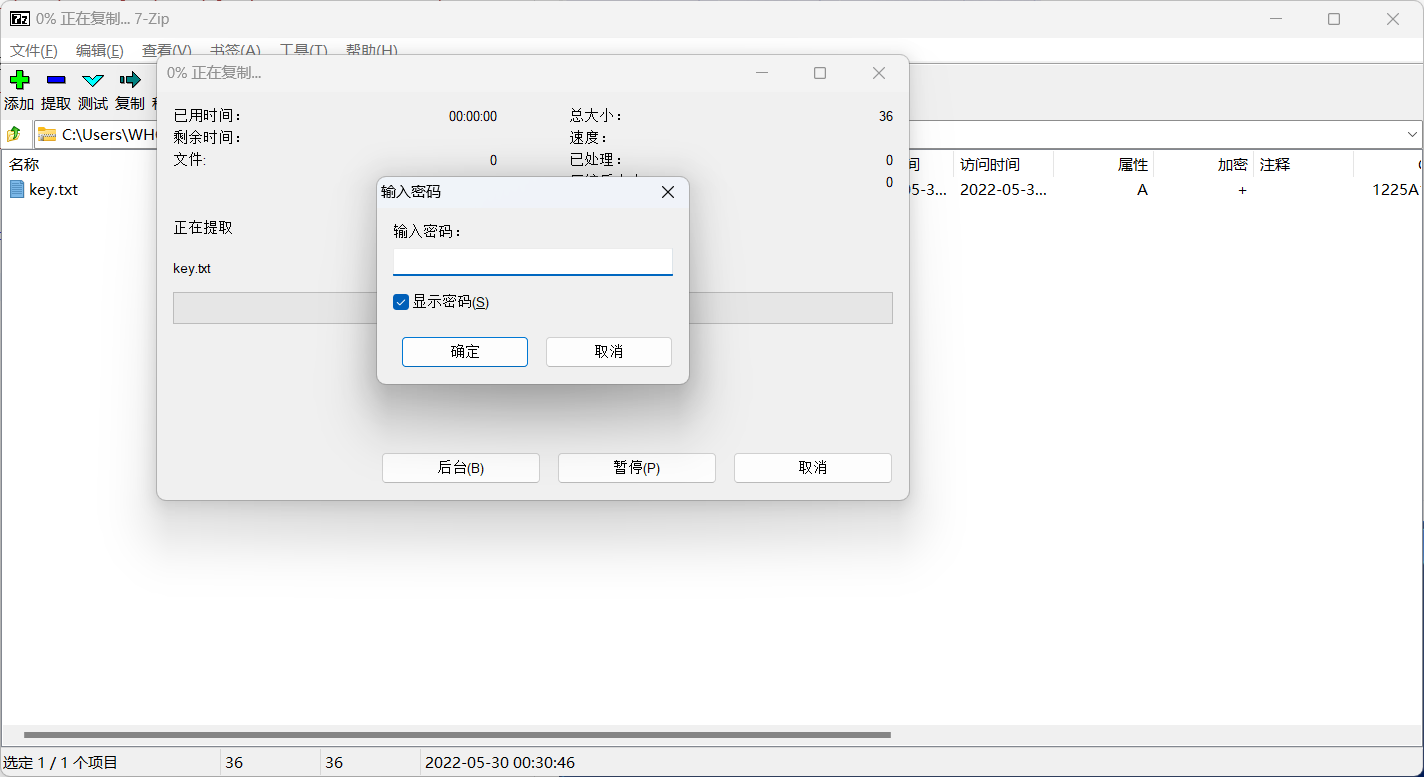

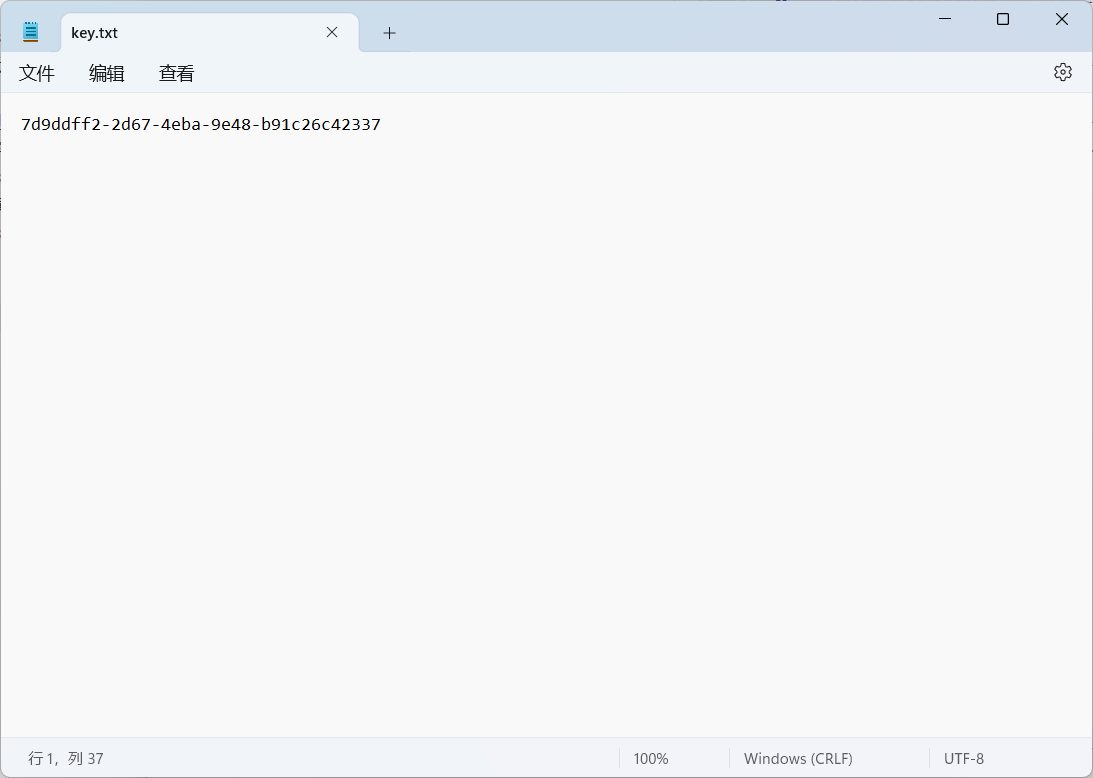

下载后发现key文件,但是有密码

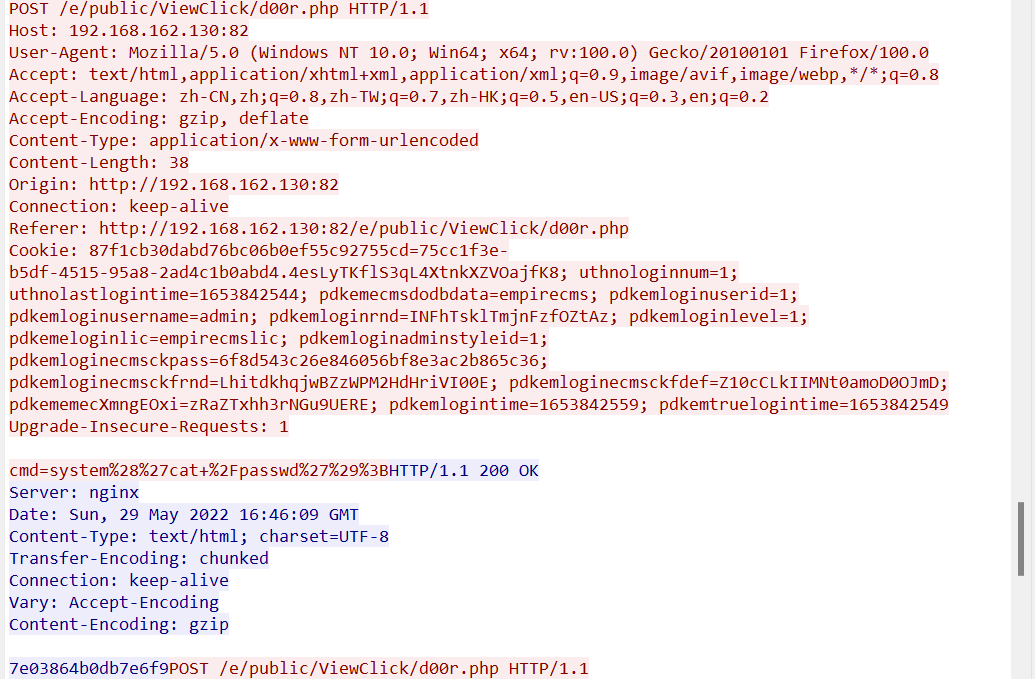

继续分析,发现数据包里面读取了一个passwd

密码7e03864b0db7e6f9

尝试解密

成功打开key

所以问题答案就是7d9ddff2-2d67-4eba-9e48-b91c26c42337

Comments NOTHING